Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Administration är praxis för övervakning, underhåll och drift av IT-system (Information Technology) för att uppfylla de servicenivåer som verksamheten kräver. Administration introducerar några av de största säkerhetsriskerna eftersom utförandet av dessa uppgifter kräver privilegierad åtkomst till en mycket bred uppsättning av dessa system och program. Angripare vet att åtkomst till ett konto med administratörsbehörighet kan ge dem åtkomst till de flesta eller alla data som de skulle rikta in sig på, vilket gör administrationssäkerheten till ett av de mest kritiska säkerhetsområdena.

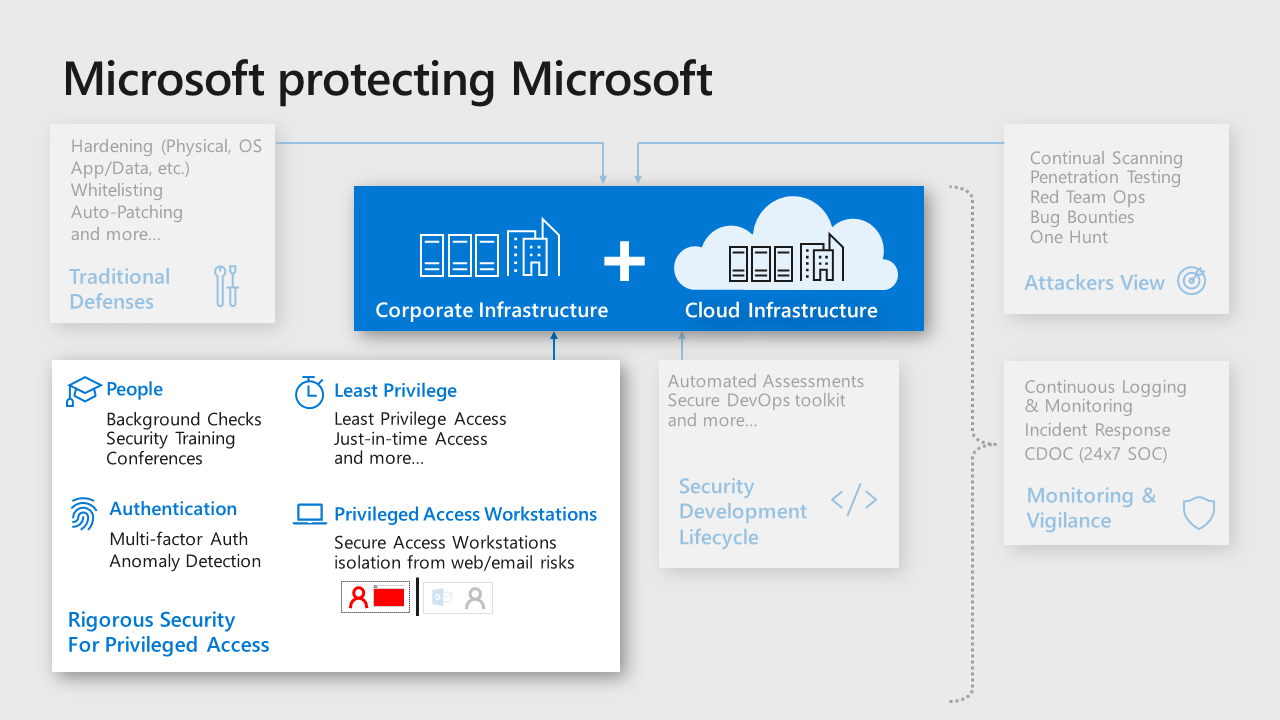

Microsoft gör till exempel betydande investeringar i skydd och utbildning av administratörer för våra molnsystem och IT-system:

Microsofts rekommenderade kärnstrategi för administrativa privilegier är att använda de tillgängliga kontrollerna för att minska risken

Minska riskexponeringen (omfång och tid) – Principen om minsta behörighet uppnås bäst med moderna kontroller som ger privilegier på begäran. Detta hjälper till att begränsa risken genom att begränsa exponeringen av administrativa privilegier genom att:

Scope – Just Enough Access (JEA) ger endast de behörigheter som krävs för den administrativa åtgärd som krävs (jämfört med att ha direkt och omedelbar behörighet till många eller alla system i taget, vilket nästan aldrig krävs).

Time – JIT-metoder (Just in Time) gav de privilegier som krävs när de behövs.

Minimera de återstående riskerna – Använd en kombination av förebyggande kontroller och detektivkontroller för att minska risker, till exempel isolera administratörskonton från de vanligaste riskerna med nätfiske och allmän webbsurfning, förenkla och optimera arbetsflödet, öka försäkran om autentiseringsbeslut och identifiera avvikelser från normalt baslinjebeteende som kan blockeras eller undersökas.

Microsoft har samlat in och dokumenterat metodtips för att skydda administrativa konton och publicerade prioriterade översikter för att skydda privilegierad åtkomst som kan användas som referenser för att prioritera åtgärder för konton med privilegierad åtkomst.

Översikt över skydd av privilegierad åtkomst (SPA) för administratörer av lokala Active Directory

Vägledning för att skydda administratörer för Microsoft Entra-ID

Minimera antalet administratörer med kritisk påverkan

Bevilja minst antal konton till privilegier som kan ha en kritisk inverkan på verksamheten

Varje administratörskonto representerar potentiell attackyta som en angripare kan rikta in sig på, så att minimera antalet konton med den behörigheten hjälper till att begränsa den totala organisationsrisken. Erfarenheten har lärt oss att medlemskapet i dessa privilegierade grupper växer naturligt med tiden när människor byter roller om medlemskapet inte aktivt begränsas och hanteras.

Vi rekommenderar en metod som minskar risken för angreppsytan samtidigt som affärskontinuitet säkerställs om något händer en administratör:

Tilldela minst två konton till den privilegierade gruppen för affärskontinuitet

När två eller flera konton krävs anger du en motivering för varje medlem, inklusive de två ursprungliga

Granska regelbundet medlemskapet och motiveringen för varje gruppmedlem

Hanterade konton för administratörer

Se till att alla administratörer med kritisk påverkan i hanteras av företagskatalogen för att följa organisationens principframtvingande.

Konsumentkonton som Microsoft-konton som @Hotmail.com, @live.com, @outlook.com, ger inte tillräcklig säkerhetssynlighet och kontroll för att säkerställa att organisationens principer och eventuella regelkrav följs. Eftersom Azure-distributioner ofta börjar små och informellt innan de växer till företagshanterade klientorganisationer, förblir vissa konsumentkonton som administrativa konton långt därefter, till exempel ursprungliga Azure-projektledare, skapar blinda fläckar och potentiella risker.

Separata konton för administratörer

Se till att alla administratörer med kritisk påverkan har ett separat konto för administrativa uppgifter (jämfört med det konto de använder för e-post, webbsurfning och andra produktivitetsuppgifter).

Nätfiske- och webbläsarattacker representerar de vanligaste angreppsvektorerna för att kompromettera konton, inklusive administrativa konton.

Skapa ett separat administrativt konto för alla användare som har en roll som kräver kritiska privilegier. För dessa administrativa konton blockerar du produktivitetsverktyg som e-post i Office 365 (ta bort licens). Blockera om möjligt godtycklig webbsurfning (med proxy- och/eller programkontroller) samtidigt som du tillåter undantag för surfning till Azure-portalen och andra webbplatser som krävs för administrativa uppgifter.

Ingen stående åtkomst/Just-in-Time-behörigheter

Undvik att ge permanent "stående" åtkomst för konton med kritisk påverkan

Permanenta privilegier ökar affärsrisken genom att öka den tid som en angripare kan använda kontot för att skada. Tillfälliga privilegier tvingar angripare som riktar in sig på ett konto att antingen arbeta inom de begränsade tider som administratören redan använder kontot eller initiera behörighetshöjning (vilket ökar risken för att identifieras och tas bort från miljön).

Bevilja endast behörigheter som krävs med någon av följande metoder:

Just-in-time – Aktivera Microsoft Entra Privileged Identity Management (PIM) eller en lösning från tredje part för att kräva att du följer ett arbetsflöde för godkännande för att få behörigheter för konton med kritisk påverkan

Break glass – För konton som sällan används följer du en process för nödåtkomst för att få åtkomst till kontona. Detta är att föredra för privilegier som inte har något större behov av regelbunden användning, till exempel medlemmar i globala administratörskonton.

Nödåtkomst eller "Break Glass"-konton

Se till att du har en mekanism för att få administrativ åtkomst i händelse av en nödsituation

Även om det är ovanligt uppstår ibland extrema omständigheter där alla normala medel för administrativ åtkomst inte är tillgängliga.

Vi rekommenderar att du följer anvisningarna i Hantera administrativa konton för nödåtkomst i Microsoft Entra-ID och se till att säkerhetsåtgärder övervakar dessa konton noggrant.

Säkerhet för administratörsarbetsstation

Se till att administratörer använder en arbetsstation med förhöjda säkerhetsskydd och övervakning

Attackvektorer som använder surfning och e-post som nätfiske är billiga och vanliga. Att isolera administratörer med kritisk påverkan från dessa risker minskar avsevärt risken för en större incident där ett av dessa konton komprometteras och används för att väsentligt skada din verksamhet eller ditt uppdrag.

Välj nivå för administratörsarbetsstationssäkerhet baserat på de alternativ som är tillgängliga på https://aka.ms/securedworkstation

Högsäkerhetsproduktivitetsenhet (förbättrad säkerhetsarbetsstation eller specialiserad arbetsstation)

Du kan starta den här säkerhetsresan för administratörer med kritisk påverkan genom att ge dem en arbetsstation med högre säkerhet som fortfarande möjliggör allmän surfning och produktivitetsuppgifter. Genom att använda detta som ett interimssteg kan du underlätta övergången till helt isolerade arbetsstationer för både administratörer med kritisk påverkan och IT-personal som stöder dessa användare och deras arbetsstationer.Arbetsstation för privilegierad åtkomst (specialiserad arbetsstation eller säker arbetsstation)

Dessa konfigurationer representerar det idealiska säkerhetstillståndet för administratörer med kritisk påverkan eftersom de kraftigt begränsar åtkomsten till nätfiske, webbläsare och produktivitetsprograms attackvektorer. Dessa arbetsstationer tillåter inte allmän internetsurfning, tillåter endast webbläsaråtkomst till Azure-portalen och andra administrativa webbplatser.

Administratörsberoenden med kritisk påverkan – konto/arbetsstation

Välj noggrant lokala säkerhetsberoenden för konton med kritisk påverkan och deras arbetsstationer

Om du vill begränsa risken för att en större incident lokalt spiller över för att bli en stor kompromiss med molntillgångar måste du eliminera eller minimera det kontrollmedel som lokala resurser har för konton med kritisk påverkan i molnet. Till exempel kan angripare som komprometterar den lokala Active Directory komma åt och kompromettera molnbaserade tillgångar som förlitar sig på dessa konton som resurser i Azure, Amazon Web Services (AWS), ServiceNow och så vidare. Angripare kan också använda arbetsstationer som är anslutna till de lokala domänerna för att få åtkomst till konton och tjänster som hanteras från dem.

Välj isoleringsnivå från lokala kontrollmedel som även kallas säkerhetsberoenden för konton med kritisk påverkan

Användarkonton – Välj var du vill vara värd för konton med kritisk påverkan

Interna Microsoft Entra-konton -*Skapa interna Microsoft Entra-konton som inte synkroniseras med lokal Active Directory

Synkronisera från lokal Active Directory (rekommenderas inte)– Utnyttja befintliga konton som finns i den lokala active directory-katalogen.

Arbetsstationer – Välj hur du ska hantera och skydda de arbetsstationer som används av kritiska administratörskonton:

Inbyggt molnhantering och -säkerhet (rekommenderas) – Anslut arbetsstationer till Microsoft Entra-ID och hantera/korrigera dem med Intune eller andra molntjänster. Skydda och övervaka med Windows Microsoft Defender ATP eller en annan molntjänst som inte hanteras av lokala konton.

Hantera med befintliga system – Anslut till befintlig AD-domän och utnyttja befintlig hantering/säkerhet.

Lösenordsfri eller multifaktorautentisering för administratörer

Kräv att alla administratörer med kritisk påverkan använder lösenordslös autentisering eller multifaktorautentisering (MFA).

Attackmetoder har utvecklats till den punkt där enbart lösenord inte kan skydda ett konto på ett tillförlitligt sätt. Detta är väl dokumenterat i en Microsoft Ignite-session.

Administrativa konton och alla kritiska konton bör använda någon av följande autentiseringsmetoder. Dessa funktioner visas i prioritetsordning efter högsta kostnad/svårighet att attackera (starkaste/föredragna alternativ) till lägsta kostnad/svåra att attackera:

Lösenordsfri (till exempel Windows Hello)

https://aka.ms/HelloForBusinessLösenordsfri (authenticatorapp)

</azure/active-directory/authentication/howto-authentication-phone-sign-in>Multifaktorautentisering

</azure/active-directory/authentication/howto-mfa-userstates>

Observera att sms-meddelandebaserad MFA har blivit mycket billig för angripare att kringgå, så vi rekommenderar att du undviker att förlita dig på den. Det här alternativet är fortfarande starkare än enbart lösenord, men är mycket svagare än andra MFA-alternativ

Framtvinga villkorlig åtkomst för administratörer – Nolltillit

Autentisering för alla administratörer och andra konton med kritisk påverkan bör omfatta mätning och tillämpning av viktiga säkerhetsattribut för att stödja en Nolltillit strategi.

Angripare som komprometterar Azure Admin-konton kan orsaka betydande skada. Villkorsstyrd åtkomst kan avsevärt minska den risken genom att framtvinga säkerhetshygien innan du ger åtkomst till Azure-hantering.

Konfigurera en princip för villkorsstyrd åtkomst för Azure-hantering som uppfyller organisationens riskaptit och driftbehov.

Kräv multifaktorautentisering och/eller anslutning från angivet arbetsnätverk

Kräv enhetsintegritet med Microsoft Defender ATP (Strong Assurance)

Undvik detaljerade och anpassade behörigheter

Undvik behörigheter som specifikt refererar till enskilda resurser eller användare

Specifika behörigheter skapar onödig komplexitet och förvirring eftersom de inte bär avsikten till nya liknande resurser. Detta ackumuleras sedan i en komplex äldre konfiguration som är svår att underhålla eller ändra utan rädsla för att "bryta något" – vilket påverkar både säkerhet och lösningsflexialitet negativt.

I stället för att tilldela specifika resursspecifika behörigheter använder du antingen

Hanteringsgrupper för företagsomfattande behörigheter

Resursgrupper för behörigheter inom prenumerationer

I stället för att bevilja behörigheter till specifika användare tilldelar du åtkomst till grupper i Microsoft Entra-ID. Om det inte finns någon lämplig grupp kan du arbeta med identitetsteamet för att skapa en. På så sätt kan du lägga till och ta bort gruppmedlemmar externt till Azure och se till att behörigheterna är aktuella, samtidigt som du tillåter att gruppen används för andra ändamål, till exempel e-postlistor.

Använda inbyggda roller

Använd inbyggda roller för att tilldela behörigheter där det är möjligt.

Anpassningen leder till komplexitet som ökar förvirringen och gör automatiseringen mer komplex, utmanande och bräcklig. Dessa faktorer påverkar säkerheten negativt

Vi rekommenderar att du utvärderar de inbyggda roller som är utformade för att täcka de flesta normala scenarier. Anpassade roller är en kraftfull och ibland användbar funktion, men de bör reserveras för fall när inbyggda roller inte fungerar.

Upprätta livscykelhantering för konton med kritisk påverkan

Se till att du har en process för att inaktivera eller ta bort administrativa konton när administratörspersonal lämnar organisationen (eller lämnar administrativa tjänster)

Mer information finns i Hantera åtkomst för användare och gästanvändare med åtkomstgranskningar .

Attacksimulering för konton med kritisk påverkan

Simulera regelbundet attacker mot administrativa användare med aktuella attacktekniker för att utbilda och stärka dem.

Personer är en viktig del av ditt försvar, särskilt din personal med åtkomst till konton med kritisk påverkan. Att se till att dessa användare (och helst alla användare) har de kunskaper och färdigheter som behövs för att undvika och motstå attacker minskar den övergripande organisationsrisken.

Du kan använda funktioner för Office 365-attacksimulering eller valfritt antal erbjudanden från tredje part.

Nästa steg

Ytterligare säkerhetsvägledning från Microsoft finns i Microsofts säkerhetsdokumentation.