Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Att skydda DevOps-miljöer är inte längre ett val för utvecklare. Hackare skiftar åt vänster så du måste implementera Nolltillit principer som inkluderar att verifiera explicit, använda åtkomst med minst privilegier och anta intrång i DevOps-miljöer.

I den här artikeln beskrivs metodtips för att skydda Dina DevOps-miljöer med en Nolltillit metod för att hindra hackare från att kompromettera utvecklarrutor, infektera versionspipelines med skadliga skript och få åtkomst till produktionsdata via testmiljöer.

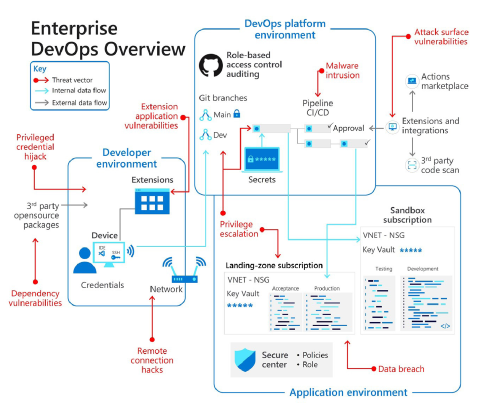

Vår eBook för att skydda Enterprise DevOps-miljöer innehåller följande visualisering av utvecklar-, DevOps-plattformens och programmiljöerna tillsammans med potentiella säkerhetshot för var och en.

Observera i diagrammet ovan hur anslutningar mellan miljöer och externa integreringar utökar hotlandskapet. Dessa anslutningar kan öka möjligheterna för hackare att kompromettera systemet.

Dåliga aktörer sträcker sig över hela företaget för att kompromettera DevOps-miljöer, få åtkomst och låsa upp nya faror. Attacker går utöver den typiska bredden av cybersäkerhetsöverträdelser för att mata in skadlig kod, anta kraftfulla utvecklaridentiteter och stjäla produktionskod.

När företag övergår till allestädes närvarande scenarier från var som helst måste de stärka enhetssäkerheten. Cybersäkerhetskontor kan sakna konsekvent förståelse för var och hur utvecklare skyddar och skapar kod. Angripare utnyttjar dessa svagheter med fjärranslutningshackar och identitetsstölder för utvecklare.

DevOps-verktyg är viktiga startpunkter för hackare, från pipelineautomatisering till kodvalidering och kodlagringsplatser. Om dåliga aktörer infekterar kod innan den når produktionssystem kan den i de flesta fall passera genom cybersäkerhetskontroller. För att förhindra kompromisser kontrollerar du att utvecklingsteamen är engagerade i peer-granskningar, säkerhetskontroller med IDE-säkerhetsinsticksprogram, säkra kodningsstandarder och grengranskning.

Cybersäkerhetsteam syftar till att förhindra angripare från att dra nytta av produktionsmiljöer. Miljöer innehåller dock nu verktyg och produkter för leveranskedjan. Intrång i verktyg med öppen källkod kan öka de globala cybersäkerhetsriskerna.

Läs mer om utvecklarspecifika artiklar med följande DevSecOps-artiklar i avsnittet Utvecklarvägledning i Nolltillit Guidance Center:

- Skydda DevOps-plattformsmiljön hjälper dig att implementera Nolltillit principer i din DevOps-plattformsmiljö och visar bästa praxis för hantering av hemligheter och certifikat.

- Skydda utvecklarmiljön hjälper dig att implementera Nolltillit principer i dina utvecklingsmiljöer med bästa praxis för minsta möjliga behörighet, grensäkerhet och förtroendeverktyg, tillägg och integreringar.

- Genom att bädda in Nolltillit säkerhet i utvecklararbetsflödet kan du snabbt och säkert förnya dig.

Nästa steg

- Påskynda och skydda din kod med Azure DevOps med verktyg som ger utvecklare den snabbaste och säkraste koden till molnupplevelsen.

- Registrera dig för Azure Developer CLI, ett verktyg med öppen källkod som påskyndar den tid det tar att komma igång med Azure.

- Konfigurera Azure för att lita på GitHubs OIDC som en federerad identitet. Med OpenID Anslut (OIDC) kan dina GitHub Actions-arbetsflöden komma åt resurser i Azureutan att behöva lagra Azure-autentiseringsuppgifterna som github-hemligheter som länge funnits.

- DevOps-resurscentret hjälper dig med DevOps-metoder, agila metoder, Git-versionskontroll, DevOps på Microsoft och hur du utvärderar organisationens DevOps-förlopp.

- Lär dig hur Microsoft DevSecOps-lösningen integrerar säkerhet i alla aspekter av livscykeln för programvaruleverans för att aktivera DevSecOps eller skydda DevOps för appar i molnet (och var som helst) med Azure och GitHub.

- Implementera Nolltillit principer enligt beskrivningen i memorandum 22-09 (till stöd för us executive order 14028, Improving the Nation's Cyber Security) med hjälp av Microsoft Entra ID som ett centraliserat identitetshanteringssystem.