Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

![]()

Program är viktiga produktivitetsverktyg för anställda. På en modern arbetsplats har införandet av molnbaserade SaaS-program (Software as a Service) skapat nya utmaningar för IT. Brist på synlighet och kontroll över program, hur användarna interagerar med dem och de data som exponeras via dem skapar säkerhets- och efterlevnadsrisker.

Nolltillit lösningar för programpelare handlar om att ge synlighet och kontroll över appanvändningsdata och analys som identifierar och bekämpar cyberhot i molnappar och -tjänster.

Den här vägledningen gäller programvaruleverantörer och teknikpartner som vill förbättra sina programsäkerhetslösningar genom att integrera med Microsoft-produkter.

Nolltillit integrering med programguide

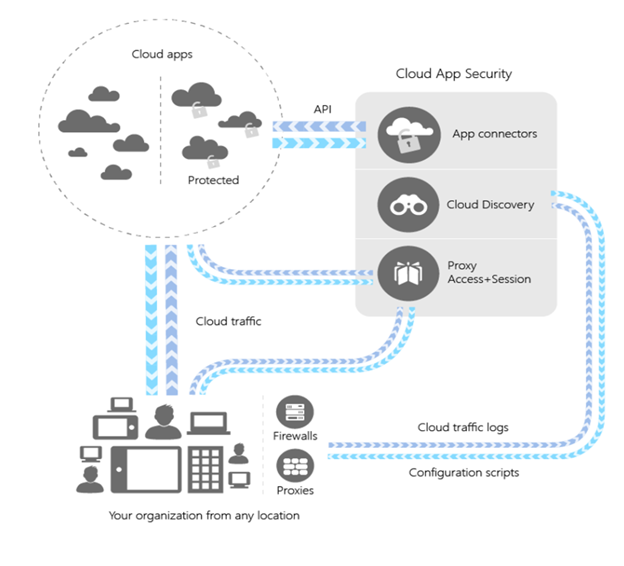

Den här integreringsguiden innehåller instruktioner för att integrera med Microsoft Defender för molnet-appar). Defender för molnet Apps är en molnåtkomstsäkerhetskoordinator (CASB) som fungerar på flera moln. Det ger omfattande synlighet, kontroll över dataresor och avancerad analys för att identifiera och bekämpa cyberhot i alla dina molntjänster.

Microsoft Defender för Cloud Apps

Oberoende programvaruleverantörer (ISV:er) kan integreras med Defender för molnet-appar för att hjälpa organisationer att upptäcka riskfylld användning eller potentiell exfiltrering och skydda dem från risker som uppstår vid användning av skuggprogram.

API:et Defender för molnet Apps ger programmatisk åtkomst till Defender för molnet-appar via REST API-slutpunkter. ISV:er kan använda API:et för att utföra läs- och uppdateringsåtgärder på Defender för molnet Apps-data och -objekt i stor skala. Till exempel:

- Ladda upp loggfiler för Cloud Discovery

- Generera blockskript

- Visa en lista över aktiviteter och aviseringar

- Stänga eller lösa aviseringar

Detta gör att ISV:er kan:

- Använd Cloud Discovery för att mappa och identifiera din molnmiljö och de molnappar som din organisation använder.

- Sanktionera och ta bort sanktionerade appar i molnet.

- Distribuera enkelt appanslutningsprogram som utnyttjar provider-API:er för djupare synlighet och detaljerad styrning av appar som du ansluter till.

- Använd appkontroll för villkorsstyrd åtkomst för att få synlighet i realtid och kontroll över åtkomst och aktiviteter i dina molnappar.

Kom igång genom att läsa introduktionen till rest-API:et Defender för molnet Apps.

Shadow IT-partnerintegrering

Säkra lösningar för webgatewayer (SWG) och Endian Firewall (EFW) kan integreras med Defender för molnet-appar för att ge kunderna en omfattande skugg-IT-identifiering, efterlevnads- och säkerhetsriskbedömning av de identifierade apparna och integrerad åtkomstkontroll till icke-sanktionerade appar.

Principerna för integreringen är:

- Distributionslös: Leverantören strömmar trafikloggar direkt till Defender för molnet Apps för att undvika all agentdistribution och underhåll.

- Logganrikning och appkorrelation: trafikloggar utökas mot katalogen Defender för molnet Apps för att mappa varje loggpost till en känd app (associerad med en riskprofil)

- Defender för molnet Apps-analys och rapportering: Defender för molnet Apps analyserar och bearbetar data för att ge en översikt över Shadow IT-rapport

- Riskbaserad åtkomstkontroll: Defender för molnet Apps synkroniserar tillbaka till leverantören signaturerna för appen som ska blockeras för att tillåta kunden med riskbaserad apphantering i Defender för molnet-appar som framtvingas av leverantörens konsekventa åtkomstkontrollmekanism

Vi rekommenderar att du utför följande steg innan du börjar utveckla integreringen:

- Skapa en utvärderingsversion Defender för molnet Apps-klientorganisation med hjälp av den här länken.

- Ladda upp en exempeltrafiklogg med hjälp av den manuella uppladdningsfunktionen.

- Du kan också använda den API-baserade uppladdningen. Detaljerade anvisningar finns i dokumentationen om dina utvärderingsautentiseringsuppgifter och Cloud Discovery API

- Generera API-token

- Logguppladdning – består av tre steg:

- Generera blockskript (d.v.s. extrahera osanktionerad appinformation)

När du laddar upp loggen väljer du något av följande parser-alternativ:

- Om loggformatet är standard-CEF, W3C, LEEF väljer du det i listrutan med befintliga loggformat

- Om inte konfigurerar du en anpassad loggparser