Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Med System Center Operations Manager kan du dra nytta av din investering i Active Directory Domain Services (AD DS) genom att låta dig använda den för att tilldela agenthanterade datorer till hanteringsgrupper. Den här artikeln hjälper dig att skapa och hantera konfigurationen av containern i Active Directory, och agenttilldelning av hanteringsservrar som agenter bör rapportera till.

Skapa en Active Directory Domain Services-container för en hanteringsgrupp

Du kan använda följande kommandoradssyntax och procedur för att skapa en AD DS-container (Active Directory Domain Service) för en System Center - Operations Manager-hanteringsgrupp. MOMADAdmin.exe tillhandahålls för detta ändamål och installeras med Operations Manager-hanteringsservern. MOMADAdmin.exe måste köras av en administratör för den angivna domänen.

Kommandoradssyntax:

<path>\MOMADAdmin.exe <ManagementGroupName> <MOMAdminSecurityGroup> <RunAsAccount> <Domain>

Viktig

Du måste placera ett värde inom citationstecken om värdet innehåller ett blanksteg.

ManagementGroupName är namnet på hanteringsgruppen som en AD-container skapas för.

MOMAdminSecurityGroup är en domänsäkerhetsgrupp i domän\security_group-format som är medlem i säkerhetsrollen "Operations Managers Administratörer" för hanteringsgruppen.

RunAsAccount: Det här är det domänkonto som ska användas av hanteringsservern för att läsa, skriva och ta bort objekt i AD. Använd formatet domän\användarnamn.

Domain är namnet på domänen där hanteringsgruppscontainern skapas. MOMADAdmin.exe kan endast köras mellan domäner om det finns ett dubbelriktat förtroende mellan dem.

För att Active Directory-integrering ska fungera måste säkerhetsgruppen antingen vara en global säkerhetsgrupp (om Active Directory-integreringen behöver fungera i flera domäner med dubbelriktade förtroenden) eller en lokal domängrupp (om Active Directory-integrering endast används i en domän)

Om du vill lägga till en säkerhetsgrupp i gruppen Operations Manager-administratörer använder du följande procedur.

I driftkonsolen väljer du Administration.

På arbetsytan Administration väljer du användarroller under Säkerhet.

I Användarrollerväljer du Operations Manager-administratörer och väljer åtgärden Egenskaper eller högerklickar på Operations Manager-administratörer och väljer Egenskaper.

Välj Lägg till för att öppna dialogrutan Välj grupp.

Välj önskad säkerhetsgrupp och välj sedan OK för att stänga dialogrutan.

Välj OK för att stänga egenskaper för användarroll.

Notera

Vi rekommenderar att en säkerhetsgrupp, som kan innehålla flera grupper, används för rollen Operations Manager-administratörer. På så sätt kan grupper och medlemmar i grupper läggas till och tas bort från grupper utan att en domänadministratör behöver utföra manuella steg för att tilldela dem läs- och ta bort underordnade behörigheter till containern Hanteringsgrupp.

Använd följande procedur för att skapa AD DS-containern.

Öppna en kommandotolk som administratör.

Ange till exempel följande i prompten:

"C:\Program Files\Microsoft System Center 2016\Operations Manager\Server\MOMADAdmin.exe" "Message Ops" MessageDom\MessageOMAdmins MessageDom\MessageADIntAcct MessageDom**

Notera

Standardsökvägen är C:\Program Files\Microsoft System Center 2016\Operations Manager.

Notera

Standardsökvägen är C:\Program Files\Microsoft System Center\Operations Manager.

Föregående kommandoradsexempel kommer att:

Kör verktyget MOMADAdmin.exe från kommandoraden.

Skapa "Message Ops" Management Group AD DS-containern i AD DS-schemaroten för domänen MessageDom. Om du vill skapa samma AD DS-container för hanteringsgrupp i ytterligare domäner kör du MOMADAdmin.exe för varje domän.

Lägg till MessageDom\MessageADIntAcct domänanvändarkonto till MessageDom\MessageOMAdmins AD DS-säkerhetsgrupp och tilldela säkerhets-AD DS-gruppen de rättigheter som krävs för att hantera AD DS-containern.

Använda Active Directory Domain Services för att tilldela datorer till hanteringsservrar

Operations Manager-agenttilldelningen och redundansguiden skapar en agenttilldelningsregel som använder Active Directory Domain Services (AD DS) för att tilldela datorer till en hanteringsgrupp och tilldela datorernas primära hanteringsserver och sekundära hanteringsservrar. Använd följande steg för att starta och använda guiden.

Viktig

Active Directory Domain Services-containern för hanteringsgruppen måste skapas innan du kör guiden Agenttilldelning och failover.

Guiden Agenttilldelning och Failover-guiden installerar inte agenten. Du måste distribuera agenten manuellt till datorerna med hjälp av MOMAgent.msi.

Om du ändrar agenttilldelningsregeln kan det leda till att datorer inte längre tilldelas till och därför övervakas av hanteringsgruppen. Tillståndet för dessa datorer ändras till kritiskt eftersom datorerna inte längre skickar pulsslag till hanteringsgruppen. Dessa datorer kan tas bort från hanteringsgruppen och om datorn inte har tilldelats till andra hanteringsgrupper kan Operations Manager-agenten avinstalleras.

Starta operations manager-agenttilldelningen och redundansguiden

Logga in på datorn med ett konto som är medlem i rollen Operations Manager-administratörer.

I driftkonsolen väljer du Administration.

I arbetsytan Administration, välj Hanteringsservrar.

I fönstret hanteringsservrar högerklickar du på hanteringsservern eller gatewayservern som ska vara primär hanteringsserver för de datorer som returneras av de regler du skapar i följande procedur, och väljer sedan Egenskaper.

Notera

Gatewayservrar fungerar som hanteringsservrar i den här kontexten.

I dialogrutan Egenskaper för hanteringsserver väljer du fliken Auto Agent Assignment och väljer sedan Lägg till för att starta guiden Agenttilldelning och överswitchning.

I guiden Agenttilldelning och redundansväljer du Nästapå sidan Introduktion .

Notera

Sidan Introduktion visas inte om installationsguiden har körts och Visa inte den här sidan igen har valts.

Gör följande på sidan för domän :

Notera

Om du vill tilldela datorer från flera domäner till en hanteringsgrupp kör du guiden Agenttilldelning och redundans för varje domän.

Välj domänen för datorerna i listrutan Domännamn. Hanteringsservern och alla datorer i AD-agenttilldelningsresurspoolen måste kunna lösa upp domännamnet.

Viktig

Hanteringsservern och de datorer som du vill hantera måste finnas i ömsesidigt betrodda domäner.

Ange Välj Kör som-profil till den Kör som-profil som är associerad med Kör som-kontot som angavs när MOMADAdmin.exe kördes för domänen. Standardkontot som används för att utföra agenttilldelning är standardåtgärdskontot som angavs under installationen, även kallat Active Directory-baserat agenttilldelningskonto. Det här kontot representerar autentiseringsuppgifter som används när du ansluter till den angivna domänens Active Directory och ändrar Active Directory-objekt, och ska matcha det konto som anges när MOMAdmin.exekörs. Om det inte var det konto som användes för att köra MOMADAdmin.exeväljer du Använd ett annat konto för att utföra agenttilldelning i den angivna domänen och sedan välja eller skapa kontot i listrutan Välj Kör som-profil. Den Active Directory-baserade agenttilldelningskontot profil måste konfigureras för att använda ett Operations Manager-administratörskonto som distribueras till alla servrar i resurspoolen för AD-agenttilldelning.

Notera

Mer information om Kör som-profiler och Kör som-konton finns i Hantera Kör som-konton och -profiler.

På sidan inkluderingsvillkor skriver du antingen LDAP-frågan för att tilldela datorer till den här hanteringsservern i textrutan och väljer sedan Nästa, eller väljer Konfigurera. Om du väljer Konfigureragör du följande:

I dialogrutan Hitta datorer anger du önskade kriterier för att tilldela datorer till den här hanteringsservern eller anger din specifika LDAP-fråga.

Följande LDAP-fråga returnerar endast datorer som kör Windows Server-operativsystemet och undantar domänkontrollanter.

(&(objectCategory=computer)(operatingsystem=*server*))I det här exemplet returnerar LDAP-frågan endast datorer som kör Windows Server-operativsystemet. Den exkluderar domänkontrollanter och servrar som är värdar för Operations Manager- eller Service Manager-hanteringsserverrollen.

(&(objectCategory=computer)(operatingsystem=*server*)(!(userAccountControl:1.2.840.113556.1.4.803:=8192)(!(servicePrincipalName=*MSOMHSvc*))))Mer information om LDAP-frågor finns i Skapa ett frågefilter och Active Directory: LDAP-syntaxfilter.

Välj OKoch välj sedan Nästa.

På sidan exkluderingsvillkor skriver du det fullständiga domännamnet för datorer som du uttryckligen vill förhindra att hanteras av den här hanteringsservern och väljer sedan Nästa.

Viktig

Du måste separera datorns FQDN:er som du skriver med semikolon, kolon eller en ny rad (CTRL+RETUR).

På sidan Agent failover väljer du antingen Hantera failover automatiskt och väljer du Skapa eller väljer du Konfigurera failover manuellt. Om du väljer Manuellt konfigurera failover, gör följande:

Avmarkera kryssrutorna för de hanteringsservrar som du inte vill att agenterna ska redundansväxla till.

Välj Skapa.

Notera

Med alternativet Konfigurera redundans manuellt måste du köra guiden igen om du sedan lägger till en hanteringsserver i hanteringsgruppen och agenterna ska byta över till den nya hanteringsservern.

I dialogrutan egenskaper för hanteringsserver väljer du OK.

Notera

Det kan ta upp till en timme innan agenttilldelningsinställningen sprids i AD DS.

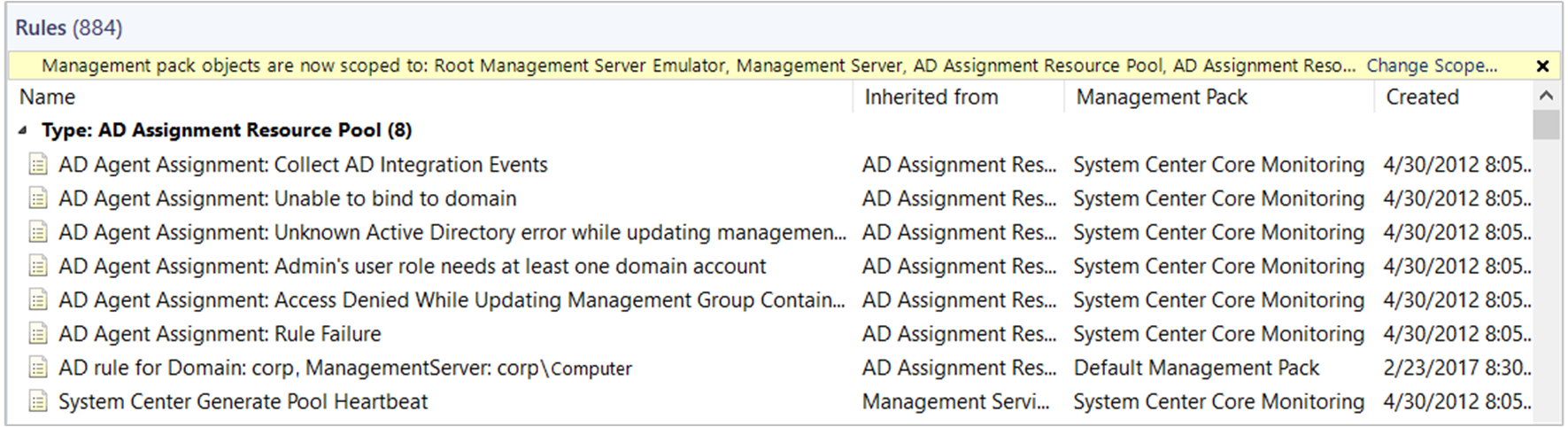

När den är klar skapas följande regel i hanteringsgruppen och riktar sig mot AD-tilldelningsresurspool klass.

Den här regeln innehåller konfigurationsinformationen för agenttilldelning som du angav i -agenttilldelnings- och redundansguiden, till exempel LDAP-frågan.

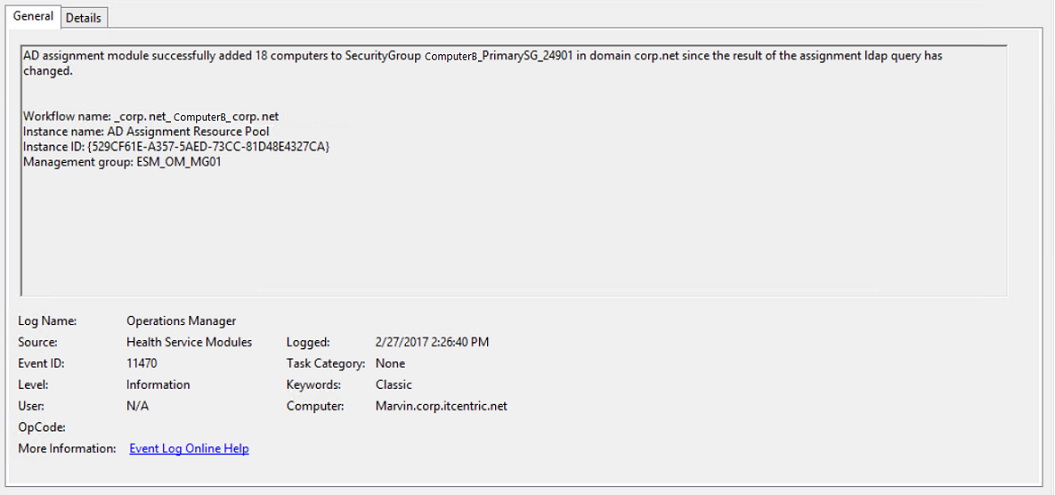

För att bekräfta om hanteringsgruppen har publicerat sin information i Active Directory söker du efter händelse-ID 11470 från hälsotjänstmoduler i Operations Manager-händelseloggen på hanteringsservern som agenttilldelningsregeln definierades på. I beskrivningen bör det stå att alla datorer som lagts till i agenttilldelningsregeln har lagts till framgångsrikt.

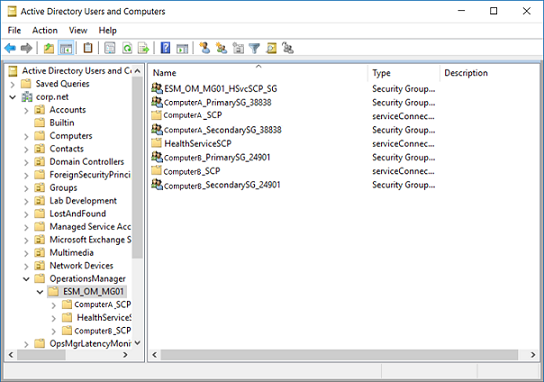

Under OperationsManager<ManagementGroupName> container i Active Directory bör du se de SCP-objekt (Service Connection Point) som skapats på liknande sätt som i följande exempel.

Regeln skapar också två säkerhetsgrupper med namnet på hanteringsserverns NetBIOS-namn: den första med suffixet "_PrimarySG<slumptal>", och den andra "_SecondarySG<slumptal>". I det här exemplet har två hanteringsservrar distribuerats i hanteringsgruppen, och den primära säkerhetsgruppen ComputerB_Primary_SG_24901 innehåller datorer som matchade inkluderingsregeln definierade i agenttilldelningsregeln, medan säkerhetsgruppen ComputerA_Secondary_SG_38838 inkluderar den primära säkerhetsgruppen ComputerB_Primary_SG_24901, som innehåller maskinkontona för de agenter som skulle växla över till den sekundära hanteringsservern om den primära hanteringsservern inte svarar. SCP-namnet är hanteringsserverns NetBIOS-namn med suffixet "_SCP".

Notera

I det här exemplet visar den bara objekt från en enda hanteringsgrupp och inte andra hanteringsgrupper som kan finnas och även konfigureras med AD-integrering.

Manuell agentdistribution med Active Directory-integreringsinställning

Nedan visas ett exempel på kommandoraden för att installera Windows-agenten manuellt med Active Directory-integrering aktiverat.

%WinDir%\System32\msiexec.exe /i path\Directory\MOMAgent.msi /qn USE_SETTINGS_FROM_AD=1 USE_MANUALLY_SPECIFIED_SETTINGS=0 ACTIONS_USE_COMPUTER_ACCOUNT=1 AcceptEndUserLicenseAgreement=1

Ändra Active Directory-integreringsinställningen för en agent

Du kan använda följande procedur för att ändra active directory-integreringsinställningen för en agent.

Dubbelklicka på Microsoft Monitoring Agent på kontrollpanelen på den agenthanterade datorn.

På fliken Operations Manager avmarkerar eller väljer du Uppdatera hanteringsgrupptilldelningar automatiskt från AD DS. Om du väljer det här alternativet frågar agenten Active Directory efter en lista över hanteringsgrupper som den har tilldelats till vid agentstart. Eventuella ledningsgrupper, om det finns några, kommer att läggas till i listan. Om du avmarkerar det här alternativet tas alla hanteringsgrupper som tilldelats till agenten i Active Directory bort från listan.

Välj OK.

Integrera Active Directory med en domän som inte är betrodd

- Skapa en användare i en domän som inte är betrodd med behörighet att läsa, skriva och ta bort objekt i AD.

- Skapa en säkerhetsgrupp (domänlokal eller global). Lägg till användaren (som skapades i steg 1) i den här gruppen.

- Kör MOMAdAdmin.exe på den ej betrodda domänen med följande parametrar: <sökväg>\MOMADAdmin.exe <ManagementGroupName><MOMAdminSecurityGroup><RunAsAccount><Domain>

- Skapa ett nytt Kör som-konto i Operations Manager. använd kontot som skapades i steg 1. Kontrollera att domännamnet har FQDN, inte NetBIOS-namn (till exempel CONTOSO.COM\ADUser).

- Distribuera kontot till AD-tilldelningsresurspoolen.

- Skapa en ny Kör som-profil i standardhanteringspaketet. Om den här profilen skapas i något annat hanteringspaket måste du försegla hanteringspaketet så att det kan refereras till andra hanteringspaket.

- Lägg till det nyligen skapade Run As-kontot i den här profilen och rikta det mot AD-tilldelningsresurspoolen.

- Skapa Active Directory-integreringsregler i Operations Manager.

Notera

Efter integreringen med en ej betrodd domän visar varje hanteringsserver varningsmeddelandet Säkerhetsdatabasen på servern har inget datorkonto för arbetsstationsförtroenderelationen, vilket anger att verifieringen av med ett Kör som-konto som används av AD-tilldelningen misslyckades. Händelse-ID 7000 eller 1105 genereras i Operations Manager-händelseloggen. Den här aviseringen påverkar dock inte AD-tilldelningen i en domän som inte är betrodd.

Nästa steg

Information om hur du installerar Windows-agenten från driftkonsolen finns i Installera agent i Windows med hjälp av identifieringsguiden eller för att installera agenten från kommandoraden i Installera Windows-agenten manuellt med hjälp av MOMAgent.msi.