Konfigurera sudo-höjning och SSH-nycklar

Viktigt

Den här versionen av Operations Manager har nått slutet av supporten. Vi rekommenderar att du uppgraderar till Operations Manager 2022.

Med Operations Manager kan du ange autentiseringsuppgifter för ett konto utan privilegier som ska höjas på en UNIX- eller Linux-dator med sudo, så att användaren kan köra program eller komma åt filer som har säkerhetsbehörighet för ett annat användarkonto. För agentunderhåll har du också möjlighet att använda SSH-nycklar (Secure Shell) i stället för ett lösenord för säker kommunikation mellan Operations Manager och måldatorn.

Anteckning

Operations Manager stöder SSH-nyckelbaserad autentisering med nyckelfildata i PPK-format (PuTTY Private Key). Stöder för närvarande SSH v.1 RSA-nycklar och SSH v.2 RSA- och DSA-nycklar.

För att hämta och konfigurera SSH-nyckeln från UNIX- och Linux-datorn behöver du följande programvara på din Windows-baserade dator:

- Ett filöverföringsverktyg, t.ex. WinSCP, som du använder för att överföra filer från UNIX- eller Linux-datorn till Windows-datorn.

- Programmet PuTTY eller ett liknande program för att köra kommandon på UNIX- eller Linux-datorn.

- Programmet PuTTYgen, som du använder för att spara den privata SHH-nyckeln i OpenSSH-format på Windows-datorn.

Anteckning

Sudo-programmet finns på olika platser i UNIX- respektive Linux-operativsystem. För att ge en enhetlig åtkomst till sudo skapar installationsskriptet för UNIX- och Linux-agenten den symboliska länken /etc/opt/microsoft/scx/conf/sudodir så att den pekar till den katalog som förväntas innehålla sudo-programmet. Agenten använder sedan den här symboliska länken för att anropa sudo.

När agenten installeras skapas den här symboliska länken automatiskt, det finns inga ytterligare åtgärder som krävs för unix- och Linux-standardkonfigurationer. Men om sudo har installerats på en plats som inte är standard bör du ändra den symboliska länken så att den pekar på den katalog där sudo är installerat. Om du ändrar den symboliska länken behålls värdet för avinstallations-, ominstallations- och uppgraderingsåtgärderna med agenten.

Konfigurera ett konto för sudo-höjning

Anteckning

Informationen i det här avsnittet beskriver hur du konfigurerar en exempelanvändare och scomuserger den fullständiga rättigheter på klientdatorn.

Om du redan har användarkonton och/eller vill konfigurera övervakning med låg behörighet är sudoers-mallar tillgängliga och beviljar endast de behörigheter som krävs för lyckade övervaknings- och underhållsåtgärder. Mer information finns i: Sudoers-mallar för utökade privilegier i UNIX/Linux-övervakning

Följande procedurer skapar ett konto och sudo-höjning med hjälp scomuser av för ett användarnamn.

Skapa en användare

- Logga in på UNIX- eller Linux-datorn som

root - Lägg till användaren:

useradd scomuser - Lägg till ett lösenord och bekräfta lösenordet:

passwd scomuser

Nu kan du konfigurera sudo-höjning och skapa en SSH-nyckel för scomuser, enligt följande procedurer.

Konfigurera sudo-höjning för användaren

Logga in på UNIX- eller Linux-datorn som

rootAnvänd programmet visudo för att redigera sudo-konfigurationen i en vi-textredigerare. Kör följande kommando:

visudoHitta följande rad:

root ALL=(ALL) ALLInfoga följande rad efter den:

scomuser ALL=(ALL) NOPASSWD: ALLTTY-allokering stöds inte. Kontrollera att följande rad har kommenterats ut:

# Defaults requirettyViktigt

Det här steget krävs för sudo ska fungera.

Spara filen och avsluta visudo:

- Tryck

ESCsedan: (colon)på följt avwq!och tryckEntersedan på för att spara ändringarna och avsluta på ett smidigt sätt.

- Tryck

Testa konfigurationen genom att ange följande två kommandon. Resultatet bör vara en kataloglistning, utan att du behöver ange ett lösenord:

su - scomuser sudo ls /etc

Nu kan du komma åt scomuser kontot med hjälp av dess lösenord och sudo-höjning, så att du kan ange autentiseringsuppgifter i aktivitets- och identifieringsguiderna och i RunAs-konton.

Skapa en SSH-nyckel för autentisering

Tips

SSH-nycklar används endast för agentunderhållsåtgärder och används inte för övervakning. Se till att du skapar nyckeln för rätt användare om du använder flera konton.

Använd följande procedurer för att skapa en SSH-nyckel för kontot scomuser som skapades i föregående exempel.

Generera SSH-nyckeln

- Logga in som

scomuser. - Generera nyckeln med hjälp av DSA-algoritmen (Digital Signature Algorithm):

ssh-keygen -t dsa- Observera lösenfrasen (valfri) om du har angett en sådan.

Verktyget ssh-keygen skapar /home/scomuser/.ssh katalogen med den privata nyckelfilen id_dsa och den offentliga nyckelfilen id_dsa.pub inuti. Dessa filer används i följande procedur.

Konfigurera ett användarkonto för att stödja SSH-nyckeln

- Skriv följande kommandon i kommandotolken. Så här navigerar du till användarkontokatalogen:

cd /home/scomuser - Ange exklusiv ägaråtkomst till katalogen:

chmod 700 .ssh - Navigera till .ssh-katalogen:

cd .ssh - Skapa en auktoriserad nyckelfil med den offentliga nyckeln:

cat id_dsa.pub >> authorized_keys - Ge användaren läs- och skrivbehörighet till den auktoriserade nyckelfilen:

chmod 600 authorized_keys

Du kan nu kopiera den privata SSH-nyckeln till den Windows-baserade datorn enligt beskrivningen i nästa procedur.

Kopiera den privata SSH-nyckeln till den Windows-baserade datorn och spara i OpenSSH-format

- Använd ett verktyg, till exempel WinSCP, för att överföra den privata nyckelfilen

id_dsa(utan tillägg) från klienten till en katalog på din Windows-baserade dator. - Kör PuTTYgen.

- I dialogrutan PuTTY-nyckelgenerator väljer du knappen Läs in och väljer sedan den privata nyckel

id_dsasom du överförde från UNIX- eller Linux-datorn. - Välj Spara privat nyckel och namn och spara filen i önskad katalog.

- Du kan använda den exporterade filen i ett runas-konto för underhåll som konfigurerats för

scomusereller när du utför underhållsaktiviteter via -konsolen.

Du kan använda kontot scomuser genom att använda SSH-nyckeln och sudo-höjning för att ange autentiseringsuppgifter i Operations Manager-guider och för att konfigurera Kör som-konton.

Viktigt

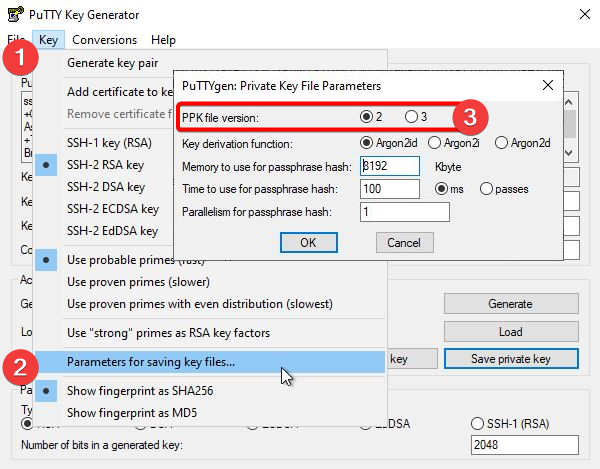

PPK-fil version 2 är den enda version som för närvarande stöds för System Center Operations Manager.

Som standard är PuTTYgen inställt på att använda PPK-filversion 3. Du kan ändra PPK-filversionen till 2 genom att gå till verktygsfältet och välja Nyckelparametrar > för att spara nyckelfiler... och sedan välja alternativknappen för 2 för PPK-filversion.

Nästa steg

- Granska autentiseringsuppgifter du måste ha åtkomst till UNIX- och Linux-datorer för att förstå hur du autentiserar och övervakar dina UNIX- och Linux-datorer.

- Läs Konfigurera SSL-chiffer om du behöver konfigurera om Operations Manager för att använda ett annat chiffer.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för