Vad är Microsoft Sentinel Analytics?

Microsoft Sentinel Analytics hjälper dig att identifiera, undersöka och åtgärda cybersäkerhetshot. Contoso SOC-teamet kan använda Microsoft Sentinel Analytics för att konfigurera analysregler och frågor för att identifiera problem i din miljö.

Vad är Microsoft Sentinel Analytics?

Microsoft Sentinel Analytics innehåller flera funktioner som du kan använda för att implementera säkerhet för data och resurser på Contoso.

Du kan analysera historiska data som samlas in från arbetsstationer, servrar, nätverksenheter, brandväggar, intrångsskydd, sensorer och så vidare. Microsoft Sentinel Analytics analyserar data från olika källor för att identifiera korrelationer och avvikelser.

Genom att använda analysregler kan du utlösa aviseringar baserat på de attackmetoder som används av kända, farliga aktörer. Du kan konfigurera de här reglerna för att se till att ditt SOC får aviseringar om potentiella säkerhetsincidenter i miljön i rimlig tid.

Varför ska jag använda analysregler för säkerhetsåtgärder?

Även om vissa av de andra produkter som Contoso implementerade kan hjälpa dig att identifiera hot, spelar Microsoft Sentinel Analytics en viktig roll i den övergripande identifieringen av säkerhetshotet genom att korrelera och matcha de signaler som påverkar förekomsten av ett cybersäkerhetshot. Med rätt analysregel kan du få insikter om var en attack kom från, vilka resurser som komprometterades, potentiella data som förlorades och tidslinjen för incidenten.

Vanliga användningsfall för säkerhetsanalys omfattar:

Identifiering av komprometterade konton

Analys av användarbeteende för att identifiera potentiellt misstänkta mönster

Analys av nätverkstrafik för att hitta trender som indikerar potentiella attacker

Identifiering av angripares dataexfiltrering

Identifiering av hot på insidan

Undersökning av incidenter

Jakt på hot

Det kan hända att du inte kan identifiera vissa hot med konventionella skyddsverktyg, som brandväggar eller program mot skadlig kod. Vissa hot kan vara oidentifierade i månader. Genom att kombinera data som samlats in av ett flertal verktyg och produkter med styrkan hos hotinformationen kan du identifiera, analysera och minimera hot på insidan.

Du kan också använda analysregler för att skapa anpassade aviseringar som använder attackindikatorer. Dessa indikatorer kan identifiera eventuella attacker som pågår i realtid.

Analys hjälper Contoso SOC-teamet att förbättra effektiviteten i sin komplexa undersökning och upptäcka hot snabbare.

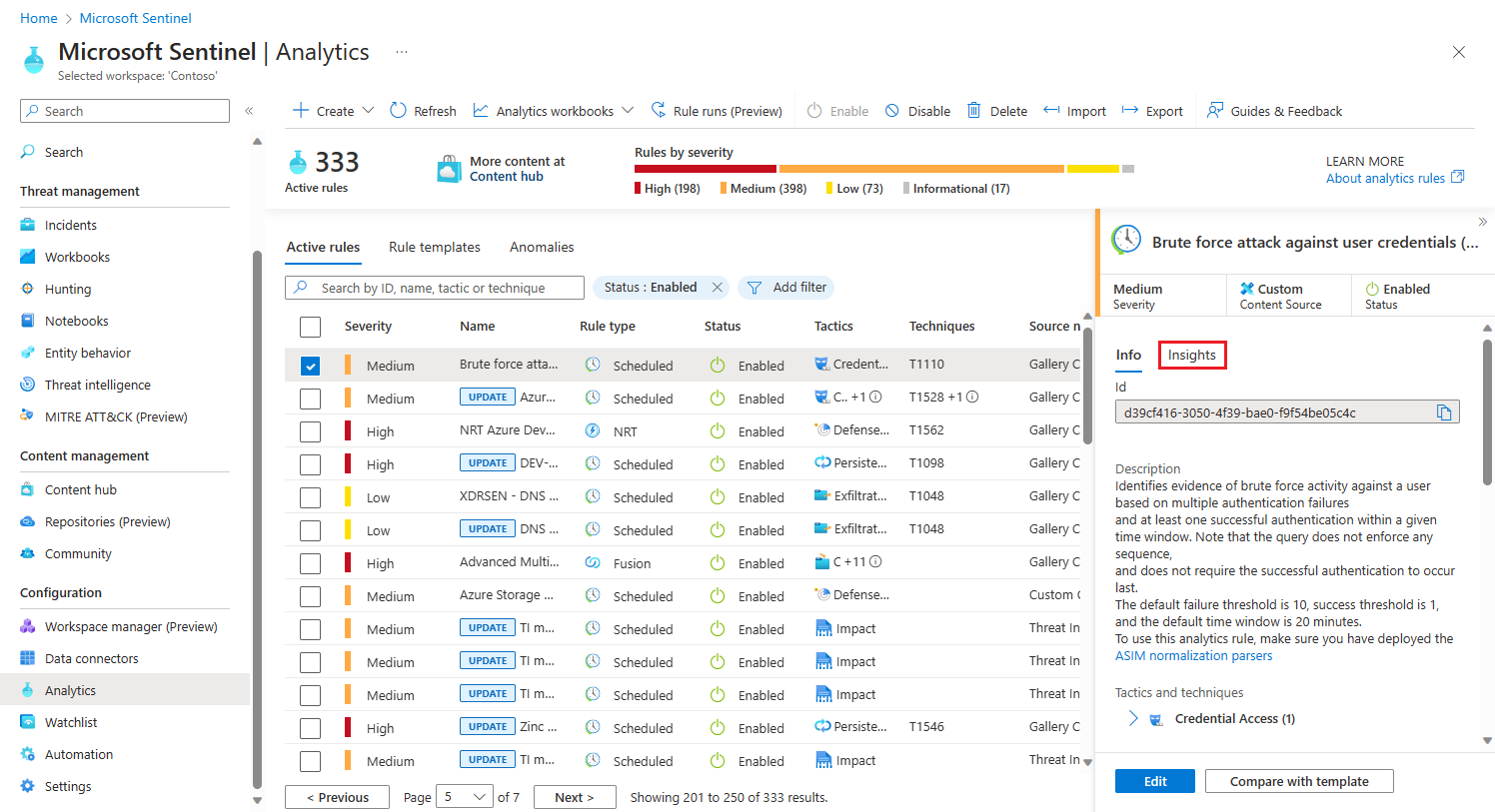

Utforska startsidan för analys

Du kan skapa analysregler från startsidan för analys. Du kan komma åt analyssidan i Microsoft Sentinel från navigeringsfönstret.

Startsidan för analys har tre huvuddelar:

Rubrikfältet innehåller information om antalet regler som för närvarande används.

Listan över regler och mallar innehåller alla regelmallar som Microsoft har förinstallerat från Microsoft Sentinel GitHub-lagringsplatsen.

Informationsfönstret innehåller ytterligare information som förklarar varje mall och regel som du kan använda vid identifiering.

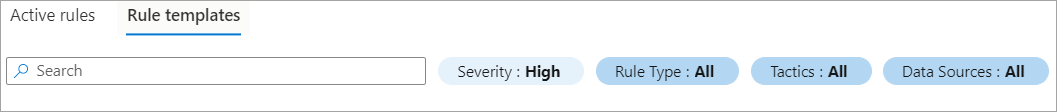

Filtrera regelmallarna

För närvarande har Microsoft förinstallerat över 150 mallregler från Microsoft Sentinel GitHub-lagringsplatsen. Om du vill söka i de här mallarna och hitta rätt regel måste du använda filter. Du kanske till exempel bara vill granska mallregler som identifierar hot med hög allvarlighetsgrad eller regler från vissa datakällor.

Om du vill använda filter väljer du de filter som du vill använda i rubrikfältet.

Startsidan för analys har följande filter:

Allvarlighetsgrad. Används för att filtrera reglerna efter allvarlighetsgrad.

Regeltyp. Det finns för närvarande fyra typer av regler: Scheduled, Fusion, Microsoft Security, Machine Learning Behavior Analytics.

Taktiker. Använd för att filtrera reglerna baserat på 14 specifika metoder i ATT&CK-modellen.

Datakällor. Används för att filtrera reglerna efter det datakällsanslutningsprogram som genererar aviseringen.

Kommentar

MITRE ATT&CK är en globalt tillgänglig kunskapsbas av angreppstaktik och tekniker baserade på verkliga observationer. ATT&CK-kunskapsbas används som en grund för utveckling av specifika hotmodeller och metoder inom den privata sektorn, i myndigheter och i cybersäkerhetens produkt- och tjänstcommunity.