Typer av analysregler

Genom att använda Microsoft Sentinel Analytics-regler kan du konfigurera meddelanden och aviseringar baserat på data som kommer från de källor som är anslutna till Microsoft Sentinel. Dessa aviseringar hjälper till att säkerställa att Contoso SOC-teamet vet när ett hot inträffar, och teamet kan sedan reagera på lämpligt sätt för att förhindra att hotet når företagets tillgångar.

Typer av analysregler

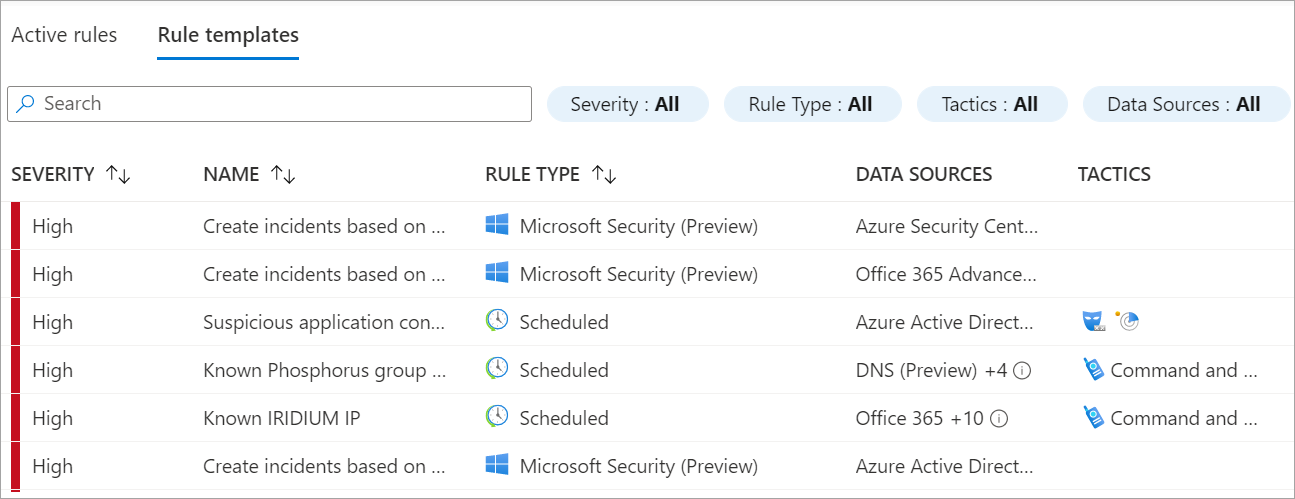

Du kan söka efter potentiella hot med hjälp av de inbyggda analysregler som Microsoft Sentinel Analytics tillhandahåller, inklusive följande typer:

Anomali

Fusion

Microsoft Security

Beteendeanalys för maskininlärning (ML)

Schemalagda aviseringar

NRT-regler (nära realtid)

Hotinformation

Anomali

Avvikelseaviseringar är informationsbaserade och identifierar avvikande beteenden.

Fusion

Microsoft Sentinel använder fusionskorrelationsmotorn, med sina skalbara maskininlärningsalgoritmer, för att identifiera avancerade flerstegsattacker. Motorn korrelerar många aviseringar och händelser med låg återgivning i flera produkter till incidenter med hög återgivning och åtgärd. Fusion är aktiverat som standard. Eftersom logiken är dold och därför inte anpassningsbar kan du bara skapa en regel med den här mallen.

Fusionsmotorn kan också korrelera aviseringar från schemalagda analysregler med aviseringar från andra system, vilket ger upphov till hög återgivningsincidenter.

Fusionsidentifiering är som standard aktiverat i Microsoft Sentinel. Microsoft uppdaterar ständigt fusionsidentifieringsscenarierna för hotidentifiering. När den här artikeln skrivs måste du konfigurera följande dataanslutningar för avvikelse- och fusionsidentifiering:

Färdiga avvikelseidentifieringar

Aviseringar från Microsoft-produkter

Microsoft Entra ID Protection

Microsoft Defender for Cloud

Microsoft Defender for IoT

- Microsoft Defender XDR

Microsoft Defender för Cloud Apps

Microsoft Defender för slutpunkter

Microsoft Defender for Identity

Microsoft Defender for Office 365

Aviseringar från schemalagda analysregler, både inbyggda och skapade av dina säkerhetsanalytiker. Analysregler måste innehålla information om kill-chain (taktik) och entitetsmappning för att kunna användas av Fusion

Några vanliga attackidentifieringsscenarier som fusionsaviseringar kan identifiera:

Dataexfiltrering. Misstänkt aktivitet har identifierats, till exempel misstänkt vidarebefordran i Microsoft 365-postlådan, efter att en misstänkt inloggning till Microsoft Entra-kontot kan tyda på komprometterat användarkonto.

Datadestruktion. Avvikande antal unika filer som togs bort efter en misstänkt inloggning till Microsoft Entra-kontot kan signalera att ett komprometterat användarkonto användes för att förstöra data.

Denial of Service. Ett stort antal virtuella Azure-datorer (VM) som tagits bort efter en misstänkt inloggning till Microsoft Entra-kontot kan signalera ett komprometterat användarkonto som kan användas för att förstöra organisationens tillgångar.

Lateral rörelse. Ett stort antal personifieringsåtgärder som inträffar efter en misstänkt inloggning till Microsoft Entra-kontot kan tyda på ett komprometterat användarkonto som användes i skadliga syften.

Utpressningstrojan. Efter en misstänkt inloggning till ett Microsoft Entra-konto kan ovanligt användarbeteende som används för att kryptera data utlösa en avisering om utpressningstrojankörning.

Kommentar

Mer information om fusionstekniken i Microsoft Sentinel finns i Avancerad identifiering av flerstegsattacker i Microsoft Sentinel

Microsoft Security

Du kan konfigurera Microsofts säkerhetslösningar som är anslutna till Microsoft Sentinel för att automatiskt skapa incidenter från alla aviseringar som genereras i den anslutna tjänsten.

Du kan till exempel konfigurera att Contoso ska aviseras när en användare som kategoriseras som ett högriskhot försöker logga in och komma åt företagsresurser.

Du kan konfigurera följande säkerhetslösningar för att skicka aviseringarna till Microsoft Sentinel:

Microsoft Defender för Cloud Apps

Microsoft Defender för Server

Microsoft Defender for IoT

Microsoft Defender for Identity

Microsoft Defender for Office 365

Microsoft Entra ID Protection

Microsoft Defender för slutpunkter

Kommentar

Microsoft förenar säkerhetsinformation och händelsehantering (SIEM) med terminologi för utökad identifiering och svar (XDR) i sina säkerhetsprodukter.

Du kan filtrera dessa aviseringar efter allvarlighetsgrad och efter specifik text som ingår i aviseringsnamnet.

ML-beteendeanalys

Microsoft Sentinel Analytics innehåller inbyggda beteendeanalysregler för maskininlärning. Du kan inte redigera de här inbyggda reglerna eller granska regelinställningarna. Dessa regler använder Microsofts maskininlärningsalgoritmer för att identifiera misstänkt aktivitet. Maskininlärningsalgoritmer korrelerar flera incidenter med låg kvalitet till en säkerhetsincident med hög kvalitet. Den här korrelationen sparar timmar som du annars kan ägna åt att manuellt analysera många aviseringar från olika produkter och korrelera dem. De algoritmer för maskininlärning som används av analysregler bidrar också till att minska bruset runt aviseringar genom att snabbt mata in och ansluta viktiga data.

Genom att till exempel använda en funktionsanalysregel för maskininlärningsbeteende kan du identifiera inloggningsaktiviteten för SSH-inloggning (Secure Shell Protocol) eller RDP (Remote Desktop Protocol).

Schemalagda aviseringar

Med analysregler för schemalagda aviseringar får du den högsta anpassningsnivån. Du kan definiera ett eget uttryck med hjälp av KQL (Kusto Query Language) för att filtrera säkerhetshändelser och du kan upprätta ett schema för att regeln ska köras.