Säkerhet

Vårdorganisationer lagrar personlig och potentiellt känslig kundinformation. Finansinstitut lagrar kontonummer, saldon och transaktionshistorik. Återförsäljare lagrar köphistorik, kontoinformation och demografisk information för kunder. En säkerhetsincident kan avslöja känsliga data, vilket kan orsaka personliga svårigheter eller ekonomisk skada. Hur säkerställer du integriteten hos kundens data och ser till att dina system är säkra?

I den här lektionen får du lära dig om de viktiga delarna i säkerhetspelare.

Vad är säkerhet?

Säkerhet handlar i slutändan om att skydda de data som din organisation använder, lagrar och överför. De data din organisation lagrar eller hanterar är hjärtat i dina skyddbara tillgångar. Dessa data kan vara känslig information om kunder, ekonomisk information om din organisation eller kritiska affärsdata som stödjer organisationen. Det är också mycket viktigt att skydda infrastrukturen där data finns, tillsammans med de identiteter som används för att komma åt dem.

Dina data kan omfattas av strängare juridiska och regelmässiga krav. De här extra kraven beror på var du befinner dig, vilken typ av data du lagrar eller vilken bransch ditt program är verksamt i.

Inom sjukvården i USA finns det till exempel en lag som kallas HIPAA (Health Insurance Portability and Accountability Act). I finansbranschen handlar Payment Card Industry Data Security Standard om hanteringen av kreditkortsuppgifter. Organisationer som lagrar data som dessa lagar och standarder gäller för krävs för att säkerställa att vissa skyddsåtgärder finns för att skydda dessa data. I Europa anger den allmänna dataskyddsförordningen, GDPR, reglerna för hur personuppgifter skyddas och definierar personers rättigheter som rör lagrade data. Vissa länder/regioner kräver att vissa typer av data inte lämnar sina gränser.

När en säkerhetsöverträdelse inträffar kan det finnas en betydande effekt på både organisationers och kunders ekonomi och rykte. Ett säkerhetsintrång bryter ned det förtroende som kunderna är villiga att ingjuta i din organisation och kan påverka organisationens långsiktiga hälsa.

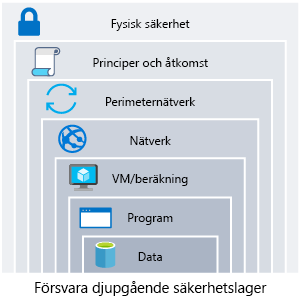

Skydd på djupet

En flerskiktad metod för att skydda din miljö ökar dess säkerhetsstatus. I det som ofta kallas skydd på djupet kan vi dela upp lagren på följande sätt:

- Data

- Appar

- VM/beräkning

- Nätverk

- Perimeternätverk

- Principer och åtkomst

- Fysisk säkerhet

Varje lager fokuserar på ett annat område där attacker kan inträffa och skapar ett skydd om ett lager misslyckas eller om en angripare kringgår det. Om du bara skulle fokusera på ett lager skulle en angripare ha ohämmad åtkomst till din miljö om de tog sig igenom det här lagret.

Att hantera säkerheten i flera lager ökar arbetet som en angripare måste utföra för att få åtkomst till dina system och data. Varje lager har olika säkerhetskontroller, tekniker och funktioner som gäller. När du identifierar de skydd som ska införas, är kostnaden ofta viktig. Du måste balansera kostnader med affärskrav och övergripande risker för verksamheten.

Det finns inget enskilt säkerhetssystem, ingen kontroll eller teknik som helt skyddar din arkitektur. Säkerhet handlar inte bara om teknik, utan även om personer och processer. Att skapa en miljö som ser holistiskt på säkerhet och gör det till ett krav som standard hjälper till att säkerställa att din organisation är så säker som möjligt.

Skydda från vanliga attacker

På varje lager finns det några vanliga attacker som du vill skydda mot. Följande lista är inte uttömmande, men den kan ge dig en uppfattning om hur varje lager kan angripas och vilka typer av skydd du kan behöva.

Datalager: Om du exponerar en krypteringsnyckel eller använder svag kryptering kan dina data vara sårbara om obehörig åtkomst inträffar.

Programlager: Inmatning och körning av skadlig kod är kännetecknande för attacker på programlagret. Vanliga attacker är SQL-inmatning och skriptkörning över flera webbplatser (XSS).

VM/beräkning-nivå: Skadlig kod är en vanlig metod för att angripa en miljö, vilket inbegriper körning av skadlig kod för att kompromettera ett system. När skadlig kod finns i ett system kan ytterligare attacker inträffa som leder till exponering av autentiseringsuppgifter och lateral förflyttning i hela miljön.

Nätverkslager: Att dra nytta av onödiga öppna portar till Internet är en vanlig attackmetod. Öppna portar kan också omfatta att lämna SSH- eller RDP-protokollen öppna för virtuella datorer. När dessa protokoll är öppna kan det ske råstyrkeattacker mot dina system när angripare försöker få åtkomst.

Perimeterlager: DoS-attacker (Denial-of-Service) sker ofta på det här lagret. Dessa angrepp försöker överbelasta nätverksresurser och tvinga dem att försättas i offlineläge, eller göra det omöjligt för dem att svara på legitima begäranden.

Principer och åtkomstlager: Det här lagret är där autentisering sker för ditt program. Det här lagret kan inkludera moderna autentiseringsprotokoll som OpenID Connect, OAuth eller Kerberos-baserad autentisering som Active Directory. Exponeringen av autentiseringsuppgifter är en risk i det här lagret och det är viktigt att begränsa behörigheterna för identiteter. Du vill också ha övervakning på plats för att leta efter möjliga komprometterade konton, till exempel inloggningar som kommer från ovanliga platser.

Fysiskt lager: Obehörig åtkomst till anläggningar via metoder, till exempel dörrutkastning och stöld av säkerhetsmärken, kan ske på det här lagret.

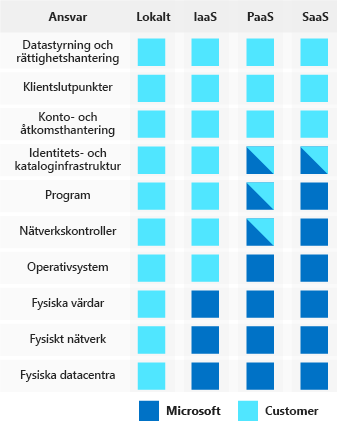

Delat säkerhetsansvar

När vi går igenom modellen med delat ansvar kan vi omrama den här modellen i säkerhetssammanhang. Beroende på vilken typ av tjänst du väljer är vissa säkerhetsskydd inbyggda i tjänsten, medan andra förblir ditt ansvar. Noggrann utvärdering av de tjänster och tekniker som du väljer är nödvändiga för att säkerställa att du tillhandahåller rätt säkerhetskontroller för din arkitektur.