Fastställa gällande regler för nätverkssäkerhetsgrupp

Varje nätverkssäkerhetsgrupp och dess definierade säkerhetsregler utvärderas oberoende av varandra. Azure bearbetar villkoren i varje regel som definierats för varje virtuell dator i konfigurationen.

- För inkommande trafik bearbetar Azure först säkerhetsregler för nätverkssäkerhetsgrupper för eventuella associerade undernät och sedan eventuella associerade nätverksgränssnitt.

- För utgående trafik ångras processen. Azure utvärderar först säkerhetsregler för nätverkssäkerhetsgrupper för eventuella associerade nätverksgränssnitt följt av eventuella associerade undernät.

- För både den inkommande och utgående utvärderingsprocessen kontrollerar Azure också hur du tillämpar reglerna för intraundernätstrafik.

Hur Azure till slut tillämpar dina definierade säkerhetsregler för en virtuell dator avgör hur effektiva reglerna är.

Saker att veta om effektiva säkerhetsregler

Nu ska vi utforska hur regler för nätverkssäkerhetsgrupper definieras och bearbetas i ett virtuellt nätverk för att ge effektiva regler.

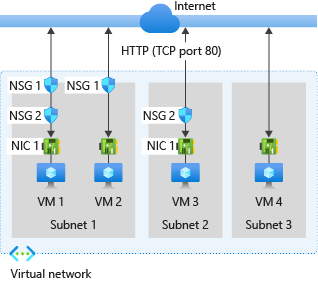

Överväg följande konfiguration av virtuella nätverk som visar nätverkssäkerhetsgrupper (NSG:er) som styr trafik till virtuella datorer (VM). Konfigurationen kräver säkerhetsregler för att hantera nätverkstrafik till och från Internet via TCP-port 80 via nätverksgränssnittet.

I den här virtuella nätverkskonfigurationen finns det tre undernät. Undernät 1 innehåller två virtuella datorer: VM 1 och VM 2. Undernät 2 och undernät 3 innehåller var och en en virtuell dator: VM 3 respektive VM 4. Varje virtuell dator har ett nätverkskort (NIC).

Azure utvärderar varje NSG-konfiguration för att fastställa de effektiva säkerhetsreglerna:

| Utvärdering | NSG för undernät | NSG för nätverkskort | Regler för inkommande trafik | Regler för utgående trafik |

|---|---|---|---|---|

| VM 1 | Undernät 1 NSG 1 |

NIC NSG 2 |

NSG 1-undernätsregler har företräde framför NSG 2 NIC-regler | NSG 2 NIC-regler har företräde framför NSG 1-undernätsregler |

| VM 2 | Undernät 1 NSG 1 |

NIC ingen |

NSG 1-undernätsregler gäller för både undernät och nätverkskort | Azures standardregler gäller för nätverkskort och NSG 1-undernätsregler gäller endast för undernät |

| VIRTUELL DATOR 3 | Undernät 2 ingen |

NIC NSG 2 |

Azures standardregler gäller för undernät och NSG 2-regler gäller för nätverkskort |

NSG 2 NIC-regler gäller för nätverkskort och undernät |

| VM 4 | Undernät 3 ingen |

NIC ingen |

Azures standardregler gäller för både undernät och nätverkskort och all inkommande trafik tillåts |

Azures standardregler gäller för både undernät och nätverkskort och all utgående trafik tillåts |

Regler för inkommande trafik som är effektiva

Azure bearbetar regler för inkommande trafik för alla virtuella datorer i konfigurationen. Azure identifierar om de virtuella datorerna är medlemmar i en NSG och om de har ett associerat undernät eller nätverkskort.

När en NSG skapas skapar Azure standardsäkerhetsregeln

DenyAllInboundför gruppen. Standardbeteendet är att neka all inkommande trafik från Internet. Om en nätverkssäkerhetsgrupp har ett undernät eller nätverkskort kan reglerna för undernätet eller nätverkskortet åsidosätta standardreglerna för Azure-säkerhet.Regler för inkommande NSG för ett undernät på en virtuell dator har företräde framför regler för inkommande NSG för ett nätverkskort på samma virtuella dator.

Regler för utgående trafik som är effektiva

Azure bearbetar regler för utgående trafik genom att först undersöka NSG-associationer för nätverkskort i alla virtuella datorer.

När en NSG skapas skapar Azure standardsäkerhetsregeln

AllowInternetOutboundför gruppen. Standardbeteendet är att tillåta all utgående trafik till Internet. Om en nätverkssäkerhetsgrupp har ett undernät eller nätverkskort kan reglerna för undernätet eller nätverkskortet åsidosätta standardreglerna för Azure-säkerhet.Regler för utgående NSG för ett nätverkskort på en virtuell dator har företräde framför regler för utgående NSG för ett undernät på samma virtuella dator.

Saker att tänka på när du skapar effektiva regler

Granska följande överväganden när du skapar effektiva säkerhetsregler för datorer i ditt virtuella nätverk.

Överväg att tillåta all trafik. Om du placerar den virtuella datorn i ett undernät eller använder ett nätverksgränssnitt behöver du inte associera undernätet eller nätverkskortet med en nätverkssäkerhetsgrupp. Den här metoden tillåter all nätverkstrafik via undernätet eller nätverkskortet enligt standardreglerna för Azure-säkerhet. Om du inte bryr dig om att styra trafiken till resursen på en viss nivå ska du inte associera resursen på den nivån med en nätverkssäkerhetsgrupp.

Överväg vikten av att tillåta regler. När du skapar en nätverkssäkerhetsgrupp måste du definiera en tillåtna regel för både undernätet och nätverksgränssnittet i gruppen för att säkerställa att trafiken kan komma igenom. Om du har ett undernät eller nätverkskort i nätverkssäkerhetsgruppen måste du definiera en tillåten regel på varje nivå. Annars nekas trafiken för alla nivåer som inte tillhandahåller någon regeldefinition för tillåtna.

Överväg intraundernätstrafik. Säkerhetsreglerna för en nätverkssäkerhetsgrupp som är associerad med ett undernät kan påverka trafiken mellan alla virtuella datorer i undernätet. Som standard tillåter Azure att virtuella datorer i samma undernät skickar trafik till varandra (kallas för intraundernätstrafik). Du kan förbjuda trafik inom undernätet genom att definiera en regel i nätverkssäkerhetsgruppen för att neka all inkommande och utgående trafik. Den här regeln förhindrar att alla virtuella datorer i undernätet kommunicerar med varandra.

Överväg regelprioritet. Säkerhetsreglerna för en nätverkssäkerhetsgrupp bearbetas i prioritetsordning. Om du vill säkerställa att en viss säkerhetsregel alltid bearbetas tilldelar du regeln lägsta möjliga prioritetsvärde. Det är en bra idé att lämna luckor i prioritetsnumreringen, till exempel 100, 200, 300 och så vidare. Med luckor i numreringen kan du lägga till nya regler utan att behöva redigera befintliga regler.

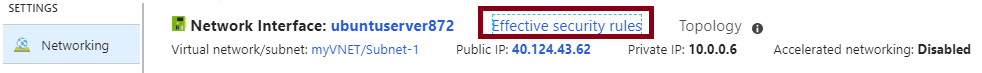

Visa effektiva säkerhetsregler

Om du har flera nätverkssäkerhetsgrupper och inte är säker på vilka säkerhetsregler som tillämpas kan du använda länken Gällande säkerhetsregler i Azure-portalen. Du kan använda länken för att kontrollera vilka säkerhetsregler som tillämpas på dina datorer, undernät och nätverksgränssnitt.