Konfigurera nätverksinställningar för virtuella Azure-datorer

Vi har installerat vår anpassade programvara, konfigurerat en FTP-server och konfigurerat den virtuella datorn för att ta emot våra videofiler. Men om vi försöker ansluta till vår offentliga IP-adress med FTP kommer vi att märka att den är blockerad.

Justeringar i serverkonfigurationen utförs ofta med utrustning i din lokala miljö. I det avseendet kan du se virtuella Azure-datorer som en förlängning av den här miljön. Du kan göra konfigurationsändringar, hantera nätverk, öppna eller blockera trafik och mycket mer via Azure-portalen, Azure CLI eller Azure PowerShell.

Du har redan sett några av de grundläggande informations- och hanteringsalternativen på panelen Översikt för den virtuella datorn. Nu ska vi titta närmare på nätverkskonfigurationen.

Öppna portar på virtuella Azure-datorer

Nya virtuella datorer är låsta som standard.

Appar kan göra utgående begäranden, men den enda inkommande trafik som tillåts är från det virtuella nätverket (till exempel andra resurser i samma lokala nätverk) och från Azures Load Balancer (avsökningskontroller).

Två steg krävs för att ändra konfigurationen och ge stöd för FTP. När du skapar en ny virtuell dator har du möjlighet att öppna några vanliga portar (RDP, HTTP, HTTPS och SSH). Men om du behöver andra ändringar i brandväggen måste du göra dem själv.

Processen för det här omfattar två steg:

- Skapa en nätverkssäkerhetsgrupp.

- Skapa en inkommande regel som tillåter trafik på port 20 och 21 för aktivt FTP-stöd.

Vad är en nätverkssäkerhetsgrupp?

Virtuella nätverk (VNet) är grunden för Azure-nätverksmodellen och ger isolering och skydd. Nätverkssäkerhetsgrupper (NSG) är det huvudsakliga verktyget för att tillämpa och styra regler för nätverkstrafik på nätverksnivå. NSG:er är ett valfritt säkerhetslager som tillhandahåller en programvarubrandvägg genom att filtrera inkommande och utgående trafik på det virtuella nätverket.

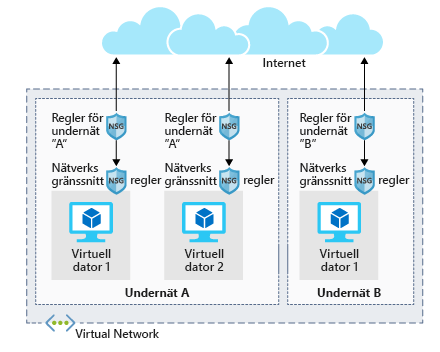

Säkerhetsgrupper kan kopplas till ett nätverksgränssnitt (för regler per värd), ett undernät i det virtuella nätverket (om du vill tillämpa på flera resurser) eller båda nivåerna.

Regler för säkerhetsgrupper

Nätverkssäkerhetsgrupper använder regler för att tillåta eller neka trafik i nätverket. Varje regel identifierar käll- och måladress (eller intervall), protokoll, port (eller intervall), riktning (inkommande eller utgående), en numerisk prioritet samt huruvida den trafik som matchar regeln ska tillåtas eller nekas. Följande bild visar NSG-regler som tillämpas på undernäts- och nätverksgränssnittsnivå.

Varje säkerhetsgrupp har en uppsättning standardsäkerhetsregler för att tillämpa standardnätverksregler som beskrivs i föregående avsnitt. Du kan inte ändra dessa standardregler, men du kan åsidosätta dem.

Så här använder Azure nätverksregler

För inkommande trafik bearbetar Azure den säkerhetsgrupp som är associerad med undernätet först, och sedan den säkerhetsgrupp som är kopplad till nätverksgränssnittet. Utgående trafik bearbetas i omvänd ordning (nätverksgränssnittet först, sedan undernätet).

Varning

Tänk på att säkerhetsgrupper är valfria på båda nivåerna. Om ingen säkerhetsgrupp tillämpas, tillåts all trafik av Azure. Om den virtuella datorn har en offentlig IP-adress kan det vara en allvarlig risk, särskilt om operativsystemet inte tillhandahåller någon form av brandvägg.

Reglerna utvärderas i prioritetsordning, från regeln med lägst prioritet. Neka-regler stoppar alltid utvärderingen. Om en utgående begäran exempelvis blockeras av en regel för nätverksgränssnittet kontrolleras inte eventuella regler som tillämpas på undernätet. För att trafik ska släppas genom säkerhetsgruppen måste den passera alla grupper som tillämpas.

Den sista regeln är alltid Neka alla. Det här är en standardregel som läggs till i varje säkerhetsgrupp för både inkommande och utgående trafik med prioriteten 65500. Det innebär att för att trafik ska passera genom säkerhetsgruppen måste du ha en tillåten regel , annars blockeras den av standardregeln. Läs mer om säkerhetsregler.

Kommentar

SMTP (port 25) är ett specialfall. Beroende på prenumerationsnivå och när ditt konto skapades kan utgående SMTP-trafik blockeras. Du kan begära att få begränsningen borttagen genom att skicka in en affärsrelaterad motivering.