Hämta nätverkssäkerhetsrekommendationer med Microsoft Defender för molnet

- 7 minuter

Nätverkssäkerhet omfattar olika tekniker, enheter och processer. Säkerhet tillhandahåller en uppsättning regler och konfigurationer som är utformade för att skydda integritet, konfidentialitet och tillgänglighet för datornätverk och data. Varje organisation, oavsett storlek, bransch eller infrastruktur, kräver en viss grad av nätverkssäkerhetslösningar. Dessa lösningar skyddar mot de ständigt växande riskerna med attacker.

Nätverkssäkerhet tillhandahåller kontroller för att skydda Azure-nätverk. Dessa kontroller omfattar att skydda virtuella nätverk, upprätta privata anslutningar, förhindra och minimera externa attacker och skydda DNS.

En fullständig beskrivning av nätverkssäkerhetskontrollerna finns på Security Control V3: Network Security på Microsoft Learn.

Använda Microsoft Defender för molnet för regelefterlevnad

Microsoft Defender för molnet hjälper till att effektivisera processen för att uppfylla kraven på nätverksefterlevnad.

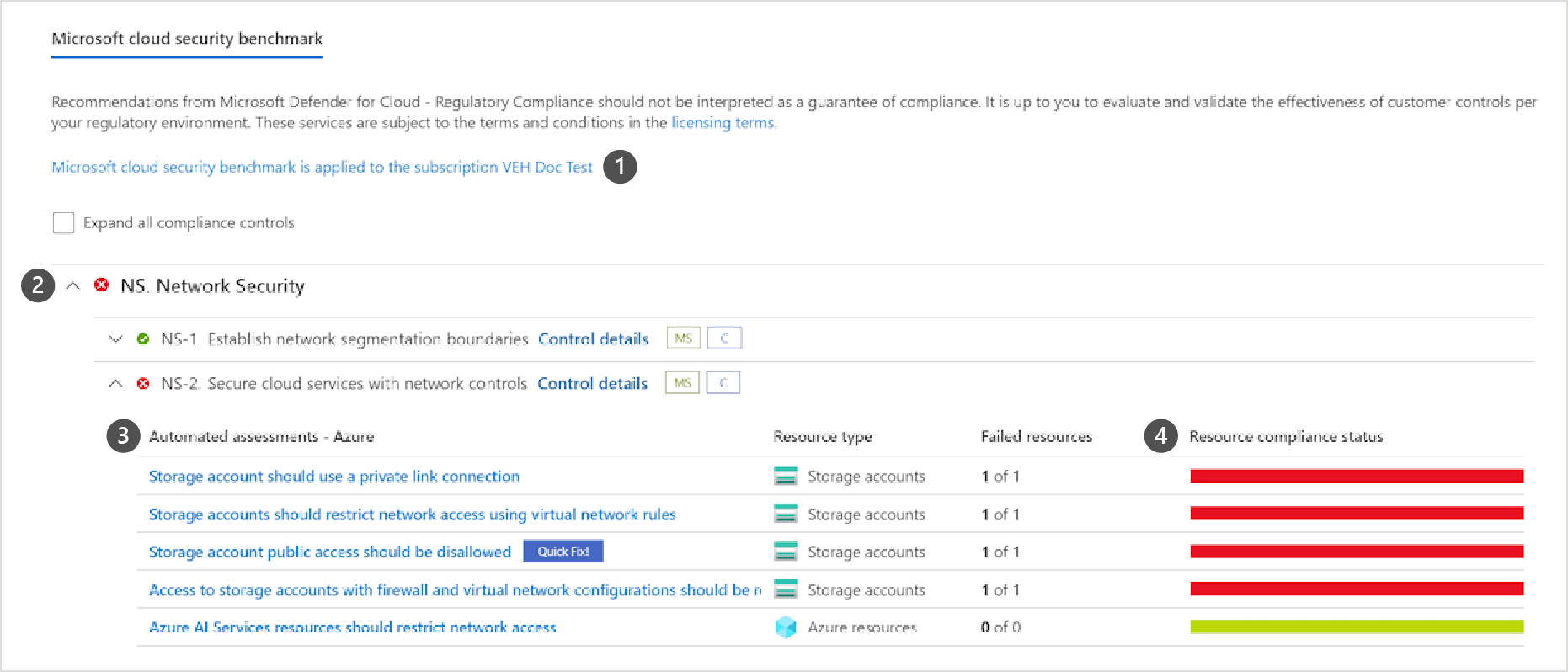

Instrumentpanelen för regelefterlevnad visar status för alla utvärderingar i din miljö för dina valda standarder och regler. När du arbetar med rekommendationerna och minskar riskfaktorerna i din miljö förbättras din efterlevnadsstatus. Du kan också visa den övergripande efterlevnadspoängen och antalet godkända respektive underkända bedömningar som är associerade med varje standard.

Efterlevnadskontroller

För varje säkerhetskontroll kan du dyka djupare in för att få mer information.

- Prenumerationer som standarden tillämpas på.

- Lista över alla kontroller för den standarden.

- Visa information om att skicka och misslyckas med utvärderingar som är associerade med den kontrollen.

- Antal berörda resurser.

- Allvarlighetsgrad för aviseringen.

Tips/Råd

Lär dig mer med modulen Undersök regulatoriska efterlevnadsstandarder för Defender för molnet.