Konfigurera Azure Files

Innan användare på Contoso kan komma åt Azure Files måste de först autentiseras och anonym åtkomst stöds inte. Som ansvarig systemtekniker behöver du känna till de autentiseringsmetoder som Azure Files stöder, som beskrivs i följande tabell.

| Autentiseringsmetod | beskrivning |

|---|---|

| Identitetsbaserad autentisering via SMB | Det är att föredra när du kommer åt Azure Files. Det ger samma smidiga enkel inloggning (SSO) när du får åtkomst till Azure-filresurser som åtkomst till lokala filresurser. Identitetsbaserad autentisering stöder Kerberos-autentisering som använder identiteter från Microsoft Entra ID (tidigare Azure AD) eller AD DS. |

| Åtkomstnyckel | En åtkomstnyckel är ett äldre och mindre flexibelt alternativ. Ett Azure Storage-konto har två åtkomstnycklar som kan användas när du gör en begäran till lagringskontot, inklusive till Azure Files. Åtkomstnycklar är statiska och ger fullständig åtkomst till Azure Files. Åtkomstnycklar bör skyddas och delas inte med användare eftersom de kringgår alla begränsningar för åtkomstkontroll. Bästa praxis är att undvika att dela lagringskontonycklar och använda identitetsbaserad autentisering när det är möjligt. |

| En SAS-token (Signatur för delad åtkomst) | SAS är en dynamiskt genererad URI (Uniform Resource Identifier) som baseras på lagringsåtkomstnyckeln. SAS ger begränsad åtkomstbehörighet till ett Azure-lagringskonto. Begränsningarna omfattar tillåtna behörigheter, start- och förfallotid, tillåtna IP-adresser där begäranden kan skickas och tillåtna protokoll. Med Azure Files används en SAS-token endast för att ge REST API-åtkomst från kod. |

Använda identitetsbaserad autentisering

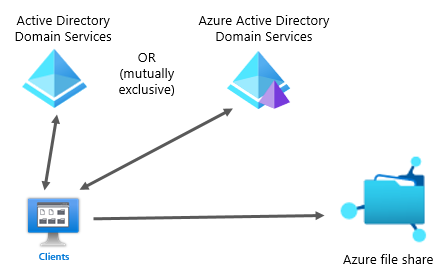

Du kan aktivera identitetsbaserad autentisering på Azure Storage-konton. Innan du kan göra detta måste du dock först konfigurera domänmiljön. För Microsoft Entra-ID-autentisering måste du aktivera Microsoft Entra Domain Services (tidigare Azure Active Directory-domän Services). För AD DS-autentisering måste du se till att AD DS synkroniseras med Microsoft Entra-ID och sedan domänansluta lagringskontot. I båda fallen kan användare endast autentisera och komma åt Azure-filresurser från enheter eller virtuella datorer som är domänanslutna.

När du har aktiverat identitetsbaserad autentisering för ett lagringskonto kan användarna komma åt filer på Azure-filresursen med sina inloggningsuppgifter. När en användare försöker komma åt data i Azure Files skickas begäran till Microsoft Entra-ID för autentisering. Om autentiseringen lyckas returnerar Microsoft Entra-ID en Kerberos-token. Användaren skickar sedan en begäran som innehåller Kerberos-token, och Azure-filresursen använder den token för att auktorisera begäran. AD DS-autentisering fungerar på samma sätt, där AD DS tillhandahåller Kerberos-token.

Konfigurera Behörigheter för Azure-filresurs

Om du har aktiverat identitetsbaserad autentisering kan du använda rollbaserade rbac-roller (åtkomstkontroll) för att styra åtkomsträttigheter (eller behörigheter) till Azure-filresurser. Azure innehåller Azure-filresursernas relaterade roller i följande tabell.

| Roll | beskrivning |

|---|---|

| Storage-fildata för SMB-resursdeltagare | Användare i den här rollen har läs-, skriv- och borttagningsåtkomst i Azure Storage-filresurser via SMB. |

| Storage-fildata för upphöjd SMB-resursdeltagare | Användare i den här rollen har läs-, skriv-, borttagnings- och ändringsbehörighet för NTFS i Azure Storage-filresurser via SMB. Den här rollen har fullständig behörighet till Azure-filresursen. |

| Storage-fildata för SMB-resursläsare | Användare i den här rollen har läsbehörighet till Azure-filresursen via SMB. |

| Priviligierad läsare för lagringsfildata | Användare i den här rollen har fullständig läsbehörighet för alla data i resurserna för alla konfigurerade lagringskonton oavsett vilka NTFS-behörigheter på fil-/katalognivå som har angetts. |

| Priviligierad medhjälpare för lagringsfildata | Användare i den här rollen har fullständig läs-, skriv-, ändrings-ACL:er och ta bort åtkomst för alla data i resurserna för alla konfigurerade lagringskonton oavsett vilka NTFS-behörigheter på fil-/katalognivå som har angetts. |

Om det behövs kan du också skapa och använda anpassade RBAC-roller. RBAC-roller beviljar dock endast åtkomst till en resurs. För att få åtkomst till filer måste en användare också ha behörigheter på filnivå.

Azure-filresurser tillämpar standardbehörigheter för Windows-filer på mapp- och filnivå. Du kan montera resursen och konfigurera behörigheter över SMB på samma sätt som med lokala filresurser.

Viktigt!

Fullständig administrativ kontroll av en Azure-filresurs, inklusive möjligheten att ta ägarskap för en fil, kräver att du använder lagringskontonyckeln.

Datakryptering

Alla data som lagras i ett Azure Storage-konto (som innehåller data på Azure-filresurser) krypteras alltid i vila med hjälp av Storage Service Encryption (SSE). Data krypteras som de skrivs i Azure-datacenter och dekrypteras automatiskt när du kommer åt dem. Som standard krypteras data med hjälp av Microsofts hanterade nycklar, men du kan välja att ta med din egen krypteringsnyckel.

Som standard har alla Azure Storage-konton kryptering under överföring aktiverat. Detta säkerställer att alla data krypteras när de överförs från Azure-datacentret till din enhet. Okrypterad åtkomst med SMB 2.1 och SMB 3.0 utan kryptering eller HTTP tillåts inte som standard, och klienter kan inte ansluta till Azure-filresurser utan kryptering. Detta kan konfigureras för ett Azure-lagringskonto och gäller för alla lagringskontotjänster.

Skapa Azure-filresurser

Azure Files distribueras som en del av ett Azure Storage-konto. Inställningar som du anger när du skapar ett Azure Storage-konto, till exempel plats, replikering och anslutningsmetod, gäller även för Azure Files. Vissa inställningar för Azure-lagringskonton, till exempel prestanda och kontotyp, kan begränsa vilka alternativ som är tillgängliga för Azure Files. Om du till exempel vill använda Premium-filresurser, som använder SSD:er, måste du välja premiumprestanda och fillagringstypen för lagringskontot när du skapar Azure Storage-kontot.

När ett Azure-lagringskonto är på plats kan du skapa en Azure-filresurs med hjälp av Azure-portalen, Azure PowerShell, Azure-kommandoradsgränssnittet (Azure CLI) eller REST API. Du kan också skapa ett Azure-lagringskonto med hjälp av Windows Administrationscenter när du distribuerar Azure File Sync.

Använd följande procedur för att skapa en Standard SMB Azure-filresurs. Om du skapar en Premium Azure-filresurs måste du även ange etablerad kapacitet.

- I Azure-portalen väljer du lämpligt lagringskonto.

- I navigeringsfönstret under Filtjänst väljer du Filresurser.

- I informationsfönstret i verktygsfältet väljer du + Filresurs.

- På bladet Ny filresurs anger du önskat namn och väljer en nivå.

- Välj Granska + skapa och välj sedan Skapa.