Planera, utforma och implementera Microsoft Entra Anslut

Microsoft Entra Anslut är en lösning som överbryggar en organisation lokal Active Directory med ditt molnbaserade Microsoft Entra-ID. IT kan synkronisera identiteter från en lokal plats till Azure och säkerställa en konsekvent identitet på båda plattformarna. Den här anslutningen möjliggör tjänster som synkronisering av lösenordshash, direktautentisering och sömlös enkel inloggning (SSO).

Microsoft Entra Anslut är Microsoft-verktyget som utformats för att uppfylla och uppnå dina hybrididentitetsmål. Det ger följande funktioner:

- Synkronisering – Ansvarar för att skapa användare, grupper och andra objekt. Se sedan till att identitetsinformationen för dina lokala användare och grupper matchar molnet. Den här synkroniseringen omfattar även lösenordshasher.

- Synkronisering av lösenordshash – en inloggningsmetod som synkroniserar en hash för en användares lokala AD-lösenord med Microsoft Entra-ID.

- Direktautentisering – En inloggningsmetod som gör det möjligt för användare att använda samma lösenord lokalt och i molnet, men som inte kräver den extra infrastrukturen i en federerad miljö.

- Federationsintegrering – Federation är en valfri del av Microsoft Entra-Anslut och kan användas för att konfigurera en hybridmiljö med hjälp av en lokal AD FS-infrastruktur. Den innehåller även AD FS-hanteringsfunktioner som certifikatförnyelse och fler AD FS-serverdistributioner.

- Hälsoövervakning – Microsoft Entra Anslut-Health ger robust övervakning.

Varför ska du använda Microsoft Entra Anslut?

Genom att integrera dina lokala kataloger med Microsoft Entra-ID blir användarna mer produktiva genom att tillhandahålla en gemensam identitet för åtkomst till både molnresurser och lokala resurser. Med Microsoft Entra Anslut kan användare använda en enda identitet för att komma åt lokala program och molntjänster som Microsoft 365. Dessutom kan organisationer tillhandahålla en enkel distributionsupplevelse för synkronisering och inloggning med ett enda verktyg. Microsoft Entra Anslut ersätter äldre versioner av identitetsintegreringsverktyg och ingår i din Microsoft Entra-ID-prenumeration.

Välj en autentiseringsmetod

Identitet är det nya kontrollplanet för IT-säkerhet, så autentisering är en organisations åtkomstskydd till den nya molnvärlden. Organisationer behöver ett identitetskontrollplan som stärker deras säkerhet och skyddar sina molnappar från inkräktare. När Microsoft Entra-hybrididentitetslösningen är ditt nya kontrollplan är autentisering grunden för molnåtkomst. Att välja rätt autentiseringsmetod är ett viktigt första beslut när du konfigurerar en Microsoft Entra-hybrididentitetslösning. Om du vill välja en autentiseringsmetod måste du tänka på tiden, den befintliga infrastrukturen, komplexiteten och kostnaden för att implementera ditt val. Dessa faktorer skiljer sig åt för varje organisation och kan ändras över tid.

Molnautentisering

När du väljer den här autentiseringsmetoden hanterar Microsoft Entra-ID användarnas inloggningsprocess. När du kombinerar med sömlös enkel inloggning (SSO) kan användarna logga in på molnappar utan att behöva ange sina autentiseringsuppgifter igen. Med molnautentisering kan du välja mellan två alternativ:

Microsoft Entra-synkronisering av lösenordshash (PHS). Det enklaste sättet att aktivera autentisering för lokala katalogobjekt i Microsoft Entra. Användare kan använda samma användarnamn och lösenord som de använder lokalt utan att behöva distribuera mer infrastruktur.

- Ansträngning. Synkronisering av lösenordshash kräver minst arbete när det gäller distribution, underhåll och infrastruktur. Den här nivån gäller vanligtvis för organisationer som bara behöver sina användare för att logga in på Microsoft 365, SaaS-appar och andra Microsoft Entra ID-baserade resurser. När den är aktiverad är synkronisering av lösenordshash en del av Synkroniseringsprocessen för Microsoft Entra Anslut och körs varannan minut.

- Användarupplevelse. För att förbättra användarnas inloggning kan du distribuera sömlös enkel inloggning med synkronisering av lösenordshash. Sömlös enkel inloggning eliminerar onödiga frågor när användare är inloggade.

- Avancerade scenarier. Om organisationer väljer att göra det kan du använda insikter från identiteter med Microsoft Entra Identity Protection-rapporter med Microsoft Entra ID Premium P2. Ett exempel är rapporten över läckta autentiseringsuppgifter. Windows Hello för företag har specifika krav när du använder synkronisering av lösenordshash. Microsoft Entra Domain Services kräver synkronisering av lösenordshash för att skapa användare med företagets autentiseringsuppgifter i den hanterade domänen.

- Affärskontinuitet. Att använda synkronisering av lösenordshash med molnautentisering är mycket tillgängligt som en molntjänst som skalar till alla Microsoft-datacenter. För att säkerställa att synkroniseringen av lösenordshash inte upphör under längre perioder distribuerar du en andra Microsoft Entra-Anslut-server i mellanlagringsläge i en väntelägeskonfiguration.

- Överväganden. För närvarande framtvingar synkronisering av lösenordshash inte omedelbart ändringar i lokala kontotillstånd. I det här fallet har en användare åtkomst till molnappar tills användarkontotillståndet har synkroniserats med Microsoft Entra-ID. Organisationer kanske vill övervinna den här begränsningen genom att köra en ny synkroniseringscykel efter att administratörer har massuppdateringar till lokala användarkontotillstånd. Ett exempel är att inaktivera konton.

Microsoft Entra-direktautentisering (PTA). Tillhandahåller en enkel lösenordsverifiering för Microsoft Entra-autentiseringstjänster med hjälp av en programvaruagent som körs på en eller flera lokala servrar. Servrarna verifierar användarna direkt med din lokal Active Directory, vilket säkerställer att lösenordsverifieringen inte sker i molnet. Företag med ett säkerhetskrav för att omedelbart framtvinga lokala användarkontotillstånd, lösenordsprinciper och inloggningstimmar kan använda den här autentiseringsmetoden.

- Ansträngning. För direktautentisering behöver du en eller flera (vi rekommenderar tre) lätta agenter installerade på befintliga servrar. Dessa agenter måste ha åtkomst till dina lokal Active Directory Domain Services, inklusive dina lokala AD-domänkontrollanter. De behöver utgående åtkomst till Internet och åtkomst till dina domänkontrollanter. Därför stöds det inte att distribuera agenterna i ett perimeternätverk.

- Användarupplevelse. För att förbättra användarnas inloggningsupplevelse kan du distribuera sömlös enkel inloggning med direktautentisering. Sömlös enkel inloggning eliminerar onödiga uppmaningar när användarna har loggat in.

- Avancerade scenarier. Direktautentisering tillämpar den lokala kontoprincipen vid tidpunkten för inloggningen. Åtkomst nekas till exempel när en lokal användares kontotillstånd är inaktiverat, utelåst eller deras lösenord upphör att gälla. Åtkomst kan också nekas om inloggningsförsöket faller utanför de timmar då användaren tillåts logga in.

- Affärskontinuitet. Vi rekommenderar att du distribuerar två extra direktautentiseringsagenter. Dessa tillägg är utöver den första agenten på Microsoft Entra Anslut-servern. Den här distributionen säkerställer hög tillgänglighet för autentiseringsbegäranden. När du har tre agenter distribuerade kan en agent fortfarande misslyckas när en annan agent är nere för underhåll.

- Överväganden. Du kan använda synkronisering av lösenordshash som en autentiseringsmetod för säkerhetskopiering för direktautentisering när agenterna inte kan verifiera en användares autentiseringsuppgifter på grund av ett betydande lokalt fel. Redundansväxling till synkronisering av lösenordshash sker inte automatiskt och du måste använda Microsoft Entra Anslut för att växla inloggningsmetoden manuellt.

Federerad autentisering

När du väljer den här autentiseringsmetoden lämnar Microsoft Entra ID bort autentiseringsprocessen till ett separat betrott autentiseringssystem, till exempel lokal Active Directory Federation Services (AD FS), för att verifiera användarens lösenord. Autentiseringssystemet kan tillhandahålla andra avancerade autentiseringskrav. Exempel är smartkortsbaserad autentisering eller multifaktorautentisering från tredje part.

Ansträngning. Ett federerat autentiseringssystem förlitar sig på ett externt betrott system för att autentisera användare. Vissa företag vill återanvända sin befintliga federerade systeminvestering med sin Microsoft Entra hybrididentitetslösning. Underhållet och hanteringen av det federerade systemet ligger utanför Microsoft Entra-ID:ts kontroll. Det är upp till organisationen att använda det federerade systemet för att se till att det distribueras säkert och kan hantera autentiseringsbelastningen.

Användarupplevelse. Användarupplevelsen för federerad autentisering beror på implementeringen av funktionerna, topologin och konfigurationen av federationsgruppen. Vissa organisationer behöver den här flexibiliteten för att anpassa och konfigurera åtkomsten till federationsgruppen så att den passar deras säkerhetskrav. Det är till exempel möjligt att konfigurera internt anslutna användare och enheter för att logga in användare automatiskt, utan att fråga dem om autentiseringsuppgifter. Den här konfigurationen fungerar eftersom de redan har loggat in på sina enheter. Vid behov gör vissa avancerade säkerhetsfunktioner användarnas inloggningsprocess svårare.

Avancerade scenarier. En federerad autentiseringslösning krävs när kunder har ett autentiseringskrav som Microsoft Entra-ID inte stöder internt.

- Autentisering som kräver smartkort eller certifikat.

- Lokala MFA-servrar eller tredjeparts multifaktorproviders som kräver en federerad identitetsprovider.

- Autentisering med hjälp av autentiseringslösningar från tredje part.

- Logga in som kräver ett sAMAccountName, till exempel DOMÄN\användarnamn, i stället för ett UPN (User Principal Name), till exempel user@domain.com.

Affärskontinuitet. Federerade system kräver vanligtvis en belastningsutjäxad matris med servrar, som kallas en servergrupp. Den här servergruppen konfigureras i en intern nätverks- och perimeternätverkstopologi för att säkerställa hög tillgänglighet för autentiseringsbegäranden.

Överväganden. Federerade system kräver vanligtvis en större investering i lokal infrastruktur. De flesta organisationer väljer det här alternativet om de redan har en lokal federationsinvestering. Och om det är ett starkt affärskrav att använda en enskild identitetsprovider. Federation är mer komplext att använda och felsöka jämfört med lösningar för molnautentisering.

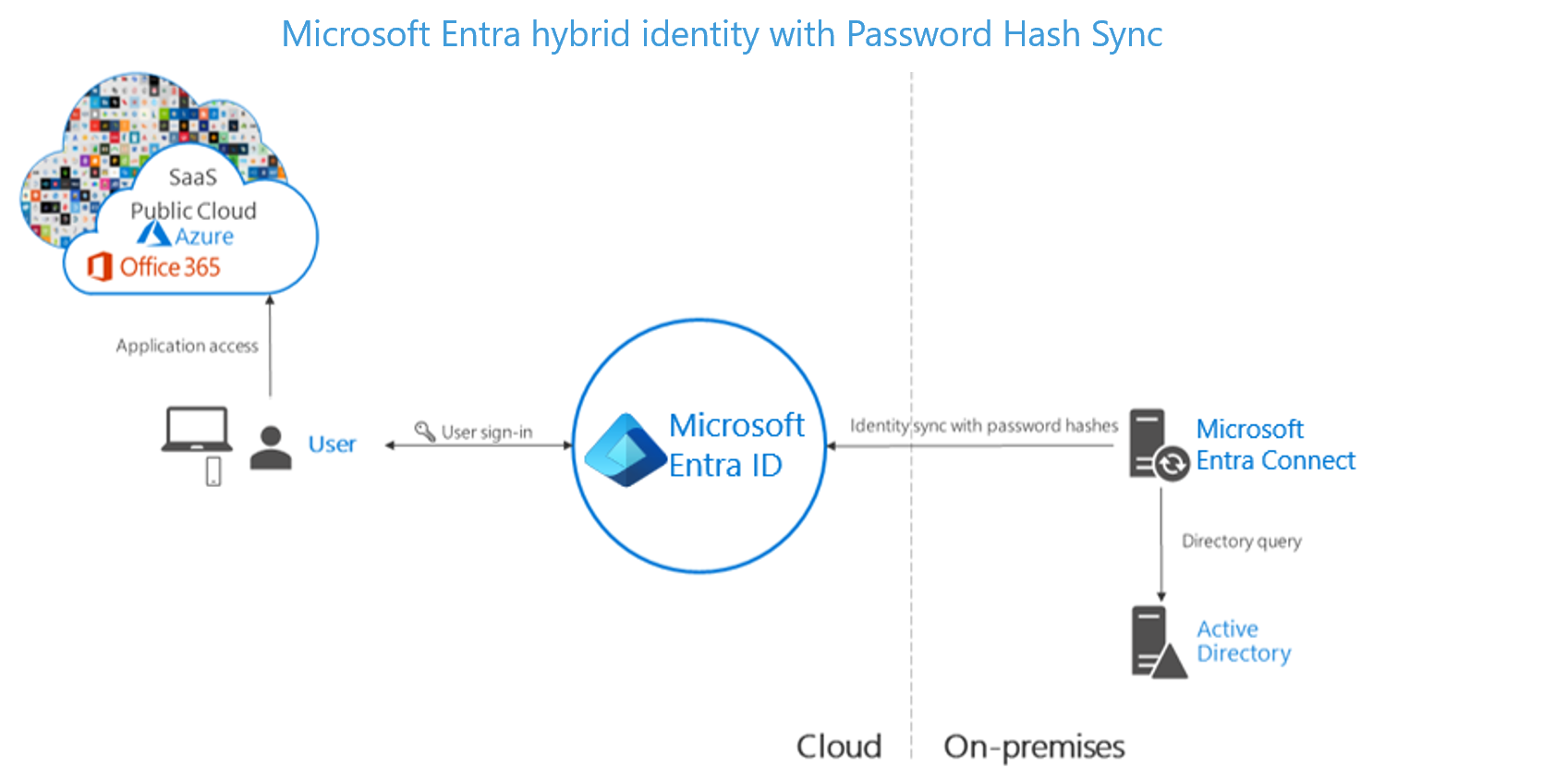

Arkitekturdiagram

Följande diagram beskriver de arkitekturkomponenter på hög nivå som krävs för varje autentiseringsmetod som du kan använda med din Hybrididentitetslösning för Microsoft Entra. De ger en översikt som hjälper dig att jämföra skillnaderna mellan lösningarna.

Enkelhet i en lösning för synkronisering av lösenordshash:

Agentkrav för direktautentisering med två agenter för redundans:

Komponenter som krävs för federation i din perimeter och ditt interna nätverk i din organisation:

Rekommendationer

Ditt identitetssystem säkerställer användarnas åtkomst till molnappar och verksamhetsspecifika appar som du migrerar och gör tillgängliga i molnet. För att hålla behöriga användare produktiva och dåliga aktörer borta från organisationens känsliga data styr autentisering åtkomsten till appar.

Använd eller aktivera synkronisering av lösenordshash för den autentiseringsmetod du väljer av följande skäl:

Hög tillgänglighet och haveriberedskap. Direktautentisering och federation förlitar sig på lokal infrastruktur. För direktautentisering omfattar det lokala fotavtrycket servermaskinvara och nätverk som krävs för direktautentiseringsagenterna. För federation är det lokala fotavtrycket ännu större. Det kräver servrar i perimeternätverket för proxyautentiseringsbegäranden och de interna federationsservrarna. Distribuera redundanta servrar för att undvika enskilda felpunkter. Sedan kommer autentiseringsbegäranden alltid att betjänas om någon komponent misslyckas. Både direktautentisering och federation förlitar sig också på domänkontrollanter för att svara på autentiseringsbegäranden, vilket också kan misslyckas. Många av dessa komponenter behöver underhåll för att hålla sig felfria. Avbrott är mer sannolika när underhåll inte planeras och implementeras korrekt. Undvik avbrott med hjälp av synkronisering av lösenordshash eftersom Microsoft Entra-molnautentiseringstjänsten skalar globalt och alltid är tillgänglig.

Lokal avbrottsberedskap. Konsekvenserna av ett lokalt avbrott på grund av en cyberattack eller katastrof kan vara betydande, allt från ryktesskador till en förlamad organisation som inte kan hantera attacken. Nyligen utsattes många organisationer för attacker mot skadlig kod, inklusive riktad utpressningstrojan, vilket fick deras lokala servrar att gå ner. När Microsoft hjälper kunder att hantera den här typen av attacker visas två kategorier av organisationer:

- Organisationer som aktiverade synkronisering av lösenordshash med federerad eller direktautentisering ändrar sin primära autentisering. De kan sedan använda synkronisering av lösenordshash. De var online igen om några timmar. Genom att använda åtkomst till e-post via Microsoft 365 arbetade de med att lösa problem och komma åt andra molnbaserade arbetsbelastningar.

- Organisationer som inte tidigare aktiverade synkronisering av lösenordshash var tvungna att använda icke betrodda externa e-postsystem för konsumenter för kommunikation för att lösa problem. I dessa fall tog det veckor för dem att återställa sin lokala identitetsinfrastruktur innan användarna kunde logga in på molnbaserade appar igen.

Identitetsskydd. Ett av de bästa sätten att skydda användare i molnet är Microsoft Entra Identity Protection med Microsoft Entra Premium P2. Microsoft söker kontinuerligt igenom Internet efter användar- och lösenordslistor som dåliga aktörer säljer och gör tillgängliga på dark web. Microsoft Entra-ID kan använda den här informationen för att kontrollera om något av användarnamnen och lösenorden i din organisation har komprometterats. Därför är det viktigt att aktivera synkronisering av lösenordshash oavsett vilken autentiseringsmetod du använder, oavsett om den är federerad eller direktautentisering. Läckta autentiseringsuppgifter visas som en rapport. Använd den här informationen för att blockera eller tvinga användare att ändra sina lösenord när de försöker logga in med läckta lösenord.

Designkoncept för Microsoft Entra Anslut

I det här avsnittet beskrivs områden som måste beaktas under implementeringsdesignen av Microsoft Entra Anslut. Det är en djupdykning på vissa områden och dessa begrepp beskrivs kortfattat i andra dokument också.

sourceAnchor

Attributet sourceAnchor definieras som ett attribut som inte kan ändras under ett objekts livslängd. Det identifierar unikt ett objekt som samma objekt lokalt och i Microsoft Entra-ID. Attributet kallas också oföränderligtId och de två namnen används utbytbara. Attributet används för följande scenarier:

- När en ny synkroniseringsmotorserver skapas eller återskapas efter ett haveriberedskapsscenario länkar det här attributet befintliga objekt i Microsoft Entra-ID med objekt lokalt.

- Om du flyttar från en molnbaserad identitet till en synkroniserad identitetsmodell tillåter det här attributet objekt att "hårdmatcha" befintliga objekt i Microsoft Entra-ID med lokala objekt.

- Om du använder federation används det här attributet tillsammans med userPrincipalName i anspråket för att unikt identifiera en användare.

Attributvärdet måste följa följande regler:

Färre än 60 tecken långa

- Tecken som inte är a-z, A-Z eller 0-9 kodas och räknas som tre tecken

Innehåller inte ett specialtecken:

\ ! # $ % & * + / = ? ^ { } | ~ > < ( ) ' ; : , [ ] " @ _Måste vara globalt unikt

Måste vara antingen en sträng, ett heltal eller en binär

Bör inte baseras på användarens namn eftersom namn kan ändras

Bör inte vara skiftlägeskänslig och undvika värden som varierar beroende på skiftläge

Ska tilldelas när objektet skapas

Om du har en enda skog lokalt är attributet du bör använda objectGuid. Du kan också använda attributet objectGuid när du använder expressinställningar i Microsoft Entra Anslut. Och även attributet som används av DirSync. Om du har flera skogar och inte flyttar användare mellan skogar och domäner är objectGUID ett bra attribut att använda. En annan lösning är att välja ett befintligt attribut som du vet inte ändras. Vanliga attribut är employeeID. Om du överväger ett attribut som innehåller bokstäver kontrollerar du att det inte finns någon chans att skiftläget (versaler kontra gemener) kan ändras för attributets värde. Dåliga attribut som inte ska användas inkluderar dessa attribut med användarens namn. När attributet sourceAnchor har bestämts lagrar guiden informationen i din Microsoft Entra-klientorganisation. Informationen kommer att användas vid framtida installation av Microsoft Entra Anslut.

Microsoft Entra-inloggning

Synkroniseringsinställningarna för din lokala katalogintegrering med Microsoft Entra-ID kan påverka hur användaren autentiserar. Microsoft Entra använder userPrincipalName (UPN) för att autentisera användaren. Men när du synkroniserar dina användare måste du välja det attribut som ska användas för värdet för userPrincipalName noggrant. När du väljer attributet för att ange värdet för UPN som ska användas i Azure bör man se till att

- Attributvärdena överensstämmer med UPN-syntaxen (RFC 822), formatet username@domain

- Suffixet i värdena matchar en av de verifierade anpassade domänerna i Microsoft Entra-ID

I expressinställningar är det antagna valet för attributet userPrincipalName. Om attributet userPrincipalName inte innehåller det värde som du vill att användarna ska logga in på Azure måste du välja Anpassad installation.

Anpassat domäntillstånd och användarens huvudnamn

Kontrollera att det finns en verifierad domän för UPN-suffixet (User Principal Name). John är en användare i contoso.com. Du vill att John ska använda det lokala UPN john@contoso.com för att logga in på Azure när du har synkroniserat användare till din Microsoft Entra-katalog contoso.onmicrosoft.com. För att göra det måste du lägga till och verifiera contoso.com som en anpassad domän i Microsoft Entra-ID innan du kan börja synkronisera användarna. Om UPN-suffixet john, till exempel contoso.com, inte matchar en verifierad domän i Microsoft Entra-ID ersätter verktyget UPN-suffixet med contoso.onmicrosoft.com.

Vissa organisationer har icke-dirigerbara domäner, till exempel contoso.local eller enkla enkeletikettdomäner som contoso. Du kan inte verifiera en domän som inte kan dirigeras. Microsoft Entra Anslut kan endast synkronisera till en verifierad domän i Microsoft Entra-ID. När du skapar en Microsoft Entra-katalog skapas en dirigerbar domän som blir standarddomän för ditt Microsoft Entra-ID, till exempel contoso.onmicrosoft.com. Därför blir det nödvändigt att verifiera andra routningsbara domäner i ett sådant scenario om du inte vill synkronisera till standarddomänen onmicrosoft.com.

Microsoft Entra-Anslut identifierar om du kör i en icke-dirigerbar domänmiljö och varnar dig på lämpligt sätt från att gå vidare med expressinställningar. Om du arbetar i en icke-dirigerbar domän är det troligt att UPN för användarna också har ett icke-dirigerbart suffix. Om du till exempel kör under contoso.local föreslår Microsoft Entra Anslut att du använder anpassade inställningar i stället för att använda expressinställningar. Med anpassade inställningar kan du ange det attribut som ska användas som UPN för att logga in på Azure när användarna har synkroniserats med Microsoft Entra-ID.

Topologier för Microsoft Entra Anslut

I det här avsnittet beskrivs olika lokala och Microsoft Entra ID-topologier som använder Microsoft Entra Anslut synkronisering som nyckelintegreringslösning. Den innehåller både konfigurationer som stöds och inte stöds.

| Gemensam topologi | Beskrivning |

|---|---|

| Enskild skog, enskild Microsoft Entra-klientorganisation | Den vanligaste topologin är en enda lokal skog med en eller flera domäner och en enda Microsoft Entra-klientorganisation. Vid autentisering används synkronisering av lösenordshash. Expressinstallationen av Microsoft Entra Anslut stöder endast den här topologin. |

| Flera skogar, enskild Microsoft Entra-klientorganisation | Många organisationer har miljöer med flera lokal Active Directory skogar. Det finns olika orsaker till att ha mer än en lokal Active Directory skog. Typiska exempel är design med kontoresursskogar och resultatet av en sammanslagning eller ett förvärv. När du har flera skogar måste alla skogar kunna nås av en enda Microsoft Entra-Anslut synkroniseringsserver. Servern måste vara ansluten till en domän. Om det behövs för att nå alla skogar kan du placera servern i ett perimeternätverk (även kallat DMZ, demilitariserad zon och skärmat undernät). |

| Flera skogar, en enskild synkroniseringsserver, användare representeras bara i en katalog | I den här miljön behandlas alla lokala skogar som separata entiteter. Ingen användare finns i någon annan skog. Varje skog har en egen Exchange-organisation och det finns ingen GALSync mellan skogarna. Den här topologin kan vara situationen efter en sammanslagning/ett förvärv eller i en organisation där varje affärsenhet arbetar oberoende av varandra. Dessa skogar finns i samma organisation i Microsoft Entra-ID och visas med en enhetlig GAL. I föregående bild representeras varje objekt i varje skog en gång i metaversumet och aggregeras i målklientorganisationen. |

| Flera skogar: fullständigt nät med valfri GALSync | Med en fullständig nättopologi kan användare och resurser finnas i alla skogar. Vanligtvis finns det dubbelriktade förtroenden mellan skogarna. Om Exchange finns i mer än en skog kan det finnas (valfritt) en lokal GALSync-lösning. Varje användare representeras då som en kontakt i alla andra skogar. GALSync implementeras ofta via FIM 2010 eller MIM 2016. Microsoft Entra Connect kan inte användas för lokal GALSync. |

| Flera skogar: kontoresursskog | I det här scenariot litar en (eller flera) resursskog på alla kontoskogar. Resursskogen har vanligtvis ett utökat Active Directory-schema med Exchange och Teams. Alla Exchange- och Teams-tjänster, tillsammans med andra delade tjänster, finns i den här skogen. Användarna har ett inaktiverat användarkonto i den här skogen och postlådan är länkad till kontoskogen. |

| Mellanlagringsserver | Microsoft Entra Anslut stöder installation av en andra server i mellanlagringsläge. En server i det här läget läser data från alla anslutna kataloger men skriver ingenting till anslutna kataloger. Den använder den normala synkroniseringscykeln och har därför en uppdaterad kopia av identitetsdata. |

| Flera Microsoft Entra-klienter | Det finns en 1:1-relation mellan en Microsoft Entra-Anslut synkroniseringsserver och en klientorganisation. För varje Microsoft Entra-klient behöver du en Microsoft Entra-Anslut synkroniseringsserverinstallation. AD-klientinstanserna isoleras avsiktligt. Användare i en klientorganisation kan alltså inte se användare i den andra klientorganisationen. Separation av användare är en konfiguration som stöds. Annars bör du använda den enskilda Microsoft Entra-klientmodellen. |

| Varje objekt endast en gång i en Microsoft Entra-klientorganisation | I den här topologin är en Microsoft Entra-Anslut synkroniseringsserver ansluten till varje klientorganisation. Microsoft Entra-Anslut synkroniseringsservrar måste konfigureras för filtrering så att var och en har en ömsesidigt uteslutande uppsättning objekt att arbeta på. Du kan till exempel begränsa varje server till en viss domän eller organisationsenhet. |

Komponentfaktorer för Microsoft Entra Anslut

Följande diagram visar en arkitektur på hög nivå för etableringsmotor som ansluter till en enda skog, även om flera skogar stöds. Den här arkitekturen visar hur de olika komponenterna interagerar med varandra.

Etableringsmotorn ansluter till varje Active Directory-skog och till Microsoft Entra-ID. Processen för att läsa information från varje katalog kallas Import. Export avser uppdatering av katalogerna från etableringsmotorn. Sync utvärderar reglerna för hur objekten ska flöda i etableringsmotorn.

Microsoft Entra Anslut använder följande mellanlagringsområden, regler och processer för att tillåta synkronisering från Active Directory till Microsoft Entra-ID:

- Anslut eller Space (CS) – Objekt från varje ansluten katalog (CD), de faktiska katalogerna, mellanlagras här först innan de kan bearbetas av etableringsmotorn. Microsoft Entra ID har en egen CS och varje skog som du ansluter till har sin egen CS.

- Metaversum (MV) – Objekt som behöver synkroniseras skapas här baserat på synkroniseringsreglerna. Objekt måste finnas i MV innan de kan fylla i objekt och attribut till de andra anslutna katalogerna. Det finns bara en MV.

- Synkroniseringsregler – De bestämmer vilka objekt som ska skapas (projiceras) eller anslutas (kopplas) till objekt i MV. Synkroniseringsreglerna bestämmer också vilka attributvärden som ska kopieras eller transformeras till och från katalogerna.

- Kör profiler – Paketerar processstegen för att kopiera objekt och deras attributvärden enligt synkroniseringsreglerna mellan mellanlagringsområdena och anslutna kataloger.

Microsoft Entra-molnsynkronisering

Microsoft Entra Anslut molnsynkronisering är utformat för att uppnå hybrididentitetsmål för synkronisering av användare, grupper och kontakter till Microsoft Entra-ID. Synkroniseringen utförs med hjälp av molnetableringsagenten i stället för Microsoft Entra Anslut-programmet. Den kan användas tillsammans med Microsoft Entra Anslut synkronisering och ger följande fördelar:

- Stöd för synkronisering till en Microsoft Entra-klientorganisation från en frånkopplad Active Directory-skogsmiljö med flera skogar: De vanliga scenarierna omfattar sammanslagning och förvärv. Det förvärvade bolagets AD-skogar är isolerade från moderbolagets AD-skogar. De företag som tidigare har haft flera AD-skogar.

- Förenklad installation med lättviktsetableringsagenter: Agenterna fungerar som en brygga från AD till Microsoft Entra-ID med all synkroniseringskonfiguration som hanteras i molnet.

- Flera etableringsagenter kan användas för att förenkla distributioner med hög tillgänglighet, vilket är viktigt för organisationer som förlitar sig på synkronisering av lösenordshash från AD till Microsoft Entra-ID.

- Stöd för stora grupper med upp till femtiotusen medlemmar. Vi rekommenderar att du endast använder OU-omfångsfiltret när du synkroniserar stora grupper.

Med Microsoft Entra Anslut molnsynkronisering samordnas etablering från AD till Microsoft Entra-ID i Microsoft Online Services. En organisation behöver bara distribuera en lättviktsagent i sin lokala eller IaaS-värdbaserade miljö som fungerar som en brygga mellan Microsoft Entra ID och AD. Etableringskonfigurationen lagras och hanteras som en del av tjänsten. Påminnelse om att synkroniseringen körs var 2:e minut.