Så här fungerar Azure Bastion

RDP och SSH är ofta det primära sättet att ansluta till fjärranslutna virtuella IaaS-datorer, men att exponera dessa hanteringsportar för Internet innebär betydande säkerhetsrisker. I den här lektionen beskriver vi hur du kan ansluta säkert med dessa protokoll genom att distribuera Azure Bastion på den offentliga sidan av perimeternätverket. I den här lektionen lär du dig mer om:

- Azure Bastion-arkitekturen.

- Så här tillhandahåller Azure Bastion säkra RDP-/SSH-anslutningar till värdbaserade virtuella datorer.

- Kraven för Azure Bastion, så att du kan utvärdera dess relevans i din organisation.

Azure Bastion-arkitektur

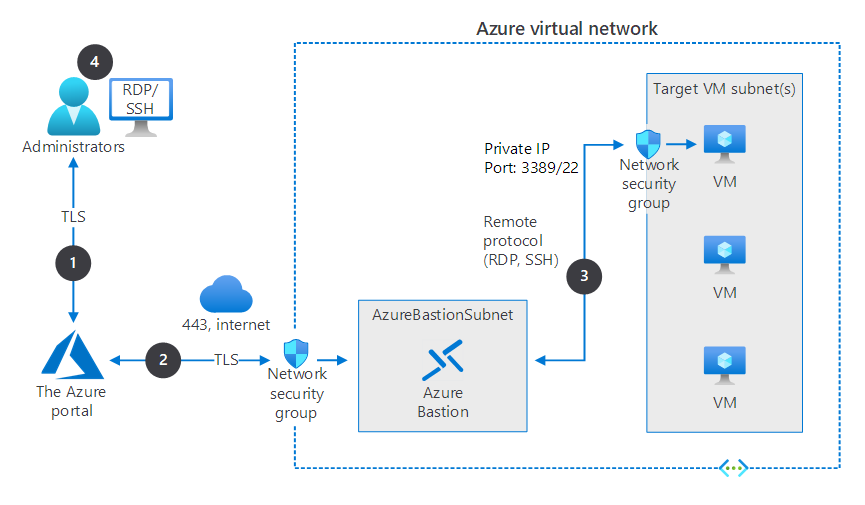

Följande diagram visar arkitekturen för en typisk Azure Bastion-distribution och beskriver anslutningsprocessen från slutpunkt till slutpunkt. I det här diagrammet:

- Azure Bastion distribueras i ett virtuellt nätverk som innehåller flera virtuella Azure-datorer.

- NSG:er skyddar undernäten i det virtuella nätverket.

- NSG:n som skyddar det virtuella datorundernätet tillåter RDP- och SSH-trafik från Azure Bastion-undernätet.

- Azure Bastion stöder endast kommunikation via TCP-port 443 från Azure-portalen eller via intern klient (visas inte).

Kommentar

De skyddade virtuella datorerna och Azure Bastion-värden är anslutna till samma virtuella nätverk, men i olika undernät.

Den typiska anslutningsprocessen i Azure Bastion är följande:

- En administratör ansluter till Azure-portalen med valfri HTML5-webbläsare med hjälp av en anslutning som skyddas med TLS. Administratören väljer den virtuella dator som de vill ansluta till.

- Portalen ansluter via en säker anslutning till Azure Bastion via en NSG som skyddar det virtuella nätverk som är värd för den virtuella måldatorn.

- Azure Bastion initierar en anslutning till den virtuella måldatorn.

- RDP- eller SSH-sessionen öppnas i webbläsaren i administratörskonsolen. Azure Bastion strömmar sessionsinformationen via anpassade paket. Dessa paket skyddas av TLS.

Genom att använda Azure Bastion kringgår du behovet av att direkt exponera RDP/SSH på Internet på en offentlig IP-adress. I stället ansluter du till Azure Bastion på ett säkert sätt med Secure Sockets Layer (SSL) och ansluter till de virtuella måldatorerna med en privat IP-adress.

Användningskrav

Administratörer som vill ansluta till virtuella IaaS-datorer i Azure via Azure Bastion kräver rollen Läsare på:

- Den virtuella måldatorn.

- Nätverksgränssnittet med privat IP på den virtuella måldatorn.

- Azure Bastion-resursen.

När du distribuerar Azure Bastion distribuerar du det till ett eget undernät i ett virtuellt nätverk eller ett peer-kopplat virtuellt nätverk.

Dricks

Undernätet måste kallas AzureBastionSubnet.

Eftersom Azure Bastion skyddas av det virtuella nätverkets NSG måste din NSG ha stöd för följande trafikflöde:

- Inkommande:

- RDP- och SSH-anslutningar från Azure Bastion-undernätet till undernätet för den virtuella måldatorn

- TCP-port 443-åtkomst från Internet till den offentliga IP-adressen för Azure Bastion

- TCP-åtkomst från Azure Gateway Manager på portarna 443 eller 4443

- Utgående:

- TCP-åtkomst från Azure-plattformen på port 443 för att stödja diagnostikloggning

Kommentar

Azure Gateway Manager hanterar portalanslutningar till Azure Bastion-tjänsten.