Så här fungerar Azure Firewall

Du är bekant med de grundläggande funktionerna i både Azure Firewall och Azure Firewall Manager. Nu ska vi undersöka hur dessa tekniker fungerar för att ge säkerhet för dina Azure-resurser. Den här informationen hjälper dig att utvärdera om Azure Firewall är rätt verktyg för Contosos strategi för nätverkssäkerhet.

Så skyddar Azure Firewall ett virtuellt Azure-nätverk

Om du vill förstå hur Azure Firewall skyddar ditt virtuella nätverk vet du att det finns två viktiga egenskaper för alla Azure Firewall-distributioner:

- Brandväggsinstansen har en offentlig IP-adress som all inkommande trafik skickas till.

- Brandväggsinstansen har en privat IP-adress som all utgående trafik skickas till.

Det vill: all trafik – inkommande och utgående – går genom brandväggen. Som standard nekar brandväggen åtkomst till allt. Ditt jobb är att konfigurera brandväggen med de villkor under vilka trafik tillåts via brandväggen. Varje villkor kallas en regel och varje regel tillämpar en eller flera kontroller av data. Endast trafik som passerar alla brandväggsregler tillåts passera.

Hur Azure Firewall hanterar nätverkstrafik beror på var trafiken kommer från:

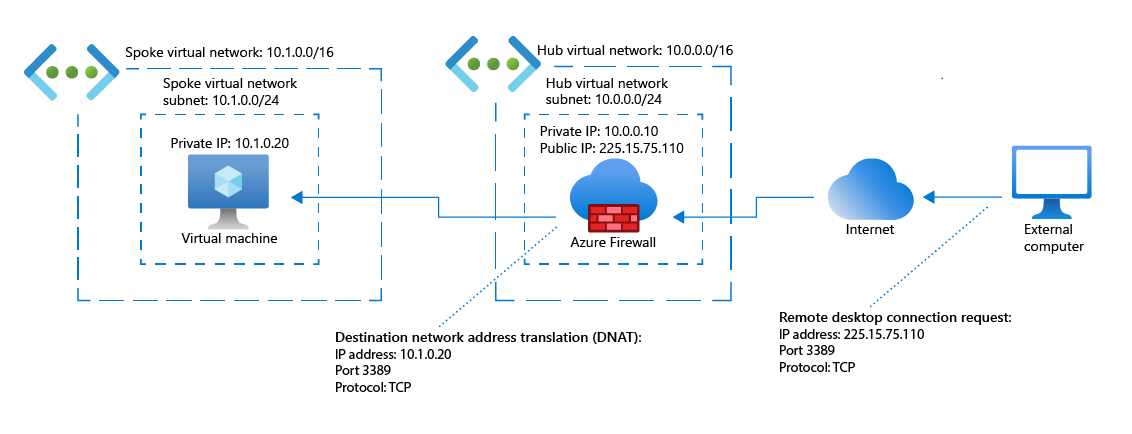

- För tillåten inkommande trafik använder Azure Firewall DNAT för att översätta brandväggens offentliga IP-adress till den privata IP-adressen för lämplig målresurs i det virtuella nätverket.

- För tillåten utgående trafik använder Azure Firewall SNAT för att översätta källans IP-adress till brandväggens offentliga IP-adress.

Kommentar

Azure Firewall använder endast SNAT när mål-IP-adressen ligger utanför ditt virtuella nätverk. Om mål-IP-adressen kommer från det virtuella nätverkets privata adressutrymme använder Azure Firewall inte SNAT i trafiken.

Där Azure Firewall passar in i ett virtuellt nätverk

För att Azure Firewall ska kunna utföra sitt jobb effektivt måste du konfigurera det som en barriär mellan ett betrott nätverk som du vill skydda och ett ej betrott nätverk som erbjuder potentiella hot. Oftast distribuerar du Azure Firewall som en barriär mellan ditt virtuella Azure-nätverk och Internet.

Azure Firewall distribueras bäst med hjälp av en nätverkstopologi för nav och ekrar med följande egenskaper:

- Ett virtuellt nätverk som fungerar som den centrala anslutningspunkten. Det här nätverket är det virtuella hubbnätverket.

- Ett eller flera virtuella nätverk som är peer-kopplade till hubben. Dessa peer-datorer är de virtuella ekernätverken och används för att etablera arbetsbelastningsservrar.

Du distribuerar brandväggsinstansen i ett undernät i det virtuella hubbnätverket och konfigurerar sedan all inkommande och utgående trafik för att gå igenom brandväggen.

Använd följande allmänna steg för att konfigurera en instans av Azure Firewall:

- Skapa ett virtuellt hubbnätverk som innehåller ett undernät för brandväggsdistributionen.

- Skapa de virtuella ekernätverken och deras undernät och servrar.

- Peer-koppla hubb- och ekernätverken.

- Distribuera brandväggen till hubbens undernät.

- För utgående trafik skapar du en standardväg som skickar trafik från alla undernät till brandväggens privata IP-adress.

- Konfigurera brandväggen med regler för att filtrera inkommande och utgående trafik.

Regeltyper för Azure Firewall

I följande tabell beskrivs de tre typer av regler som du kan skapa för en Azure-brandvägg.

| Regeltyp | beskrivning |

|---|---|

| NAT | Översätt och filtrera inkommande Internettrafik baserat på brandväggens offentliga IP-adress och ett angivet portnummer. Om du till exempel vill aktivera en fjärrskrivbordsanslutning till en virtuell dator kan du använda en NAT-regel för att översätta brandväggens offentliga IP-adress och port 3389 till den virtuella datorns privata IP-adress. |

| Program | Filtrera trafik baserat på ett fullständigt domännamn. Du kan till exempel använda en programregel för att tillåta utgående trafik att komma åt en Azure SQL Database-instans med hjälp av FQDN-server10.database.windows.net. |

| Nätverk | Filtrera trafik baserat på en eller flera av följande tre nätverksparametrar: IP-adress, port och protokoll. Du kan till exempel använda en nätverksregel för att tillåta utgående trafik att komma åt en viss DNS-server på en angiven IP-adress med hjälp av port 53. |

Viktigt!

Azure Firewall tillämpar regler i prioritetsordning. Regler baserade på hotinformation ges alltid högsta prioritet och bearbetas först. Därefter tillämpas regler efter typ: NAT-regler, sedan nätverksregler och sedan programregler. Inom varje typ bearbetas regler enligt de prioritetsvärden som du tilldelar när du skapar regeln, från det lägsta värdet till det högsta värdet.

Distributionsalternativ för Azure Firewall

Azure Firewall erbjuder många funktioner som är utformade för att göra det enklare att skapa och hantera regler. I följande tabell sammanfattas dessa funktioner.

| Funktion | beskrivning |

|---|---|

| FQDN | Ett domännamn för en värd eller en eller flera IP-adresser. Om du lägger till ett FQDN i en programregel kan du komma åt domänen. När du använder ett FQDN i en programregel kan du använda jokertecken, till exempel *.google.com. |

| FQDN-tagg | En grupp välkända FQDN för Microsoft. Genom att lägga till en FQDN-tagg i en programregel kan du få utgående åtkomst till taggens FQDN. Det finns FQDN-taggar för Windows Update, Azure Virtual Desktop, Windows-diagnostik, Azure Backup med mera. Microsoft hanterar FQDN-taggar och de kan inte ändras eller skapas. |

| Tjänsttagg | En grupp IP-adressprefix som är relaterade till en specifik Azure-tjänst. Genom att lägga till en tjänsttagg i en nätverksregel kan du komma åt tjänsten som representeras av taggen. Det finns tjänsttaggar för dussintals Azure-tjänster, inklusive Azure Backup, Azure Cosmos DB, Logic Apps med mera. Microsoft hanterar tjänsttaggar och de kan inte ändras eller skapas. |

| IP-grupper | En grupp MED IP-adresser, till exempel 10.2.0.0/16 eller 10.1.0.0-10.1.0.31. Du kan använda en IP-grupp som källadress i en NAT- eller programregel, eller som käll- eller måladress i en nätverksregel. |

| Anpassad DNS | En anpassad DNS-server som löser domännamn till IP-adresser. Om du använder en anpassad DNS-server i stället för Azure DNS måste du även konfigurera Azure Firewall som en DNS-proxy. |

| DNS-proxy | Du kan konfigurera Azure Firewall så att den fungerar som en DNS-proxy, vilket innebär att alla DNS-klientbegäranden går igenom brandväggen innan de går till DNS-servern. |