När du ska använda Azure Private Link

Du vet vad Private Link är och hur det fungerar. Nu behöver du några kriterier som hjälper dig att utvärdera om Private Link är ett lämpligt val för ditt företag. För att hjälpa dig att fatta ett beslut ska vi överväga följande mål:

- Ta in Azure PaaS-tjänster i ditt virtuella nätverk

- Skydda trafik mellan företagets nätverk och Azure-molnet

- Eliminera internetexponering för PaaS-tjänster

- Åtkomst till Azure PaaS-resurser mellan nätverk

- Minska risken för dataexfiltrering

- Erbjuda kunderna privat åtkomst till företagsskapade Azure-tjänster

Som en del av din Azure Private Link-utvärdering vet du att Contoso har flera av dessa mål. Läs motsvarande avsnitt för mer information.

Ta in Azure PaaS-tjänster i ditt virtuella nätverk

Beroende på resursen och hur den konfigureras kan det vara komplicerat att ansluta till Azure PaaS-tjänster. Private Link minskar komplexiteten genom att göra så att Azure-tjänster bara verkar vara en annan nod i ditt virtuella Azure-nätverk. Med en Private Link-resurs som nu är en effektiv del av ditt virtuella nätverk kan klienter använda ett relativt enkelt FQDN för att upprätta anslutningen.

Skydda trafik mellan företagets nätverk och Azure-molnet

Här är en av paradoxerna med molnbaserad databehandling: För att en molnbaserad virtuell dator ska få åtkomst till en tjänst i samma molnleverantör måste anslutningen och trafiken gå utanför molnet. Även om slutpunkterna finns i molnet måste trafiken alltså färdas längs Internet.

När trafiken lämnar molnet blir den tyvärr "offentlig" och i riskzonen. Det finns en lång lista över potentiella kryphål som skändliga aktörer kan använda för att stjäla, övervaka eller skada trafiken.

Private Link eliminerar den risken genom att omdirigera trafik så att den inte passerar internet. I stället kör all trafik mellan ditt virtuella nätverk och en Private Link-resurs längs Microsofts säkra och privata Azure-stamnät.

Eliminera internetexponering för PaaS-tjänster

De flesta Azure PaaS-resurser är internetuppkopplade. Dessa resurser har som standard en offentlig slutpunkt som erbjuder en offentlig IP-adress så att klienter kan ansluta till resursen via Internet.

Den offentliga slutpunkten exponerar resursen för Internet, vilket är avsiktligt. Men den slutpunkten kan också fungera som en attackpunkt för black-hat hackare som söker ett sätt att infiltrera eller störa tjänsten.

Private Link gör ingenting för att förhindra sådana attacker. Men när du har skapat en privat slutpunkt och mappat den till Azure-resursen behöver du inte längre resursens offentliga slutpunkt. Som tur är kan du konfigurera resursen så att den inaktiverar den offentliga slutpunkten så att den inte längre visar en attackyta på Internet.

Åtkomst till Azure PaaS-resurser mellan nätverk

Nätverkskonfigurationer består sällan av ett enda virtuellt nätverk. De flesta nätverk innehåller också något eller båda av följande objekt:

Ett eller flera peer-kopplade nätverk som är anslutna via Azure Virtual Network-peering.

Ett eller flera lokala nätverk som är anslutna via privat ExpressRoute-peering eller via en VPN-tunnel.

Utan Private Link måste dessa nätverk skapa egna anslutningar till en specifik Azure-resurs. Dessa anslutningar kräver vanligtvis offentligt Internet. Detta ändras när den privata slutpunkten mappar Azure-resursen till en privat IP-adress i ditt virtuella nätverk. Nu kan alla peer-kopplade nätverk ansluta till Private Link-resursen direkt, utan någon annan konfiguration.

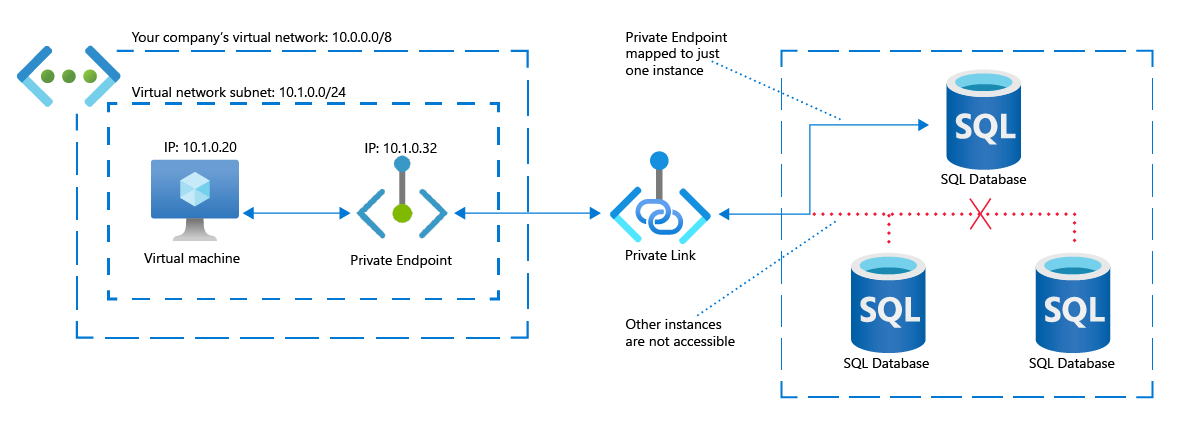

Minska risken för dataexfiltrering

Anta att en virtuell dator i nätverket är ansluten till en Azure-tjänst. Det är ofta möjligt för en användare på den virtuella datorn att komma åt flera resurser i Azure-tjänsten. Om tjänsten till exempel är Azure Storage kan en användare komma åt flera blobbar, tabeller, filer och så vidare.

Anta nu att användaren är en illvillig infiltratör som har tagit kontroll över den virtuella datorn. I det scenariot kan användaren flytta data från en resurs till en annan som de kontrollerar.

Det här scenariot är ett exempel på dataexfiltrering. Private Link minskar risken för dataexfiltrering genom att mappa en privat slutpunkt till en enda instans av en Azure-resurs. En angripare kanske fortfarande kan visa data, men kan inte kopiera eller flytta dem till en annan resurs.

Erbjuda kunderna privat åtkomst till företagsskapade Azure-tjänster

Anta att ditt företag skapar anpassade Azure-tjänster. Vem använder dessa tjänster? Det kan vara vem som helst i följande lista:

- Personer som köper dina produkter.

- Företagsleverantörer eller leverantörer.

- Företagets anställda.

Du kan säga att varje konsument i listan ovan är en kund för din tjänst.

Det finns en utmärkt chans att de data som används och skapas av dessa kunder är lika viktiga som företagets data. Så dina kunders data förtjänar samma nivå av sekretess och säkerhet som företagets data.

Om du anser att Private Link är rätt val för att skydda företagets data vill du utöka säkerhetsmodellen till dina anpassade Azure-tjänster. Genom att lägga dina anpassade tjänster bakom Azure Standard Load Balancer kan du använda Private Link Service för att ge kunderna åtkomst till din tjänst med hjälp av privat slutpunkt.

Tänk dig hur nöjd din marknadsföringsavdelning är när du berättar för dem att de nu kan erbjuda kunderna privat och säker åtkomst till dina anpassade Azure-tjänster.