Implementera betrodd företagsvirtualisering i Azure Stack HCI

Med tanke på den mycket känsliga karaktären hos dess finansiella verksamhet vill Contosos företagsledare se till att deras data som körs på Azure Stack HCI skyddas mot cyberhot. Ärendet förblir detsamma även om det finns en lyckad exploatering av operativsystemet som körs på klusternoderna. För att uppfylla dessa krav vill du använda de betrodda företagsvirtualiseringsfunktionerna som är inbyggda i Azure Stack HCI-maskinvaran och hypervisor-programmet.

Vilka är fördelarna med betrodd företagsvirtualisering i Azure Stack HCI-scenarier?

Azure Stack HCI tillhandahåller betrodd företagsvirtualisering via det inbyggda stödet för virtualiseringsbaserad säkerhet (VBS). VBS förlitar sig på Hyper-V för att implementera den mekanism som kallas virtuellt säkert läge, vilket gör det möjligt att skapa isolerade minnesregioner inom enskilda virtuella datorer. Dessa regioner skyddas från operativsystemet som körs i den virtuella gästdatorn och Hyper-V-värden, inklusive deras kod på kernelnivå.

Med hjälp av programmeringstekniker kan programutvecklare implementera program som utför avsedda, säkerhetskänsliga åtgärder i dessa isolerade minnesregioner utan att exponera dem för annan programvara som körs på samma maskinvara. Detta minimerar sårbarheten i en mängd olika sårbarheter, inklusive sårbarheter som lyckas kompromettera operativsystemets kernel för Hyper-V-värden.

Med VBS kan du implementera Hypervisor-Enforced Code Integrity (HVCI) och Credential Guard, som hjälper dig att skydda Azure Stack HCI-baserade arbetsbelastningar. Tvingande av HVCI-kodintegritetsprinciper förbättrar kodintegriteten, vilket identifierar och åtgärdar eventuella obehöriga ändringar av enhetsdrivrutiner och operativsystemfiler. HVCI kör kodintegritetstjänsten i virtuellt säkert läge och skyddar den från operativsystembaserad skadlig kod. Credential Guard skyddar cachelagrade inloggningsuppgifter genom att lagra dem i det virtuella säkra läget. Båda dessa funktioner använder TPM (Trusted Platform Module) som ingår i Azure Stack HCI-maskinvaran.

Implementera betrodd företagsvirtualisering för Azure Stack HCI-arbetsbelastningar

För att uppfylla kraven från Contosos affärsledare för skydd av deras arbetsbelastningar som körs på VDI på Azure Stack HCI mot cyberhot bestämmer du dig för att använda betrodd företagsvirtualisering. På hög nivå omfattar din plan följande steg:

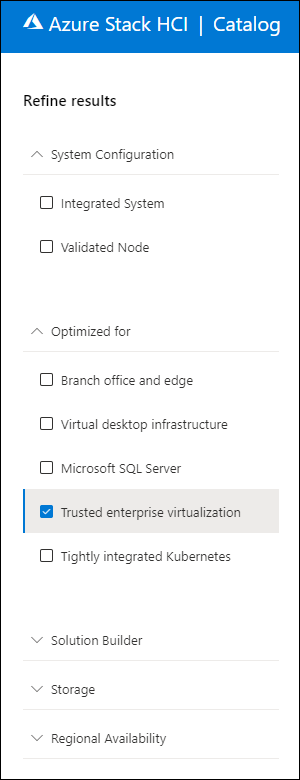

Identifiera och köpa Azure Stack HCI-maskinvara som är optimerad för betrodd företagsvirtualisering. Azure Stack HCI Catalog innehåller betrodd företagsvirtualisering som ett av sökfiltreringskriterierna för integrerade system och verifierade noder.

Aktivera HVCI. Även om HVCI är tillgängligt på Azure Stack HCI-certifierad maskinvara aktiveras den inte automatiskt. Om du vill aktivera den använder du grupprincip eller direkta registerändringar.

Du kan också integrera Azure Stack HCI med Azure Defender. Azure Defender tillhandahåller molnbaserade fördelar med avancerad säkerhetshantering och hotidentifiering för lokala arbetsbelastningar, inklusive arbetsbelastningar som körs på virtuella Azure Stack HCI-datorer.