Distribuera din molnbaserade app manuellt till Azure Kubernetes Service

Innan du kan automatisera dina webbplatsdistributioner måste du distribuera den befintliga eShop-appen manuellt till Azure Kubernetes Service (AKS). Du skapar Azure-resurserna och distribuerar appen till AKS med hjälp av Azure CLI-kommandon och bash-skript. Slutligen skapar du ett Azure Active Directory-tjänsthuvudnamn (Azure AD) som gör att GitHub Actions kan distribueras till AKS och Azure Container Registry.

Kommandona skapar följande resurser för att distribuera en uppdaterad version av eShop-appen.

- Etablera ett Azure Container Registry (ACR) och skicka sedan avbildningar till registret.

- Etablera ett AKS-kluster och distribuera sedan containrarna till klustret.

- Testa driftsättningen.

- Skapa tjänstens huvudnamn så att GitHub Actions kan distribueras till AKS och Azure Container Registry.

Viktig

Kontrollera att du har slutfört förutsättningarna innan du börjar.

Öppna utvecklingsmiljön

Du kan välja att använda ett GitHub-kodområde som är värd för övningen eller slutföra övningen lokalt i Visual Studio Code.

Konfiguration av GitHub Codespaces

Förgrena https://github.com/MicrosoftDocs/mslearn-dotnet-cloudnative-devops lagringsplatsen till ditt eget GitHub-konto. Sedan på din nya fork:

- Välj Kod.

- Välj fliken Codespaces .

- Välj ikonen + för att skapa kodområdet.

GitHub tar flera minuter att skapa och konfigurera kodområdet. När processen är klar visas kodfilerna för övningen.

Valfritt: Installation av Visual Studio Code

Om du vill använda Visual Studio Code förgrenar du lagringsplatsen https://github.com/MicrosoftDocs/mslearn-dotnet-cloudnative-devops till ditt eget GitHub-konto och klonar den lokalt. Då:

- Installera eventuella systemkrav för att köra Dev Container i Visual Studio Code.

- Kontrollera att Docker körs.

- I ett nytt Visual Studio Code-fönster öppnar du mappen för den klonade lagringsplatsen

- Tryck på Ctrl+Skift+P för att öppna kommandopaletten.

- Sök: >Dev Containers: Återskapa och öppna igen i container

- Visual Studio Code skapar din utvecklingscontainer lokalt.

Skapa containrar

Kör det här DOTNET CLI-kommandot i terminalfönstret:

dotnet publish /p:PublishProfile=DefaultContainer

Skapa Azure-resurserna

I terminalfönstret loggar du in på Azure med det här Azure CLI-kommandot:

az login --use-device-codeVisa den valda Azure-prenumerationen.

az account show -o tableOm fel prenumeration har valts använder du kommandot az account set för att välja rätt.

Kör följande Azure CLI-kommando för att hämta en lista över Azure-regioner och namnet som är associerat med det:

az account list-locations -o tableLeta upp en region närmast dig och använd den i nästa steg genom att ersätta

[Closest Azure region]Kör dessa bash-instruktioner:

export LOCATION=[Closest Azure region] export RESOURCE_GROUP=rg-eshop export CLUSTER_NAME=aks-eshop export ACR_NAME=acseshop$SRANDOMFöregående kommandon skapar miljövariabler som du ska använda i nästa Azure CLI-kommandon. Du måste ändra LOCATION till en Azure-region nära dig, till exempel eastus. Om du vill ha ett annat namn för resursgruppen, AKS-klustret eller ACR ändrar du dessa värden. Om du vill visa dina nya arkiv i Azure-portalen bör du tilldela dig själv rollen som Administratör för appefterlevnadsautomatisering i behörighetskontroll (IAM) i containerregistret.

Kör följande Azure CLI-kommandon:

az group create --name $RESOURCE_GROUP --location $LOCATION az acr create --resource-group $RESOURCE_GROUP --name $ACR_NAME --sku Basic az acr login --name $ACR_NAMEOm du får ett autentiseringsfel när

az acr login --name $ACR_Namekörs måste du aktivera administratörsanvändaren i det nyligen skapade containerregistret i Azure under Inställningar – Åtkomstnycklar. Azure uppmanar dig att ange dessa autentiseringsuppgifter för att fortsätta. Du kan också behöva autentisera igen medaz login --use-device-code.Dessa kommandon skapar en resursgrupp som innehåller Azure-resurserna, en ACR för dina avbildningar och loggar sedan in på ACR. Det kan ta några minuter innan du ser dessa utdata:

... }, "status": null, "systemData": { "createdAt": "2023-10-19T09:11:51.389157+00:00", "createdBy": "", "createdByType": "User", "lastModifiedAt": "2023-10-19T09:11:51.389157+00:00", "lastModifiedBy": "", "lastModifiedByType": "User" }, "tags": {}, "type": "Microsoft.ContainerRegistry/registries", "zoneRedundancy": "Disabled" } Login SucceededOm du vill tagga avbildningarna och push-överföra dem till den ACR som du skapade kör du följande kommandon:

docker tag store $ACR_NAME.azurecr.io/storeimage:v1 docker tag products $ACR_NAME.azurecr.io/productservice:v1 docker push $ACR_NAME.azurecr.io/storeimage:v1 docker push $ACR_NAME.azurecr.io/productservice:v1Du kan kontrollera att överföringen av bilderna har slutförts med det här kommandot:

az acr repository list --name $ACR_NAME --output tableSkapa din AKS och anslut den till ACR med följande kommandon:

az aks create --resource-group $RESOURCE_GROUP --name $CLUSTER_NAME --node-count 1 --generate-ssh-keys --node-vm-size Standard_B2s --network-plugin azure --attach-acr $ACR_NAME az aks get-credentials --name $CLUSTER_NAME --resource-group $RESOURCE_GROUPKommandona skapar ett AKS-kluster med en nod, ansluter det till ACR och ansluter sedan den lokala datorn till AKS-klustret. Det kan ta några minuter att slutföra kommandona.

Kontrollera att den nya AKS kan hämta avbildningar från ACR med det här kommandot:

az aks check-acr --acr $ACR_NAME.azurecr.io --name $CLUSTER_NAME --resource-group $RESOURCE_GROUPDu bör se liknande utdata som följande meddelanden:

[2023-10-19T13:33:09Z] Loading azure.json file from /etc/kubernetes/azure.json [2023-10-19T13:33:09Z] Checking managed identity... [2023-10-19T13:33:09Z] Cluster cloud name: AzurePublicCloud [2023-10-19T13:33:09Z] Kubelet managed identity client ID: 00001111-aaaa-2222-bbbb-3333cccc4444 [2023-10-19T13:33:09Z] Validating managed identity existance: SUCCEEDED [2023-10-19T13:33:09Z] Validating image pull permission: SUCCEEDED [2023-10-19T13:33:09Z] Your cluster can pull images from acseshop1251599299.azurecr.io!Nu kan du köra kubectl-kommandon mot ditt nya AKS-kluster. Kopiera den fullständiga ACR-URL:en från utdata. Ovanför URL:en finns till exempel acseshop1251599299.

Kontrollera statusen för ditt AKS-kluster:

kubectl get nodes -ADu bör se liknande utdata som följande meddelanden:

NAME STATUS ROLES AGE VERSION aks-nodepool1-37200563-vmss000000 Ready agent 3h44m v1.26.6

Konfigurera Kubernetes-distributionsmanifestet

Nu finns eShop-avbildningarna i den ACR, och du kan uppdatera distributionsmanifestet för AKS för att använda dessa nya avbildningar.

I Visual Studio Code eller Codespaces går du till panelen EXPLORER och väljer deployment.yml-filen i rotmappen för projektet.

Ersätt på rad 17:

- image: [replace with your ACR name].azurecr.io/storeimage:v1Klistra in det kopierade ACR-namnet från föregående steg – raden bör se ut ungefär så här:

- image: acseshop1251599299.azurecr.io/storeimage:v1Upprepa de här stegen för rad 65:

- image: [replace with your ACR name].azurecr.io/productservice:v1Spara filen med CTRL+S.

I terminalfönstret distribuerar du en NGINX-ingresskontrollant med följande kubernetes-kommando:

kubectl apply -f https://raw.githubusercontent.com/kubernetes/ingress-nginx/controller-v1.9.3/deploy/static/provider/cloud/deploy.yamlKommandot

kubectllägger till tjänster och komponenter för att tillåta ingress till ditt AKS-kluster. Kontrollera att ingressen är redo att köras med följande kubernetes-kommando:kubectl get services --namespace ingress-nginxDu bör se liknande utdata som följande meddelanden:

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE ingress-nginx-controller LoadBalancer 10.0.135.51 20.26.154.64 80:32115/TCP,443:32254/TCP 58s ingress-nginx-controller-admission ClusterIP 10.0.137.137 <none> 443/TCP 58sDistribuera eShop-appen med det här kommandot:

kubectl apply -f deployment.ymlKommandot

kubectlapply distribuerar eShop-appen, en Blazor-webbapp för användargränssnittet och en REST API för produkttjänst i bakgrundsdel samt en ingressregel för att dirigera trafik till rätt tjänster i ditt AKS-kluster. Kör det här kommandot igen om du får något fel i distributionerna.Du bör se liknande utdata som följande meddelanden:

deployment.apps/storeimage created service/eshop-website created deployment.apps/productservice created service/eshop-backend created ingress.networking.k8s.io/eshop-ingress createdKontrollera att de två mikrotjänsterna har distribuerats med det här kommandot:

kubectl get pods -ADu bör se liknande utdata som följande meddelanden:

NAMESPACE NAME READY STATUS RESTARTS AGE default productservice-7569b8c64-vfbfz 1/1 Running 0 3m56s default storeimage-6c7c999d7c-zsnxd 1/1 Running 0 3m56s ingress-nginx ingress-nginx-admission-create-szb8l 0/1 Completed 0 4m4s ingress-nginx ingress-nginx-admission-patch-czdbv 0/1 Completed 0 4m4s ingress-nginx ingress-nginx-controller-58bf5bf7dc-nwtsr 1/1 Running 0 4m4sVisa den distribuerade eShop med det här kommandot:

echo "http://$(kubectl get services --namespace ingress-nginx ingress-nginx-controller --output jsonpath='{.status.loadBalancer.ingress[0].ip}')"Kommandot returnerar den externa IP-adressen för webbappen. Håll ned CTRL och klicka på länken för att öppna appen på en ny flik.

Skapa ett huvudnamn för tjänsten för distribution från GitHub

GitHub Actions kan publicera containeravbildningar till ett Azure Container Registry. GitHub-löparen måste därför ha behörighet att ansluta till Azure. Följande steg skapar ett tjänsthuvudnamn i Azure AD som fungerar som identiteten för GitHub Actions i Azure.

Om du vill spara ditt prenumerations-ID i en miljövariabel kör du följande kommando i terminalen:

export SUBS=$(az account show --query 'id' --output tsv)Kör följande kommando för att skapa ett Huvudnamn för Azure AD-tjänsten för att tillåta åtkomst från GitHub:

az ad sp create-for-rbac --name "eShop" --role contributor --scopes /subscriptions/$SUBS/resourceGroups/$RESOURCE_GROUP --json-authEn variant av följande utdata visas:

Creating 'Contributor' role assignment under scope '/subscriptions/ffffffff-aaaa-bbbb-6666-777777777777' The output includes credentials that you must protect. Be sure that you do not include these credentials in your code or check the credentials into your source control. For more information, see https://aka.ms/azadsp-cli { "clientId": "00001111-aaaa-2222-bbbb-3333cccc4444", "clientSecret": "abc1A~abc123ABC123abc123ABC123abc123ABC1", "subscriptionId": "00000000-0000-0000-0000-000000000000", "tenantId": "00000000-0000-0000-0000-000000000000", "activeDirectoryEndpointUrl": "https://login.microsoftonline.com", "resourceManagerEndpointUrl": "https://management.azure.com/", "activeDirectoryGraphResourceId": "https://graph.windows.net/", "sqlManagementEndpointUrl": "https://management.core.windows.net:8443/", "galleryEndpointUrl": "https://gallery.azure.com/", "managementEndpointUrl": "https://management.core.windows.net/" }Kopiera JSON-utdata och hakparenteser som ska användas i nästa steg.

Skapa GitHub-hemligheterna

GitHub Actions-löparen använder autentiseringsuppgifter för att interagera med Container Registry och AKS. Tjänstens huvudnamn och autentiseringsuppgifterna för containerregistret är känslig information. Det är bäst att lagra känslig information som krypterade hemligheter på en säker plats. GitHub tillhandahåller en inbyggd plats för att lagra hemligheter och andra variabler.

Utför följande steg för att lagra känslig information på ett säkert sätt som miljövariabler på lagringsplatsen. Lagringsplatsadministratörer bör hantera hemligheterna som GitHub Actions-löparen kan komma åt.

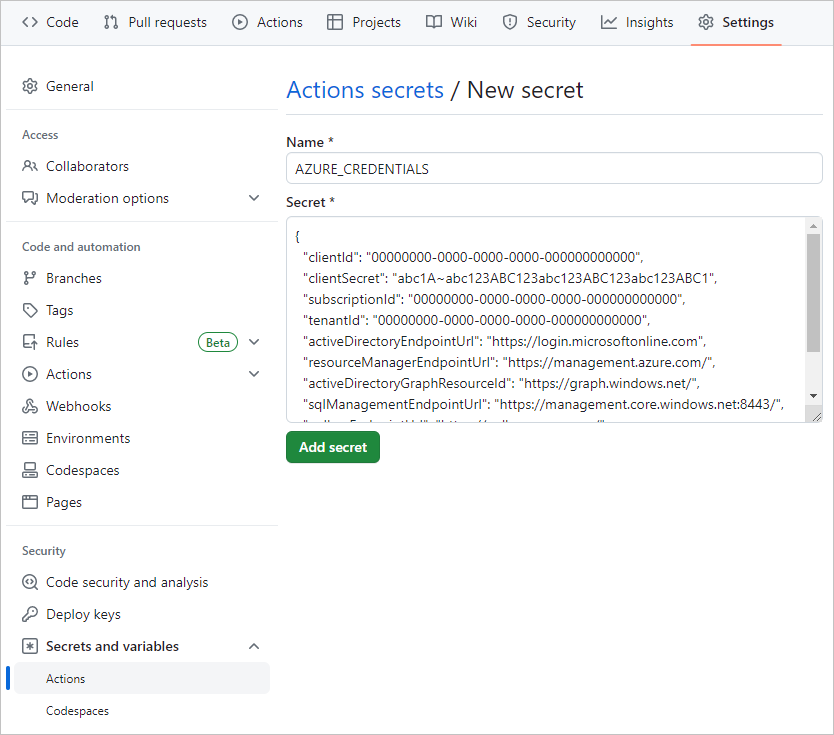

I din förgrenade GitHub-lagringsplats går du till Settings>Secrets and variables>Actions.

På sidan Actions secrets and variables väljer du New repository secret.

På sidan New secret under Name anger du AZURE_CREDENTIALS och under Secret anger du JSON-utdata som du kopierade från terminalen.

Inställningarna bör se ut ungefär så här:

Välj Add secret.

Du använder den här GitHub-hemligheten i nästa avsnitt för att skapa en GitHub-åtgärd för att skapa containeravbildningen.