Planera överväganden för en säker konfiguration

Med tanke på att distributionen av Arc-aktiverade servrar kommer att omfatta tusentals datorer på flera kontor som hanterar affärskritiska arbetsbelastningar, är säkerheten viktigast för Wide World Importers. När du planerar en säker distribution är det viktigt att tänka på hur du kan tillämpa åtkomstroller, principer och nätverk tillsammans för att säkerställa efterlevnad och skydd av resurser.

Azure Arc-aktiverade servrar drar inte bara nytta av inbyggd säkerhet med noggrann kryptering och datadelning avsiktligt, utan har också en rad extra säkerhetskonfigurationer. För att säkerställa en säker distribution kan du behöva förbereda en effektiv landningszon för Arc-aktiverade resurser genom att konfigurera lämpliga åtkomstkontroller, styrningsinfrastruktur och avancerade nätverksalternativ. I den här lektionen lär du dig att:

Konfigurera rollbaserad åtkomstkontroll (RBAC): Utveckla en åtkomstplan för att styra vem som har åtkomst till att hantera Azure Arc-aktiverade servrar och möjlighet att visa sina data från andra Azure-tjänster.

Utveckla en Azure Policy-styrningsplan: Bestäm hur du ska implementera styrning av hybridservrar och datorer i prenumerationen eller resursgruppens omfång med Azure Policy.

Välj Avancerade nätverksalternativ: Utvärdera om proxyservern eller Azure Private Link krävs för din Arc-aktiverade serverdistribution

Säkra identiteter och åtkomstkontroll

Varje Azure Arc-aktiverad server har en hanterad identitet som en del av en resursgrupp i en Azure-prenumeration. Den identiteten representerar servern som kör en lokal eller annan molnmiljö. Åtkomst till den här resursen styrs av standardrollbaserad åtkomstkontroll i Azure (RBAC). Två Arc-aktiverade serverspecifika roller är azure-Anslut baserad datorregistreringsroll och rollen Azure Anslut ed Machine Resource Administrator.Two Arc-enabled Server specific roles are Azure Anslut ed Machine Onboarding role and the Azure Anslut ed Machine Resource Administrator role.

Azure Anslut ed Machine Onboarding-rollen är tillgänglig för onboarding i stor skala och kan bara läsa eller skapa nya Azure Arc-aktiverade servrar i Azure. Det går inte att ta bort servrar som redan har registrerats eller hantera tillägg. Vi rekommenderar att du bara tilldelar den här rollen till Microsoft Entra-tjänstens huvudnamn som används för att registrera datorer i stor skala.

Användare med rollen Azure Anslut ed Machine Resource Administrator kan läsa, ändra, registrera och ta bort en dator igen. Den här rollen är utformad för att stödja hantering av Azure Arc-aktiverade servrar, men inte andra resurser i resursgruppen eller prenumerationen.

Dessutom använder Azure Anslut ed Machine-agenten offentlig nyckelautentisering för att kommunicera med Azure-tjänsten. När du har registrerat en server i Azure Arc sparas en privat nyckel på disken och används när agenten kommunicerar med Azure. Om den blir stulen kan den privata nyckeln användas på en annan server för att kommunicera med tjänsten och fungera som om den vore den ursprungliga servern. Detta inkluderar att få åtkomst till den systemtilldelade identiteten och alla resurser som identiteten har åtkomst till. Den privata nyckelfilen är skyddad för att endast tillåta HIMDS-kontoåtkomst att läsa den. För att förhindra offlineattacker rekommenderar vi starkt att du använder fullständig diskkryptering (till exempel BitLocker, dm-crypt osv.) på serverns operativsystemvolym.

Azure Policy Governance

Regelefterlevnad i Azure Policy tillhandahåller av Microsoft skapade och hanterade initiativdefinitioner, så kallade inbyggda, för efterlevnadsdomäner och säkerhetskontroller relaterade till olika efterlevnadsstandarder. Några Azure-principer för regelefterlevnad är:

- Den australiska regeringens ISM PROTECTED-kontroller

- Benchmark för Azure-säkerhet

- Azure Security Benchmark v1

- Canada Federal PBMM

- CMMC-nivå 3

- FedRAMP High

- FedRAMP Moderate

- HIPAA HITRUST 9.2

- IRS 1075 september 2016

- ISO 27001:2013

- Nyzeeländskt ISM begränsat

- NIST SP 800-171 R2

- NIST SP 800-53 Rev. 4

- NIST SP 800-53 Rev. 5

- Styrning av UK OFFICIAL och UK NHS

Innan du distribuerar Azure Arc-aktiverade servrar till en resursgrupp kan du systemiskt definiera och tilldela Azure-principer med respektive reparationsuppgifter på resursgrupps-, prenumerations- eller hanteringsgruppsnivå för att säkerställa att spårnings- och efterlevnadsskydd finns på plats.

Skydda nätverk med Private Link

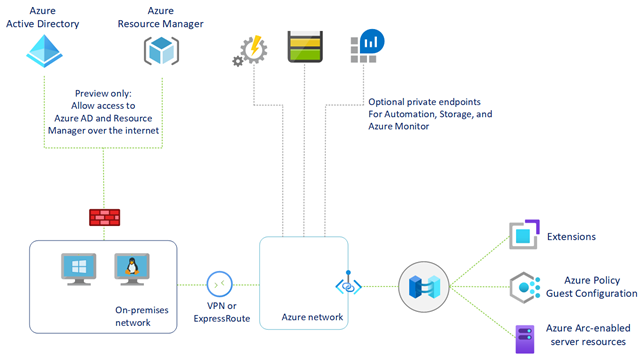

Utöver den offentliga slutpunkten är två andra säkra nätverksalternativ för Azure Arc-aktiverade servrar proxyserver och Azure Private Link.

Om datorn kommunicerar via en proxyserver för att ansluta till Internet kan du ange proxyserverns IP-adress eller det namn och portnummer som datorn ska använda för att kommunicera med proxyservern. Du kan göra den här specifikationen direkt i Azure-portalen när du genererar ett skript för registrering av flera datorer till Arc.

I scenarier med hög säkerhet kan du med Azure Private Link på ett säkert sätt länka Azure PaaS-tjänster till ditt virtuella nätverk med hjälp av privata slutpunkter. För många tjänster konfigurerar du bara en slutpunkt per resurs. Det innebär att du kan ansluta dina lokala servrar eller flera molnservrar med Azure Arc och skicka all trafik via en Azure ExpressRoute- eller plats-till-plats-VPN-anslutning i stället för att använda offentliga nätverk. Genom att använda Private Link med Arc-aktiverade servrar kan du:

- Anslut privat till Azure Arc utan att öppna någon offentlig nätverksåtkomst.

- Se till att data från den Azure Arc-aktiverade datorn eller servern endast nås via auktoriserade privata nätverk.

- Anslut ditt privata lokala nätverk på ett säkert sätt till Azure Arc med Hjälp av ExpressRoute och Private Link.

- Behåll all trafik i Microsoft Azure-stamnätverket.