Planera principer för villkorsstyrd åtkomst

Det är viktigt att planera distributionen av villkorsstyrd åtkomst för att uppnå organisationens åtkomststrategi för appar och resurser.

I en mobil, molnbaserad värld får användarna åtkomst till organisationens resurser var de än använder olika enheter och appar. Därför räcker det inte längre att fokusera på vem som kan komma åt en resurs. Du måste också tänka på var användaren är, vilken enhet som används, vilken resurs som används med mera.

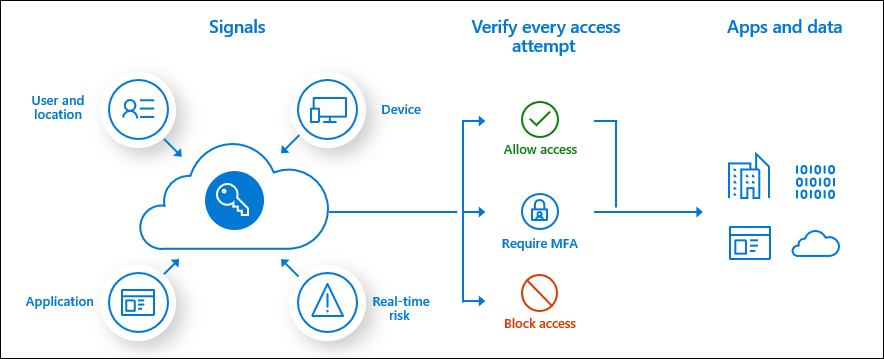

Microsoft Entra Villkorlig åtkomst (CA) analyserar signaler, till exempel användare, enhet och plats, för att automatisera beslut och framtvinga organisationens åtkomstprinciper för resurser. Du kan använda CA-principer för att tillämpa åtkomstkontroller som multifaktorautentisering (MFA). Med CA-principer kan du fråga användare om MFA när det behövs för säkerhet och hålla dig borta från användarnas sätt när det inte behövs.

Även om standardinställningarna för säkerhet säkerställer en grundläggande säkerhetsnivå behöver din organisation mer flexibilitet än vad standardinställningarna för säkerhet erbjuder. Du kan använda certifikatutfärdare för att anpassa säkerhetsstandarder med mer kornighet och för att konfigurera nya principer som uppfyller dina krav.

Förmåner

Fördelarna med att distribuera CA:en är:

- Öka produktiviteten. Avbryt endast användare med ett inloggningsvillkor som MFA när en eller flera signaler garanterar det. Med CA-principer kan du styra när användare uppmanas att använda MFA, när åtkomst blockeras och när de måste använda en betrodd enhet.

- Hantera risk. Att automatisera riskbedömningen med principvillkor innebär att riskfyllda inloggningar på en gång identifieras och åtgärdas eller blockeras. Genom att koppla villkorlig åtkomst till Identity Protection, som identifierar avvikelser och misstänkta händelser, kan du rikta in dig på när åtkomsten till resurser blockeras eller gated.

- Hantera efterlevnad och styrning. Med CA kan du granska åtkomst till program, presentera användningsvillkor för medgivande och begränsa åtkomst baserat på efterlevnadsprinciper.

- Hantera kostnader. Om du flyttar åtkomstprinciper till Microsoft Entra ID minskar beroendet av anpassade eller lokala lösningar för CA och deras infrastrukturkostnader.

- Inget förtroende. Villkorlig åtkomst hjälper dig att gå mot en miljö med noll förtroende.

Förstå hur en princip för villkorsstyrd åtkomst är uppbyggd

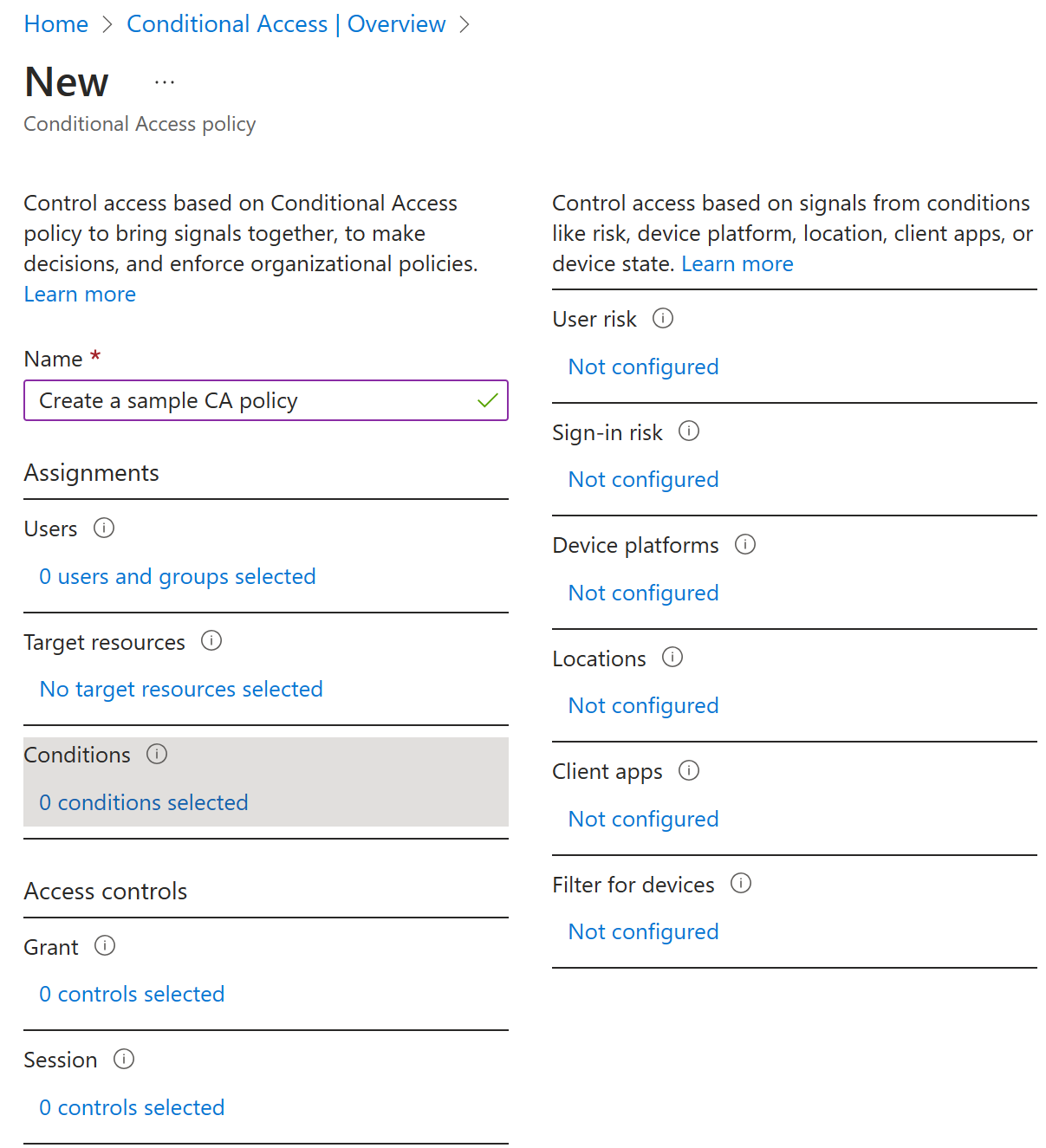

CA-principer är if-then-instruktioner: Om en tilldelning uppfylls tillämpar du dessa åtkomstkontroller. När administratören konfigurerar CA-principer kallas villkor för tilldelningar. Med CA-principer kan du tillämpa åtkomstkontroller på organisationens appar baserat på vissa tilldelningar.

Tilldelningar definierar vilka användare och grupper som ska påverkas av principen, de molnappar eller åtgärder som principen ska tillämpas på och de villkor under vilka principen ska tillämpas. Inställningar för åtkomstkontroll beviljar eller blockerar åtkomst till olika molnappar och kan aktivera begränsade upplevelser i specifika molnappar.

Några vanliga frågor om tilldelningar, åtkomstkontroller och sessionskontroller:

- Användare och grupper: Vilka användare och grupper inkluderas i eller exkluderas från principen? Omfattar den här principen alla användare, en specifik grupp med användare, katalogroller eller externa användare?

- Molnappar eller åtgärder: Vilka program gäller principen för? Vilka användaråtgärder kommer att omfattas av den här principen?

- Villkor: Vilka enhetsplattformar kommer att ingå i eller undantas från principen? Vilka är organisationens betrodda platser?

- Åtkomstkontroller: Vill du bevilja åtkomst till resurser genom att implementera krav som MFA, enheter som har markerats som kompatibla eller Microsoft Entra-hybridanslutningsenheter?

- Sessionskontroller: Vill du styra åtkomsten till molnappar genom att implementera krav som apptvingande behörigheter eller appkontroll för villkorsstyrd åtkomst?

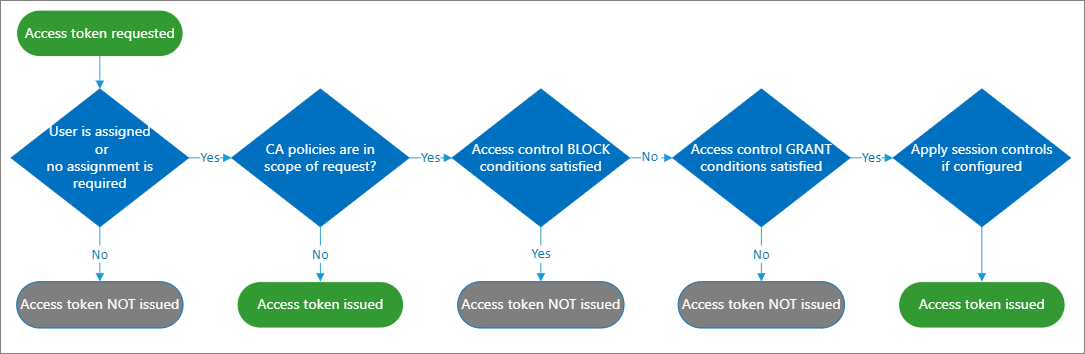

Utfärdande av åtkomsttoken

Med åtkomsttoken kan klienter anropa skyddade webb-API:er på ett säkert sätt, och de används av webb-API:er för att utföra autentisering och auktorisering. Enligt OAuth-specifikationen är åtkomsttoken täckande strängar utan ett angivet format. Vissa identitetsprovidrar (IDP:er) använder GUID:er. andra använder krypterade blobar. Microsofts identitetsplattform använder en mängd olika format för åtkomsttoken beroende på konfigurationen av API:et som accepterar token.

Det är viktigt att förstå hur åtkomsttoken utfärdas.

Kommentar

Om ingen tilldelning krävs och ingen CA-princip tillämpas är standardbeteendet att utfärda en åtkomsttoken.

Tänk dig till exempel en princip där:

Om användaren är i grupp 1 tvingar du sedan MFA att komma åt app 1.

Om en användare som inte är i grupp 1 försöker komma åt appen uppfylls villkoret "if" och en token utfärdas. Exkludering av användare utanför grupp 1 kräver en separat princip för att blockera alla andra användare.

Följ metodtipsen

Ramverket för villkorsstyrd åtkomst ger dig stor flexibilitet i konfigurationen. Men stor flexibilitet innebär också att varje konfigurationsprincip måste granskas noga innan den distribueras för att undvika oönskade resultat.

Konfigurera konton för nödåtkomst

Om du konfigurerar en princip på fel sätt kan den låsa ute organisationerna från Azure-portalen. Minska den oavsiktliga administratörsutelåsningen genom att skapa två eller flera konton för nödåtkomst i din organisation. Du lär dig mer om konton för nödåtkomst senare i den här kursen.

Konfigurera läget Endast rapport

Det kan vara svårt att förutsäga antalet och namnen på användare som påverkas av vanliga distributionsinitiativ, till exempel:

- Blockera äldre autentisering.

- Kräver MFA.

- Implementera principer för inloggningsrisk.

Med läget Endast rapport kan administratörer utvärdera CA-principerna innan de aktiveras i sin miljö.

Exkludera länder som du aldrig förväntar dig inloggning från

Med Microsoft Entra-ID kan du skapa namngivna platser. Skapa en namngiven plats som innehåller alla länder som du aldrig förväntar dig att en inloggning ska ske från. Skapa sedan en princip för alla appar som blockerar inloggning från den namngivna platsen. Se till att undanta dina administratörer från den här principen.

Vanliga principer

När du planerar din CA-principlösning ska du utvärdera om du behöver skapa principer för att uppnå följande resultat.

Kräv MFA. Vanliga användningsfall är att kräva MFA av administratörer, till specifika appar, för alla användare eller från nätverksplatser som du inte litar på.

Svara på potentiellt komprometterade konton. Tre standardprinciper kan aktiveras: kräva att alla användare registrerar sig för MFA, kräver en lösenordsändring för användare med hög risk och kräver MFA för användare med medelhög eller hög inloggningsrisk.

Kräv hanterade enheter. Spridningen av enheter som stöds för åtkomst till dina molnresurser bidrar till att förbättra användarnas produktivitet. Du vill förmodligen inte att vissa resurser i din miljö ska kunna nås av enheter med okänd skyddsnivå. För dessa resurser kräver du att användarna bara kan komma åt dem med hjälp av en hanterad enhet.

Kräv godkända klientprogram. Anställda använder sina mobila enheter för både personliga uppgifter och arbetsuppgifter. För BYOD-scenarier måste du bestämma om du vill hantera hela enheten eller bara data på den. Om du bara hanterar data och åtkomst kan du kräva godkända molnappar som kan skydda företagets data.

Blockera åtkomst. Blockera åtkomst åsidosätter alla andra tilldelningar för en användare och har behörighet att blockera hela organisationen från att logga in på din klientorganisation. Den kan till exempel användas när du migrerar en app till Microsoft Entra-ID, men du är inte redo för någon att logga in på den ännu. Du kan också blockera vissa nätverksplatser från att komma åt dina molnappar eller blockera appar med äldre autentisering från att komma åt dina klientresurser.

Viktigt!

Om du skapar en princip för att blockera åtkomst för alla användare bör du utesluta konton för nödåtkomst och överväga att undanta alla administratörer från principen.

Skapa och testa principer

I varje steg i distributionen kontrollerar du att du utvärderar att resultaten är som förväntat.

När nya principer är klara distribuerar du dem i faser i produktionsmiljön:

- Tillhandahålla intern ändringskommunikation till slutanvändare.

- Börja med en liten uppsättning användare och kontrollera att principen fungerar som förväntat.

- När du expanderar en princip för att inkludera fler användare fortsätter du att exkludera alla administratörer. Exkluderande administratörer säkerställer att någon fortfarande har åtkomst till en princip om en ändring krävs.

- Tillämpa en princip på alla användare först när den har testats noggrant. Kontrollera att du har minst ett administratörskonto som en princip inte gäller för.

Skapa testanvändare

Skapa en uppsättning testanvändare som återspeglar användarna i din produktionsmiljö. Genom att skapa testanvändare kan du verifiera att principer fungerar som förväntat innan du tillämpar på verkliga användare och potentiellt stör deras åtkomst till appar och resurser.

Vissa organisationer har testklientorganisationer för detta ändamål. Det kan dock vara svårt att återskapa alla villkor och appar i en testklientorganisation för att fullständigt testa resultatet av en princip.

Skapa en testplan

Testplanen är viktig så att du kan jämföra det förväntade och det faktiska resultatet. Du bör alltid ha en förväntan innan du testar något. Följande tabell innehåller exempel på testscenarier. Justera scenarier och förväntade resultat baserat på hur dina CA-principer konfigureras.

| Namn på princip | Scenario | Förväntat resultat |

|---|---|---|

| Kräv MFA när du arbetar | Auktoriserade användare loggar in i appen på en betrodd plats/ett betrott arbete | Användaren uppmanas inte till MFA. Användaren har behörighet för åtkomst. Användaren ansluter från en betrodd plats. Du kan välja att kräva MFA i det här fallet. |

| Kräv MFA när du arbetar | Auktoriserade användare loggar in i appen när de inte är på en betrodd plats/ett betrott arbete | Användaren uppmanas att använda MFA och kan logga in |

| Kräv MFA (för administratör) | Global administratör loggar in i appen | Administratören uppmanas till MFA |

| Riskfyllda inloggningar | Användaren loggar in på appen med en webbläsare som inte har godkänts | Användaren uppmanas att använda MFA |

| Enhetshantering | Behörig användare försöker logga in från en auktoriserad enhet | Åtkomst beviljad |

| Enhetshantering | Behörig användare försöker logga in från en obehörig enhet | Åtkomst blockerad |

| Lösenordsändring för riskfyllda användare | Behörig användare försöker logga in med komprometterade autentiseringsuppgifter (högriskinloggning) | Användaren uppmanas att ändra lösenord eller åtkomst blockeras baserat på din princip |

Licenskrav

- KostnadsfriTt Microsoft Entra-ID – ingen villkorlig åtkomst

- Kostnadsfri Office 365-prenumeration – ingen villkorlig åtkomst

- Microsoft Entra ID Premium 1 (eller Microsoft 365 E3 och uppåt) – Villkorlig åtkomst fungerar baserat på standardregler

- Microsoft Entra ID Premium 2 – Villkorlig åtkomst och du får möjlighet att använda riskfylld inloggning, riskfyllda användare och riskbaserade inloggningsalternativ (från Identity Protection)