Övning – Dirigera nätverkstrafik via Azure Firewall

I föregående övning distribuerade du Azure Firewall. Nu måste du dirigera all nätverkstrafik genom brandväggen och filtrera trafiken med hjälp av brandväggsregler. När du är klar skyddar Azure Firewall utgående nätverkstrafik för Azure Virtual Desktop.

Dirigera all trafik genom brandväggen

För det undernät som värdpoolen använder konfigurerar du den utgående standardvägen så att den går genom brandväggen. Du slutför följande tre steg:

- Skapa en routningstabell i samma resursgrupp som dina virtuella datorer i värdpoolen och brandväggen.

- Associera routningstabellen till det undernät som dina virtuella värdpooldatorer använder.

- Lägg till vägen i brandväggen i routningstabellen.

När du har slutfört dessa steg dirigeras all trafik till Azure Firewall.

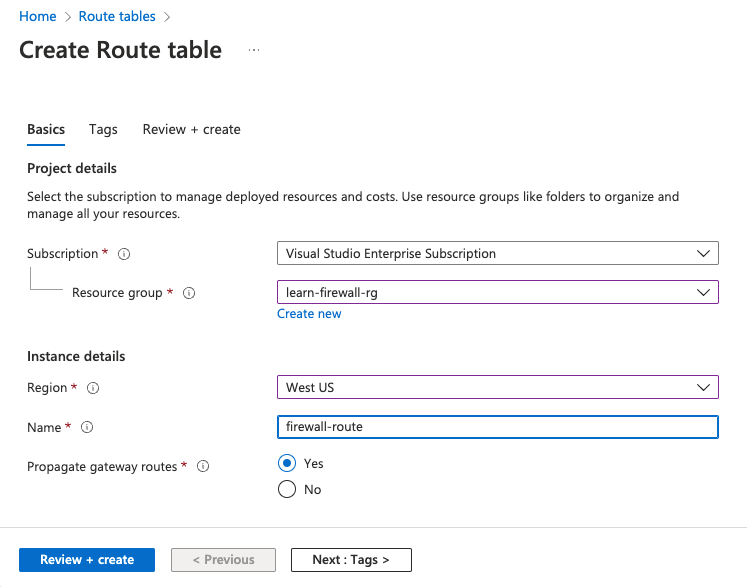

Skapa routningstabell

Först skapar du en routningstabell med namnet firewall-route.

I Azure-portalen söker du efter och väljer Routningstabeller.

Välj + Skapa.

Ange följande värden:

Fält Värde Prenumeration Din prenumeration Resursgrupp learn-firewall-rg Region Välj samma plats som du använde tidigare. Name firewall-route

Välj Granska + skapa>Skapa.

När distributionen är klar väljer du Gå till resurs.

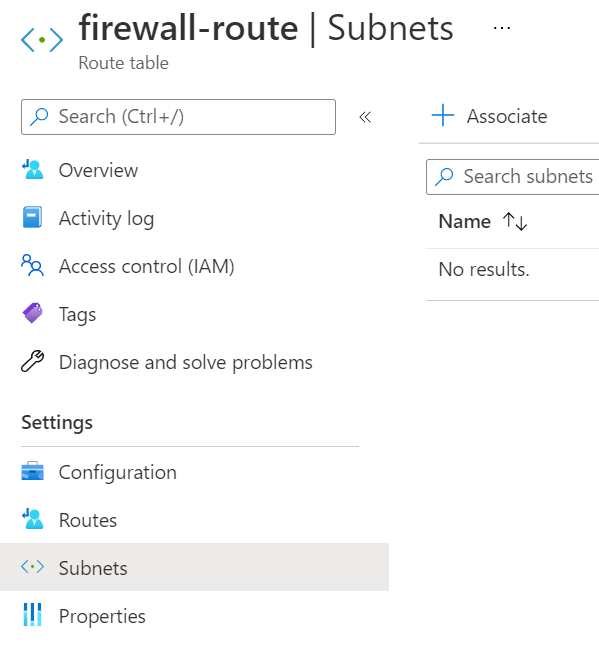

Associera routningstabellen till arbetsbelastningens undernät

Nu ska du associera brandväggsvägen till värdpoolens undernät.

På brandväggsvägen går du till Inställningar och väljer Undernät.

Välj + Associera.

Välj följande värden:

Fält Värde Virtuellt nätverk hostVNet Undernät hostSubnet Välj OK och vänta tills associationen har lagts till.

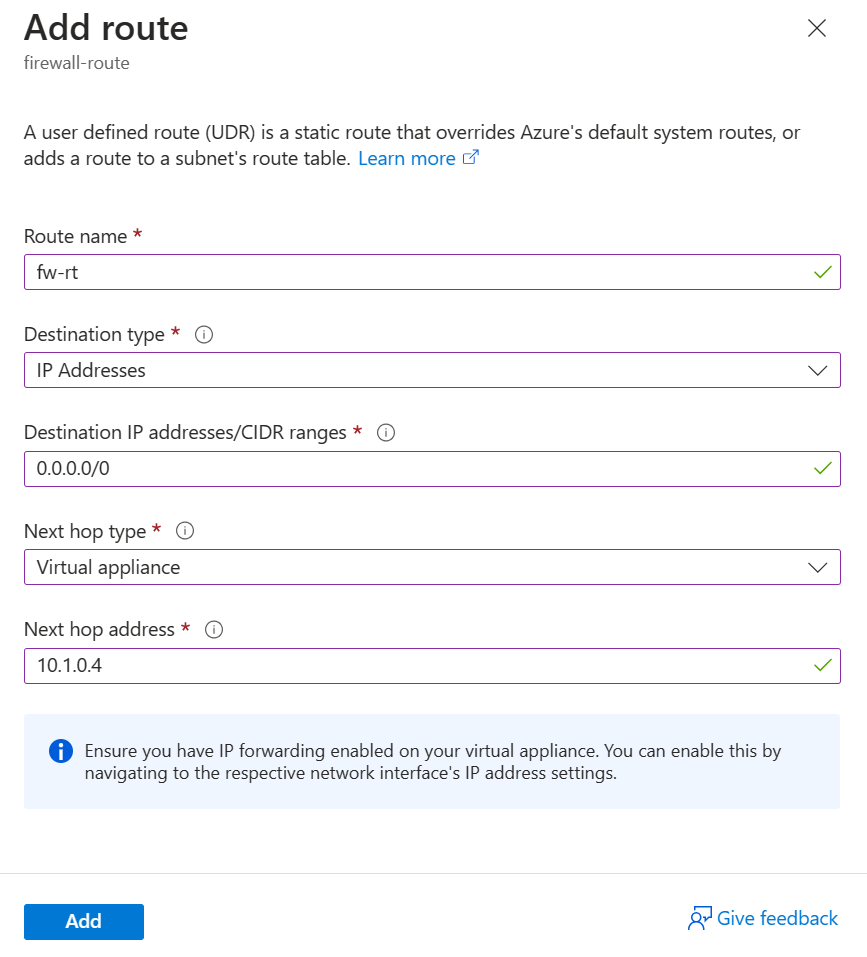

Lägga till väg till routningstabell

Det sista steget är att lägga till en väg till Azure Firewall i routningstabellen. När du har slutfört det här steget dirigeras all nätverkstrafik i värdpoolens virtuella nätverk via Azure Firewall.

Under Inställningar väljer du Vägar.

Markera + Lägg till.

Ange följande värden:

Fält Värde Vägnamn fw-rt Måltyp IP-adresser Mål-IP-adresser/CIDR-intervall 0.0.0.0/0 Nästa hopptyp Virtuell installation Nexthop-adress Klistra in den privata IP-adressen för brandväggen från föregående övningsenhet. Detta finns under din brandväggssida, som visas som brandväggens privata IP-adress.

Markera Lägga till.

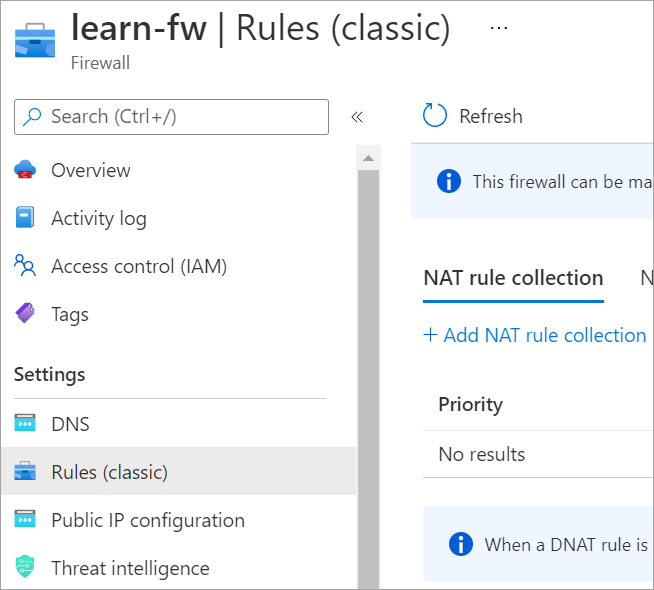

Skapa en programregelsamling

Som standard nekar brandväggen åtkomst till allt, så du måste konfigurera villkor under vilka trafik tillåts via brandväggen.

Skapa en programregelsamling med regler för att ge Azure Virtual Desktop åtkomst till flera fullständigt kvalificerade domännamn (FQDN).

I Azure-portalen söker du efter och väljer Brandväggar.

Välj brandväggen learn-fw .

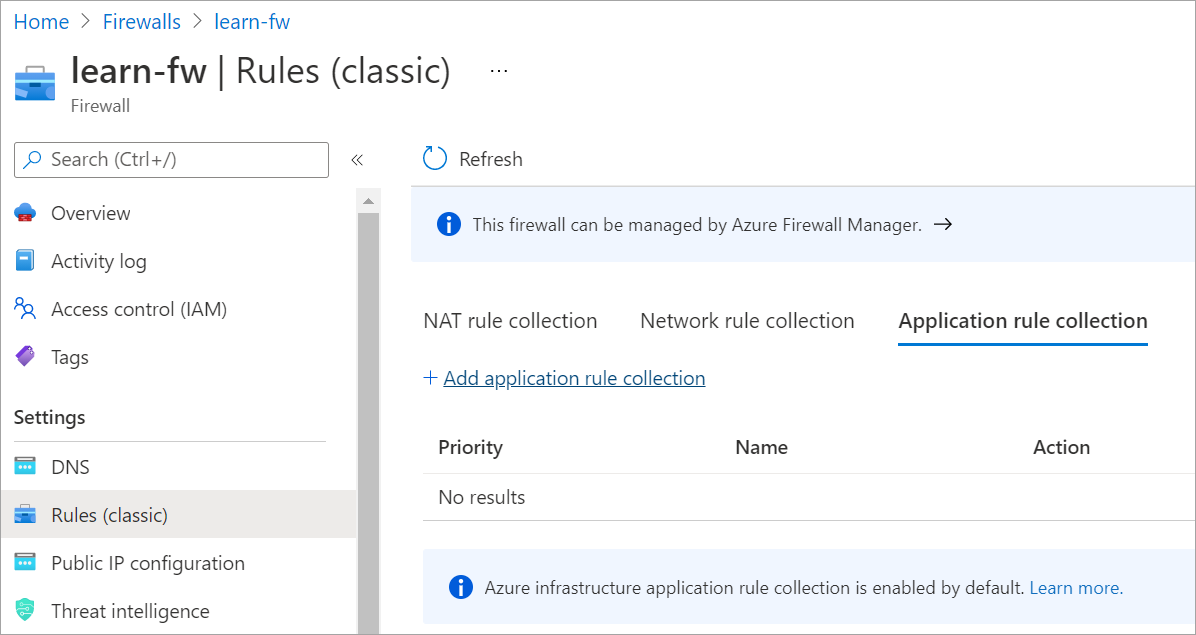

Under Inställningar väljer du Regler (klassisk).

Välj fliken Programregelsamling och välj Lägg till programregelsamling.

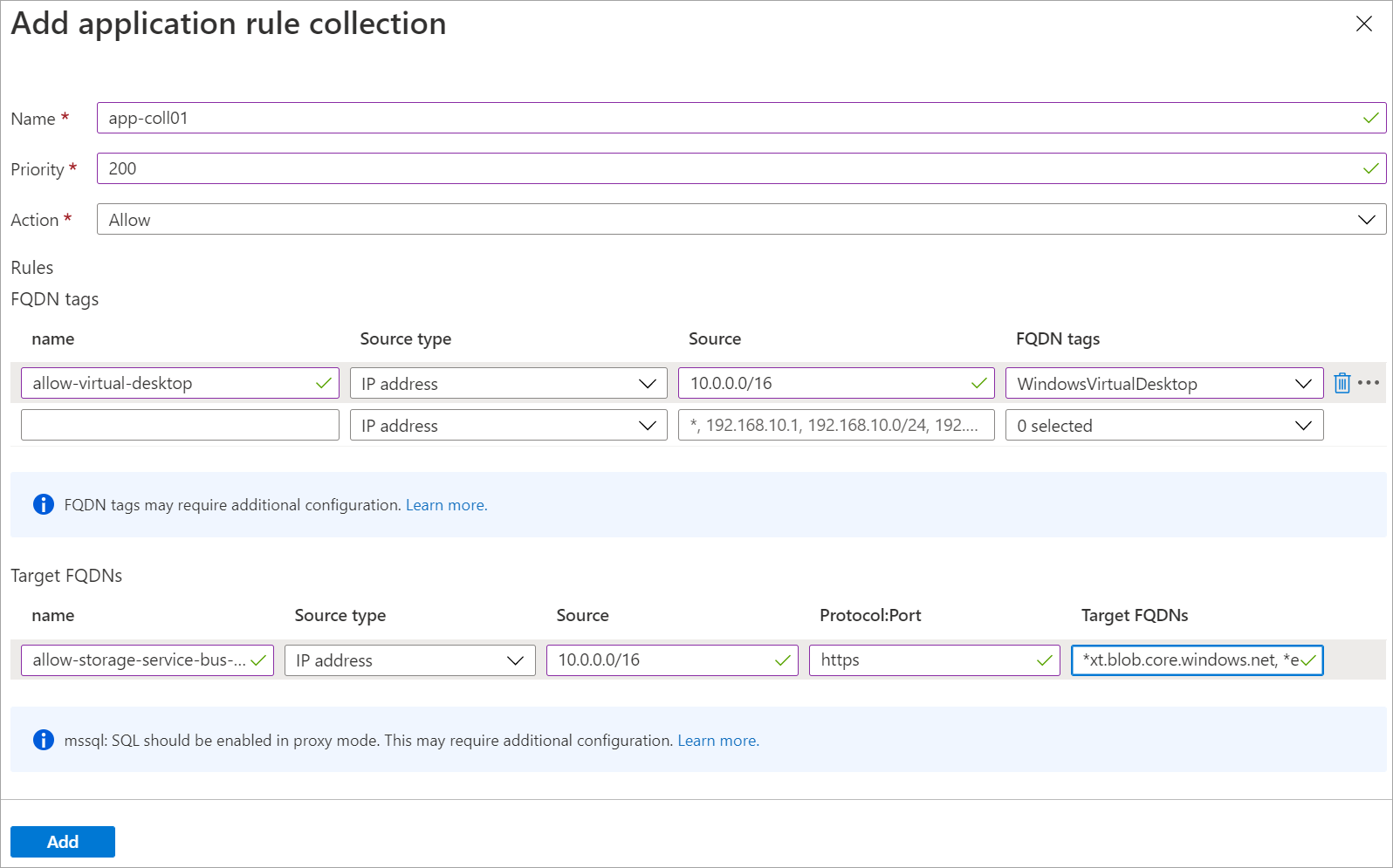

Ange följande information:

Fält Värde Name app-coll01 Prioritet 200 Åtgärd Tillåt Under Regler i avsnittet FQDN-taggar anger du följande information:

Fält Värde Name allow-virtual-desktop Source type IP-adress Källa Adressutrymme för hostVNet, till exempel 10.0.0.0/16 FQDN-taggar Windows Virtual Desktop Under Regler i avsnittet Mål-FQDN anger du följande information:

Fält Värde Name allow-storage-service-bus-accounts Source type IP-adress Källa Adressutrymme för hostVNet, till exempel 10.0.0.0/16 Protokoll:Port https Mål-FQDN *xt.blob.core.windows.net, ,*eh.servicebus.windows.net*xt.table.core.windows.netNär du är klar ser formuläret ut som följande bild:

Markera Lägga till.

Skapa en nätverksregelsamling

Anta att vårt scenario använder Microsoft Entra Domain Services (Microsoft Entra Domain Services), så du behöver inte skapa en nätverksregel för att tillåta DNS. Du behöver dock skapa en regel för att tillåta trafik från dina virtuella Azure Virtual Desktop-datorer till Windows-aktiveringstjänsten. För att vår nätverksregel ska tillåta nyckelhanteringstjänst (KMS) (KMS) använder du mål-IP-adressen för KMS-servern för det globala Azure-molnet.

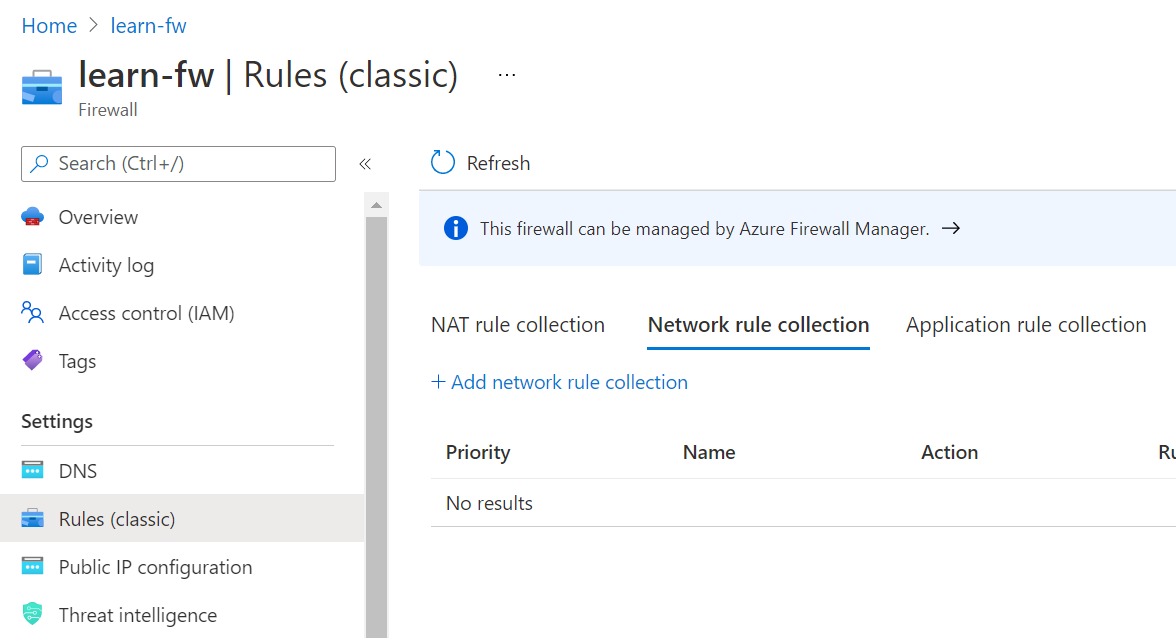

På learn-fw>Rules (klassisk) väljer du Nätverksregelsamling.

Välj fliken Nätverksregelsamling och välj sedan Lägg till nätverksregelsamling.

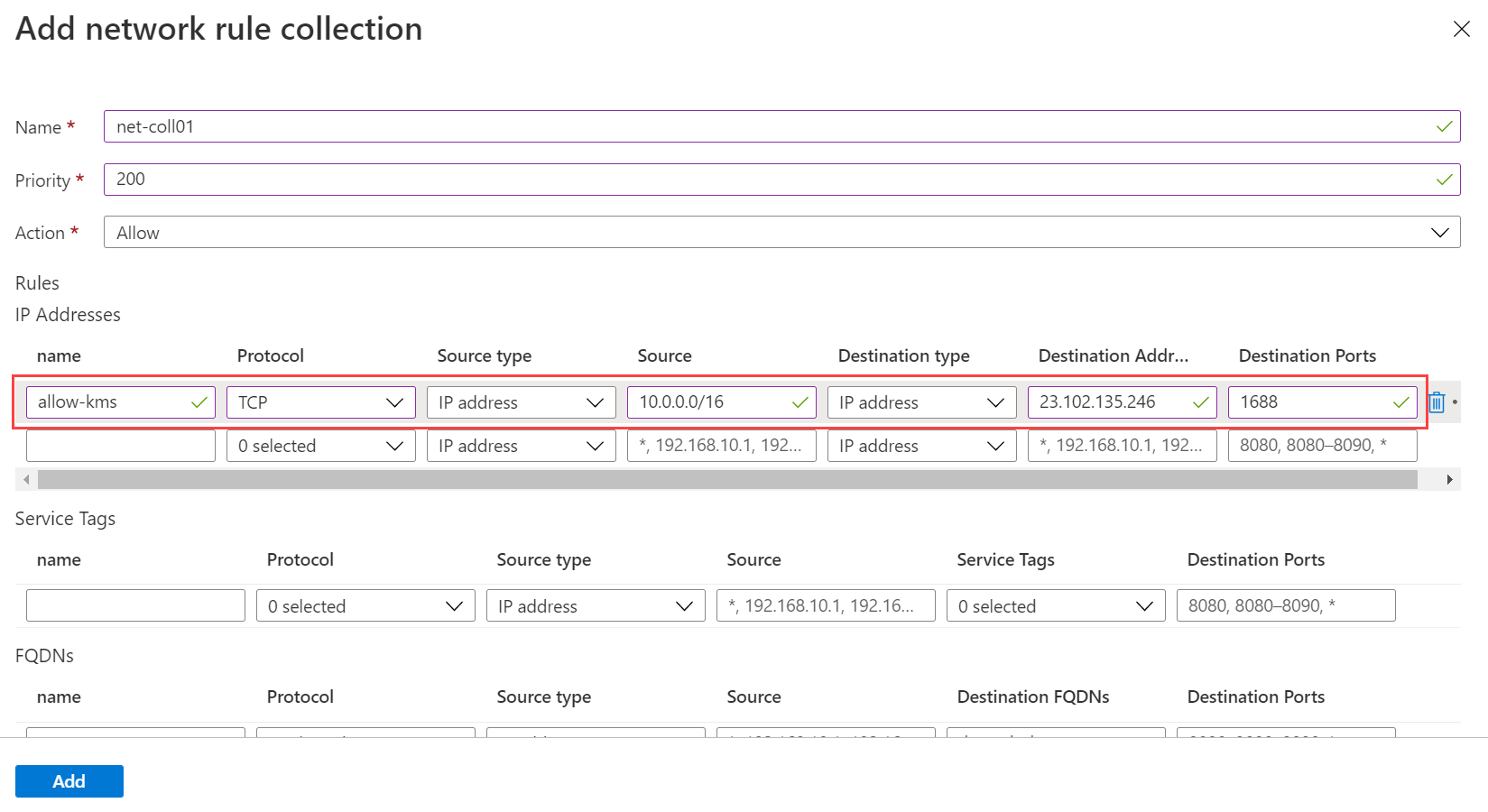

Ange följande information:

Fält Värde Name net-coll01 Prioritet 200 Åtgärd Tillåt Under Regler anger du följande information i avsnittet IP-adresser :

Fält Värde Name allow-kms Protokoll TCP Source type IP-adress Källa Adressutrymme för hostVNet, till exempel 10.0.0.0/16 Måltyp IP-adress Måladress 23.102.135.246 Målportar 1688 När du är klar ser formuläret ut som följande bild:

Markera Lägga till.

Kontrollera ditt arbete

Nu har du dirigerat all nätverkstrafik för Azure Virtual Desktop genom brandväggen. Nu ska vi se till att brandväggen fungerar som förväntat. Utgående nätverkstrafik från värdpoolen bör filtreras via brandväggen till Azure Virtual Desktop-tjänsten. Du kan kontrollera att brandväggen tillåter trafik till tjänsten genom att kontrollera statusen för tjänstkomponenterna.

Kör följande kommando i Azure Cloud Shell:

"rdgateway", "rdbroker","rdweb"|% ` {Invoke-RestMethod -Method:Get ` -Uri https://$_.wvd.microsoft.com/api/health}|ft ` -Property Health,TimeStamp,ClusterUrlDu bör få något som liknar följande resultat, där alla tre komponenttjänsterna visas som felfria:

Health TimeStamp ClusterUrl ------ --------- ---------- RDGateway is Healthy 7/2/2021 6:00:00 PM https://rdgateway-c101-cac-r1.wvd.microsoft.com/ RDBroker is Healthy 7/2/2021 6:00:00 PM https://rdbroker-c100-cac-r1.wvd.microsoft.com/ RDWeb is Healthy 7/2/2021 6:00:00 PM https://rdweb-c100-cac-r1.wvd.microsoft.com/Om en eller flera komponenter inte är felfria fungerar inte brandväggen som förväntat.