Övning – Aktivera Multifaktorautentisering i Microsoft Entra

Du kan gå igenom de grundläggande steg som krävs för att konfigurera och aktivera Microsoft Entra multifaktorautentisering med hjälp av villkorsprinciper. Tänk på att en verklig distribution kräver betydande övervägningar och planering. Kontrollera att du granskar dokumentationslänkarna i slutet av den här modulen innan du aktiverar MFA för dina miljöer.

Viktigt!

Du behöver Microsoft Entra ID P1 eller P2 för den här övningen. Du kan använda en 30-dagars kostnadsfri utvärderingsversion för att prova den här funktionen eller bara läsa igenom följande instruktioner för att förstå flödet.

Konfigurera alternativ för multifaktorautentisering

Logga in på Azure-portalen med ett konto som global administratör.

Gå till Microsoft Entra-instrumentpanelen med hjälp av alternativet Microsoft Entra-ID i sidomenyn.

Välj Säkerhet på den vänstra menyn.

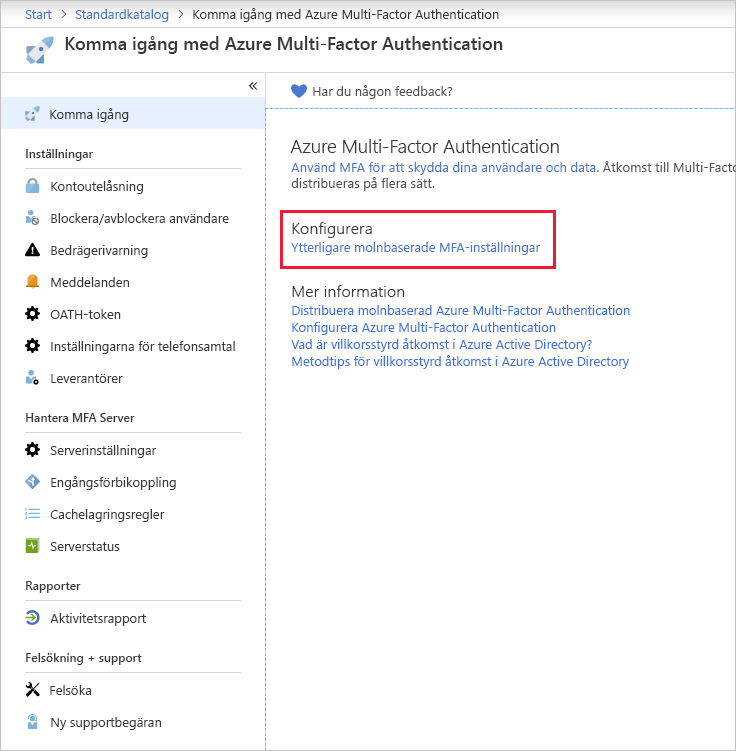

Välj multifaktorautentisering under rubriken Hantera på menyn. Här hittar du alternativ för multifaktorautentisering.

Under Konfigurera väljer du Ytterligare molnbaserade inställningar för multifaktorautentisering. En ny webbläsarsida öppnas där du kan se alla MFA-alternativ för Azure.

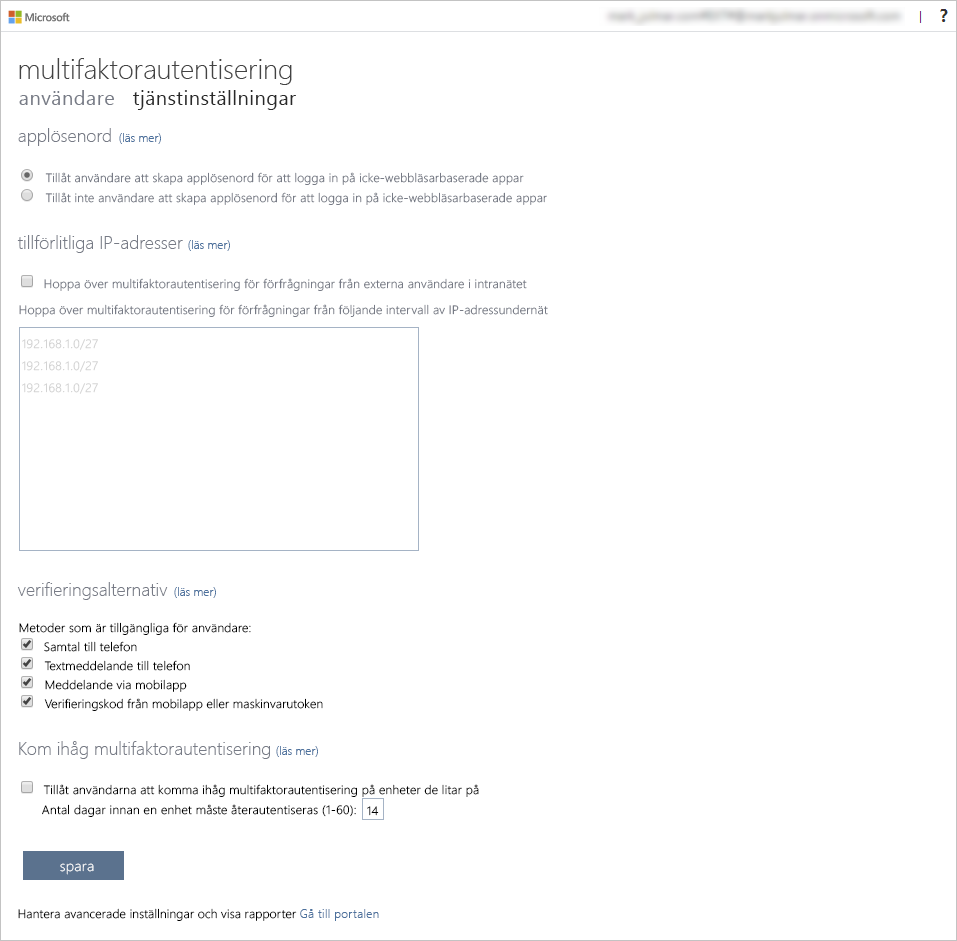

På den här sidan väljer du de autentiseringsmetoder som stöds. I det här exemplet är alla markerade.

Du kan också aktivera eller inaktivera applösenord här, vilket gör det möjligt för användare att skapa unika kontolösenord för appar som inte stöder multifaktorautentisering. Med den här funktionen kan användaren autentisera med sin Microsoft Entra-identitet med ett annat lösenord som är specifikt för appen.

Konfigurera regler för villkorsstyrd åtkomst för MFA

Granska sedan hur du konfigurerar principregler för villkorsstyrd åtkomst som skulle framtvinga MFA för gästanvändare som har åtkomst till specifika appar i nätverket.

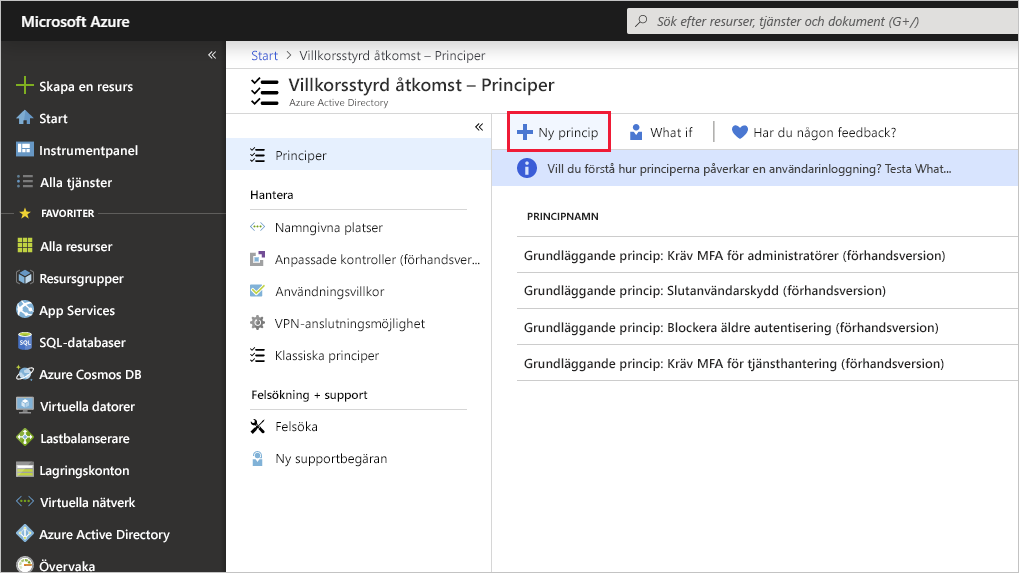

Växla tillbaka till Azure-portalen och välj Villkorlig åtkomst för Microsoft Entra-ID-säkerhet>>.

Välj Skapa ny princip på den översta menyn.

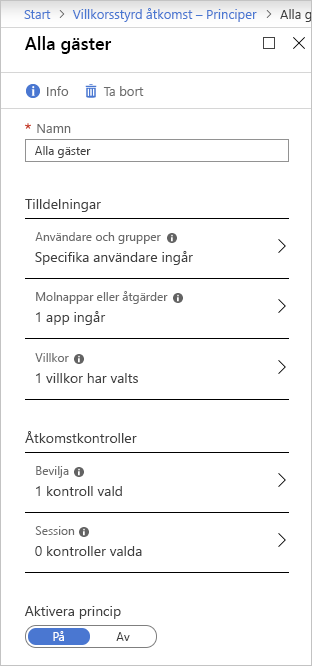

Namnge din princip, till exempel Alla gäster.

Under Användare väljer du 0 användare och grupper som valts.

- Under Inkludera väljer du Välj användare och grupper.

- Välj användare och grupper och välj sedan Välj.

Under Målresurser väljer du Inga målresurser har valts.

- Välj Molnappar.

- Under Inkludera väljer du Välj appar.

- Under Välj väljer du Ingen. Välj appar från alternativen till höger och välj sedan Välj.

Under Villkor väljer du 0 villkor som valts.

- Under Platser väljer du Inte konfigurerad.

- Under Konfigurera väljer du Ja och sedan Valfri plats.

Under Bevilja väljer du 0 valda kontroller.

- Kontrollera att Bevilja åtkomst är markerat.

- Välj Kräv multifaktorautentisering och välj Välj. Det här alternativet tillämpar MFA.

Ange Aktivera princip till På och sedan Skapa.

MFA är nu aktiverat för dina valda program. Nästa gång en användare eller gäst försöker logga in på appen uppmanas de att registrera sig för MFA.