Använda nätverkssäkerhetsgrupper för att styra nätverksåtkomst

Som en del av projektet för att flytta erp-systemet till Azure måste du se till att servrarna har rätt isolering så att endast tillåtna system kan upprätta nätverksanslutningar. Till exempel har du databasservrar som lagrar data för din ERP-app. Du vill blockera förbjudna system från att kommunicera med servrarna via nätverket samtidigt som appservrar kan kommunicera med databasservrarna.

Nätverkssäkerhetsgrupper

Nätverkssäkerhetsgrupper filtrerar nätverkstrafik till och från Azure-resurser. De innehåller också säkerhetsregler som du konfigurerar för att tillåta eller neka inkommande och utgående trafik. Du kan använda nätverkssäkerhetsgrupper för att filtrera trafik mellan virtuella datorer eller undernät både inom ett virtuellt nätverk och från Internet.

Tilldelning och utvärdering av nätverkssäkerhetsgrupper

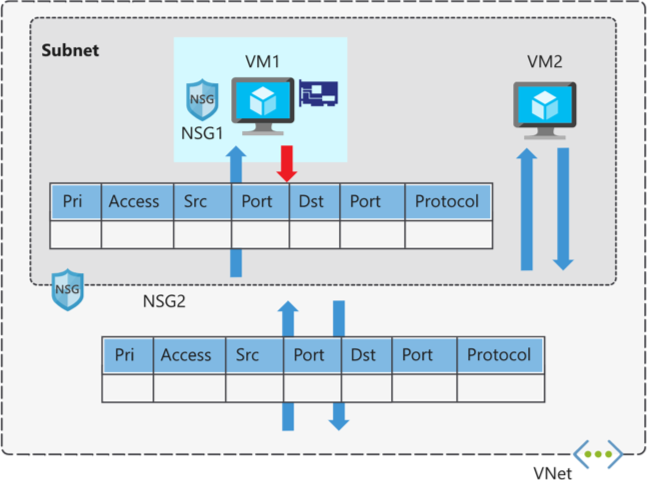

Nätverkssäkerhetsgrupper tilldelas till ett nätverksgränssnitt eller ett undernät. När du tilldelar en nätverkssäkerhetsgrupp till ett undernät gäller reglerna för alla nätverksgränssnitt i det undernätet. Du kan begränsa trafiken ytterligare genom att koppla en nätverkssäkerhetsgrupp till en virtuell dators nätverksgränssnitt.

När du tillämpar nätverkssäkerhetsgrupper på både ett undernät och ett nätverksgränssnitt utvärderas varje nätverkssäkerhetsgrupp oberoende av varandra. Inkommande trafik utvärderas först av den nätverkssäkerhetsgrupp som tillämpas på undernätet och sedan av nätverkssäkerhetsgruppen som tillämpas på nätverksgränssnittet. Omvänt utvärderas utgående trafik från en virtuell dator först av nätverkssäkerhetsgruppen som tillämpas på nätverksgränssnittet och sedan av den nätverkssäkerhetsgrupp som tillämpas på undernätet.

Om en nätverkssäkerhetsgrupp tillämpas på ett undernät i stället för enskilda nätverksgränssnitt kan det minska arbetsbördan med administration och hantering. Den här metoden ser även till att alla virtuella datorer inom det angivna undernätet skyddas med samma regeluppsättning.

Varje undernät och nätverksgränssnitt kan ha en nätverkssäkerhetsgrupp tillämpad. Nätverkssäkerhetsgrupper har stöd för TCP, UDP och ICMP, och de drivs på Layer 4 i OSI-modellen.

I det här scenariot med tillverkningsföretag kan nätverkssäkerhetsgrupper hjälpa dig att skydda nätverket. Du kan styra vilka datorer som kan ansluta till appservrarna. Du kan konfigurera nätverkssäkerhetsgruppen så att endast ett visst intervall med IP-adresser kan ansluta till servrarna. Du kan säkra detta ytterligare genom att endast tillåta åtkomst till eller från specifika portar eller från enskilda IP-adresser. Du kan tillämpa dessa regler på enheter som ansluter via fjärranslutning från lokala nätverk eller mellan resurser i Azure.

Säkerhetsregler

En nätverkssäkerhetsgrupp innehåller en eller flera säkerhetsregler. Du kan konfigurera säkerhetsregler för att antingen tillåta eller neka trafik.

Regler har flera egenskaper:

| Property | Förklaring |

|---|---|

| Namn | Ett unikt namn inom nätverkssäkerhetsgruppen |

| Prioritet | Ett tal mellan 100 och 4096 |

| Källa och mål | Alla, eller en enskild IP-adress, CIDR-block (classless inter-domain routing) (10.0.0.0/24, till exempel), tjänsttagg eller appsäkerhetsgrupp |

| Protokoll | TCP, UDP eller valfritt |

| Riktning | Om regeln gäller för inkommande eller utgående trafik |

| Portintervall | En enskild port eller ett intervall med portal |

| Åtgärd | Tillåta eller neka trafiken |

Säkerhetsregler för nätverkssäkerhetsgrupper utvärderas baserat på prioritet med hjälp av 5-tuppelinformationen (källa, källport, mål, målport och protokoll) för att tillåta eller neka trafik. När villkoren för en regel matchar enhetskonfigurationen stoppas regelbearbetningen.

Anta exempelvis att ditt företag har skapat en säkerhetsregel som tillåter inkommande trafik på port 3389 (RDP) till dina webbservrar med en prioritet på 200. Anta sedan att en annan administratör har skapat en regel för att neka inkommande trafik på port 3389 med en prioritet på 150. Neka-regeln har högre prioritet eftersom den bearbetas först. Regeln med prioritet 150 bearbetas före regeln med prioritet 200.

Med nätverkssäkerhetsgrupper är anslutningarna tillståndskänsliga. Returtrafiken tillåts automatiskt för samma TCP/UDP-session. Till exempel tillåter en regel för inkommande trafik på 80 även att den virtuella datorn svarar på begäran (vanligtvis på en tillfällig port). Du behöver inte en motsvarande regel för utgående trafik.

När det gäller ERP-systemet ansluter webbservrarna för ERP-appen till databasservrar som finns i deras egna undernät. Du kan använda säkerhetsregler för att ange att den enda tillåtna kommunikationen från webbservrarna till databasservrarna är port 1433 för SQL Server-databaskommunikation. All övrig trafik till databasservrarna nekas.

Standardsäkerhetsregler

När du skapar en nätverkssäkerhetsgrupp skapar Azure flera standardregler. Dessa standardregler kan inte ändras, men du kan åsidosätta dem med dina egna regler. Dessa standardregler tillåter anslutningsmöjligheter inom ett virtuellt nätverk och från Azure-lastbalanserare. De tillåter också utgående kommunikation till Internet och nekar inkommande trafik från Internet.

Standardreglerna för inkommande trafik är:

| Prioritet | Regelnamn | beskrivning |

|---|---|---|

| 65000 | AllowVnetInbound | Tillåt inkommande trafik från valfri virtuell dator till valfri virtuell dator i det virtuella nätverket |

| 65001 | AllowAzureLoadBalancerInbound | Tillåt trafik från standardlastbalanseraren till vilken virtuell dator som helst inom undernätet |

| 65500 | DenyAllInBound | Neka trafik från alla externa källor till vilken som helst av de virtuella datorerna |

Standardreglerna för utgående trafik är:

| Prioritet | Regelnamn | beskrivning |

|---|---|---|

| 65000 | AllowVnetOutbound | Tillåt utgående trafik från valfri virtuell dator till valfri virtuell dator i det virtuella nätverket |

| 65001 | AllowInternetOutbound | Tillåt utgående trafik som går till Internet från valfri virtuell dator |

| 65500 | DenyAllOutBound | Neka trafik från en intern virtuell dator till ett system utanför det virtuella nätverket |

Förhöjda säkerhetsregler

Du kan använda förhöjda säkerhetsregler för nätverkssäkerhetsgrupper för att förenkla hanteringen av ett stort antal regler. Förhöjda säkerhetsregler kan även vara till hjälp när du behöver implementera mer komplexa nätverksuppsättningar med regler. Med förhöjda regler kan du lägga till följande alternativ i en och samma säkerhetsregel:

- Flera IP-adresser

- Flera portar

- Tjänsttaggar

- Appsäkerhetsgrupper

Anta att företaget vill begränsa åtkomsten till resurser i datacentret, som är utspritt mellan flera nätverksadressintervall. Med förhöjda regler kan du lägga till alla intervallen i en och samma regel, vilket minskar det administrativa arbetet och komplexiteten i dina nätverkssäkerhetsgrupper.

Tjänsttaggar

Du kan använda tjänsttaggar för att förenkla nätverkssäkerhetsgruppens säkerhet ytterligare. Du kan tillåta eller neka trafik till en specifik Azure-tjänst, antingen globalt eller per region.

Tjänsttaggar förenklar säkerheten för virtuella datorer och virtuella Azure-nätverk genom att du kan begränsa åtkomsten för resurser eller tjänster. Tjänsttaggar representerar en grupp med IP-adresser och förenklar konfigurationen av säkerhetsregler. För resurser som du kan ange med hjälp av en tagg behöver du inte känna till information om IP-adress eller port.

Du kan begränsa åtkomst till många tjänster. Microsoft hanterar tjänsttaggar, vilket innebär att du inte kan skapa egna. Följande är några exempel på taggarna:

- VirtualNetwork: Representerar alla virtuella nätverksadresser var som helst i Azure och i ditt lokala nätverk om du använder hybridanslutning.

- AzureLoadBalancer: Anger Azures infrastrukturlastbalanserare. Taggen översätts till värdens virtuella IP-adress (168.63.129.16) som Azures hälsoavsökningar kommer från.

- Internet: Representerar allt utanför den virtuella nätverksadress som kan nås offentligt, inklusive resurser som har offentliga IP-adresser. En sådan resurs är funktionen Web Apps i Azure App Service.

- AzureTrafficManager: Representerar IP-adressen för Azure Traffic Manager.

- Lagring: Representerar IP-adressutrymmet för Azure Storage. Du kan ange huruvida trafik ska tillåtas eller nekas. Du kan även ange om åtkomst tillåts endast för en viss region, men du kan inte välja enskilda lagringskonton.

- SQL: Representerar adressen för Azure SQL Database, Azure Database for MySQL, Azure Database for PostgreSQL och Azure Synapse Analytics-tjänster. Du kan ange huruvida trafik ska tillåtas eller nekas och begränsa den till en specifik region.

- AppService: Representerar adressprefix för Azure App Service.

Appsäkerhetsgrupper

Med appsäkerhetsgrupper kan du konfigurera nätverkssäkerhet för resurser som används av specifika appar. Du kan gruppera virtuella datorer logiskt, oavsett vad de har för IP-adress eller undernätstilldelning.

Du kan använda appsäkerhetsgrupper i en nätverkssäkerhetsgrupp för att tillämpa en säkerhetsregel på en grupp med resurser. Det är enklare att distribuera och skala upp specifika apparbetsbelastningar. lägg bara till en ny vm-distribution till en eller flera appsäkerhetsgrupper och den virtuella datorn hämtar automatiskt dina säkerhetsregler för den arbetsbelastningen.

Med en appsäkerhetsgrupp kan du gruppera nätverksgränssnitt tillsammans. Du kan sedan använda appsäkerhetsgruppen som källa eller mål för en regel inom en nätverkssäkerhetsgrupp.

Företaget har till exempel många klientdelsservrar i ett virtuellt nätverk. Webbservrarna måste vara tillgängliga via portarna 80 och 8080. Databasservrarna måste vara tillgängliga via port 1433. Du tilldelar webbservrarnas nätverksgränssnitt till en appsäkerhetsgrupp och databasservrarnas nätverksgränssnitt till en annan appsäkerhetsgrupp. Sedan skapar du två regler för inkommande trafik i nätverkssäkerhetsgruppen. En regel tillåter HTTP-trafik till alla servrar i appsäkerhetsgruppen för webbserver. Den andra regeln tillåter SQL-trafik till alla servrar i appsäkerhetsgruppen för databasservern.

Utan appsäkerhetsgrupper skulle du behöva skapa en separat regel för varje virtuell dator eller lägga till en nätverkssäkerhetsgrupp i ett undernät och sedan lägga till alla virtuella datorer i undernätet.

Den viktigaste fördelen med appsäkerhetsgrupper är att de underlättar administration. Du kan enkelt lägga till och ta bort nätverksgränssnitt för en appsäkerhetsgrupp när du distribuerar eller omdistribuerar appservrar. Dessutom kan du dynamiskt tillämpa nya regler på en appsäkerhetsgrupp som sedan tillämpas automatiskt på alla virtuella datorer i den appsäkerhetsgruppen.

När nätverkssäkerhetsgrupper bör användas

Som bästa praxis bör du alltid använda nätverkssäkerhetsgrupper för att skydda nätverksanslutna tillgångar mot oönskad trafik. Med nätverkssäkerhetsgrupper får du detaljerad kontrollåtkomst via nätverkslagret utan den potentiella komplexiteten med att konfigurera säkerhetsregler för varje virtuell dator eller virtuellt nätverk.