Automatisera hotsvar med Microsoft Sentinel

Den här lektionen beskriver ett exempelscenario på hur du kan använda en spelbok och automatiseringsregel för att automatisera incidenthantering och åtgärda säkerhetshot. Automatiseringsregler hjälper dig att sortera incidenter i Microsoft Sentinel och används även för att köra spelböcker som svar på incidenter eller aviseringar. Mer information finns i Automation i Microsoft Sentinel: Säkerhetsorkestrering, automatisering och svar (SOAR).

Exempelscenariot som beskrivs i den här artikeln beskriver hur du använder en automatiseringsregel och spelbok för att stoppa en potentiellt komprometterad användare när en incident skapas.

Kommentar

Eftersom spelböcker använder Azure Logic Apps kan ytterligare avgifter tillkomma. Mer information finns på prissättningssidan för Azure Logic Apps .

Viktigt!

Microsoft Sentinel är allmänt tillgängligt på Microsofts plattform för enhetliga säkerhetsåtgärder i Microsoft Defender-portalen. För förhandsversion är Microsoft Sentinel tillgängligt i Defender-portalen utan Microsoft Defender XDR eller en E5-licens. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Förutsättningar

Följande roller krävs för att använda Azure Logic Apps för att skapa och köra spelböcker i Microsoft Sentinel.

| Roll | Beskrivning |

|---|---|

| Ägare | Tillåter att du ger åtkomst till spelböcker i resursgruppen. |

| Microsoft Sentinel-deltagare | Låter dig koppla en handlingsplan till en analys- eller automatiseringsregel. |

| Microsoft Sentinel-svarare | Gör att du kan komma åt en incident för att kunna köra en spelbok manuellt, men du kan inte köra spelboken. |

| Microsoft Sentinel Playbook-operatör | Gör det möjligt att exekvera ett skript manuellt. |

| Microsoft Sentinel Automation-deltagare | Tillåter automatiseringsregler att köra handlingsplaner. Den här rollen används inte för något annat syfte. |

I följande tabell beskrivs nödvändiga roller baserat på om du väljer en logikapp i förbrukningsläget eller standardläget för att skapa din spelbok.

| Logic App | Azure-roller | Beskrivning |

|---|---|---|

| Förbrukning | Logic App-deltagare | Redigera och hantera logikappar. Kör spelböcker. Tillåter inte att du beviljar åtkomst till spelböcker. |

| Förbrukning | Logic App-operatör | Läsa, aktivera och avaktivera logikprogram. Tillåter inte att du redigerar eller uppdaterar logikappar. |

| Standard | Logic Apps Standard-operator | Aktivera, skicka om och inaktivera arbetsflöden i en logikapp. |

| Standard | Logic Apps Standard-utvecklare | Skapa och redigera logikappar. |

| Standard | Logic Apps Standard-medarbetare | Hantera alla aspekter av en logikapp. |

Fliken Aktiva spelböcker på sidan Automation visar alla aktiva spelböcker som är tillgängliga i alla valda prenumerationer. Som standard kan en spelbok endast användas i den prenumeration som den tillhör, såvida du inte uttryckligen beviljar Microsoft Sentinel-behörigheter till spelbokens resursgrupp.

Extra behörigheter krävs för att köra spelböcker vid incidenter

Microsoft Sentinel använder ett tjänstkonto för att köra arbetsflöden vid incidenter, för att förbättra säkerheten och göra det möjligt för automatiseringsregels-API:et att stödja CI/CD-användningsfall. Det här tjänstekontot används för incidentutlösta spelböcker eller när du manuellt kör en spelbok för en specifik incident.

Förutom dina egna roller och behörigheter måste det här Microsoft Sentinel-tjänstkontot ha sin egen uppsättning av behörigheter för resursgruppen där spelboken finns, i form av rollen Microsoft Sentinel Automation Contributor. När Microsoft Sentinel har den här rollen kan den köra valfri spelbok i relevant resursgrupp, manuellt eller från en automatiseringsregel.

Om du vill bevilja Microsoft Sentinel de behörigheter som krävs måste du ha rollen Ägare eller Administratör för användaråtkomst. Om du vill köra spelböckerna måste du också ha rollen Logic App Contributor i resursgruppen som innehåller de spelböcker du vill köra.

Stoppa potentiellt komprometterade användare

SOC-team vill se till att potentiellt komprometterade användare inte kan flytta runt i nätverket och stjäla information. Vi rekommenderar att du skapar ett automatiserat, mångfacetterat svar på incidenter som genereras av regler som identifierar komprometterade användare för att hantera sådana scenarier.

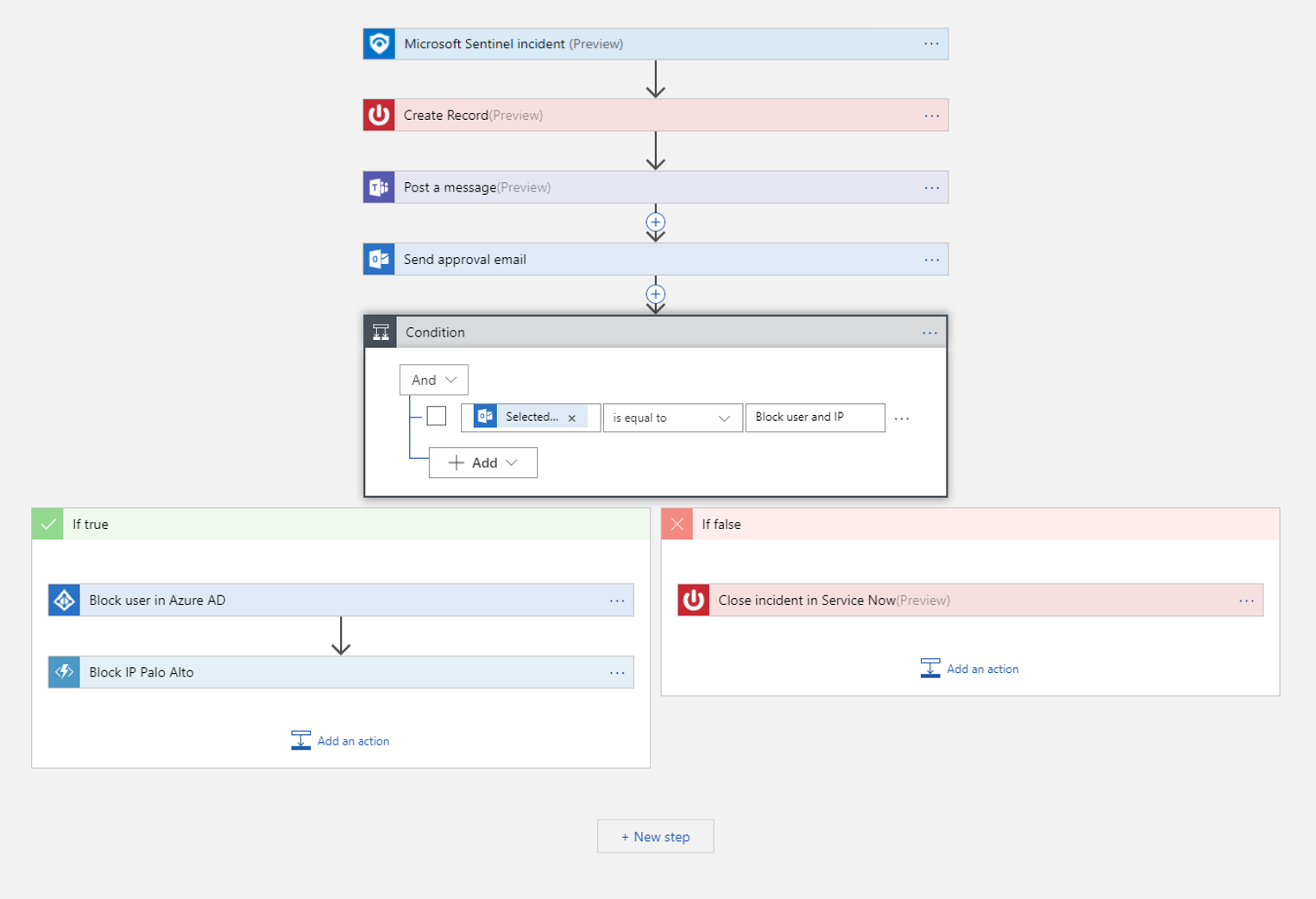

Konfigurera automatiseringsregeln och spelboken så att de använder följande flöde:

En incident skapas för en potentiellt komprometterad användare och en automatiseringsregel utlöses för att anropa din handbok.

Spelboken öppnar en biljett i ditt IT-biljettsystem, till exempel ServiceNow.

Spelboken skickar också ett meddelande till din säkerhetsåtgärdskanal i Microsoft Teams eller Slack för att se till att dina säkerhetsanalytiker är medvetna om incidenten.

Spelboken skickar också all information i incidenten i ett e-postmeddelande till din seniora nätverksadministratör och säkerhetsadministratör. E-postmeddelandet innehåller alternativknapparna Blockera och Ignorera användare.

Spelboken väntar tills ett svar tas emot från administratörerna och fortsätter sedan med nästa steg.

- Om administratörerna väljer Blockera skickar spelboken ett kommando till Microsoft Entra-ID för att inaktivera användaren och ett till brandväggen för att blockera IP-adressen.

- Om administratörerna väljer Ignorera stänger spelboken incidenten i Microsoft Sentinel och biljetten i ServiceNow.

Följande skärmbild visar de åtgärder och villkor som du lägger till när du skapar den här exempelspelboken: