Förstå beteendeanalys

Att identifiera hot i din organisation och deras potentiella inverkan – oavsett om det är en komprometterad entitet eller en skadlig insider – har alltid varit en tidskrävande och arbetsintensiv process. När du söker igenom aviseringar, lägger pusslet och aktivt jagar, leder det till betydande mängder tid och ansträngning som läggs ner med minimal utdelning. Och möjligheten till sofistikerade hot som undviker upptäckt. Svårfångade hot som nolldagar, riktade och avancerade beständiga hot kan vara de farligaste för din organisation, vilket gör identifieringen ännu mer kritisk.

Entitetsbeteendefunktionen i Microsoft Sentinel eliminerar slentrianarbete från dina analytikers arbetsbelastning och osäkerheten i deras arbete. Entitetsbeteendefunktionen ger hög återgivning och åtgärdsbar intelligens, så att de kan fokusera på undersökning och reparation.

Eftersom Microsoft Sentinel samlar in loggar och aviseringar från alla anslutna datakällor analyserar och skapar den baslinjebeteendeprofiler för organisationens entiteter (användare, värdar, IP-adresser, program osv.). Analysen omfattar tids- och kamratgruppshorisonten. Microsoft Sentinel använder olika tekniker och maskininlärningsfunktioner och kan sedan identifiera avvikande aktivitet och hjälpa dig att avgöra om en tillgång har komprometterats. Inte bara det, utan det kan också ta reda på den relativa känsligheten för vissa tillgångar, identifiera peer-grupper av tillgångar och utvärdera den potentiella effekten av en viss komprometterad tillgång (dess "sprängradie"). Beväpnad med den här informationen kan du effektivt prioritera din utrednings- och incidenthantering.

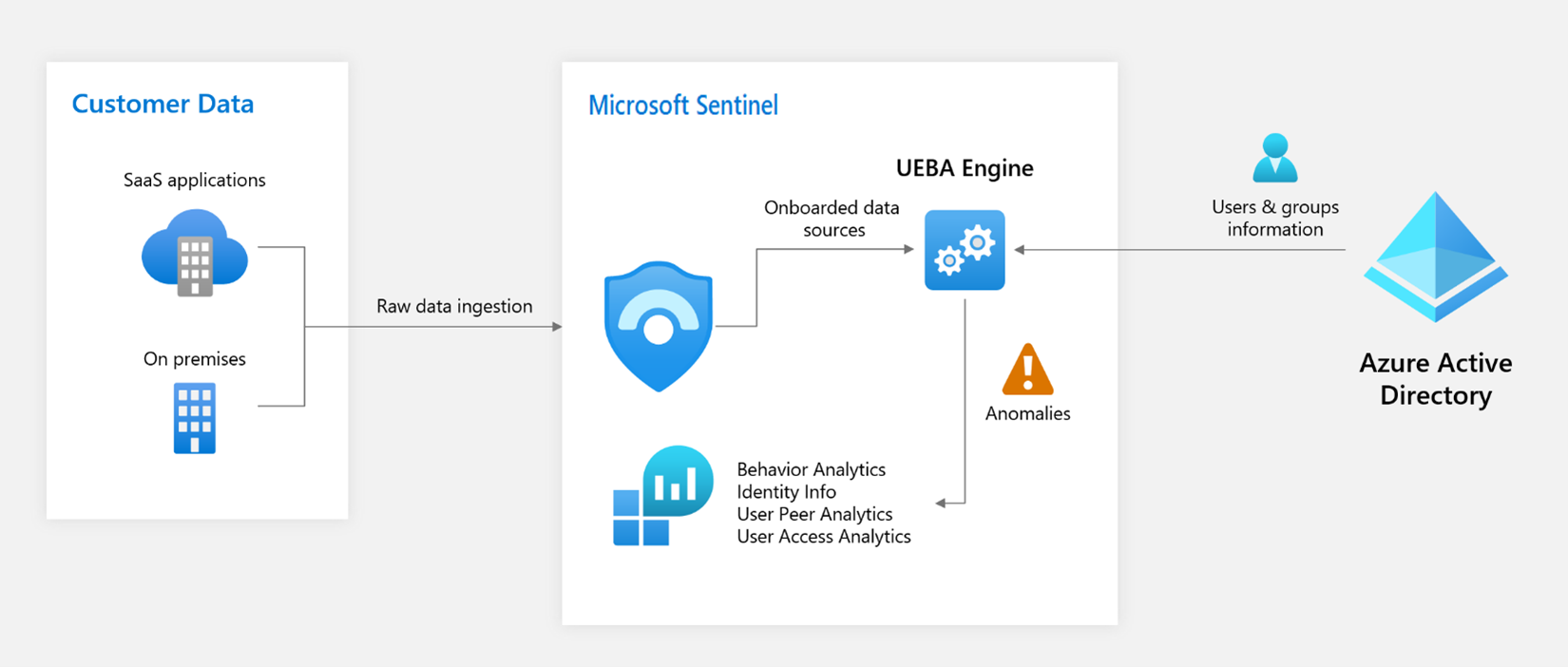

Översikt över arkitektur

Säkerhetsdriven analys

Microsoft har antagit Gartners paradigm för UEBA-lösningar och Microsoft Sentinel tillhandahåller en "outside-in"-metod baserat på tre referensramar:

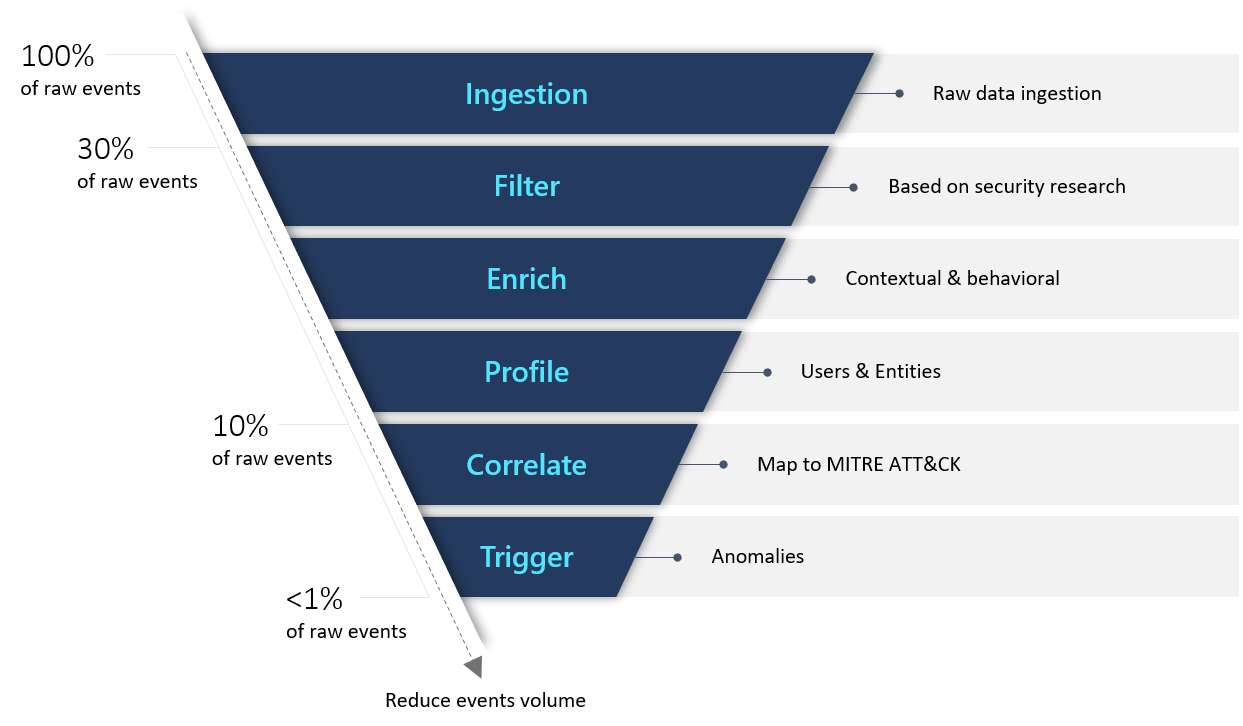

Användningsfall: Microsoft Sentinel prioriterar relevanta attackvektorer och scenarier baserat på säkerhetsforskning i linje med MITRE ATT&CK-ramverket för taktik, tekniker och underteknik. Prioriteringen identifierar olika entiteter som offer, förövare eller pivotpunkter i dödskedjan. Microsoft Sentinel fokuserar specifikt på de mest värdefulla loggar som varje datakälla kan tillhandahålla.

Datakällor: Microsoft Sentinel har först och främst stöd för Azure-datakällor, men väljer eftertänksamt datakällor från tredje part för att tillhandahålla data som matchar våra hotscenarier.

Analytics: Microsoft Sentinel använder maskininlärningsalgoritmer (ML) och identifierar avvikande aktiviteter som tydligt och koncist presenterar bevis i form av kontextbaserade berikanden. Se exemplen nedan.

Microsoft Sentinel presenterar artefakter som hjälper dina säkerhetsanalytiker att få en tydlig förståelse för avvikande aktiviteter i kontexten och i jämförelse med användarens baslinjeprofil. Åtgärder som utförs av en användare (eller en värd eller en adress) utvärderas kontextuellt, där ett "sant" resultat indikerar en identifierad avvikelse:

Över geografiska platser, enheter och miljöer.

Över tids- och frekvenshorisonter (jämfört med användarens egen historik).

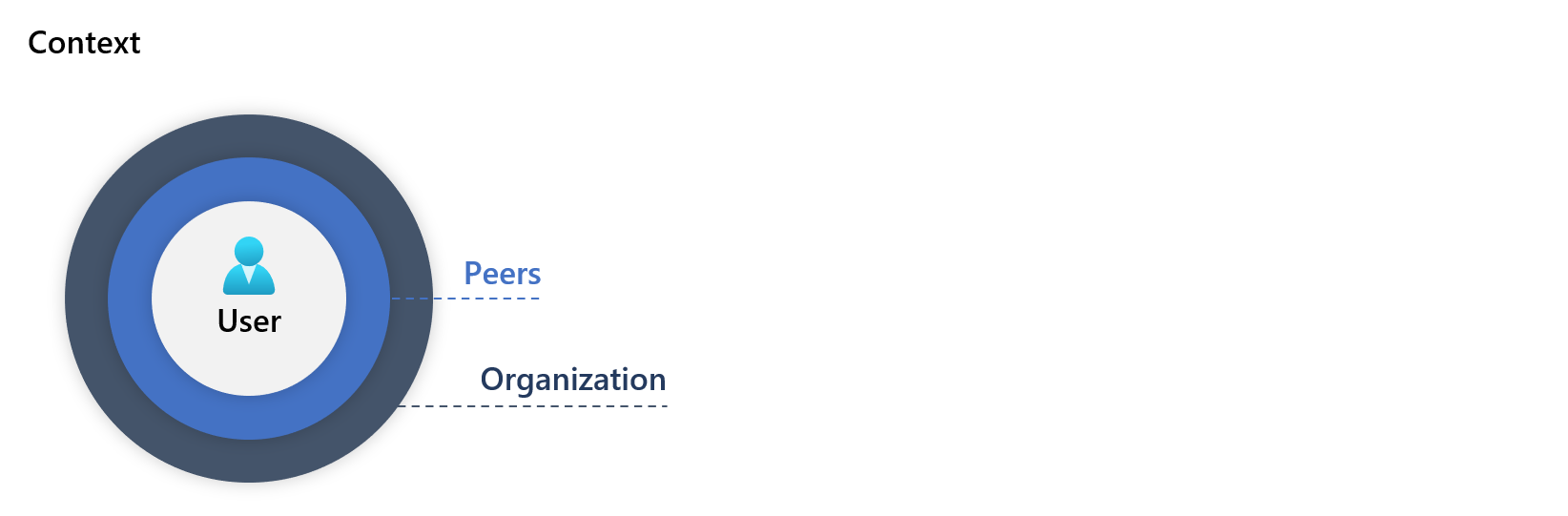

Jämfört med kamraters beteende.

Jämfört med organisationens beteende.

Poängsättning

Varje aktivitet poängsätts med "Undersökningsprioritetspoäng". Resultatet avgör sannolikheten för att en specifik användare utför en specifik aktivitet baserat på beteendeinlärning av användaren och deras kamrater. Aktiviteter som identifieras som de mest onormala får de högsta poängen (på en skala från 0 till 10).