Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här referensartikeln beskriver säkerhetsobjekt för Windows-konton och säkerhetsgrupper, utöver säkerhetstekniker som är relaterade till säkerhetsobjekt.

Vad är säkerhetsprincipaler?

Ett säkerhetsobjekt är en entitet som kan autentiseras av operativsystemet, till exempel ett användarkonto, ett datorkonto eller säkerhetsgrupperna för dessa konton. Säkerhetsprinciper har länge varit en grund för att kontrollera åtkomsten till skyddade resurser på Windows-datorer. Varje säkerhetsobjekt representeras i operativsystemet av en unik säkerhetsidentifierare (SID).

Anmärkning

Det här innehållet gäller endast Windows-versionerna i listan "Gäller för" i början av artikeln.

Så här fungerar säkerhetsprincipaler

Säkerhetsobjekt som skapas i en Active Directory-domän är Active Directory-objekt som kan användas för att hantera åtkomst till domänresurser. Varje säkerhetsobjekt tilldelas en unik identifierare som den behåller under hela sin livslängd. Lokala användarkonton och säkerhetsgrupper skapas på en lokal dator och de kan användas för att hantera åtkomst till resurser på datorn. Lokala användarkonton och säkerhetsgrupper hanteras av SAM (Security Accounts Manager) på den lokala datorn.

Komponenter för auktorisering och åtkomstkontroll

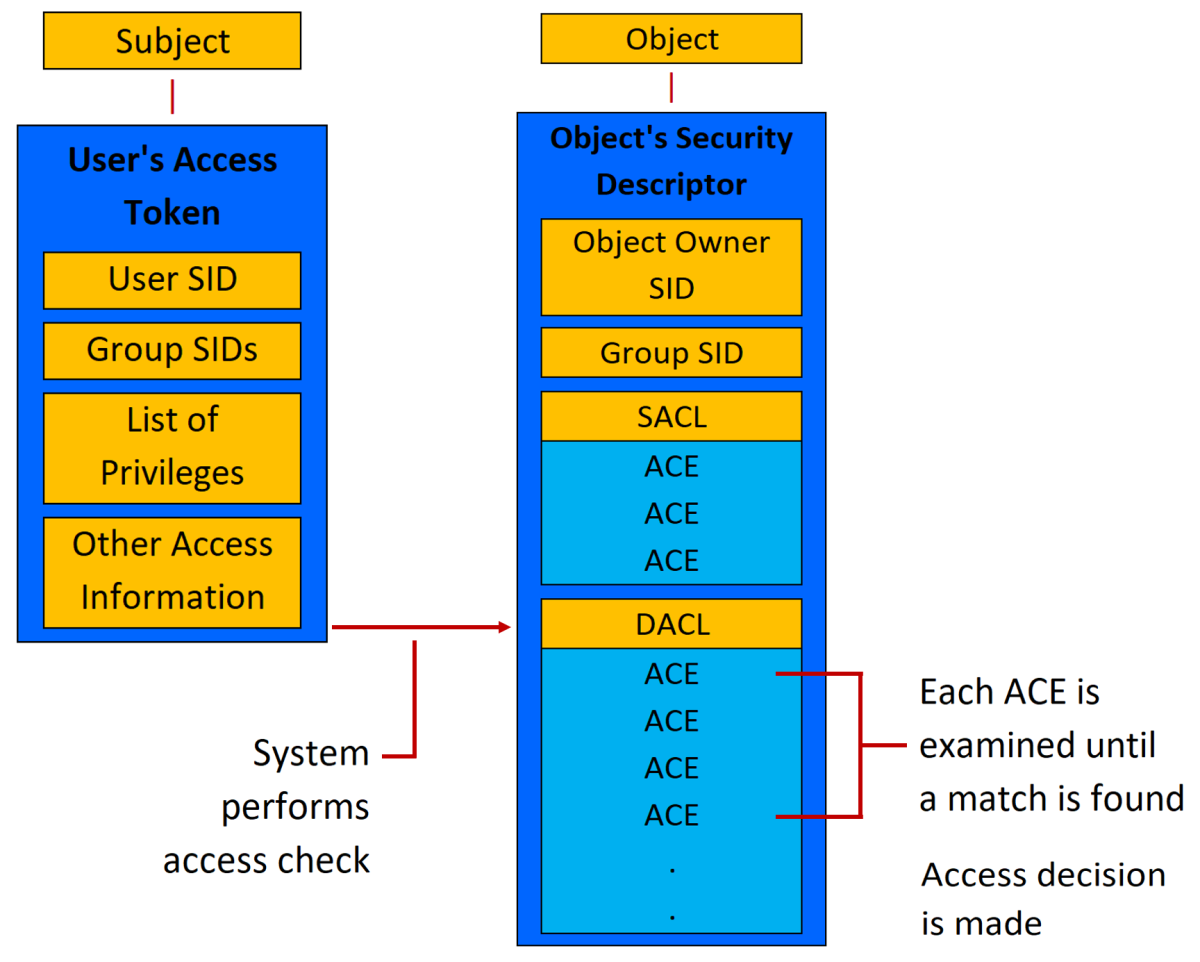

Följande diagram illustrerar processen för Windows-auktorisering och åtkomstkontroll. I diagrammet försöker ämnet (en process som initieras av en användare) komma åt ett objekt, till exempel en delad mapp. Informationen i användarens åtkomsttoken jämförs med åtkomstkontrollposterna (ACL) i objektets säkerhetsbeskrivning, och åtkomstbeslutet fattas. SID:erna för säkerhetsobjekt används i användarens åtkomsttoken och i ACL:erna i objektets säkerhetsbeskrivning.

Auktoriserings- och åtkomstkontrollprocess

Säkerhetsobjekt är nära relaterade till följande komponenter och tekniker:

Säkerhetsidentifierare

Säkerhetsidentifierare (SID) utgör en grundläggande byggsten i Windows-säkerhetsmodellen. De arbetar med specifika komponenter i auktoriserings- och åtkomstkontrollteknikerna i säkerhetsinfrastrukturen för Windows Server-operativsystemen. Detta hjälper till att skydda åtkomsten till nätverksresurser och ger en säkrare datormiljö.

Ett SID är ett värde med variabel längd som används för att unikt identifiera ett säkerhetsobjekt som representerar alla entiteter som kan autentiseras av systemet. Dessa entiteter omfattar ett användarkonto, ett datorkonto eller en säkerhetsgrupp. Varje säkerhetsobjekt tilldelas automatiskt ett SID när det skapas. SID lagras i en säkerhetsdatabas. När ett SID används som unik identifierare för en användare eller grupp kan det aldrig användas för att identifiera en annan användare eller grupp.

Varje gång en användare loggar in skapar systemet en åtkomsttoken för användaren. Åtkomsttoken innehåller användarens SID, användarrättigheter och SID:erna för grupper som användaren tillhör. Den här token ger säkerhetskontexten för de åtgärder som användaren utför på datorn.

Förutom de unikt skapade, domänspecifika sid:erna som tilldelas specifika användare och grupper finns det välkända SID:er som identifierar generiska grupper och generiska användare. Till exempel identifierar Alla och World SID:er grupper som inkluderar alla användare. Välkända SID:er har värden som förblir konstanta i alla operativsystem.

Åtkomsttoken

En åtkomsttoken är ett skyddat objekt som innehåller information om identiteten och användarrättigheterna som är associerade med ett användarkonto.

När en användare loggar in interaktivt eller försöker upprätta en nätverksanslutning till en dator som kör Windows autentiserar inloggningsprocessen användarens autentiseringsuppgifter. Om autentiseringen lyckas returnerar processen ett SID för användaren och en lista över SID:er för användarens säkerhetsgrupper. Den lokala säkerhetsmyndigheten (LSA) på datorn använder den här informationen för att skapa en åtkomsttoken (i det här fallet den primära åtkomsttoken). Detta inkluderar de SID:er som returneras av inloggningsprocessen och en lista över användarrättigheter som tilldelas användaren och användarens säkerhetsgrupper av den lokala säkerhetsprincipen.

När LSA har skapat den primära åtkomsttoken kopplas en kopia av åtkomsttoken till varje tråd och process som körs för användarens räkning. När en tråd eller process interagerar med ett skyddsbart objekt eller försöker utföra en systemuppgift som kräver användarrättigheter, kontrollerar operativsystemet åtkomsttoken som är associerad med tråden för att fastställa auktoriseringsnivån.

Det finns två typer av åtkomsttoken, primär och imitiering. Varje process har en primär token som beskriver säkerhetskontexten för användarkontot som är associerat med processen. En primär åtkomsttoken tilldelas vanligtvis till en process för att representera standardsäkerhetsinformationen för den processen. Personifieringstoken används å andra sidan för klient- och serverscenarier. Med personifieringstoken kan en tråd köras i en säkerhetskontext som skiljer sig från säkerhetskontexten för den process som äger tråden.

Säkerhetsbeskrivare och åtkomstkontrollistor

En säkerhetsbeskrivning är en datastruktur som är associerad med varje skyddsbart objekt. Alla objekt i Active Directory och alla skyddsbara objekt på en lokal dator eller i nätverket har säkerhetsbeskrivningar för att styra åtkomsten till objekten. Säkerhetsbeskrivningar innehåller information om vem som äger ett objekt, vem som kan komma åt det och på vilket sätt och vilka typer av åtkomst som granskas. Säkerhetsbeskrivningar innehåller åtkomstkontrollistan (ACL) för ett objekt, som innehåller alla säkerhetsbehörigheter som gäller för objektet. Ett objekts säkerhetsbeskrivning kan innehålla två typer av ACL:er:

En diskretionär åtkomstkontrollista (DACL), som identifierar de användare och grupper som tillåts eller nekas åtkomst.

Ett system åtkomstkontrollista (SACL), som styr hur åtkomst granskas.

Du kan använda den här åtkomstkontrollmodellen för att skydda objekt och attribut individuellt, till exempel filer och mappar, Active Directory-objekt, registernycklar, skrivare, enheter, portar, tjänster, processer och trådar. På grund av den här enskilda kontrollen kan du justera säkerheten för objekt för att uppfylla organisationens behov, delegera auktoritet över objekt eller attribut och skapa anpassade objekt eller attribut som kräver att unika säkerhetsskydd definieras.

Behörigheter

Behörigheter gör det möjligt för ägaren av varje skyddsbart objekt, till exempel en fil, Active Directory-objekt eller registernyckel, att styra vem som kan utföra en åtgärd eller en uppsättning åtgärder på objektet eller objektegenskapen. Behörigheter uttrycks i säkerhetsarkitekturen som ACL:er. Eftersom åtkomsten till ett objekt är efter eget gottfinnande för objektets ägare kallas den typ av åtkomstkontroll som används i Windows för diskretionär åtkomstkontroll.

Behörigheter skiljer sig från användarrättigheter eftersom behörigheter är kopplade till objekt och användarrättigheter gäller för användarkonton. Administratörer kan tilldela användarrättigheter till grupper eller användare. Dessa rättigheter ger användarna behörighet att utföra specifika åtgärder, till exempel att logga in på ett system interaktivt eller säkerhetskopiera filer och kataloger.

På datorer gör användarrättigheter att administratörer kan styra vem som har behörighet att utföra åtgärder som påverkar en hel dator i stället för ett visst objekt. Administratörer tilldelar användarrättigheter till enskilda användare eller grupper som en del av säkerhetsinställningarna för datorn. Även om användarrättigheter kan hanteras centralt via grupprincip tillämpas de lokalt. Användare kan (och brukar ha) olika användarrättigheter på olika datorer.

Information om vilka användarrättigheter som är tillgängliga och hur de kan implementeras finns i Tilldelning av användarrättigheter.

Säkerhetskontext i autentisering

Med ett användarkonto kan en användare logga in på datorer, nätverk och domäner med en identitet som kan autentiseras av datorn, nätverket eller domänen.

I Windows är alla användare, tjänster, grupper eller datorer som kan initiera åtgärder ett säkerhetsobjekt. Säkerhetsprincipaler har konton som kan vara antingen lokala för en dator eller domänbaserade. Till exempel kan domänanslutna Windows-klientdatorer delta i en nätverksdomän genom att kommunicera med en domänkontrollant, även när ingen användare är inloggad.

För att initiera kommunikation måste datorn ha ett aktivt konto i domänen. Innan du accepterar kommunikation från datorn autentiserar den lokala säkerhetsmyndigheten på domänkontrollanten datorns identitet och definierar sedan datorns säkerhetskontext precis som för en användares säkerhetsobjekt.

Den här säkerhetskontexten definierar identiteten och funktionerna för en användare eller tjänst på en viss dator, eller för en användare, tjänst, grupp eller dator i ett nätverk. Den definierar till exempel de resurser (till exempel en filresurs eller skrivare) som kan nås och de åtgärder (till exempel Läsa, Skriva eller Ändra) som kan utföras av en användare, tjänst eller dator på resursen.

Säkerhetskontexten för en användare eller dator kan variera från en dator till en annan, till exempel när en användare autentiserar till en server eller en annan arbetsstation än användarens primära arbetsstation. Det kan också variera från en session till en annan, till exempel när en administratör ändrar användarens rättigheter och behörigheter. Dessutom skiljer sig säkerhetskontexten när en användare eller dator fungerar fristående, i en blandad nätverksdomän eller som en del av en Active Directory-domän.

Konton och säkerhetsgrupper

Konton och säkerhetsgrupper som skapas i en Active Directory-domän lagras i Active Directory-databasen och hanteras med hjälp av Active Directory-verktyg. Dessa säkerhetsobjekt är katalogobjekt och kan användas för att hantera åtkomst till domänresurser.

Lokala användarkonton och säkerhetsgrupper skapas på en lokal dator och de kan användas för att hantera åtkomst till resurser på datorn. Lokala användarkonton och säkerhetsgrupper lagras i och hanteras av Security Accounts Manager (SAM) på den lokala datorn.

Användarkonton

Ett användarkonto identifierar unikt en person som använder ett datorsystem. Kontot signalerar systemet att framtvinga lämplig auktorisering för att tillåta eller neka användaren åtkomst till resurser. Användarkonton kan skapas i Active Directory och på lokala datorer, och administratörer använder dem för att:

Representera, identifiera och autentisera en användares identitet. Med ett användarkonto kan en användare logga in på datorer, nätverk och domäner med en unik identifierare som kan autentiseras av datorn, nätverket eller domänen.

Auktorisera (bevilja eller neka) åtkomst till resurser. När en användare har autentiserats har användaren behörighet att komma åt resurser baserat på de behörigheter som tilldelats den användaren för resursen.

Granska de åtgärder som utförs på ett användarkonto.

Windows och Windows Server-operativsystemen har inbyggda användarkonton, eller så kan du skapa användarkonton för att uppfylla organisationens krav.

Säkerhetsgrupper

En säkerhetsgrupp är en samling användarkonton, datorkonton och andra grupper av konton som kan hanteras som en enda enhet ur ett säkerhetsperspektiv. I Windows-operativsystem finns det flera inbyggda säkerhetsgrupper som är förkonfigurerade med rätt rättigheter och behörigheter för att utföra specifika uppgifter. Dessutom kan du (och vanligtvis kommer) skapa en säkerhetsgrupp för varje unik kombination av säkerhetskrav som gäller för flera användare i din organisation.

Grupper kan vara Active Directory-baserade eller lokala för en viss dator:

Active Directory-säkerhetsgrupper används för att hantera rättigheter och behörigheter till domänresurser.

Lokala grupper finns i SAM-databasen på lokala datorer (på alla Windows-baserade datorer) förutom domänkontrollanter. Du använder lokala grupper för att endast hantera rättigheter och behörigheter till resurser på den lokala datorn.

Genom att använda säkerhetsgrupper för att hantera åtkomstkontroll kan du:

Förenkla administrationen. Du kan tilldela en gemensam uppsättning rättigheter, en gemensam uppsättning behörigheter eller båda till många konton samtidigt, i stället för att tilldela dem till varje konto individuellt. När användare överför jobb eller lämnar organisationen är behörigheter inte heller knutna till deras användarkonton, vilket gör det enklare att tilldela om eller ta bort behörigheter.

Implementera en rollbaserad åtkomstkontrollmodell. Du kan använda den här modellen för att bevilja behörigheter med hjälp av grupper med olika omfång för lämpliga ändamål. Omfång som är tillgängliga i Windows är lokala, globala, domänlokala och universella.

Minimera storleken på ACL:er och snabba upp säkerhetskontrollen. En säkerhetsgrupp har ett eget SID; Därför kan grupp-SID användas för att ange behörigheter för en resurs. Om sid:erna för enskilda användarkonton används för att ange åtkomst till en resurs i en miljö med fler än några tusen användare kan resursens ACL bli ohanterligt stor och den tid som krävs för att systemet ska kunna kontrollera behörigheter till resursen kan bli oacceptabel.

Beskrivningar och inställningsinformation om de domänsäkerhetsgrupper som definieras i Active Directory finns i Active Directory-säkerhetsgrupper.

Beskrivningar och inställningsinformation om särskilda identiteter finns i Särskilda identitetsgrupper.

Se även

- översikt över åtkomstkontroll