Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Lär dig mer om grundläggande design- och säkerhetsbegrepp för Windows Local Administrator Password Solution (Windows LAPS), inklusive:

- Arkitektur

- Enkelt scenarioflöde

- Bakgrundscykel för policyhantering

- Microsoft Entra-lösenord

- Windows Server Active Directory-lösenord

- Lösenordsåterställning efter autentisering

- Skydd mot kontolösenordsmanipulering

- Windows felsäkert läge

Windows LAPS-arkitektur

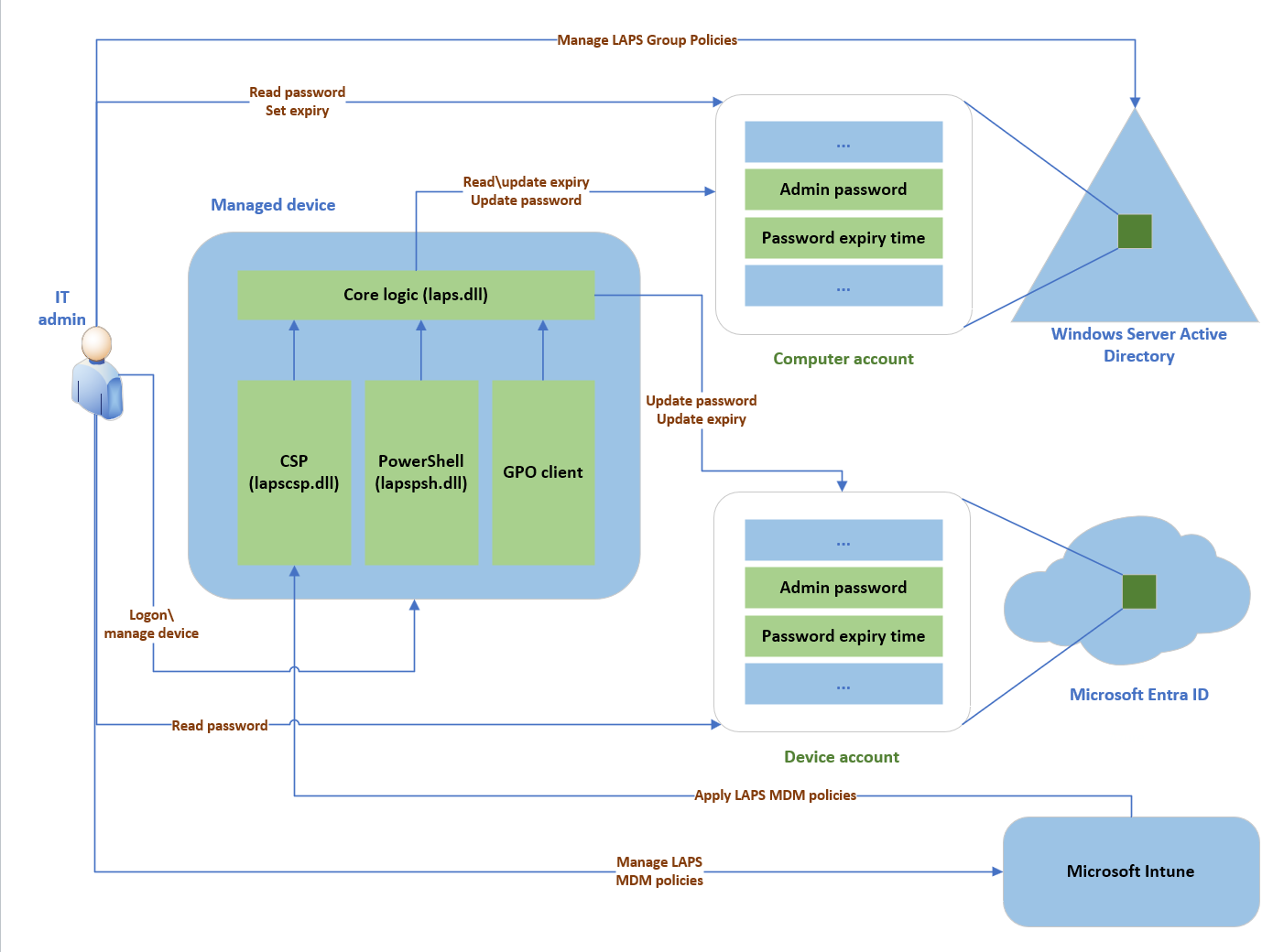

Följande bild visar Windows LAPS-arkitekturen:

Arkitekturdiagrammet för Windows LAPS har flera viktiga komponenter:

IT-administratör: Representerar tillsammans de olika IT-administratörsroller som kan vara inblandade i en Windows LAPS-distribution. IT-administratörsrollerna är involverade i principkonfiguration, upphörande eller hämtning av lagrade lösenord och interaktion med hanterade enheter.

Hanterad enhet: Representerar en Microsoft Entra-ansluten eller Windows Server Active Directory-ansluten enhet som du vill hantera ett lokalt administratörskonto på. Funktionen består av några viktiga binärfiler: laps.dll för kärnlogik, lapscsp.dll för CSP-logik (Configuration Service Provider) och lapspsh.dll för PowerShell-cmdletlogik. Du kan också konfigurera Windows LAPS med hjälp av gruppolicy. Windows LAPS svarar på ändringsmeddelanden för Grupprincipobjekt (GPO). Den hanterade enheten kan vara en Windows Server Active Directory-domänkontrollant och konfigureras för att säkerhetskopiera DSRM-kontolösenord (Directory Services Repair Mode).

Windows Server Active Directory: En lokal Windows Server Active Directory-distribution.

Microsoft Entra ID: en Microsoft Entra-distribution som körs i molnet.

Microsoft Intune Den rekommenderade lösningen för hantering av Microsoft-enhetsprinciper, som även körs i molnet.

Enkelt scenarioflöde

Det första steget i ett grundläggande Windows LAPS-scenario är att konfigurera Windows LAPS-principen för din organisation. Vi rekommenderar att du använder följande konfigurationsalternativ:

Microsoft Entra-anslutna enheter: Använd Microsoft Intune.

Windows Server Active Directory-anslutna enheter: Använd grupprincip.

Microsoft Entra Hybrid-anslutna enheter som har registrerats med Microsoft Intune: Använd Microsoft Intune.

När den hanterade enheten har konfigurerats med en princip som aktiverar Windows LAPS börjar enheten hantera det konfigurerade lokala kontolösenordet. När lösenordet upphör att gälla genererar enheten ett nytt slumpmässigt lösenord som är kompatibelt med den aktuella principens längd- och komplexitetskrav.

När ett nytt lösenord verifieras lagrar enheten lösenordet i den konfigurerade katalogen, antingen Windows Server Active Directory eller Microsoft Entra-ID. En associerad förfallotid för lösenord, som baseras på den aktuella principens inställning för lösenordsålder, beräknas och lagras också i katalogen. Enheten roterar lösenordet automatiskt när lösenordets förfallotid nås.

När lösenordet för det lokala kontot lagras i den relevanta katalogen kan en auktoriserad IT-administratör komma åt lösenordet. Lösenord som lagras i Microsoft Entra-ID skyddas via en rollbaserad åtkomstkontrollmodell. Lösenord som lagras i Windows Server Active Directory skyddas via åtkomstkontrollistor (ACL: er) och även via lösenordskryptering.

Du kan rotera lösenordet före den normalt förväntade förfallotiden. Rotera ett lösenord innan ett schemalagt förfallodatum med någon av följande metoder:

- Rotera lösenordet manuellt på själva den hanterade enheten med hjälp av cmdleten

Reset-LapsPassword. - Anropa åtgärden ResetPassword Execute i Windows LAPS CSP.

- Ändra förfallotiden för lösenord i katalogen (gäller endast För Windows Server Active Directory).

- Utlös automatisk rotation när det hanterade kontot används för att autentisera till den hanterade enheten.

Bakgrundscykel för policyhantering

Windows LAPS använder en bakgrundsaktivitet som aktiveras varje timme för att bearbeta den aktuella aktiva principen. Den här uppgiften implementeras inte med en Aktivitetsschemaläggare i Windows och kan inte konfigureras.

När bakgrundsjobbet körs utförs följande grundläggande steg:

Den uppenbara viktiga skillnaden mellan Microsoft Entra-ID-flödet och Windows Server Active Directory-flödet är relaterad till hur lösenordets giltighetstid kontrolleras. I båda scenarierna lagras lösenordets förfallotid sida vid sida med det senaste lösenordet i katalogen.

I Microsoft Entra-scenariot kontrollerar den hanterade enheten inte Microsoft Entra-ID. I stället bibehålls den aktuella förfallotiden för lösenord lokalt på enheten.

I Windows Server Active Directory-scenariot avsöker den hanterade enheten regelbundet katalogen för att fråga efter lösenordets förfallotid, och den agerar när lösenordet upphör att gälla.

Starta principbearbetningscykeln manuellt

Windows LAPS svarar på meddelanden om grupprincipändring. Du kan starta principbearbetningscykeln manuellt på två sätt:

Tvinga fram en gruppolicyuppdatering. Här är ett exempel:

gpupdate.exe /target:computer /forceKör cmdleten

Invoke-LapsPolicyProcessing. Den här metoden är att föredra eftersom den är mer avgränsad.

Tips/Råd

Microsoft LAPS (äldre Microsoft LAPS) skapades som ett grupprinciptillägg (GPO) för klientsidan (CSE). Gruppolicyobjekt läses in och anropas i varje uppdateringscykel för gruppolicy. Frekvensen för den äldre Microsoft LAPS-avsökningscykeln är densamma som frekvensen för gruppolicyns uppdateringscykel. Windows LAPS har inte skapats som en CSE, så avsökningscykeln är hårdkodad till en gång per timme. Windows LAPS påverkas inte av uppdateringscykeln för gruppprincip.

Microsoft Entra-lösenord

När du säkerhetskopierar lösenord till Microsoft Entra-ID lagras hanterade lokala kontolösenord på Microsoft Entra-enhetsobjektet. Windows LAPS autentiserar till Microsoft Entra-ID med hjälp av enhetsidentiteten för den hanterade enheten. Data som lagras i Microsoft Entra-ID är mycket säkra, men för extra skydd krypteras lösenordet ytterligare innan det bevaras. Det här extra krypteringsskiktet tas bort innan lösenordet returneras till auktoriserade klienter.

Som standard kan endast medlemmar i rollerna Global administratör, Molnenhetsadministratör och Intune-administratör hämta klartextlösenordet.

Windows Server Active Directory-lösenord

I följande avsnitt får du viktig information om hur du använder Windows LAPS med Windows Server Active Directory.

Lösenordssäkerhet

När du säkerhetskopierar lösenord till Windows Server Active Directory lagras hanterade lokala kontolösenord på datorobjektet. Windows LAPS skyddar dessa lösenord med hjälp av två mekanismer:

- Åtkomstkontrollistor

- Krypterade lösenord

Åtkomstkontrollistor

I frontlinjen för lösenordssäkerhet i Windows Server Active Directory används ACL:er som har konfigurerats på datorobjektet som innehåller en organisationsenhet (OU). ACL:erna ärvs till själva datorobjektet. Du kan ange vem som kan läsa olika lösenordsattribut med hjälp av cmdleten Set-LapsADReadPasswordPermission . På samma sätt kan du ange vem som kan läsa och ange lösenordets förfallotidsattribut med hjälp av cmdleten Set-LapsADResetPasswordPermission .

Krypterade lösenord

Den andra raden av lösenordssäkerhet använder windows Server Active Directory-krypteringsfunktionen för lösenord. Om du vill använda Windows Server Active Directory-lösenordskryptering måste domänen köras på Windows Server 2016 Domain Functional Level (DFL) eller senare. När det är aktiverat krypteras lösenordet först så att endast ett specifikt säkerhetsobjekt (en grupp eller användare) kan dekryptera det. Lösenordskryptering sker på själva den hanterade enheten innan enheten skickar lösenordet till katalogen.

Viktigt!

- Vi rekommenderar starkt att du aktiverar lösenordskryptering när du lagrar dina Windows LAPS-lösenord i Windows Server Active Directory.

- Microsoft stöder inte hämtning av tidigare dekrypterade LAPS-lösenord i en domän som kör en DFL tidigare än Windows Server 2016 DFL. Åtgärden kanske eller kanske inte lyckas beroende på om domänkontrollanter som kör tidigare versioner än Windows Server 2016 har befordrats till domänen.

Behörigheter för användargrupper

När du utformar säkerhetsmodellen för lösenordshämtning bör du tänka på informationen i följande bild:

Diagrammet illustrerar de föreslagna säkerhetsskikten för Windows Server Active Directory-lösenord och deras relation till varandra.

Den yttersta cirkeln (grön) består av säkerhetsobjekt som beviljas behörighet att läsa eller ange lösenordets förfallotidsattribut på datorobjekt i katalogen. Den här möjligheten är en känslig behörighet men anses icke-förstörande. En angripare som hämtar den här behörigheten kan tvinga hanterade enheter att rotera sina hanterade enheter oftare.

Mellancirkeln (gul) består av säkerhetsprincipaler som har behörighet att läsa eller ställa in lösenordsattribut på datorobjekt i katalogen. Den här möjligheten är en känslig behörighet och bör övervakas noggrant. Den säkraste metoden är att reservera den här behörighetsnivån för medlemmar i säkerhetsgruppen Domänadministratörer.

Den inre cirkeln (röd) gäller endast när lösenordskryptering är aktiverat. Den inre cirkeln består av grupper eller användare som beviljas dekrypteringsbehörigheter för krypterade lösenordsattribut på datorobjekt i katalogen. Precis som behörigheten i mittencirkeln är den här möjligheten en känslig behörighet och bör övervakas noggrant. Den säkraste metoden är att reservera den här behörighetsnivån för medlemmar i gruppen Domänadministratörer.

Viktigt!

Överväg att anpassa dina säkerhetslager så att de matchar känsligheten för de hanterade datorerna i din organisation. Det kan till exempel vara acceptabelt att IT-arbetsenheter i frontlinjen är tillgängliga för supportadministratörer, men du kommer förmodligen att vilja sätta strängare gränser för företagets verkställande bärbara datorer.

Lösenordskryptering

Windows LAPS-lösenordskrypteringsfunktionen baseras på kryptografi-API:et: Nästa generations DATASKYDDS-API (CNG DPAPI). CNG DPAPI stöder flera krypteringslägen, men Windows LAPS stöder kryptering av lösenord mot endast ett enda Windows Server Active Directory-säkerhetsobjekt (användare eller grupp). Den underliggande krypteringen baseras på AES-256-bitars kryptering (Advanced Encryption Standard 256-bitars nyckel).

Du kan använda principinställningen ADPasswordEncryptionPrincipal för att ange ett specifikt säkerhetsobjekt för kryptering av lösenordet. Om ADPasswordEncryptionPrincipal inte har angetts krypterar Windows LAPS lösenordet mot gruppen Domänadministratörer i den hanterade enhetens domän. Innan en hanterad enhet krypterar ett lösenord verifierar enheten alltid att den angivna användaren eller gruppen kan matchas.

Tips/Råd

- Windows LAPS stöder kryptering av lösenord mot endast ett enda säkerhetsobjekt. CNG DPAPI stöder kryptering mot flera säkerhetsobjekt, men det här läget stöds inte av Windows LAPS eftersom det orsakar storleksuppsvälldhet för de krypterade lösenordsbuffertarna. Om du behöver bevilja dekrypteringsbehörigheter till flera säkerhetsobjekt kan du för att lösa begränsningen skapa en omslutningsgrupp som har alla relevanta säkerhetsobjekt som medlemmar.

- Säkerhetsobjektet som har behörighet att dekryptera lösenordet kan inte ändras när ett lösenord har krypterats.

Krypterad lösenordshistorik

Windows LAPS stöder en funktion för lösenordshistorik för domänanslutna Windows Server Active Directory-klienter och domänkontrollanter. Lösenordshistorik stöds endast när lösenordskryptering är aktiverat. Lösenordshistorik stöds inte om du lagrar lösenord med klartext i Windows Server Active Directory.

När krypterad lösenordshistorik är aktiverad och det är dags att rotera lösenordet läser den hanterade enheten först den aktuella versionen av det krypterade lösenordet från Windows Server Active Directory. Det aktuella lösenordet läggs sedan till i lösenordshistoriken. Tidigare versioner av lösenordet i historiken tas bort efter behov för att uppfylla den konfigurerade maximala historikbegränsningen.

Tips/Råd

För att funktionen för lösenordshistorik ska fungera måste den hanterade enheten beviljas SELF-behörighet för att läsa den aktuella versionen av det krypterade lösenordet från Windows Server Active Directory. Det här kravet hanteras automatiskt när du kör cmdleten Set-LapsADComputerSelfPermission .

Viktigt!

Vi rekommenderar att du aldrig beviljar behörigheter till en hanterad enhet för att dekryptera ett krypterat lösenord för någon enhet, inklusive för själva enheten.

Stöd för DSRM-lösenord

Windows LAPS stöder säkerhetskopiering av DSRM-kontolösenordet på Windows Server-domänkontrollanter. DSRM-kontolösenord kan endast säkerhetskopieras till Windows Server Active Directory och om lösenordskryptering är aktiverat. Annars fungerar den här funktionen nästan identiskt med hur krypterad lösenordssupport fungerar för Windows Server Active Directory-anslutna klienter.

Säkerhetskopiering av DSRM-lösenord till Microsoft Entra-ID stöds inte.

Viktigt!

När säkerhetskopiering av DSRM-lösenord är aktiverat kan det aktuella DSRM-lösenordet för alla domänkontrollanter hämtas om minst en domänkontrollant i domänen är tillgänglig.

Tänk dig ett katastrofalt scenario där alla domänkontrollanter i en domän är nere. I så fall kan du fortfarande återställa DSRM-lösenord från säkerhetskopior med hjälp av proceduren som beskrivs i Hämta lösenord under Active Directory-haveriberedskapsscenarier så länge du har underhållit regelbundna säkerhetskopieringar enligt Active Directory-metodtips.

Lösenordsåterställning efter autentisering

Windows LAPS stöder automatisk rotation av lösenordet för det lokala administratörskontot om det upptäcker att det lokala administratörskontot användes för autentisering. Den här funktionen är avsedd att binda den tid som lösenordet för klartext kan användas. Du kan konfigurera en respitperiod för att ge en användare tid att slutföra sina avsedda åtgärder.

Lösenordsåterställning efter autentisering stöds inte för DSRM-kontot på domänkontrollanter.

Skydd mot kontolösenordsmanipulering

När Windows LAPS har konfigurerats för att hantera ett lösenord för ett lokalt administratörskonto skyddas kontot mot oavsiktlig eller vårdslös manipulering. Det här skyddet sträcker sig till DSRM-kontot när Windows LAPS hanterar kontot på en Windows Server Active Directory-domänkontrollant.

Windows LAPS avvisar oväntade försök att ändra kontots lösenord med ett STATUS_POLICY_CONTROLLED_ACCOUNT (0xC000A08B) eller ERROR_POLICY_CONTROLLED_ACCOUNT (0x21CE\8654)-fel. Varje sådant avvisande noteras med en 10031-händelse i Windows LAPS-händelseloggkanalen.

Inaktiverat i felsäkert läge i Windows

När Windows startas i felsäkert läge, DSRM-läge eller i något annat icke-normalt startläge inaktiveras Windows LAPS. Lösenordet för det hanterade kontot säkerhetskopieras inte under den här tiden även om det är i ett utgånget tillstånd.

Windows LAPS-integrering med policy för smartkort

Det Windows LAPS-hanterade kontot undantas när principen "Interaktiv inloggning: Kräv Windows Hello för företag eller smartkort" (även kallat SCForceOption) är aktiverad. Se Ytterligare grupprincipinställningar för smartkort och registernycklar.

Hur en Windows LAPS-princip tillämpas på en ny klientenhet

I följande avsnitt beskrivs hur en Windows LAPS-princip tillämpas på en ny klientenhet.

Nytt operativsysteminstallationsscenario med en Windows LAPS-princip

Windows LAPS är inbyggt i Windows-operativsystemet. Det är en säkerhetsfunktion för Windows-baslinjen och kan inte avinstalleras. Det är därför viktigt att vara medveten om vilken effekt en Windows LAPS-princip kan ha under en ny os-installation.

Den primära faktorn att vara medveten om är att Windows LAPS alltid är "på". Så snart en Windows LAPS-princip tillämpas på enheten börjar Windows LAPS omedelbart tillämpa principen. Det här beteendet kan orsaka störningar om ditt arbetsflöde för distribution av operativsystem någon gång omfattar domänanslutning av en enhet till en organisationsenhet med en aktiverad Windows LAPS-princip. Om Windows LAPS-principen riktar sig mot samma lokala konto som distributionsarbetsflödet loggas in med, kommer den resulterande omedelbara ändringen av lösenordet för det lokala kontot sannolikt att bryta arbetsflödet (till exempel efter en omstart under automatisk inloggning).

Den första tekniken för att åtgärda det här problemet är att använda en ren organisationsenhet (OU) för mellanlagring. En förberedande OU anses vara ett tillfälligt hem för enhetens konto som tillämpar den mest grundläggande uppsättning av nödvändiga policyer och som inte bör tillämpa en Windows LAPS-policy. Endast när arbetsflödet för distribution av operativsystem avslutas flyttas kontot som tillhör enheten till dess slutliga organisatoriska enhet. Microsoft rekommenderar att du använder en ren mellanlagrings-OU som en allmän metod.

En annan teknik är att konfigurera Windows LAPS-principen så att den riktar in sig på ett annat konto än det som används av arbetsflödet för os-distribution. Som bästa praxis bör alla lokala konton som inte behövs i slutet av arbetsflödet för os-distribution tas bort.

Nytt operativsysteminstallationsscenario med en äldre LAPS-princip

Det här scenariot har samma grundläggande problem som ett nytt operativsysteminstallationsscenario med en Windows LAPS-princip, men har vissa särskilda problem som rör Windows LAPS-stöd för äldre LAPS-emuleringsläge.

Återigen är den primära faktorn att vara medveten om att Windows LAPS alltid är "på". Så snart en äldre LAPS-princip tillämpas på enheten – och förutsatt att alla äldre VILLKOR för LAPS-emuleringsläge är uppfyllda – börjar Windows LAPS omedelbart tillämpa principen. Det här beteendet kan orsaka störningar om ditt arbetsflöde för operativsystemdistribution vid någon tidpunkt omfattar domänanslutning av en enhet till en organisationsenhet med en aktiverad äldre LAPS-princip. Om den äldre LAPS-principen riktar sig mot samma lokala konto som distributionsarbetsflödet loggas in med, kommer den resulterande omedelbara ändringen av lösenordet för det lokala kontot sannolikt att bryta arbetsflödet (till exempel efter en omstart under automatisk inloggning).

Den första tekniken för att åtgärda det här problemet är att använda en ren organisationsenhet (OU) för mellanlagring. En staging-OU anses vara ett tillfälligt hem för enhetens konto som tillämpar en minimal uppsättning nödvändiga principer och inte bör tillämpa en gammal LAPS-princip. Endast när arbetsflödet för distribution av operativsystem avslutas flyttas kontot som tillhör enheten till dess slutliga organisatoriska enhet. Microsoft rekommenderar att du använder en ren mellanlagrings-OU som en allmän metod.

En annan teknik är att konfigurera den äldre LAPS-principen för att rikta in sig på ett annat konto än det som används av arbetsflödet för os-distribution. Som bästa praxis bör alla lokala konton som inte behövs i slutet av arbetsflödet för os-distribution tas bort.

En tredje teknik är att inaktivera äldre LAPS-emuleringsläge i början av arbetsflödet för os-distribution och aktivera det (om det behövs) i slutet av arbetsflödet för OS-distribution.

Identifiering och minskning av windows LAPS OS-avbildningsåterställning

När en live os-avbildning återställs till en tidigare version är resultatet ofta ett "sönderrivet tillstånd" där lösenordet som lagras i katalogen inte längre matchar lösenordet som lagras lokalt på enheten. Problemet kan till exempel uppstå när en Hyper-V virtuell dator återställs till en tidigare ögonblicksbild.

När problemet uppstår kan IT-administratören inte logga in på enheten med det beständiga Windows LAPS-lösenordet. Problemet löses inte förrän Windows LAPS roterar lösenordet , men det kanske inte inträffar på dagar eller veckor beroende på det aktuella lösenordets förfallodatum.

Windows LAPS löser det här problemet genom att skriva ett slumpmässigt GUID till katalogen samtidigt som ett nytt lösenord sparas, följt av att spara en lokal kopia. GUID lagras i attributet msLAPS-CurrentPasswordVersion. Under varje bearbetningscykel efterfrågas guid:et msLAPS-CurrentPasswordVersion och jämförs med den lokala kopian. Om de två GUID:erna skiljer sig roteras lösenordet omedelbart.

Den här funktionen stöds endast när du säkerhetskopierar lösenord till Active Directory. Microsoft Entra ID stöds inte.

Viktigt!

Identifiering och hantering av tillbakadragning av Windows LAPS kan bara fungera om datorn fortfarande har ett giltigt lösenord för datorkontot och kan autentisera mot Active Directory. Det villkoret kan vara sant eller kanske inte är sant beroende på det felmatchade tillstånd som orsakas av återställningen. Om datorn inte längre kan autentisera krävs andra återställningssteg, till exempel återställa lösenordet för datorkontot. Windows LAPS-kontot på den återställda datorn kan fortfarande vara användbart om funktionen för Windows LAPS-lösenordshistorik har aktiverats.

Viktigt!

Funktionen identifiering och minskning av windows LAPS OS-avbildning stöds i Windows 11 24H2, Windows Server 2025 och senare. Funktionen fungerar inte förrän den senaste Update-LapsADSchema PowerShell-cmdleten har körts, vilket lägger till det nya schemaattributet msLAPS-CurrentPasswordVersion i Active Directory-schemat.

Se även

Nästa steg

Nu när du förstår de grundläggande begreppen i Windows LAPS-designen kan du komma igång med något av följande scenarier: