Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln innehåller en översikt över nätverksprincipservern (NPS) i Windows Server. Du kan använda NPS för att skapa och tillämpa nätverksåtkomstprinciper för hela organisationen för autentisering och auktorisering av anslutningsbegäran. Du kan också konfigurera NPS som en RADIUS-proxy (Remote Authentication Dial-In User Service). När du använder NPS som RADIUS-proxy vidarebefordrar NPS anslutningsbegäranden till en fjärransluten NPS RADIUS-server eller andra RADIUS-servrar. Du kan använda proxykonfigurationen för att belastningsutjämning av anslutningsbegäranden och vidarebefordra dem till rätt domän för autentisering och auktorisering. NPS installeras när du installerar NPAS-rollen (Network Policy and Access Services) i Windows Server.

NPS-funktioner

Du kan använda NPS för att centralt konfigurera och hantera autentisering, auktorisering och redovisning för nätverk. NPS erbjuder följande funktioner för detta ändamål:

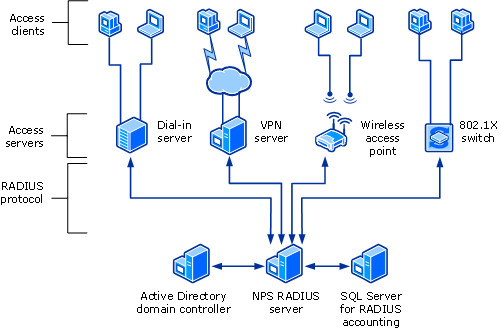

RADIUS-server. NPS utför centraliserad autentisering, auktorisering och redovisning för trådlösa, autentiserande switchar, fjärråtkomstanslutningar och VPN-anslutningar (virtual private network). När du använder NPS som RADIUS-server konfigurerar du följande komponenter:

- Nätverksåtkomstservrar, till exempel trådlösa åtkomstpunkter och VPN-servrar. Du konfigurerar dem som RADIUS-klienter i NPS.

- Nätverksprinciper som NPS använder för att auktorisera anslutningsbegäranden.

- RADIUS-redovisning. Den här komponenten är valfri. Om du konfigurerar den loggar NPS redovisningsinformation för att logga filer på den lokala hårddisken eller i en Microsoft SQL Server-databas.

Mer information finns i RADIUS-servern.

RADIUS-proxy. När du använder NPS som en RADIUS-proxy konfigurerar du principer för anslutningsbegäran som säger till NPS:

- Ange vilka anslutningsbegäranden som ska vidarebefordras till andra RADIUS-servrar.

- Definiera de RADIUS-målservrar som dessa anslutningsbegäranden vidarebefordras till.

Dessutom kan du konfigurera NPS att vidarebefordra redovisningsdata i loggningssyfte till en eller flera datorer inom en fjärr-RADIUS-servergrupp. Information om hur du konfigurerar NPS som en RADIUS-proxyserver finns i följande resurser:

- Ange vilka anslutningsbegäranden som ska vidarebefordras till andra RADIUS-servrar.

RADIUS-redovisning. Du kan konfigurera NPS för att logga händelser till en lokal loggfil eller till en lokal eller fjärransluten instans av SQL Server. Mer information finns i NPS-loggning.

Du kan konfigurera NPS med valfri kombination av dessa funktioner. Du kan till exempel konfigurera en NPS-distribution som en RADIUS-server för VPN-anslutningar. Du kan också konfigurera samma distribution som en RADIUS-proxy för att vidarebefordra vissa anslutningsbegäranden. Mer specifikt kan den vidarebefordra vissa begäranden till medlemmar i en fjärransluten RADIUS-servergrupp för autentisering och auktorisering i en annan domän.

Viktigt!

I tidigare versioner av Windows Server inkluderade NPAS Network Access Protection (NAP), Health Registration Authority (HRA) och Host Credential Authorization Protocol (HCAP). NAP, HRA och HCAP var inaktuella i Windows Server 2012 R2 och är inte tillgängliga i Windows Server 2016 eller senare. Om du har en NAP-distribution som använder tidigare operativsystem än Windows Server 2016 kan du inte migrera NAP-distributionen till Windows Server 2016 eller senare.

Installationsalternativ för Windows Server och NPS

Tillgängligheten för NPS-funktioner beror på vilka alternativ du väljer när du installerar Windows Server:

- När du använder installationsalternativet Server med skrivbordsmiljö är NPAS-rollen tillgänglig på Windows Server. Rollen är tillgänglig i Standard- och Datacenter-utgåvorna.

- När du använder installationsalternativet Server Core är NPAS-rollen inte tillgänglig.

RADIUS-server och proxy

Du kan använda NPS som EN RADIUS-server, en RADIUS-proxy eller både och. Följande avsnitt innehåller detaljerad information om dessa användningsområden.

RADIUS-server

NPS är Microsoft-implementeringen av RADIUS-standarden som anges av IETF (Internet Engineering Task Force) i Request for Comments (RFCs) 2865 och 2866. Som RADIUS-server utför NPS centraliserad anslutningsautentisering, auktorisering och redovisning för många typer av nätverksåtkomst. Exempel på typer av nätverksåtkomst inkluderar trådlös, autentisering via växel, uppringningsanslutningar, VPN anrop, och router-till-router-anslutningar.

Anmärkning

Information om hur du distribuerar NPS som en RADIUS-server, se Distribuera nätverkspolicyserver.

NPS stöder användning av en heterogen uppsättning trådlös utrustning, switchenheter, fjärråtkomst och VPN-utrustning. Du kan använda NPS med fjärråtkomsttjänsten, som är tillgänglig i Windows Server.

NPS använder en Active Directory Domain Services-domän (AD DS) eller den lokala SAM-användarkontodatabasen (Security Accounts Manager) för att autentisera användarautentiseringsuppgifter för anslutningsförsök. När en server som kör NPS är medlem i en AD DS-domän använder NPS katalogtjänsten som sin användarkontodatabas. I det här fallet är NPS en del av en lösning för enkel inloggning. Samma uppsättning autentiseringsuppgifter används för nätverksåtkomstkontroll (autentisera och auktorisera åtkomst till ett nätverk) och för att logga in på en AD DS-domän.

Anmärkning

NPS använder uppringningsegenskaperna för användarkontot och nätverksprinciperna för att auktorisera en anslutning.

Internetleverantörer och organisationer som underhåller nätverksåtkomst har en ökad utmaning. De måste hantera alla typer av nätverksåtkomst från en enda administrationsplats, oavsett vilken typ av nätverksåtkomstutrustning som används. RADIUS-standarden stöder den här funktionen i både homogena och heterogena miljöer. RADIUS är ett klient-serverprotokoll som gör det möjligt för nätverksåtkomstutrustning (används som RADIUS-klienter) att skicka autentiserings- och redovisningsbegäranden till en RADIUS-server.

En RADIUS-server har åtkomst till användarkontoinformation och kan kontrollera autentiseringsuppgifterna för nätverksåtkomst. Om autentiseringsuppgifterna för användaren autentiseras och anslutningsförsöket har auktoriserats, tillåter RADIUS-servern användaråtkomst baserat på angivna villkor. Sedan loggar RADIUS-servern nätverksåtkomstanslutningen i en redovisningslogg. Med RADIUS kan data för användarautentisering, auktorisering och redovisning för nätverksåtkomst samlas in och underhållas på en central plats i stället för på varje åtkomstserver.

Använda NPS som RADIUS-server

Du kan använda NPS som RADIUS-server i följande fall:

- Du använder en AD DS-domän eller den lokala SAM-användarkontodatabasen som din användarkontodatabas för åtkomstklienter.

- Du använder fjärråtkomst på flera fjärranslutningsservrar, VPN-servrar eller routrar för uppringning på begäran, och du vill centralisera både konfigurationen av nätverksprinciper och anslutningsloggning och redovisning.

- Du lägger ut din uppringnings-, VPN- eller trådlösa åtkomst till en tjänstleverantör på entreprenad. Åtkomstservrarna använder RADIUS för att autentisera och auktorisera anslutningar som görs av medlemmar i din organisation.

- Du vill centralisera autentisering, auktorisering och redovisning för en heterogen uppsättning åtkomstservrar.

Följande diagram visar NPS som EN RADIUS-server för olika åtkomstklienter.

RADIUSproxy

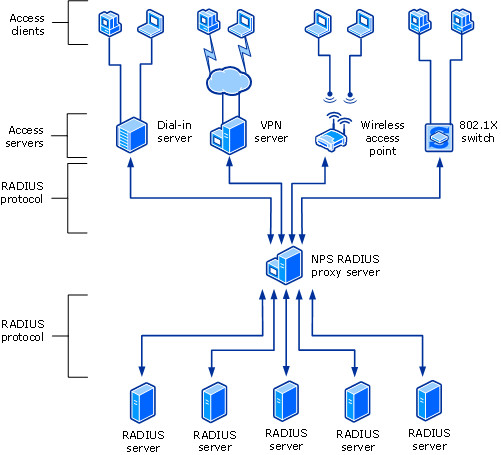

Som RADIUS-proxy vidarebefordrar NPS autentiserings- och redovisningsmeddelanden till NPS RADIUS-servrar och andra RADIUS-servrar. När du använder NPS som RADIUS-proxy dirigeras RADIUS-meddelanden mellan RADIUS-klienter och RADIUS-servrar. RADIUS-klienter kallas även för nätverksåtkomstservrar. RADIUS-servrarna utför användarautentisering, auktorisering och redovisning för anslutningsförsöket.

Du kan konfigurera ett obegränsat antal RADIUS-klienter och fjärranslutna RADIUS-servergrupper i NPS. Du kan också konfigurera RADIUS-klienter genom att ange ett IP-adressintervall.

När du använder NPS som RADIUS-proxy fungerar det som en central växlings- eller routningspunkt genom vilken RADIUS-åtkomst och redovisningsmeddelanden flödar. NPS registrerar information i en redovisningslogg om de meddelanden som vidarebefordras.

Använd NPS som en RADIUS-proxy

Du kan använda NPS som en RADIUS-proxy i följande fall:

Du är en tjänstleverantör som erbjuder outsourcad uppringning, VPN eller trådlösa nätverksåtkomsttjänster till flera kunder. Dina nätverksanslutna lagringssystem (NAS) skickar anslutningsbegäranden till NPS RADIUS-proxyn. Baserat på sfärdelen av användarnamnet i anslutningsbegäran vidarebefordrar NPS RADIUS-proxyn anslutningsbegäran till en RADIUS-server. Kunden underhåller den servern, som kan autentisera och auktorisera anslutningsförsöket.

Du vill ange autentisering och auktorisering för användarkonton som inte är medlemmar i någon av följande domäner:

- Domänen där NPS-distributionen är medlem.

- En domän som har ett ömsesidigt förtroende med domänen där NPS-installationen är medlem.

Exempel på användarkonton är konton i domäner som inte är betrodda, envägsbetrodda domäner och andra domänträd. I stället för att konfigurera dina åtkomstservrar för att skicka sina anslutningsbegäranden till en NPS RADIUS-server kan du konfigurera dem för att skicka sina anslutningsbegäranden till en NPS RADIUS-proxy. NPS RADIUS-proxyn använder sfärnamndelen av användarnamnet och vidarebefordrar begäran till en NPS RADIUS-server i rätt domän eller skog. Anslutningsförsök för användarkonton i en domän eller skog kan autentiseras för NAS-system i en annan domän eller skog.

Du vill utföra autentisering och auktorisering med hjälp av en databas som inte är en Windows-kontodatabas. I det här fallet vidarebefordras anslutningsbegäranden som matchar ett angivet sfärnamn till en RADIUS-server som har åtkomst till en annan databas med användarkonton och auktoriseringsdata. Exempel på andra användardatabaser är NetIQ eDirectory- och SQL-databaser (Structured Query Language).

Du vill bearbeta ett stort antal anslutningsbegäranden. I det här fallet kan du konfigurera dem för att skicka anslutnings- och redovisningsbegäranden till en NPS RADIUS-proxy i stället för att konfigurera RADIUS-klienterna att försöka balansera sina anslutnings- och redovisningsbegäranden mellan flera RADIUS-servrar. NPS RADIUS-proxyn balanserar dynamiskt belastningen på anslutnings- och redovisningsbegäranden över flera RADIUS-servrar och ökar bearbetningen av ett stort antal RADIUS-klienter och autentiseringar per sekund.

Du vill tillhandahålla RADIUS-autentisering och auktorisering för outsourcade tjänstleverantörer och minimera konfigurationen av intranätets brandvägg. En intranätbrandvägg finns mellan intranätet och perimeternätverket (nätverket mellan intranätet och Internet). Om du placerar NPS i perimeternätverket måste brandväggen mellan perimeternätverket och intranätet tillåta trafik att flöda mellan NPS och flera domänkontrollanter. Om du ersätter NPS-distributionen med en NPS-proxy får brandväggen endast tillåta ATT RADIUS-trafik flödar mellan NPS-proxyn och en eller flera NPS-distributioner i intranätet.

Viktigt!

NPS stöder autentisering mellan skogar utan en RADIUS-proxy när skogens funktionsnivå är Windows Server 2003 eller högre och det finns en dubbelriktad förtroenderelation mellan skogar. Men om du använder något av följande ramverk med certifikat som autentiseringsmetod måste du använda en RADIUS-proxy för autentisering mellan skogar:

- Utökningsbar autentisering Protocol-Transport Layer Security (EAP-TLS)

- Skyddad utökningsbar autentisering Protocol-Transport Layer Security (PEAP-TLS)

Följande diagram visar NPS som en RADIUS-proxy mellan RADIUS-klienter och RADIUS-servrar.

Med NPS kan organisationer också outsourca infrastruktur för fjärråtkomst till en tjänstleverantör samtidigt som de behåller kontrollen över användarautentisering, auktorisering och redovisning.

Du kan skapa NPS-konfigurationer för följande scenarier:

- Trådlös åtkomst

- Fjärråtkomst till organisationsuppringning eller VPN

- Outsourcad uppringning eller trådlös åtkomst

- Internetåtkomst

- Autentiserad åtkomst till extranätsresurser för affärspartner

Exempel på RADIUS-server- och RADIUS-proxykonfiguration

Följande konfigurationsexempel visar hur du kan konfigurera NPS som en RADIUS-server och en RADIUS-proxy.

NPS som RADIUS-server

I det här exemplet används följande konfiguration:

- NPS har konfigurerats som en RADIUS-server.

- Standardprincipen för anslutningsbegäran är den enda konfigurerade principen.

- Den lokala NPS RADIUS-servern bearbetar alla anslutningsbegäranden.

NPS RADIUS-servern kan autentisera och auktorisera användarkonton som finns i domänen för NPS RADIUS-servern och i betrodda domäner.

NPS som en RADIUS-proxy

I det här exemplet konfigureras NPS som en RADIUS-proxy som vidarebefordrar anslutningsbegäranden. Begäranden vidarebefordras till fjärranslutna RADIUS-servergrupper i två ej betrodda domäner.

Standardprincipen för anslutningsbegäran tas bort. Två nya principer för anslutningsbegäran skapas för att vidarebefordra begäranden till var och en av de två obetrodda domänerna.

I det här exemplet bearbetar NPS inte några anslutningsbegäranden på den lokala servern.

NPS som både en RADIUS-server och en RADIUS-proxy

I det här exemplet används två principer för anslutningsbegäran:

- Standardprincipen för anslutningsbegäran, som anger att anslutningsbegäranden bearbetas lokalt.

- En ny princip för anslutningsbegäran. Den vidarebefordrar anslutningsbegäranden till en NPS RADIUS-server eller annan RADIUS-server i en domän som inte är betrodd.

Den andra principen heter proxyprincipen. Den visas först i den ordnade listan över principer.

- Om en anslutningsbegäran matchar proxyprincipen vidarebefordras anslutningsbegäran till RADIUS-servern i fjärr-RADIUS-servergruppen.

- Om anslutningsbegäran inte matchar proxyprincipen men matchar standardprincipen för anslutningsbegäran bearbetar NPS anslutningsbegäran på den lokala servern.

- Om anslutningsbegäran inte matchar någon av principerna ignoreras den.

NPS som RADIUS-server med fjärrredovisningsservrar

I det här exemplet är den lokala NPS RADIUS-servern inte konfigurerad för att utföra redovisning. Standardprincipen för anslutningsbegäran ändras så att RADIUS-redovisningsmeddelanden vidarebefordras till en NPS RADIUS-server eller annan RADIUS-server i en fjärr-RADIUS-servergrupp.

Även om redovisningsmeddelanden vidarebefordras i det här exemplet vidarebefordras inte autentiserings- och auktoriseringsmeddelanden. Den lokala NPS RADIUS-servern utför autentiserings- och auktoriseringsfunktionerna för den lokala domänen och alla betrodda domäner.

NPS med en mappning mellan fjärranslutna RADIUS-användare och lokala Windows-användare

I det här exemplet fungerar NPS som både en RADIUS-server och som en RADIUS-proxy. NPS hanterar varje enskild anslutningsbegäran på följande sätt:

- Autentiseringsbegäran vidarebefordras till en fjärr-RADIUS-server.

- Ett lokalt Windows-användarkonto används för auktorisering.

Om du vill implementera den här konfigurationen konfigurerar du attributet Remote RADIUS till Windows User Mapping som ett villkor för principen för anslutningsbegäran. Du kan också skapa ett användarkonto lokalt på RADIUS-servern. Det kontot måste ha samma namn som fjärranvändarkontot som fjärr-RADIUS-servern utför autentisering mot.

Konfiguration

Om du vill konfigurera NPS som en RADIUS-server kan du använda antingen standardkonfigurationen eller den avancerade konfigurationen i NPS-konsolen eller i Serverhanteraren. Om du vill konfigurera NPS som en RADIUS-proxy måste du använda den avancerade konfigurationen.

Standardkonfiguration

Med standardkonfigurationen tillhandahålls guider som hjälper dig att konfigurera NPS för följande scenarier:

- RADIUS-server för uppringnings- eller VPN-anslutningar

- RADIUS-server för trådlösa eller kabelanslutna 802.1X-anslutningar

Om du vill konfigurera NPS med hjälp av en guide öppnar du NPS-konsolen, väljer något av föregående scenarier och väljer sedan länken för guiden.

Avancerad konfiguration

När du använder den avancerade konfigurationen konfigurerar du NPS manuellt som en RADIUS-server eller RADIUS-proxy.

Om du vill konfigurera NPS med hjälp av den avancerade konfigurationen öppnar du NPS-konsolen och expanderar sedan Avancerad konfiguration.

I följande avsnitt beskrivs de avancerade konfigurationsobjekt som tillhandahålls.

Konfigurera en RADIUS-server

Om du vill konfigurera NPS som en RADIUS-server måste du konfigurera RADIUS-klienter, nätverksprinciper och RADIUS-redovisning.

Anvisningar om hur du gör dessa konfigurationer finns i följande artiklar:

- Konfigurera RADIUS-klienter

- Konfigurera nätverksprinciper

- Konfigurera bokföring på nätverkspolicieserver

Konfigurera RADIUS-proxy

Om du vill konfigurera NPS som en RADIUS-proxy måste du konfigurera RADIUS-klienter, fjärr-RADIUS-servergrupper och principer för anslutningsbegäran.

Anvisningar om hur du gör dessa konfigurationer finns i följande artiklar:

- Konfigurera RADIUS-klienter

- Konfigurera fjärr-RADIUS-servergrupper

- Konfigurera principer för anslutningsbegäran

NPS-loggning

NPS-loggning kallas även RADIUS-redovisning. Du kan konfigurera NPS-loggning så att den uppfyller dina krav oavsett om NPS används som RADIUS-server, proxy eller någon kombination av dessa konfigurationer.

För att konfigurera NPS-loggning måste du konfigurera de händelser som du vill logga och visa med Loggboken och sedan avgöra vilken annan information du vill logga. Du måste också bestämma var användarautentiserings- och redovisningsinformationsloggar ska lagras. Följande alternativ är tillgängliga:

- Textloggfiler som lagras på den lokala datorn

- En SQL Server-databas på antingen den lokala datorn eller en fjärrdator

För mer information, se Konfigurera redovisning för nätverkspolicyserver.