ตั้งค่าคอนฟิกผู้ให้บริการ OpenID Connect สำหรับพอร์ทัลด้วย Azure AD

หมายเหตุ

พอร์ทัล Power Apps คือ Power Pages โดยมีผลในวันที่ 12 ตุลาคม 2022 ข้อมูลเพิ่มเติม: Microsoft Power Pages มีให้ใช้งานทั่วไป (บล็อก)

ในไม่ช้าเราจะย้ายและรวมคู่มือพอร์ทัล Power Apps เข้ากับ คู่มือ Power Pages

ในบทความนี้ คุณจะได้เรียนรู้เกี่ยวกับการตั้งค่าคอนฟิกผู้ให้บริการ OpenID Connect สำหรับพอร์ทัลด้วย Azure Active Directory (Azure AD) และ multitenant Azure AD

หมายเหตุ

- พอร์ทัลไม่ได้จำกัดเฉพาะ Azure AD, multitenant Azure AD หรือ Azure AD B2C ในฐานะผู้ให้บริการ OpenID Connect คุณสามารถใช้ผู้ให้บริการรายอื่นใดๆ ที่เป็นไปตามข้อกำหนด OpenID Connect การเปลี่ยนแปลงไปยังการตั้งค่าการรับรองความถูกต้อง อาจใช้เวลาสักครู่ เพื่อให้มีการสะท้อนในพอร์ทัล รีสตาร์ทพอร์ทัลโดยใช้ การดำเนินการพอร์ทัล หากคุณต้องการให้การเปลี่ยนแปลงมีการสะท้อนโดยทันที

เพื่อตั้งค่าคอนฟิก Azure AD เป็นผู้ให้บริการ OpenID Connect โดยใช้โฟลว์การให้สิทธิ์โดยนัย

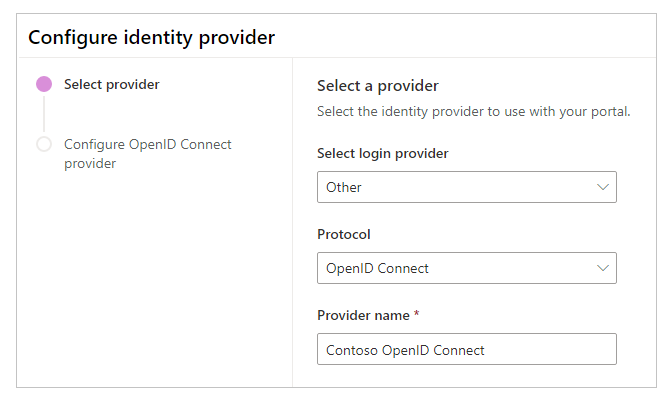

เลือก เพิ่มผู้ให้บริการ สำหรับพอร์ทัลของคุณ

สำหรับ ผู้ให้บริการเข้าสู่ระบบ เลือก อื่นๆ

สำหรับ โปรโตคอล เลือก OpenID Connect

ป้อนชื่อผู้ให้บริการ

เลือก ถัดไป

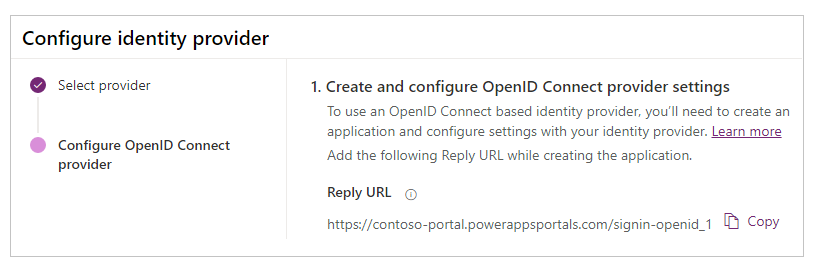

ในขั้นตอนนี้ คุณสร้างแอปพลิเคชันและตั้งค่าคอนฟิกการตั้งค่ากับผู้ให้บริการข้อมูลประจำตัวของคุณ

หมายเหตุ

- URL ตอบกลับใช้โดยแอปเพื่อเปลี่ยนเส้นทางผู้ใช้ไปยังพอร์ทัลหลังจากการรับรองความถูกต้องสำเร็จ หากพอร์ทัลของคุณใช้ชื่อโดเมนที่กำหนดเอง คุณอาจมี URL ที่แตกต่างจากที่ระบุไว้ที่นี่

- รายละเอียดเพิ่มเติมเกี่ยวกับการสร้างการลงทะเบียนแอปบนพอร์ทัล Azure มีอยู่ใน เริ่มต้นใช้งานด่วน: ลงทะเบียนแอปพลิเคชันด้วยแพลตฟอร์มข้อมูลประจำตัวของ Microsoft

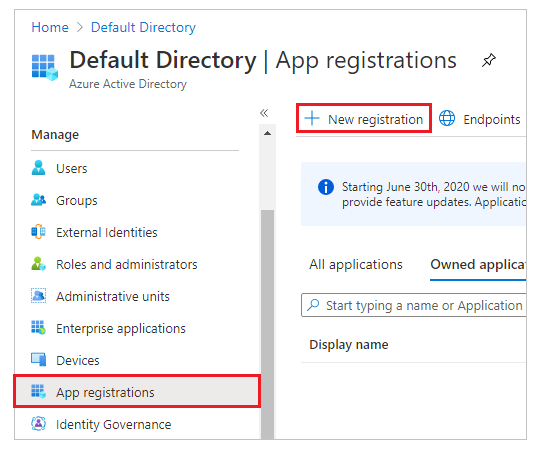

ลงชื่อเข้าใช้ พอร์ทัล Azure

ค้นหาและเลือก Azure Active Directory

ภายใต้ จัดการ เลือก การลงทะเบียนแอป

เลือก การลงทะเบียนใหม่

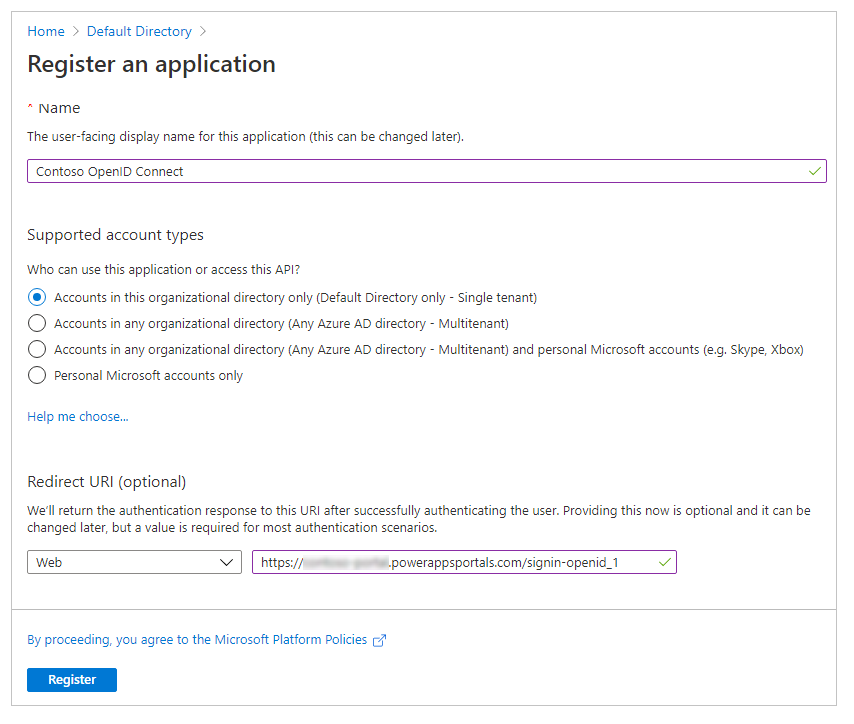

ป้อนชื่อ

หากจำเป็น ให้เลือก ชนิดบัญชีที่รองรับ ที่ต่าง ข้อมูลเพิ่มเติม: ชนิดบัญชีที่รองรับ

ภายใต้ เปลี่ยนเส้นทาง URI เลือก เว็บ (หากยังไม่ได้เลือกไว้)

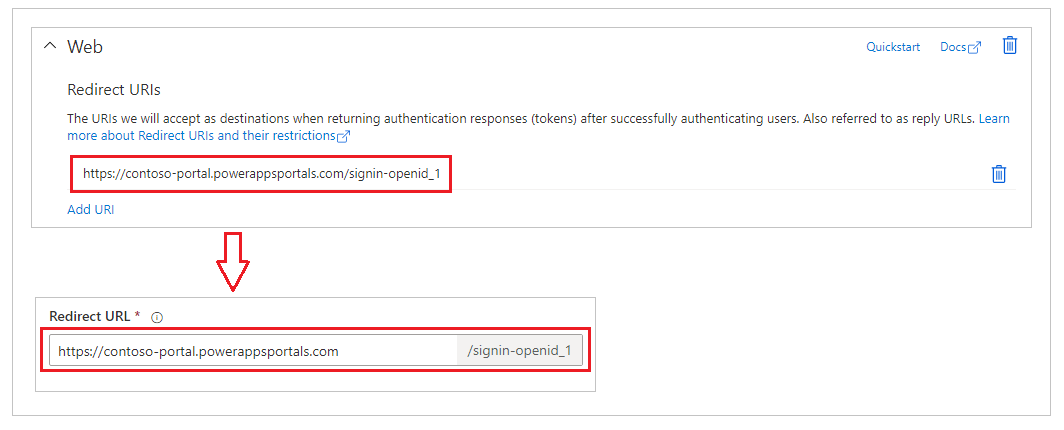

ป้อน URL ตอบกลับ สำหรับพอร์ทัลของคุณในกล่องข้อความ เปลี่ยนเส้นทาง URI

ตัวอย่าง:https://contoso-portal.powerappsportals.com/signin-openid_1หมายเหตุ

หากคุณกำลังใช้ URL พอร์ทัลเริ่มต้น ให้คัดลอกและวาง URL ตอบกลับ ดังที่แสดงในส่วน สร้างและกำหนดค่าการตั้งค่าตัวให้บริการ OpenID Connect ในหน้าจอ กำหนดค่าตัวให้บริการข้อมูลเอกลักษณ์ (ขั้นตอนที่ 6 ด้านบน) หากคุณใช้ชื่อโดเมนที่กำหนดเองสำหรับพอร์ทัล ให้ป้อน URL ที่กำหนดเอง ตรวจสอบให้แน่ใจว่าใช้ค่านี้เมื่อคุณตั้งค่าคอนฟิก เปลี่ยนเส้นทาง URL ในการตั้งค่าพอร์ทัลของคุณ ในขณะที่ตั้งค่าคอนฟิกผู้ให้บริการ OpenID Connect

ตัวอย่างเช่น หากคุณป้อน URL ตอบกลับ ในพอร์ทัล Azure เป็นhttps://contoso-portal.powerappsportals.com/signin-openid_1คุณต้องใช้ตามลักษณะที่เป็นอยู่สำหรับการตั้งค่าคอนฟิก OpenID Connect ในพอร์ทัล

เลือก ลงทะเบียน

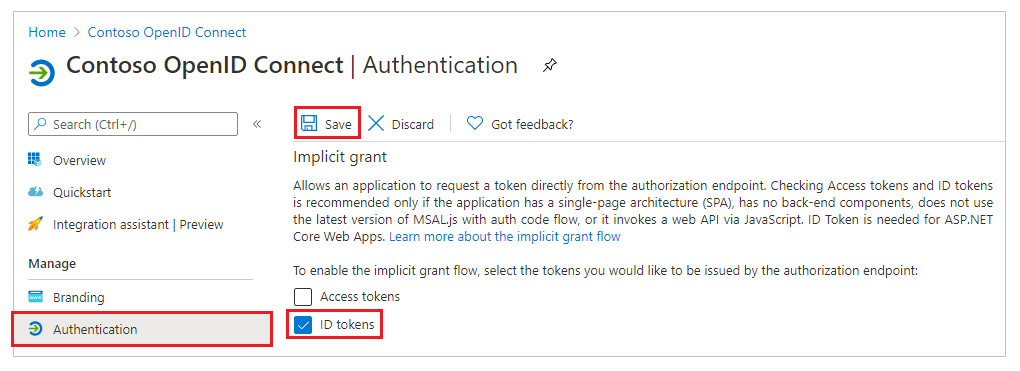

บนบานหน้าต่างด้านซ้าย ภายใต้ จัดการ เลือก การรับรองความถูกต้อง

ภายใต้ การให้สิทธิ์โดยนัย เลือกกล่องกาเครื่องหมาย โทเค็นรหัส

เลือก บันทึก

ในขั้นตอนนี้ คุณป้อนการตั้งค่าไซต์สำหรับการตั้งค่าคอนฟิกพอร์ทัล

เคล็ดลับ

หากคุณปิดหน้าต่างเบราว์เซอร์หลังจากตั้งค่าคอนฟิกการลงทะเบียนแอปในขั้นตอนก่อนหน้านี้ ให้เข้าสู่ระบบพอร์ทัล Azure อีกครั้ง และไปที่แอปที่คุณลงทะเบียนไว้

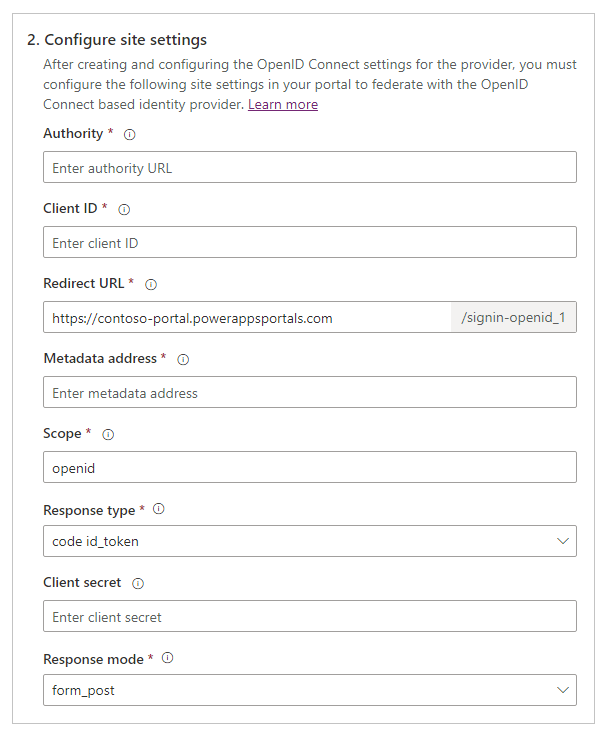

หน่วยงาน: ในการตั้งค่าคอนฟิก URL หน่วยงาน ให้ใช้รูปแบบต่อไปนี้:

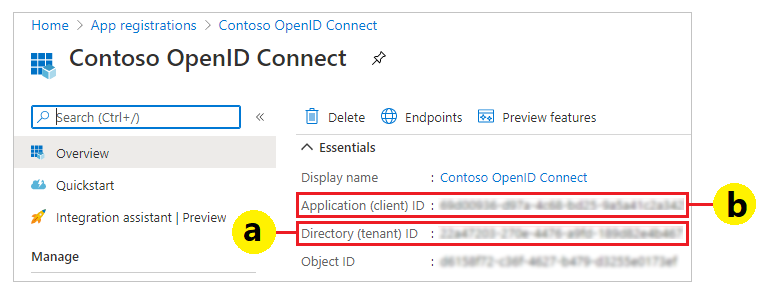

https://login.microsoftonline.com/<Directory (tenant) ID>/ตัวอย่างเช่น ถ้า รหัสไดเร็กทอรี (ผู้เช่า) ในพอร์ทัล Azure คือ

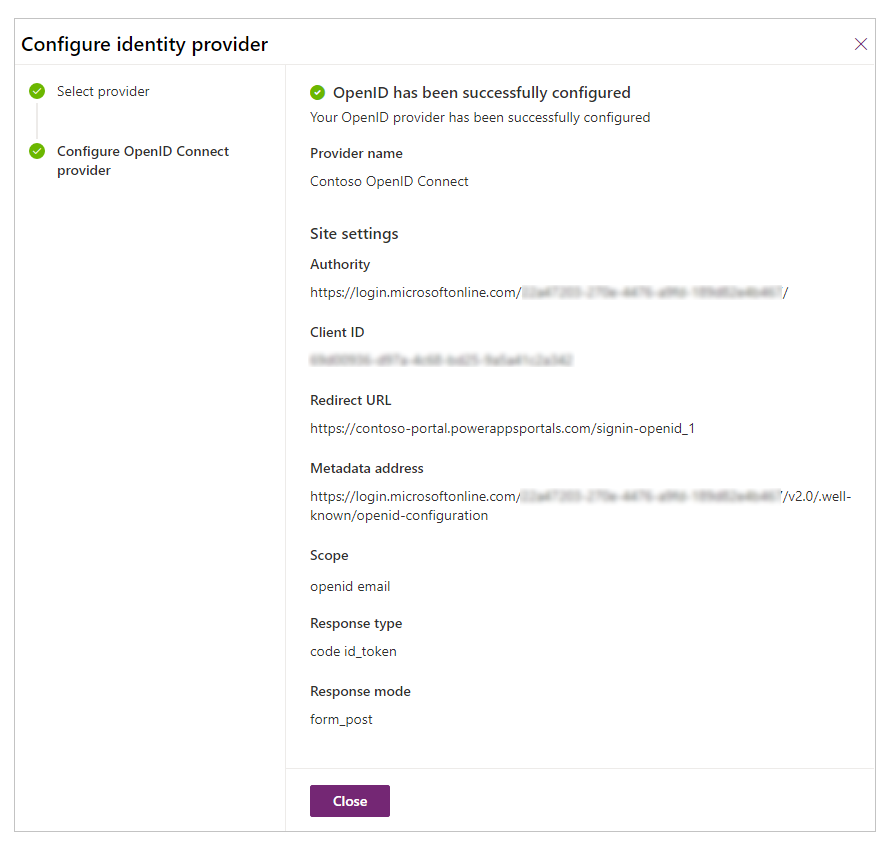

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbbURL ของหน่วยงานคือhttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/รหัสไคลเอนต์: คัดลอก รหัสแอปพลิเคชัน (ไคลเอนต์) จากพอร์ทัล Azure เป็นรหัสไคลเอ็นต์

URL การเปลี่ยนเส้นทาง: ยืนยันว่าค่าการตั้งค่าไซต์ URL การเปลี่ยนเส้นทาง จะเหมือนกับ URI การเปลี่ยนเส้นทาง ที่คุณตั้งไว้ในพอร์ทัล Azure ก่อนหน้านี้

หมายเหตุ

หากคุณกำลังใช้ URL พอร์ทัลเริ่มต้น คุณสามารถคัดลอกและวาง URL ตอบกลับ ดังแสดงในขั้นตอน สร้างและตั้งค่าคอนฟิกการตั้งค่าผู้ให้บริการ OpenID Connect หากคุณใช้ชื่อโดเมนที่กำหนดเอง ให้ป้อน URL ด้วยตนเอง ตรวจสอบให้แน่ใจว่าค่าที่คุณป้อนตรงนี้ตรงกับค่าที่คุณป้อนเป็น URI การเปลี่ยนเส้นทาง ในพอร์ทัล Azure ก่อนหน้านี้

ที่อยู่เมตาดาต้า: ในการงค่าคอนฟิกที่อยู่เมตาดาต้า ทำการดำเนินการต่อไปนี้:

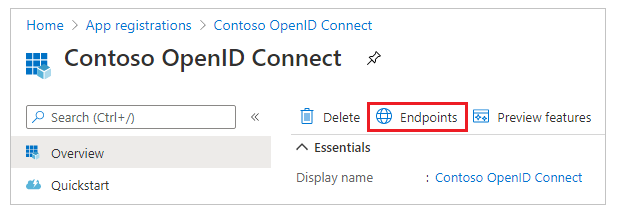

เลือก ภาพรวม ในพอร์ทัล Azure

เลือก จุดสิ้นสุด

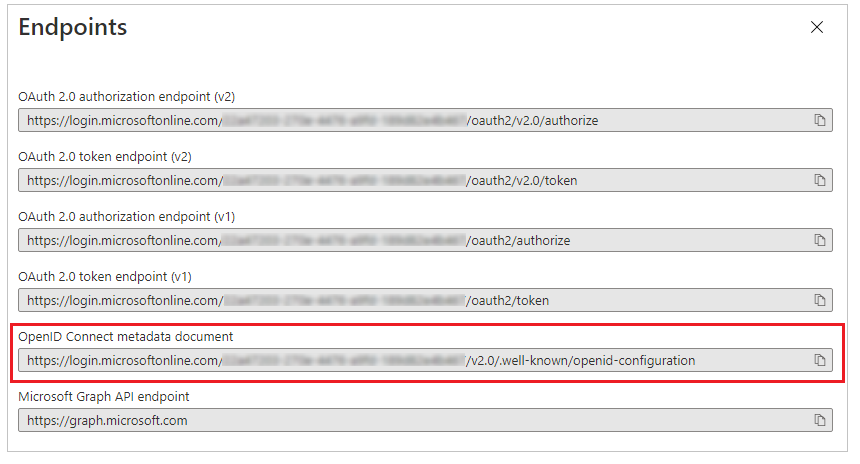

คัดลอก URL ใน เอกสารเมตาดาต้าของ OpenID Connect

วาง URL ของเอกสารที่คัดลอกเป็น ที่อยู่เมตาดาต้า สำหรับพอร์ทัล

ขอบเขต: ตั้งค่าค่าการตั้งค่าไซต์ ขอบเขต เป็น:

openid emailหมายเหตุ

ค่า

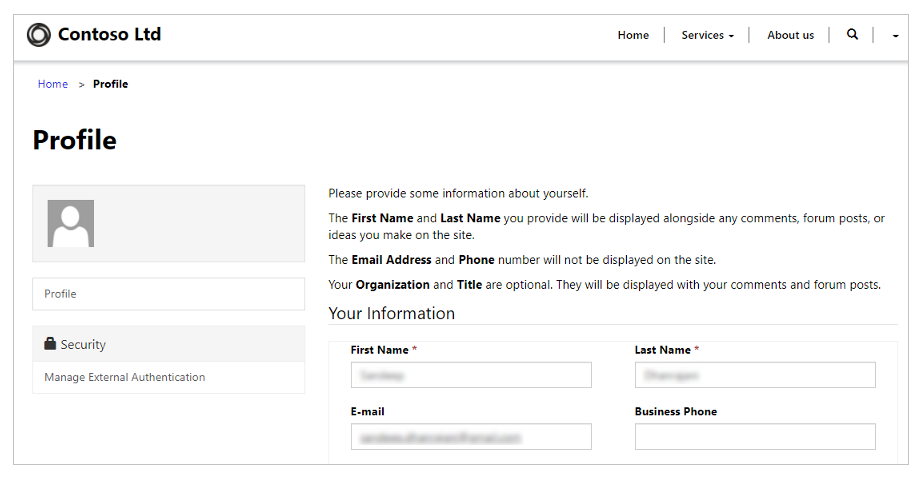

openidใน ขอบเขต เป็นข้อบังคับ ค่าemailเป็นทางเลือก การระบุค่าemailในขอบเขตทำให้แน่ใจว่าที่อยู่อีเมลของผู้ใช้พอร์ทัล (เรกคอร์ดผู้ติดต่อ) ถูกกรอกไว้ล่วงหน้าโดยอัตโนมัติและแสดงบนหน้า โปรไฟล์ หลังจากผู้ใช้เข้าสู่ระบบ สำหรับข้อมูลเกี่ยวกับการอ้างสิทธิ์เพิ่มเติม โปรดดู ตั้งค่าคอนฟิกการอ้างสิทธิ์เพิ่มเติม ต่อไปในบทความนี้สำหรับ ชนิดการตอบสนอง เลือก รหัส id_token

สำหรับ โหมดตอบสนอง เลือก form_post

เลือก ยืนยัน

เลือก ปิด

กำหนดค่าการอ้างสิทธิ์เพิ่มเติม

เปิดใช้งาน การอ้างสิทธิ์เพิ่มเติมใน Azure AD

ตั้งค่า ขอบเขต เพื่อรวมการอ้างสิทธิ์เพิ่มเติม

ตัวอย่าง:openid email profileตั้งค่าการตั้งค่าไซต์เพิ่มเติม การแม็ปการอ้างสิทธิ์การลงทะเบียน

ตัวอย่าง:firstname=given_name,lastname=family_nameตั้งค่าการตั้งค่าไซต์เพิ่มเติม การแม็ปการอ้างสิทธิ์การเข้าสู่ระบบ

ตัวอย่าง:firstname=given_name,lastname=family_name

ตัวอย่างเช่น ชื่อ นามสกุล และที่อยู่อีเมลที่ให้มาพร้อมกับการอ้างสิทธิ์เพิ่มเติม จะกลายเป็นค่าเริ่มต้นในหน้าโปรไฟล์ในพอร์ทัล

เปิดใช้งานการรับรองความถูกต้องโดยใช้แอปพลิเคชัน multitenant Azure AD

คุณสามารถตั้งค่าคอนฟิกพอร์ทัลของคุณเพื่อยอมรับผู้ใช้ Azure AD จากผู้เช่าใดๆ ใน Azure และไม่ใช่แค่จากผู้เช่าเฉพาะ โดยใช้แอพลิเคชัน multitenant ที่ลงทะเบียนใน Azure AD ในการเปิดใช้งาน multitenancy อัปเดตการลงทะเบียนแอปพลิเคชัน ในแอปพลิเคชัน Azure AD

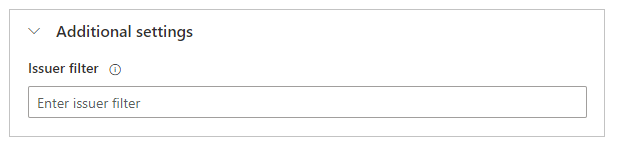

เพื่อสนับสนุนการรับรองความถูกต้องเทียบกับ Azure AD โดยใช้แอปพลิเคชัน multitenant คุณต้องสร้างหรือตั้งค่าคอนฟิกการตั้งค่าไซต์ ตัวกรองผู้ออก เพิ่มเติม

การตั้งค่าไซต์นี้เป็นตัวกรองที่ใช้อักขระตัวแทนที่ตรงกับผู้ออกทั้งหมดในผู้เช่าทั้งหมด ตัวอย่าง: https://sts.windows.net/*/

ดูเพิ่มเติม

คำถามที่พบบ่อยสำหรับการใช้ OpenID Connect ในพอร์ทัล

หมายเหตุ

บอกให้เราทราบเกี่ยวกับภาษาที่คุณต้องการในคู่มือ ทำแบบสำรวจสั้นๆ (โปรดทราบว่าแบบสำรวจนี้เป็นภาษาอังกฤษ)

แบบสำรวจนี้ใช้เวลาทำประมาณเจ็ดนาที ไม่มีการเก็บข้อมูลส่วนบุคคล (คำชี้แจงสิทธิ์ส่วนบุคคล)