Azure Stack HCI, sürüm 23H2 için Windows Defender Uygulama Denetimini Yönetme

Şunlar için geçerlidir: Azure Stack HCI, sürüm 23H2

Bu makalede, Azure Stack HCI'nin saldırı yüzeyini azaltmak için Windows Defender Uygulama Denetimi'nin (WDAC) nasıl kullanılacağı açıklanır. Daha fazla bilgi için bkz. Azure Stack HCI, sürüm 23H2'de temel güvenlik ayarlarını yönetme.

Önkoşullar

Başlamadan önce, Azure'a dağıtılan, kaydedilen ve Azure'a bağlanan bir Azure Stack HCI, sürüm 23H2 sistemine erişiminiz olduğundan emin olun.

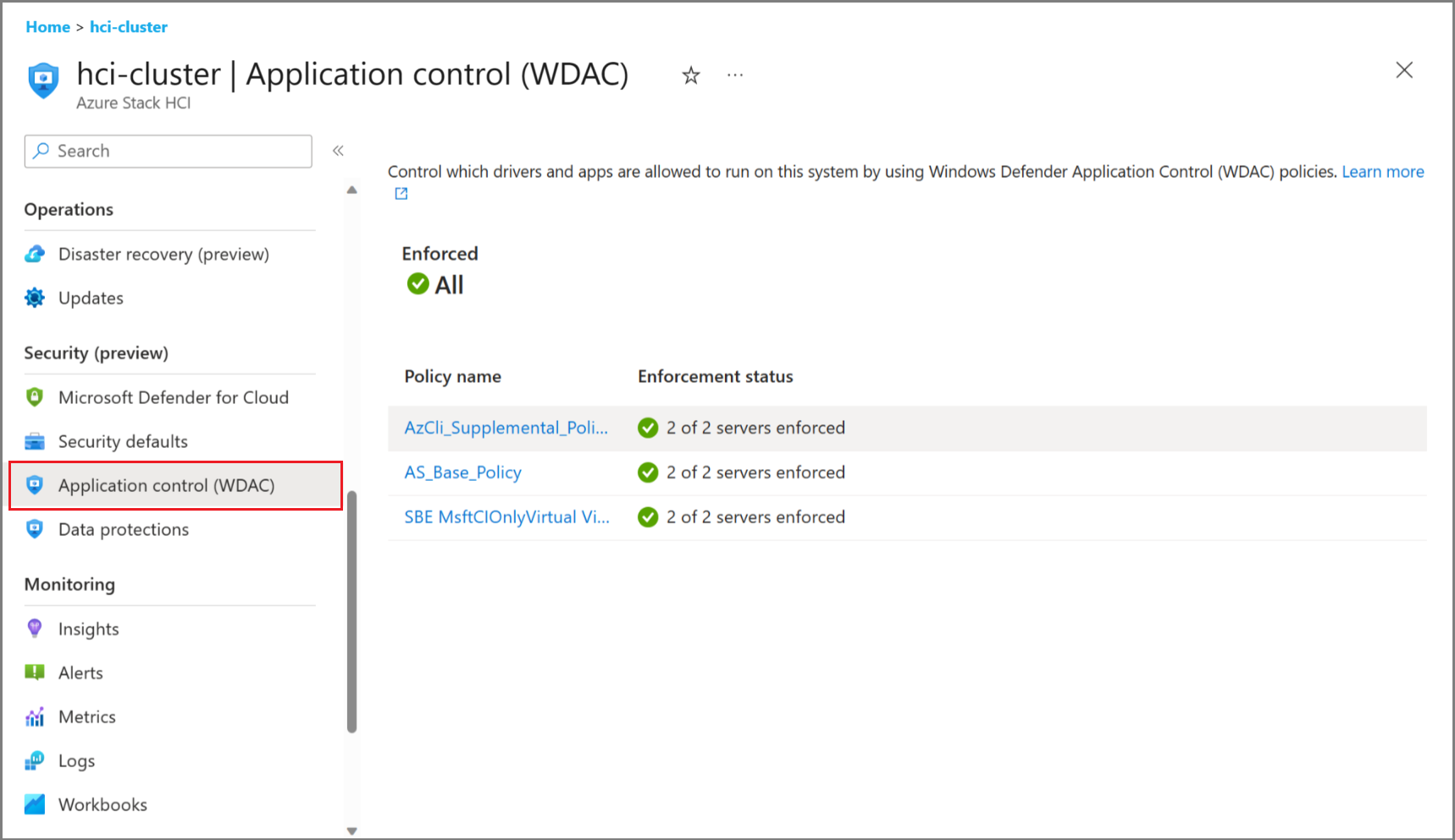

Azure portal aracılığıyla WDAC ayarlarını görüntüleme

Azure portal WDAC ayarlarını görüntülemek için MCSB girişimini uyguladığınıza emin olun. Daha fazla bilgi için bkz. Microsoft Cloud Security Benchmark girişimini uygulama.

Sisteminizde hangi sürücülerin ve uygulamaların çalışmasına izin verilip verilmeyebileceğini denetlemek için WDAC ilkelerini kullanabilirsiniz. WDAC ayarlarını yalnızca Azure portal aracılığıyla görüntüleyebilirsiniz. Ayarları yönetmek için bkz. PowerShell ile WDAC ayarlarını yönetme.

PowerShell ile WDAC ayarlarını yönetme

WDAC ilke modlarını etkinleştirme

Dağıtım sırasında veya sonrasında WDAC'yi etkinleştirebilirsiniz. Dağıtımdan sonra WDAC'yi etkinleştirmek veya devre dışı bırakmak için PowerShell kullanın.

Küme düğümlerinden birine bağlanın ve istenen WDAC ilkesini "Denetim" veya "Zorlandı" modunda etkinleştirmek için aşağıdaki cmdlet'leri kullanın.

Bu derleme sürümünde iki cmdlet vardır:

-

Enable-AsWdacPolicy- Tüm küme düğümlerini etkiler. -

Enable-ASLocalWDACPolicy- Yalnızca cmdlet'in çalıştırıldığı düğümü etkiler.

Kullanım örneğine bağlı olarak, genel bir küme değişikliği veya yerel düğüm değişikliği çalıştırmanız gerekir.

Bu, aşağıdaki durumlarda kullanışlıdır:

- Varsayılan, önerilen ayarlarla başladınız.

- Yeni üçüncü taraf yazılım yüklemeniz veya çalıştırmanız gerekir. Ek bir ilke oluşturmak için ilke modlarınızı değiştirebilirsiniz.

- Dağıtım sırasında WDAC'nin devre dışı bırakılmasıyla başladınız ve şimdi güvenlik korumasını artırmak veya yazılımınızın düzgün çalıştığını doğrulamak için WDAC'yi etkinleştirmek istiyorsunuz.

- Yazılımınız veya betikleriniz WDAC tarafından engellenir. Bu durumda, sorunu anlamak ve gidermek için denetim modunu kullanabilirsiniz.

Not

Uygulamanız engellendiğinde WDAC buna karşılık gelen bir olay oluşturur. Uygulamanızı engelleyen ilkenin ayrıntılarını anlamak için Olay günlüğünü gözden geçirin. Daha fazla bilgi için bkz. Windows Defender Uygulama Denetimi işlem kılavuzu.

WDAC ilke modlarını değiştirme

WDAC ilke modları arasında geçiş yapmak için bu adımları izleyin. Bu PowerShell komutları, seçilen modları etkinleştirmek için Orchestrator ile etkileşim kurar.

Azure Stack HCI düğümünüze bağlanın.

Yerel yönetici kimlik bilgilerini veya dağıtım kullanıcısı (AzureStackLCMUser) kimlik bilgilerini kullanarak aşağıdaki PowerShell komutunu çalıştırın.

Önemli

Dağıtım kullanıcısı (AzureStackLCMUser) olarak oturum açması gereken cmdlet'ler, güvenlik grubu (PREFIX-ECESG) ve CredSSP (uzak PowerShell kullanırken) veya Konsol oturumu (RDP) aracılığıyla doğru kimlik bilgileri yetkilendirmesine ihtiyaç duyar.

Şu anda etkin olan WDAC ilke modunu denetlemek için aşağıdaki cmdlet'i çalıştırın:

Get-AsWdacPolicyModeBu cmdlet, Düğüm başına Denetim veya Zorunlu Mod döndürür.

İlke modunu değiştirmek için aşağıdaki cmdlet'i çalıştırın:

Enable-AsWdacPolicy -Mode <PolicyMode [Audit | Enforced]>Örneğin, ilke modunu denetime değiştirmek için şunu çalıştırın:

Enable-AsWdacPolicy -Mode AuditUyarı

Orchestrator'ın seçili moda geçmesi iki ile üç dakika arasında sürer.

İlke modunun güncelleştirildiğinden emin olmak için yeniden çalıştırın

Get-ASWDACPolicyMode.Get-AsWdacPolicyModeBu cmdlet'lerin örnek çıktısı aşağıda verilmiştir:

PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Enforced. VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Enforced. NodeName PolicyMode -------- ---------- Node01 Enforced Node01 Enforced PS C:\> Enable-AsWdacPolicy -Mode Audit WARNING: Setting WDAC Policy to Audit Mode on all nodes. This will not protect your system against untrusted applications VERBOSE: Action plan instance ID specified: 6826fbf2-cb00-450e-ba08-ac24da6df4aa VERBOSE: Started an action plan 6826fbf2-cb00-450e-ba08-ac24da6df4aa to set WDAC Policy to Audit Mode. 6826fbf2-cb00-450e-ba08-ac24da6df4aa PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Audit. VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Audit. NodeName PolicyMode -------- ---------- Node01 Audit Node01 Audit

Üçüncü taraf yazılımları etkinleştirmek için WDAC ilkesi oluşturma

WDAC'yi zorlama modunda kullanırken, Microsoft imzalı olmayan yazılımlarınızın çalışması için bir WDAC ek ilkesi oluşturarak Microsoft tarafından sağlanan temel ilkeyi temel alın. Genel WDAC belgelerinde ek bilgiler bulunabilir.

Not

Yeni yazılım çalıştırmak veya yüklemek için önce WDAC'yi denetim moduna geçmeniz (yukarıdaki adımlara bakın), yazılımınızı yüklemeniz, düzgün çalışıp çalışmadığını test etmeniz, yeni ek ilkeyi oluşturmanız ve ardından WDAC'yi zorunlu moda geri döndürmeniz gerekebilir.

Aşağıda gösterildiği gibi Birden Çok İlke Biçiminde yeni bir ilke oluşturun. Ardından bunu ek bir ilkeye dönüştürmek ve kümedeki düğümler arasında dağıtmak için kullanın Add-ASWDACSupplementalPolicy -Path Policy.xml .

WDAC ek ilkesini oluşturma

Ek ilke oluşturmak için aşağıdaki adımları kullanın:

Başlamadan önce, ek ilke kapsamında olacak yazılımı kendi dizinine yükleyin. Alt dizinler olması sorun değil. Ek ilkeyi oluştururken, taramak için bir dizin sağlamanız gerekir ve ek ilkenizin sistemdeki tüm kodları kapsamasını istemezsiniz. Örneğimizde bu dizin C:\software\codetoscan dizinidir.

Tüm yazılımınızı hazırladıktan sonra, ek ilkenizi oluşturmak için aşağıdaki komutu çalıştırın. Tanımlamaya yardımcı olması için benzersiz bir ilke adı kullanın.

New-CIPolicy -MultiplePolicyFormat -Level Publisher -FilePath c:\wdac\Contoso-policy.xml -UserPEs -Fallback Hash -ScanPath c:\software\codetoscanEk ilkenizin meta verilerini değiştirmek için aşağıdaki cmdlet'i çalıştırın:

# Set Policy Version (VersionEx in the XML file) $policyVersion = "1.0.0.1" Set-CIPolicyVersion -FilePath $policyPath -Version $policyVersion # Set Policy Info (PolicyName, PolicyID in the XML file) Set-CIPolicyIdInfo -FilePath c:\wdac\Contoso-policy.xml -PolicyID "Contoso-Policy_$policyVersion" -PolicyName "Contoso-Policy"İlkeyi dağıtmak için aşağıdaki cmdlet'i çalıştırın:

Add-ASWDACSupplementalPolicy -Path c:\wdac\Contoso-policy.xmlYeni ilkenin durumunu denetlemek için aşağıdaki cmdlet'i çalıştırın:

Get-ASLocalWDACPolicyInfoBu cmdlet'lerin örnek çıktısı aşağıda verilmiştir:

C:\> Get-ASLocalWDACPolicyInfo NodeName : Node01 PolicyMode : Enforced PolicyGuid : {A6368F66-E2C9-4AA2-AB79-8743F6597683} PolicyName : AS_Base_Policy PolicyVersion : AS_Base_Policy_1.1.4.0 PolicyScope : Kernel & User MicrosoftProvided : True LastTimeApplied : 10/26/2023 11:14:24 AM NodeName : Node01 PolicyMode : Enforced PolicyGuid : {2112036A-74E9-47DC-A016-F126297A3427} PolicyName : Contoso-Policy PolicyVersion : Contoso-Policy_1.0.0.1 PolicyScope : Kernel & User MicrosoftProvided : False LastTimeApplied : 10/26/2023 11:14:24 AM