Konuk kullanıcılar için SAML/WS-Fed kimlik sağlayıcılarıyla federasyon

Not

- Microsoft Entra Dış Kimlik'daki doğrudan federasyon artık SAML/WS-Fed kimlik sağlayıcısı (IdP) federasyonu olarak adlandırılır.

Bu makalede, kimlik sağlayıcısı (IdP) SAML 2.0 veya WS-Fed protokolünü destekleyen herhangi bir kuruluşla federasyonun nasıl ayarlanacağı açıklanmaktadır. Bir iş ortağının IdP'si ile federasyonu ayarladığınızda, bu etki alanındaki yeni konuk kullanıcılar Kendi IdP ile yönetilen kuruluş hesabını kullanarak Microsoft Entra kiracınızda oturum açabilir ve sizinle işbirliği yapmaya başlayabilir. Konuk kullanıcının ayrı bir Microsoft Entra hesabı oluşturmasına gerek yoktur.

Önemli

- Artık Microsoft Entra ID doğrulanmış etki alanlarıyla SAML/WS-Fed IdP federasyonu ayarlayabilir ve davet kullanım sırasını yapılandırarak davet edilen kullanıcıların oturum açtıklarında Microsoft Entra Id yerine federasyon IdP'sini kullanarak davetlerini kullanmalarını sağlayabilirsiniz. Kullanım sırası ayarları, gelen B2B işbirliği için kiracılar arası erişim ayarlarınızda kullanılabilir.

- Artık yeni SAML/WS-Fed IdP federasyonları için IdP izin verilenler listesini desteklemiyoruz. Yeni bir dış federasyon ayarlarken, 1. Adım: İş ortağının DNS metin kayıtlarını güncelleştirmesi gerekip gerekmediğini belirleme bölümüne bakın.

- Dış federasyonlar için Microsoft Entra Id tarafından gönderilen SAML isteğinde, Veren URL'si kiracılı bir uç noktadır. Tüm yeni federasyonlar için, tüm iş ortaklarımızın SAML veya WS-Fed tabanlı IdP hedef kitlesini kiracılı bir uç noktaya ayarlamasını öneririz. SAML 2.0 ve WS-Fed gerekli öznitelikleri ve talep bölümlerine bakın. Genel uç noktayla yapılandırılmış tüm mevcut federasyonlar çalışmaya devam eder, ancak dış IdP'niz SAML isteğinde genel veren URL'si bekliyorsa yeni federasyonlar çalışmayı durdurur.

- Tek etki alanı sınırlamasını kaldırdık. Artık birden çok etki alanını tek bir federasyon yapılandırmasıyla ilişkilendirebilirsiniz.

- Kimlik doğrulama URL'si etki alanının hedef etki alanıyla eşleşmesini veya izin verilen bir IdP'den olmasını gerektiren sınırlamayı kaldırdık. Ayrıntılar için bkz . 1. Adım: İş ortağının DNS metin kayıtlarını güncelleştirmesi gerekip gerekmediğini belirleme.

Konuk kullanıcının SAML/WS-Fed IdP federasyonuyla kimliği ne zaman doğrulanır?

Bir kuruluşun SAML/WS-Fed IdP'si ile federasyonu ayarladıktan sonra:

Birleştirdiğiniz etki alanı Microsoft Entra Id doğrulanmış bir etki alanı değilse, davet ettiğiniz tüm yeni konuk kullanıcıların kimliği bu SAML/WS-Fed IdP kullanılarak doğrulanır.

Etki alanı Doğrulanmış Microsoft Entra Id ise, federasyon IdP'si ile kullanım önceliğini önceliklendirmek için gelen B2B işbirliği için kiracılar arası erişim ayarlarınızda Kullanım sırası ayarlarını (önizleme) yapılandırmanız gerekir. Ardından davet ettiğiniz tüm yeni konuk kullanıcıların kimlikleri bu SAML/WS-Fed IdP kullanılarak doğrulanır.

Federasyonu ayarlamanın, zaten sizden bir daveti kullanan konuk kullanıcılar için kimlik doğrulama yöntemini değiştirmediğini unutmayın. Burada bazı örnekler verilmiştir:

- Konuk kullanıcılar sizden gelen davetleri zaten kullandılar ve daha sonra kuruluşun SAML/WS-Fed IdP'si ile federasyon ayarlarsınız. Bu konuk kullanıcılar, federasyon ayarlamadan önce kullandıkları kimlik doğrulama yöntemini kullanmaya devam ederler.

- Bir kuruluşun SAML/WS-Fed IdP'si ile federasyonu ayarlar ve konuk kullanıcıları davet eder, ardından iş ortağı kuruluş daha sonra Microsoft Entra Id'ye geçer. Davetleri zaten kullanan konuk kullanıcılar, kiracınızdaki federasyon ilkesi mevcut olduğu sürece federasyon SAML/WS-Fed IdP'sini kullanmaya devam eder.

- Bir kuruluşun SAML/WS-Fed IdP'si ile federasyonu silersiniz. Şu anda SAML/WS-Fed IdP kullanan tüm konuk kullanıcılar oturum açamaz.

Bu senaryoların herhangi birinde, kullanım durumunu sıfırlayarak konuk kullanıcının kimlik doğrulama yöntemini güncelleştirebilirsiniz.

SAML/WS-Fed IdP federasyonu, contoso.com ve fabrikam.com gibi etki alanı ad alanlarına bağlıdır. AD FS veya üçüncü taraf IdP ile federasyon oluştururken, kuruluşlar bir veya daha fazla etki alanı ad alanını bu IdP'lerle ilişkilendirir.

Son kullanıcı deneyimi

SAML/WS-Fed IdP federasyonu ile konuk kullanıcılar kendi kuruluş hesabını kullanarak Microsoft Entra kiracınızda oturum açar. Paylaşılan kaynaklara erişirken ve oturum açma istendiğinde, kullanıcılar IdP'lerine yönlendirilir. Oturum açma başarılı olduktan sonra kullanıcılar kaynaklara erişmek için Microsoft Entra Id'ye geri döner. Microsoft Entra oturumunun süresi dolarsa veya geçersiz olursa ve federasyon IdP'sinde SSO etkinse, kullanıcı SSO deneyimi yaşar. Federasyon kullanıcısının oturumu geçerliyse, kullanıcıdan yeniden oturum açması istenmez. Aksi takdirde, kullanıcı oturum açmak için IdP'sine yönlendirilir.

Oturum açma uç noktaları

SAML/WS-Fed IdP federasyon konuk kullanıcıları artık ortak bir uç nokta (diğer bir deyişle kiracı bağlamınızı içermeyen genel bir uygulama URL'si) kullanarak çok kiracılı veya Microsoft birinci taraf uygulamalarınızda oturum açabilir. Oturum açma işlemi sırasında konuk kullanıcı Oturum açma seçeneklerini ve ardından Kuruluşta oturum aç'ı seçer. Kullanıcı daha sonra kuruluşunuzun adını yazın ve kendi kimlik bilgilerini kullanarak oturum açmaya devam eder.

SAML/WS-Fed IdP federasyon konuk kullanıcıları, kiracı bilgilerinizi içeren uygulama uç noktalarını da kullanabilir, örneğin:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Konuk kullanıcılara, örneğin https://myapps.microsoft.com/signin/Twitter/<application ID?tenantId=<your tenant ID>kiracı bilgilerinizi ekleyerek bir uygulama veya kaynağa doğrudan bağlantı da verebilirsiniz.

Sık sorulan sorular

Microsoft Entra ID doğrulanmış etki alanlarıyla SAML/WS-Fed IdP federasyonu ayarlayabilir miyim?

Evet, artık diğer Microsoft Entra Kimliği doğrulanmış etki alanlarıyla SAML/WS-Fed IdP federasyonu ayarlayabilirsiniz. Bu, kiracının yönetici devraldığı doğrulanmış etki alanlarını içerir. Birleştirdiğiniz etki alanı Microsoft Entra Id doğrulanmışsa, gelen B2B işbirliği için kiracılar arası erişim ayarlarınızda Kullanım sırası ayarlarını (önizleme) yapılandırmanız ve davet edilen kullanıcıların oturum açtıklarında Microsoft Entra Kimliği yerine federasyon IdP'sini kullanarak davetlerini kullandıklarından emin olmanız gerekir.

Şu anda kullanım sırası ayarları bulutlar arasında desteklenmemektedir. Birleştirdiğiniz etki alanı farklı bir Microsoft bulutunda doğrulanmış Microsoft Entra Id ise, Microsoft Entra kullanım her zaman önceliklidir.

Yönetilmeyen (e-postayla doğrulanmış) kiracının bulunduğu bir etki alanıyla SAML/WS-Fed IdP federasyonu ayarlayabilir miyim?

Evet, yönetilmeyen (e-postayla doğrulanmış veya "viral") Microsoft Entra kiracıları da dahil olmak üzere Microsoft Entra Id'de DNS ile doğrulanmamış etki alanlarıyla SAML/WS-Fed IdP federasyonu ayarlayabilirsiniz. Bu kiracılar, kullanıcı bir B2B daveti kullandığında veya şu anda mevcut olmayan bir etki alanını kullanarak Microsoft Entra Id için self servis kayıt gerçekleştirdiğinde oluşturulur.

Kaç federasyon ilişkisi oluşturabilirim?

Şu anda en fazla 1.000 federasyon ilişkisi desteklenmektedir. Bu sınır hem iç federasyonları hem de SAML/WS-Fed IdP federasyonlarını içerir.

Aynı kiracıdan birden çok etki alanıyla federasyon ayarlayabilir miyim?

Evet, artık aynı kiracıdan birden çok etki alanına sahip SAML/WS-Fed IdP federasyonu destekleniyor.

Süresi dolduğunda imzalama sertifikasını yenilemem gerekiyor mu?

IdP ayarlarında meta veri URL'sini belirtirseniz, Microsoft Entra Id süresi dolduğunda imzalama sertifikasını otomatik olarak yeniler. Ancak, sertifika süre sonu tarihinden önce herhangi bir nedenle döndürülürse veya meta veri URL'si sağlamazsanız, Microsoft Entra Kimliği sertifikayı yenileyemez. Bu durumda, imzalama sertifikasını el ile güncelleştirmeniz gerekir.

SAML/WS-Fed IdP federasyonu ve e-posta tek seferlik geçiş kodu kimlik doğrulaması etkinleştirildiyse, hangi yöntem önceliklidir?

SamL/WS-Fed IdP federasyonu bir iş ortağı kuruluşuyla kurulduğunda, bu kuruluştan yeni konuk kullanıcılar için e-posta tek seferlik geçiş kodu kimlik doğrulamasından önceliklidir. Konuk kullanıcı, SAML/WS-Fed IdP federasyonu ayarlamadan önce tek seferlik geçiş kodu kimlik doğrulaması kullanarak bir davet kullandıysa, tek seferlik geçiş kodu kimlik doğrulamasını kullanmaya devam eder.

KıSMEN eşitlenmiş bir kiracı nedeniyle SAML/WS-Fed IdP federasyon oturum açma sorunlarını giderir mi?

Hayır, bu senaryoda tek seferlik e-posta geçiş kodu özelliği kullanılmalıdır. "Kısmen eşitlenmiş kiracı", şirket içi kullanıcı kimliklerinin bulutla tam olarak eşitlenmediği bir iş ortağı Microsoft Entra kiracısını ifade eder. Kimliği henüz bulutta olmayan ancak B2B davetinizi kullanmaya çalışan bir konuk oturum açamaz. Tek seferlik geçiş kodu özelliği bu konuğun oturum açmasına izin verebilir. SAML/WS-Fed IdP federasyon özelliği, konuğun kendi IdP ile yönetilen kuruluş hesabına sahip olduğu ancak kuruluşun Microsoft Entra varlığı olmadığı senaryoları ele alır.

SAML/WS-Fed IdP federasyonu bir kuruluşla yapılandırıldıktan sonra, her konuğun gönderilmesi ve tek bir daveti kullanması gerekir mi?

Yeni konukları davet ederken, konukların kullanım adımlarını tamamlayabilmesi için davet göndermeniz veya doğrudan bağlantılar sağlamanız gerekir. Mevcut konuklar için yeni davet göndermeniz gerekmez. Mevcut konuklar federasyon kurulmadan önce kullandıkları kimlik doğrulama yöntemini kullanmaya devam edecektir. Bu konukların kimlik doğrulaması için federasyon kullanmaya başlamalarını istiyorsanız, kullanım durumlarını sıfırlayabilirsiniz. Ardından, uygulamanıza bir sonraki erişişinde veya davetinizdeki bağlantıyı kullandıklarında, kullanım işlemini yineler ve kimlik doğrulama yöntemi olarak federasyonu kullanmaya başlarlar.

SAML kimlik sağlayıcısına imzalı istek göndermenin bir yolu var mı?

Şu anda Microsoft Entra SAML/WS-Fed federasyon özelliği SAML kimlik sağlayıcısına imzalı kimlik doğrulama belirteci göndermeyi desteklememektedir.

SAML/Ws-Fed kimlik sağlayıcısını yapılandırmak için hangi izinler gerekir?

SamL/Ws-Fed kimlik sağlayıcısını yapılandırmak için Microsoft Entra kiracınızda Dış Kimlik Sağlayıcısı Yönetici veyaGenel Yönetici istratör olmanız gerekir.

1. Adım: İş ortağının DNS metin kayıtlarını güncelleştirmesi gerekip gerekmediğini belirleme

İş ortağının IdP'sine bağlı olarak, iş ortağının sizinle federasyonu etkinleştirmek için DNS kayıtlarını güncelleştirmesi gerekebilir. DNS güncelleştirmelerinin gerekli olup olmadığını belirlemek için aşağıdaki adımları kullanın.

Not

Artık yeni SAML/WS-Fed IdP federasyonları için IdP izin verilenler listesini desteklemiyoruz.

Etki alanının hedef etki alanıyla mı yoksa hedef etki alanındaki bir konakla mı eşleşip eşleşmediğini görmek için iş ortağının IdP pasif kimlik doğrulama URL'sini denetleyin. Başka bir deyişle, için

fabrikam.comfederasyon ayarlanırken:- Pasif kimlik doğrulama uç noktası

https://fabrikam.comveyahttps://sts.fabrikam.com/adfs(aynı etki alanındaki bir konak) ise, DNS değişikliği gerekmez. - Pasif kimlik doğrulama uç noktası veya

https://fabrikam.com.uk/adfsisehttps://fabrikamconglomerate.com/adfs, etki alanı fabrikam.com etki alanıyla eşleşmiyorsa, iş ortağının dns yapılandırmasına kimlik doğrulama URL'si için bir metin kaydı eklemesi gerekir.

- Pasif kimlik doğrulama uç noktası

Önceki adıma göre DNS değişiklikleri gerekiyorsa, aşağıdaki örnekte olduğu gibi iş ortağından etki alanının DNS kayıtlarına bir TXT kaydı eklemesini isteyin:

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

2. Adım: İş ortağı kuruluşun IdP'sini yapılandırma

Ardından, iş ortağı kuruluşunuzun IdP'sini gerekli talepler ve bağlı olan taraf güvenleriyle yapılandırması gerekir.

Not

Federasyon için SAML/WS-Fed IdP'sini yapılandırmayı göstermek için örnek olarak Active Directory Federasyon Hizmetleri (AD FS) (AD FS) kullanacağız. AD FS'yi federasyona hazırlanırken SAML 2.0 veya WS-Fed IdP olarak yapılandırma örnekleri veren AD FS ile SAML/WS-Fed IdP federasyonu yapılandırma makalesine bakın.

SAML 2.0 yapılandırması

Microsoft Entra B2B, bu bölümde listelenen belirli gereksinimlerle SAML protokolunu kullanan IdP'ler ile federasyon oluşturacak şekilde yapılandırılabilir. SAML IdP'niz ile Microsoft Entra Kimliği arasında güven ayarlama hakkında daha fazla bilgi için bkz . SSO için SAML 2.0 Kimlik Sağlayıcısı (IdP) kullanma.

Not

Artık diğer Microsoft Entra Kimliği doğrulanmış etki alanlarıyla SAML/WS-Fed IdP federasyonu ayarlayabilirsiniz. Ayrıntılar için Sık sorulan sorular bölümüne bakın.

Gerekli SAML 2.0 öznitelikleri ve talepleri

Aşağıdaki tablolarda, üçüncü taraf IdP'de yapılandırılması gereken belirli öznitelikler ve talepler için gereksinimler gösterilmektedir. Federasyonu ayarlamak için, IDP'den SAML 2.0 yanıtında aşağıdaki özniteliklerin alınması gerekir. Bu öznitelikler, çevrimiçi güvenlik belirteci hizmeti XML dosyasına bağlanarak veya el ile girilerek yapılandırılabilir.

Not

Değerin dış federasyonu ayarladığınız bulutla eşleştiğinden emin olun.

IdP'den SAML 2.0 yanıtı için gerekli öznitelikler:

| Öznitelik | Değer |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Hedef Kitle | https://login.microsoftonline.com/<tenant ID>/ (Önerilen) değerini, federasyonu ayarladığınız Microsoft Entra kiracısının kiracı kimliğiyle değiştirin <tenant ID> .Dış federasyonlar için Microsoft Entra Id tarafından gönderilen SAML isteğinde, Veren URL'si kiracılı bir uç noktadır (örneğin, https://login.microsoftonline.com/<tenant ID>/). Tüm yeni federasyonlar için, tüm iş ortaklarımızın SAML veya WS-Fed tabanlı IdP hedef kitlesini kiracılı bir uç noktaya ayarlamasını öneririz. Genel uç noktayla yapılandırılmış tüm mevcut federasyonlar (örneğin, urn:federation:MicrosoftOnline) çalışmaya devam eder, ancak dış IdP'niz Microsoft Entra ID tarafından gönderilen SAML isteğinde genel veren URL'si bekliyorsa yeni federasyonlar çalışmayı durdurur. |

| Sertifikayı veren | İş ortağının IdP'sinin veren URI'si, örneğin http://www.example.com/exk10l6w90DHM0yi... |

IdP tarafından verilen SAML 2.0 belirteci için gerekli talepler:

| Öznitelik Adı | Değer |

|---|---|

| NameID Biçimi | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Emailaddress |

WS-Fed yapılandırması

Microsoft Entra B2B, WS-Fed protokolunu kullanan IdP'lerle federasyon oluşturacak şekilde yapılandırılabilir. Bu bölümde gereksinimler ele alınmaktadır. Şu anda iki WS-Fed sağlayıcısı, Ad FS ve Shibboleth'i içeren Microsoft Entra ID ile uyumluluk açısından test edilmiştir. Microsoft Entra ID ile WS-Fed uyumlu sağlayıcı arasında bağlı taraf güveni oluşturma hakkında daha fazla bilgi için, Microsoft Entra kimlik Sağlayıcısı Uyumluluk Belgeleri'nde bulunan "WS Protokollerini Kullanan STS Tümleştirme Belgesi" bölümüne bakın.

Not

Artık diğer Microsoft Entra Kimliği doğrulanmış etki alanlarıyla SAML/WS-Fed IdP federasyonu ayarlayabilirsiniz. Ayrıntılar için Sık sorulan sorular bölümüne bakın.

Gerekli WS-Fed öznitelikleri ve talepleri

Aşağıdaki tablolarda, üçüncü taraf WS-Fed IdP'sinde yapılandırılması gereken belirli öznitelikler ve talepler için gereksinimler gösterilmektedir. Federasyonu ayarlamak için WS-Fed iletisinde IdP'den aşağıdaki özniteliklerin alınması gerekir. Bu öznitelikler, çevrimiçi güvenlik belirteci hizmeti XML dosyasına bağlanarak veya el ile girilerek yapılandırılabilir.

Not

Değerin dış federasyonu ayarladığınız bulutla eşleştiğinden emin olun.

IdP'den WS-Fed iletisinde gerekli öznitelikler:

| Öznitelik | Değer |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Hedef Kitle | https://login.microsoftonline.com/<tenant ID>/ (Önerilen) değerini, federasyonu ayarladığınız Microsoft Entra kiracısının kiracı kimliğiyle değiştirin <tenant ID> .Dış federasyonlar için Microsoft Entra Id tarafından gönderilen SAML isteğinde, Veren URL'si kiracılı bir uç noktadır (örneğin, https://login.microsoftonline.com/<tenant ID>/). Tüm yeni federasyonlar için, tüm iş ortaklarımızın SAML veya WS-Fed tabanlı IdP hedef kitlesini kiracılı bir uç noktaya ayarlamasını öneririz. Genel uç noktayla yapılandırılmış tüm mevcut federasyonlar (örneğin, urn:federation:MicrosoftOnline) çalışmaya devam eder, ancak dış IdP'niz Microsoft Entra ID tarafından gönderilen SAML isteğinde genel veren URL'si bekliyorsa yeni federasyonlar çalışmayı durdurur. |

| Sertifikayı veren | İş ortağının IdP'sinin veren URI'si, örneğin http://www.example.com/exk10l6w90DHM0yi... |

IdP tarafından verilen WS-Fed belirteci için gerekli talepler:

| Öznitelik | Değer |

|---|---|

| SabitId | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| Emailaddress | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

3. Adım: Microsoft Entra Id'de SAML/WS-Fed IdP federasyonu yapılandırma

Ardından, Microsoft Entra Id'de 1. adımda yapılandırılan IdP ile federasyonu yapılandırın. Microsoft Entra yönetim merkezini veya Microsoft Graph API'sini kullanabilirsiniz. Federasyon ilkesinin geçerlilik kazanması 5-10 dakika sürebilir. Bu süre boyunca, federasyon etki alanı için daveti kullanmaya çalışma. Aşağıdaki öznitelikler gereklidir:

- İş ortağının IdP'sinin veren URI'si

- İş ortağı IdP'sinin pasif kimlik doğrulama uç noktası (yalnızca https desteklenir)

- Sertifika

Microsoft Entra yönetim merkezinde federasyonu yapılandırmak için

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Microsoft Entra yönetim merkezinde en az Dış Kimlik Sağlayıcısı yöneticisi olarak oturum açın.

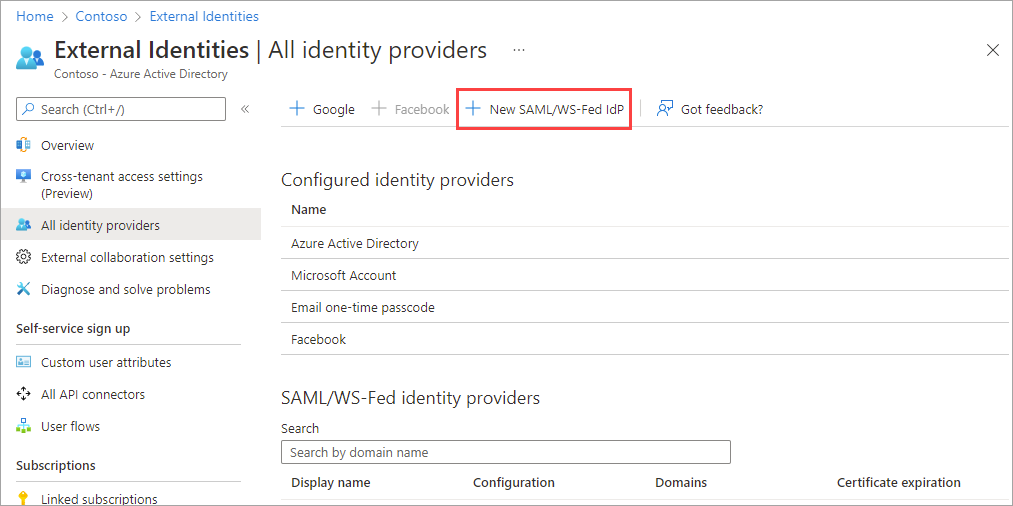

Kimlik>Dış Kimlikleri>Tüm kimlik sağlayıcıları'na göz atın.

Yeni SAML/WS-Fed IdP'yi seçin.

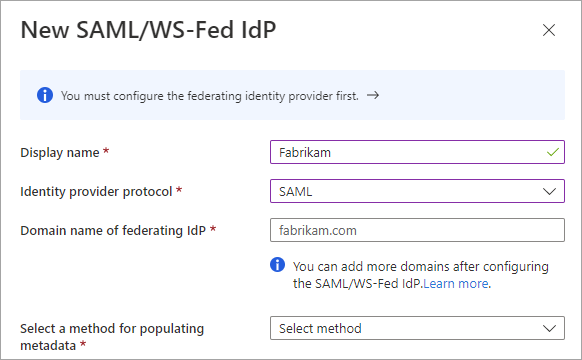

Yeni SAML/WS-Fed IdP sayfasında aşağıdakileri girin:

- Görünen ad - İş ortağının IdP'sini tanımlamanıza yardımcı olacak bir ad girin.

- Kimlik sağlayıcısı protokolü - SAML veya WS-Fed'i seçin.

- Federasyon IdP'sinin etki alanı adı - Federasyon için iş ortağınızın IdP hedef etki alanı adını girin. Bu ilk yapılandırma sırasında yalnızca bir etki alanı adı girin. Daha sonra daha fazla etki alanı ekleyebilirsiniz.

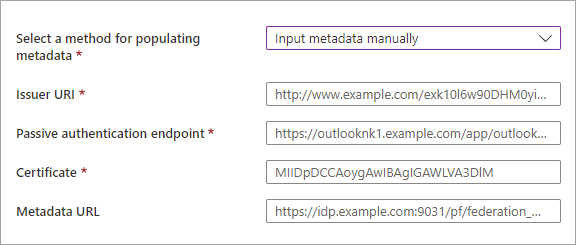

Meta verileri doldurma yöntemi seçin. Meta verileri el ile girebilirsiniz veya meta verileri içeren bir dosyanız varsa, Meta veri dosyasını ayrıştır'ı seçip dosyaya göz atarak alanları otomatik olarak doldurabilirsiniz.

- Veren URI'si - İş ortağının IdP'sinin veren URI'si.

- Pasif kimlik doğrulama uç noktası - İş ortağı IdP'sinin pasif istek sahibi uç noktası.

- Sertifika - İmzalama sertifikası kimliği.

- Meta Veri URL'si - İmzalama sertifikasının otomatik olarak yenilenmesi için IdP'nin meta verilerinin konumu.

Not

Meta veri URL'si isteğe bağlıdır ancak bunu kesinlikle öneririz. Meta veri URL'sini sağlarsanız, Microsoft Entra Id süresi dolduğunda imzalama sertifikasını otomatik olarak yenileyebilir. Sertifika süre sonu öncesinde herhangi bir nedenle döndürülürse veya meta veri URL'si sağlamazsanız, Microsoft Entra Kimliği sertifikayı yenileyemez. Bu durumda, imzalama sertifikasını el ile güncelleştirmeniz gerekir.

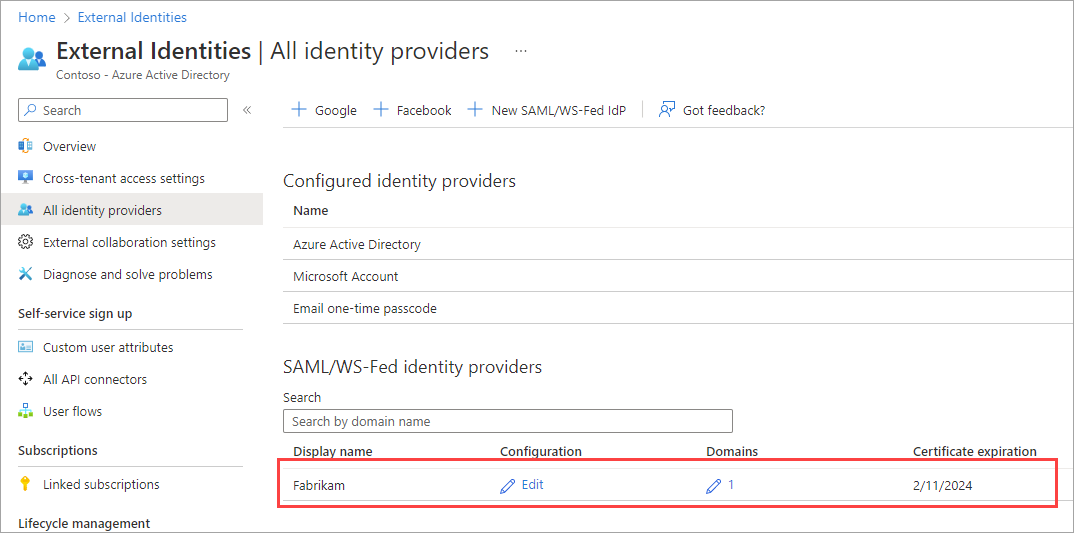

Kaydet'i seçin. Kimlik sağlayıcısı SAML/WS-Fed kimlik sağlayıcıları listesine eklenir.

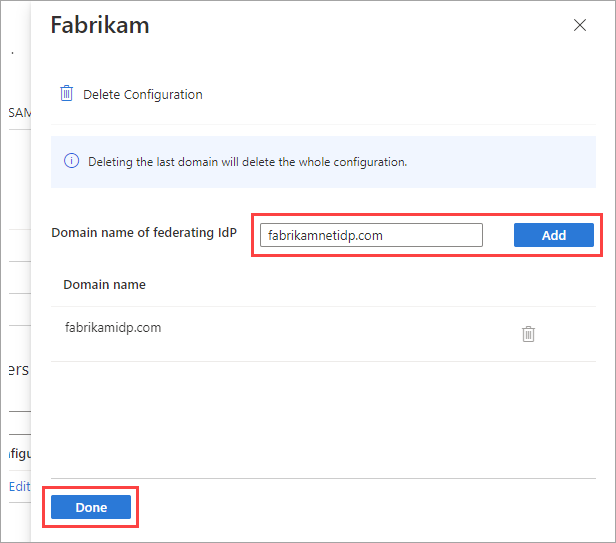

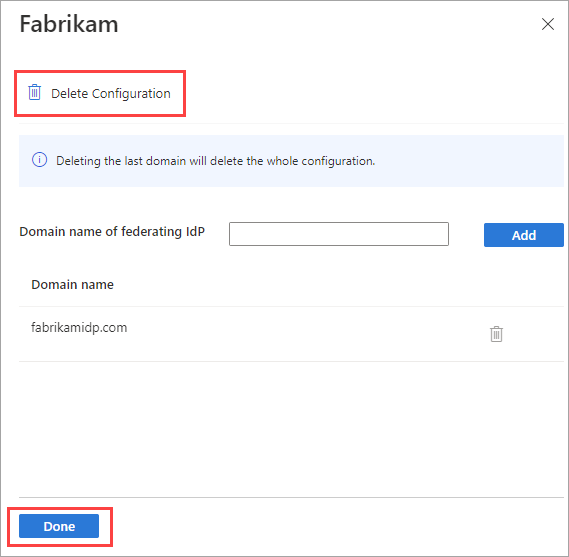

(İsteğe bağlı) Bu federasyon kimlik sağlayıcısına daha fazla etki alanı adı eklemek için:

Etki Alanları sütununda bağlantıyı seçin.

Federasyon IdP'sinin etki alanı adı'nın yanına etki alanı adını yazın ve Ekle'yi seçin. Eklemek istediğiniz her etki alanı için bu işlemi yineleyin. İşiniz bittiğinde Bitti'yi seçin.

Microsoft Graph API'sini kullanarak federasyonu yapılandırmak için

SamlOrWsFedExternalDomainFederation kaynak türünü kullanarak SAML veya WS-Fed protokollerini destekleyen bir kimlik sağlayıcısıyla federasyon ayarlayabilirsiniz.

4. Adım: Microsoft Entra ID doğrulanmış etki alanları için kullanım sırasını yapılandırma

Etki alanı Doğrulanmış Microsoft Entra Id ise, gelen B2B işbirliği için kiracılar arası erişim ayarlarınızda Kullanım sırası ayarlarını yapılandırın. Federasyon IdP'si ile kullanım önceliğini ayarlamak için SAML/WS-Fed kimlik sağlayıcılarını Birincil kimlik sağlayıcıları listesinin en üstüne taşıyın.

Not

Yapılandırılabilir kullanım özelliği için Microsoft Entra yönetim merkezi ayarları şu anda müşterilere dağıtılıyor. Ayarlar yönetim merkezinde kullanıma sunulana kadar, Microsoft Graph REST API'sini (beta sürümü) kullanarak davet kullanım sırasını yapılandırabilirsiniz. Microsoft Graph başvuru belgelerinde Örnek 2: Varsayılan davet kullanım yapılandırmasını güncelleştirme bölümüne bakın.

5. Adım: Microsoft Entra Id'de SAML/WS-Fed IdP federasyonu test edin

Şimdi yeni bir B2B konuk kullanıcı davet ederek federasyon kurulumunuzu test edin. Ayrıntılar için bkz . Microsoft Entra yönetim merkezinde Microsoft Entra B2B işbirliği kullanıcıları ekleme.

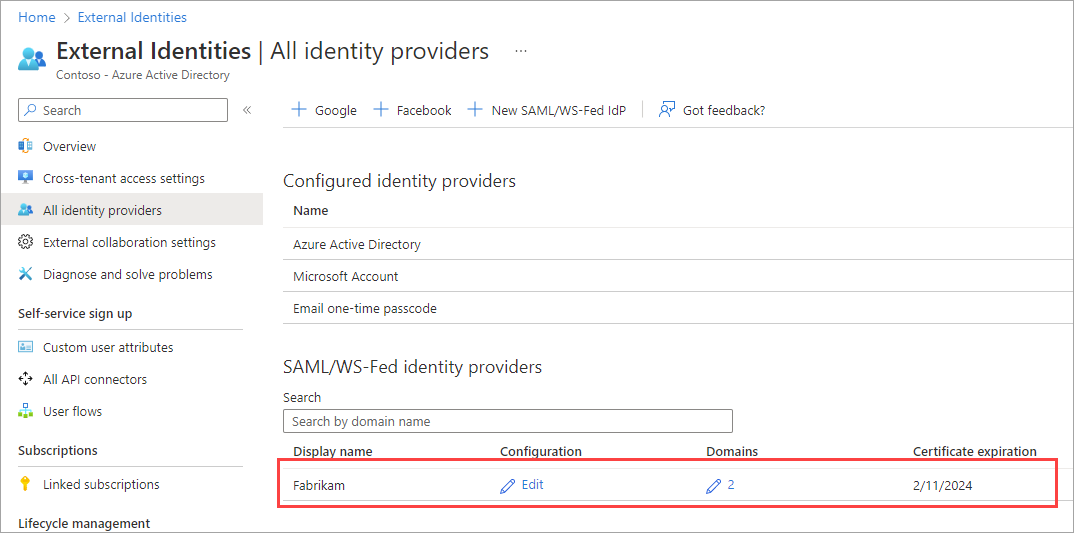

Sertifika veya yapılandırma ayrıntıları Nasıl yaparım? güncelleştirildi?

Tüm kimlik sağlayıcıları sayfasında, yapılandırdığınız SAML/WS-Fed kimlik sağlayıcılarının listesini ve sertifika süre sonu tarihlerini görüntüleyebilirsiniz. Bu listeden sertifikaları yenileyebilir ve diğer yapılandırma ayrıntılarını değiştirebilirsiniz.

Microsoft Entra yönetim merkezinde en az Dış Kimlik Sağlayıcısı yöneticisi olarak oturum açın.

Kimlik>Dış Kimlikleri>Tüm kimlik sağlayıcıları'na göz atın.

SAML/WS-Fed kimlik sağlayıcıları altında, listede bir kimlik sağlayıcısına gidin veya arama kutusunu kullanın.

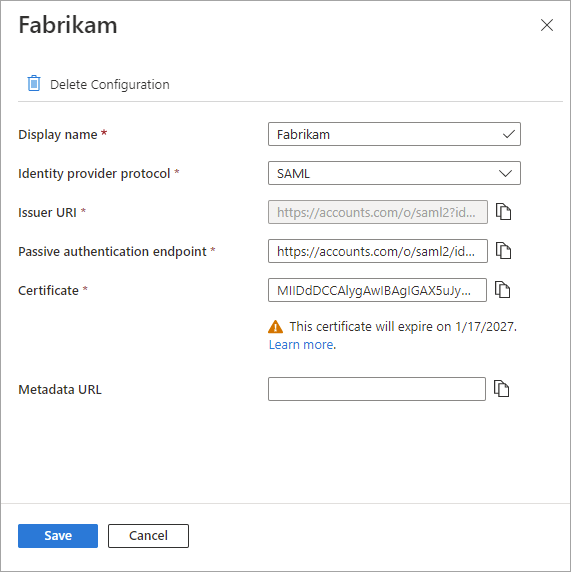

Sertifikayı güncelleştirmek veya yapılandırma ayrıntılarını değiştirmek için:

- Kimlik sağlayıcısının Yapılandırma sütununda Düzenle bağlantısını seçin.

- Yapılandırma sayfasında, aşağıdaki ayrıntılardan herhangi birini değiştirin:

- Görünen ad - İş ortağının kuruluşunun görünen adı.

- Kimlik sağlayıcısı protokolü - SAML veya WS-Fed'i seçin.

- Pasif kimlik doğrulama uç noktası - İş ortağı IdP'sinin pasif istek sahibi uç noktası.

- Sertifika - İmzalama sertifikasının kimliği. Yenilemek için yeni bir sertifika kimliği girin.

- Meta Veri URL'si - İmzalama sertifikasının otomatik olarak yenilenmesi için kullanılan iş ortağının meta verilerini içeren URL.

- Kaydet'i seçin.

İş ortağıyla ilişkili etki alanlarını düzenlemek için Etki Alanları sütunundaki bağlantıyı seçin. Etki alanı ayrıntıları bölmesinde:

- Etki alanı eklemek için, Federasyon IdP'sinin Etki alanı adı'nın yanına etki alanı adını yazın ve Ekle'yi seçin. Eklemek istediğiniz her etki alanı için bu işlemi yineleyin.

- Bir etki alanını silmek için etki alanının yanındaki sil simgesini seçin.

- İşiniz bittiğinde Bitti'yi seçin.

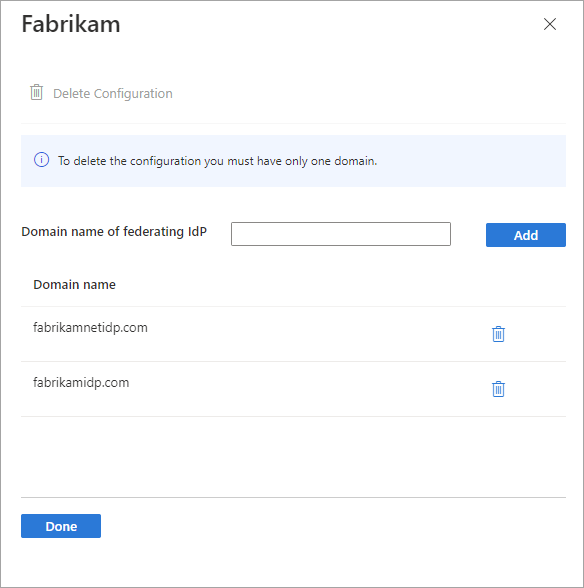

Federasyon Nasıl yaparım? kaldırılsın mı?

Federasyon yapılandırmanızı kaldırabilirsiniz. Bunu yaparsanız, davetlerini zaten kullanan federasyon konuk kullanıcıları artık oturum açamıyor. Ancak kullanım durumlarını sıfırlayarak kaynaklarınıza yeniden erişim verebilirsiniz. Microsoft Entra yönetim merkezinde bir IdP yapılandırmasını kaldırmak için:

Microsoft Entra yönetim merkezinde en az Dış Kimlik Sağlayıcısı yöneticisi olarak oturum açın.

Kimlik>Dış Kimlikleri>Tüm kimlik sağlayıcıları'na göz atın.

SAML/WS-Fed kimlik sağlayıcıları altında, listeden kimlik sağlayıcısına gidin veya arama kutusunu kullanın.

IdP'nin etki alanı ayrıntılarını görüntülemek için Etki Alanları sütunundaki bağlantıyı seçin.

Etki alanı adı listesindeki etki alanlarından biri dışında tümünü silin.

Yapılandırmayı Sil'i ve ardından Bitti'yi seçin.

Silme işlemini onaylamak için Tamam'ı seçin.

Microsoft Graph API samlOrWsFedExternalDomainFederation kaynak türünü kullanarak da federasyonu kaldırabilirsiniz.

Sonraki adımlar

Dış kullanıcılar çeşitli kimlik sağlayıcılarıyla oturum açarken davet kullanım deneyimi hakkında daha fazla bilgi edinin.