Bulut için Microsoft Defender Apps erişim ilkeleri oluşturma

Bulut için Microsoft Defender Uygulamalar erişim ilkeleri, bulut uygulamalarına erişim üzerinde gerçek zamanlı izleme ve denetim sağlamak için Koşullu Erişim uygulama denetimini kullanır. Erişim ilkeleri kullanıcı, konum, cihaz ve uygulamaya göre erişimi denetler ve tüm cihazlar için desteklenir.

Bir konak uygulaması için oluşturulan ilkeler ilgili kaynak uygulamalarına bağlı değildir. Örneğin, Teams, Exchange veya Gmail için oluşturduğunuz erişim ilkeleri SharePoint, OneDrive veya Google Drive'a bağlı değildir. Ana bilgisayar uygulamasına ek olarak kaynak uygulaması için bir ilkeye ihtiyacınız varsa ayrı bir ilke oluşturun.

İpucu

Oturumları izlerken genel olarak erişime izin vermek veya belirli oturum etkinliklerini sınırlamak isterseniz, bunun yerine oturum ilkeleri oluşturun. Daha fazla bilgi için bkz . Oturum ilkeleri.

Önkoşullar

Başlamadan önce aşağıdaki önkoşullara sahip olduğunuzdan emin olun:

Tek başına lisans olarak veya başka bir lisansın parçası olarak Bulut için Defender Apps lisansı.

Tek başına lisans olarak veya başka bir lisansın parçası olarak Microsoft Entra ID P1 lisansı.

Microsoft dışı bir IdP kullanıyorsanız, kimlik sağlayıcınız (IdP) çözümünüz için gereken lisans.

Koşullu Erişim uygulama denetimine eklenen ilgili uygulamalar. Microsoft Entra ID uygulamaları otomatik olarak eklenirken, Microsoft dışı IdP uygulamaları el ile eklenmelidir.

Microsoft dışı bir IdP ile çalışıyorsanız IdP'nizi Bulut için Microsoft Defender Uygulamalarıyla çalışacak şekilde de yapılandırdığınızdan emin olun. Daha fazla bilgi için bkz.

Erişim ilkenizin çalışması için, trafiği denetleme izinlerini oluşturan bir Microsoft Entra ID Koşullu Erişim ilkeniz de olmalıdır.

Örnek: Bulut için Defender Uygulamaları ile kullanmak üzere Microsoft Entra ID Koşullu Erişim ilkeleri oluşturma

Bu yordam, Bulut için Defender Uygulamaları ile kullanmak üzere Koşullu Erişim ilkesi oluşturmanın üst düzey bir örneğini sağlar.

Microsoft Entra ID Koşullu Erişim'de Yeni ilke oluştur'u seçin.

İlkeniz için anlamlı bir ad girin ve ilkenize denetim eklemek için Oturum'un altındaki bağlantıyı seçin.

Oturum alanında Koşullu Erişim Uygulama Denetimini Kullan'ı seçin.

Kullanıcılar alanında, tüm kullanıcıları veya yalnızca belirli kullanıcıları ve grupları dahil etmek için seçin.

Koşullar ve İstemci uygulamaları alanlarında, ilkenize eklemek istediğiniz koşulları ve istemci uygulamalarını seçin.

İlkeyi kaydetmek için Yalnızca Rapor'u Açık olarak açın ve ardından Oluştur'u seçin.

Microsoft Entra ID hem tarayıcı tabanlı hem de tarayıcı tabanlı olmayan ilkeleri destekler. Daha fazla güvenlik kapsamı için her iki türü de oluşturmanızı öneririz.

Uygun olmayan bir Koşullu Erişim ilkesi oluşturmak için bu yordamı yineleyin. İstemci uygulamaları alanında Yapılandır seçeneğini Evet olarak değiştirin. Ardından, Modern kimlik doğrulama istemcileri'nin altında Tarayıcı seçeneğini temizleyin. Diğer tüm varsayılan seçimleri seçili bırakın.

Not: Kurumsal uygulama "Bulut için Microsoft Defender Uygulamalar – Oturum Denetimleri", Koşullu Erişim Uygulama Denetimi hizmeti tarafından dahili olarak kullanılır. Ca ilkesinin Hedef kaynaklarda bu uygulamaya erişimi kısıtlamadığından emin olun.

Daha fazla bilgi için bkz . Koşullu Erişim ilkeleri ve Koşullu Erişim ilkesi oluşturma.

Bulut için Defender Uygulamaları erişim ilkesi oluşturma

Bu yordamda, Bulut için Defender Uygulamalarında yeni bir erişim ilkesinin nasıl oluşturulacağı açıklanır.

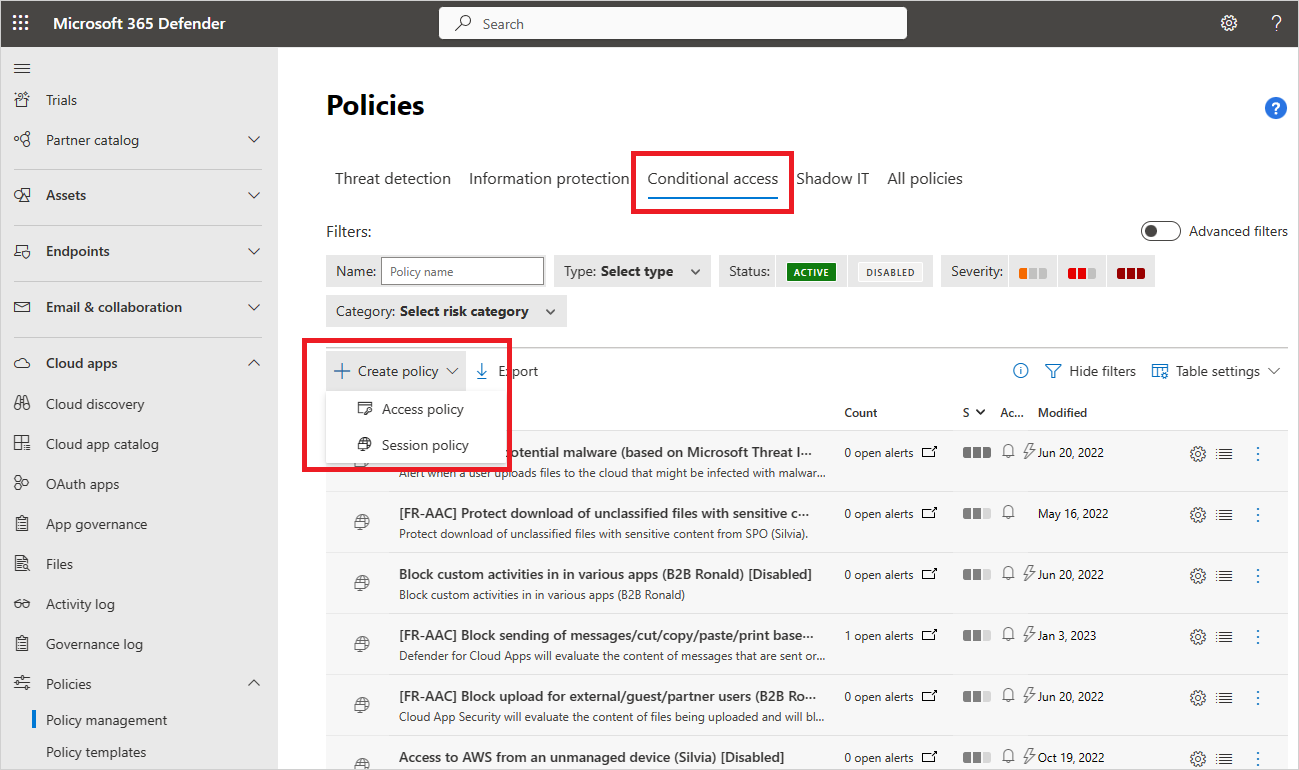

Microsoft Defender XDR'de Cloud Apps > İlkeleri İlke > yönetimi > Koşullu Erişim sekmesini seçin.

İlke>oluştur Erişim ilkesi'ni seçin. Örneğin:

Erişim ilkesi oluştur sayfasında aşağıdaki temel bilgileri girin:

Veri Akışı Adı Açıklama İlke adı İlkeniz için yönetilmeyen cihazlardan erişimi engelleme gibi anlamlı bir ad İlke önem derecesi İlkenize uygulamak istediğiniz önem derecesini seçin. Kategori Access denetiminin varsayılan değerini tutma Açıklama Ekibinizin amacını anlamasına yardımcı olmak için ilkeniz için isteğe bağlı, anlamlı bir açıklama girin. Aşağıdaki alanın tümüyle eşleşen etkinlikler bölümünde ilkeye uygulanacak ek etkinlik filtrelerini seçin. Filtreler aşağıdaki seçenekleri içerir:

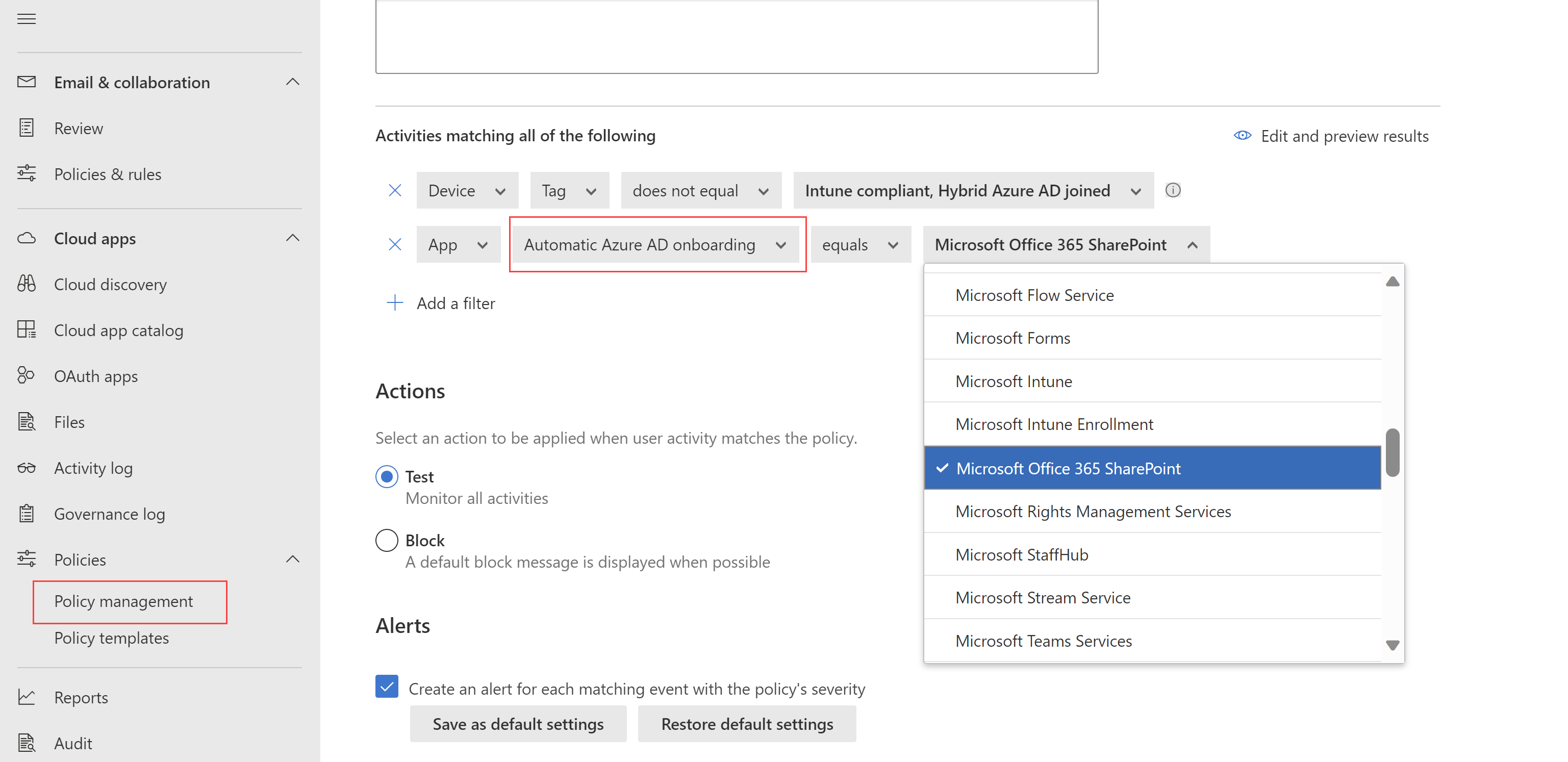

Veri Akışı Adı Açıklama Uygulama İlkeye eklenecek belirli bir uygulamaya yönelik filtreler. İlk olarak Microsoft Entra ID uygulamaları için Otomatik Azure AD ekleme mi, Microsoft dışı IdP uygulamaları için el ile ekleme mi kullanacaklarını seçerek uygulamaları seçin. Ardından, listeden filtrenize eklemek istediğiniz uygulamayı seçin.

Microsoft dışı IdP uygulamanız listede yoksa, uygulamayı tam olarak eklediğinizden emin olun. Daha fazla bilgi için, şuraya bakın:

- Koşullu Erişim uygulama denetimi için Microsoft dışı IdP katalog uygulamalarını ekleme

- Koşullu Erişim uygulama denetimi için Microsoft dışı IdP özel uygulamaları ekleme

Uygulama filtresini kullanmamayı seçerseniz ilke, Ayarlar > Bulut Uygulamaları > Bağlı uygulamalar Koşullu Erişim Uygulama Denetimi uygulamaları > sayfasında Etkin olarak işaretlenmiş tüm uygulamalar için geçerlidir.

Not: Eklenen uygulamalarla el ile ekleme gerektiren uygulamalar arasında bazı çakışmalar görebilirsiniz. Uygulamalar arasında filtrenizde çakışma olması durumunda, el ile eklenen uygulamalar önceliklidir.İstemci uygulaması Tarayıcı veya mobil/masaüstü uygulamaları için filtreleyin. Cihaz Belirli bir cihaz yönetim yöntemi gibi cihaz etiketlerini veya bilgisayar, mobil veya tablet gibi cihaz türlerini filtreleyin. IP adresi IP adresi başına filtre uygulama veya önceden atanmış IP adresi etiketlerini kullanma. Konum Coğrafi konuma göre filtreleyin. Açıkça tanımlanmış bir konumun olmaması riskli etkinlikleri tanımlayabilir. Kayıtlı ISS Belirli bir ISS'den gelen etkinlikleri filtreleyin. Kullanıcı Belirli bir kullanıcı veya kullanıcı grubu için filtre uygulama. Kullanıcı aracısı dizesi Belirli bir kullanıcı aracısı dizesi için filtreleyin. Kullanıcı aracısı etiketi Eski tarayıcılar veya işletim sistemleri gibi kullanıcı aracısı etiketlerini filtreleyin. Örneğin:

Geçerli seçiminizle birlikte döndürülecek etkinlik türlerinin önizlemesini almak için Sonuçları düzenle ve önizleme'yi seçin.

Eylemler alanında aşağıdaki seçeneklerden birini belirleyin:

Denetim: Bu eylemi, açıkça ayarladığınız ilke filtrelerine göre erişime izin verecek şekilde ayarlayın.

Engelle: Açıkça ayarladığınız ilke filtrelerine göre erişimi engellemek için bu eylemi ayarlayın.

Uyarılar alanında, aşağıdaki eylemlerden herhangi birini gerektiği gibi yapılandırın:

- İlkenin önem derecesiyle eşleşen her olay için bir uyarı oluşturma

- Uyarıyı e-posta olarak gönderme

- İlke başına günlük uyarı sınırı

- Power Automate'e uyarı gönderme

Bitirdiğinizde Oluştur'u seçin.

İlkenizi test etme

Erişim ilkenizi oluşturduktan sonra, ilkede yapılandırılan her uygulamada yeniden kimlik doğrulaması yaparak bu ilkeyi test edin. Uygulama deneyiminizin beklendiği gibi olduğunu doğrulayın ve etkinlik günlüklerinizi denetleyin.

Şunları yapmanızı öneririz:

- Test için özel olarak oluşturduğunuz bir kullanıcı için ilke oluşturun.

- Uygulamalarınızda yeniden kimlik doğrulamasından önce tüm mevcut oturumların oturumunu kapatın.

- Etkinliklerin etkinlik günlüğünde tam olarak yakalanmasını sağlamak için hem yönetilen hem de yönetilmeyen cihazlardan mobil ve masaüstü uygulamalarında oturum açın.

İlkenizle eşleşen bir kullanıcıyla oturum açtığınızdan emin olun.

İlkenizi uygulamanızda test etmek için:

- Uygulamanın içinde kullanıcının iş sürecinin parçası olan tüm sayfaları ziyaret edin ve sayfaların doğru şekilde işlendiğini doğrulayın.

- Dosyaların indirilmesi ve karşıya yüklenmesi gibi yaygın eylemlerin gerçekleştirilmesinden uygulamanın davranışının ve işlevselliğinin olumsuz etkilenmediğini doğrulayın.

- Özel, Microsoft dışı IdP uygulamalarıyla çalışıyorsanız, uygulamanız için el ile eklediğiniz etki alanlarının her birini denetleyin.

Etkinlik günlüklerini denetlemek için:

Microsoft Defender XDR'de Bulut uygulamaları > Etkinlik günlüğü'nü seçin ve her adım için yakalanan oturum açma etkinliklerini denetleyin. Gelişmiş filtreler'i seçerek ve Kaynak eşittir Erişim denetimi için filtreleme yaparak filtrelemek isteyebilirsiniz.

Çoklu oturum açma oturum açma etkinlikleri Koşullu Erişim uygulama denetimi olaylarıdır.

Daha fazla ayrıntı için genişletecek bir etkinlik seçin. Kullanıcı aracısı etiketinin cihazın yerleşik bir istemci mi, mobil veya masaüstü uygulaması mı yoksa cihazın uyumlu ve etki alanına katılmış yönetilen bir cihaz mı olduğunu düzgün yansıtıp yansıtmadığını denetleyin.

Hatalarla veya sorunlarla karşılaşırsanız, dosyalar ve kayıtlı oturumlar gibi .Har kaynakları toplamak için Yönetici Görünümü araç çubuğunu kullanın ve ardından bir destek bileti oluşturun.

Kimlikle yönetilen cihazlar için erişim ilkeleri oluşturma

Microsoft Entra-hybrid'e katılmamış ve Microsoft Intune tarafından yönetilmeyen cihazlara erişimi denetlemek için istemci sertifikalarını kullanın. Yönetilen cihazlara yeni sertifikalar dağıt veya üçüncü taraf MDM sertifikaları gibi mevcut sertifikaları kullan. Örneğin, istemci sertifikasını yönetilen cihazlara dağıtmak ve ardından sertifikası olmayan cihazlardan erişimi engellemek isteyebilirsiniz.

Daha fazla bilgi için bkz . Koşullu Erişim uygulama denetimi ile yönetilen cihazları tanımlama.

İlgili içerik

Daha fazla bilgi için bkz.

- Erişim ve oturum denetimlerinin sorunlarını giderme

- Öğretici: Koşullu erişim uygulama denetimiyle hassas bilgilerin indirilmesini engelleme

- Oturum denetimlerini kullanarak yönetilmeyen cihazlarda indirmeleri engelleme

- Koşullu erişim uygulama denetimi web semineri

Herhangi bir sorunla karşılaşırsanız size yardımcı olmak için buradayız. Ürün sorununuzla ilgili yardım veya destek almak için lütfen bir destek bileti açın.