Bulut için Microsoft Defender Apps oturum ilkeleri oluşturma

Bulut için Microsoft Defender Uygulamalar oturum ilkeleri, gerçek zamanlı, oturum düzeyinde izleme ile bulut uygulamalarına ayrıntılı görünürlük sağlar. Bir kullanıcı oturumu için ayarladığınız ilkeye bağlı olarak çeşitli eylemler yapmak için oturum ilkelerini kullanın.

Erişime tamamen izin veren veya erişimi engelleyen erişim ilkelerinin aksine, oturum ilkeleri oturumu izlerken erişime izin verir. Belirli oturum etkinliklerini sınırlamak için oturum ilkelerinize Koşullu Erişim uygulama denetimi ekleyin.

Örneğin, kullanıcıların yönetilmeyen cihazlardan veya belirli konumlardan bir uygulamaya erişmesine izin vermek isteyebilirsiniz. Ancak, bu oturumlar sırasında hassas dosyaların indirilmesini sınırlamak veya belirli belgelerin uygulamadan çıkarken indirme, karşıya yükleme veya kopyalamaya karşı korunmasını zorunlu kılabilirsiniz.

Bir konak uygulaması için oluşturulan ilkeler ilgili kaynak uygulamalarına bağlı değildir. Örneğin, Teams, Exchange veya Gmail için oluşturduğunuz erişim ilkeleri SharePoint, OneDrive veya Google Drive'a bağlı değildir. Ana bilgisayar uygulamasına ek olarak kaynak uygulaması için bir ilkeye ihtiyacınız varsa ayrı bir ilke oluşturun.

Uygulanabilecek ilke sayısıyla ilgili bir sınır yoktur.

Önkoşullar

Başlamadan önce aşağıdaki önkoşullara sahip olduğunuzdan emin olun:

Tek başına lisans olarak veya başka bir lisansın parçası olarak Bulut için Defender Apps lisansı

Tek başına lisans olarak veya başka bir lisansın parçası olarak Microsoft Entra ID P1 lisansı.

Microsoft dışı bir IdP kullanıyorsanız, kimlik sağlayıcınız (IdP) çözümünüz için gereken lisans.

Koşullu Erişim uygulama denetimine eklenen ilgili uygulamalar. Microsoft Entra ID uygulamaları otomatik olarak eklenirken, Microsoft dışı IdP uygulamaları el ile eklenmelidir.

Microsoft dışı bir IdP ile çalışıyorsanız IdP'nizi Bulut için Microsoft Defender Uygulamalarıyla çalışacak şekilde de yapılandırdığınızdan emin olun. Daha fazla bilgi için bkz.

Oturum ilkenizin çalışması için, trafiği denetleme izinlerini oluşturan bir Microsoft Entra ID Koşullu Erişim ilkeniz de olmalıdır.

Örnek: Bulut için Defender Uygulamaları ile kullanmak üzere Microsoft Entra ID Koşullu Erişim ilkeleri oluşturma

Bu yordam, Bulut için Defender Uygulamaları ile kullanmak üzere Koşullu Erişim ilkesi oluşturmanın üst düzey bir örneğini sağlar.

Microsoft Entra ID Koşullu Erişim'de Yeni ilke oluştur'u seçin.

İlkeniz için anlamlı bir ad girin ve ilkenize denetim eklemek için Oturum'un altındaki bağlantıyı seçin.

Oturum alanında Koşullu Erişim Uygulama Denetimini Kullan'ı seçin.

Kullanıcılar alanında, tüm kullanıcıları veya yalnızca belirli kullanıcıları ve grupları dahil etmek için seçin.

Koşullar ve İstemci uygulamaları alanlarında, ilkenize eklemek istediğiniz koşulları ve istemci uygulamalarını seçin.

İlkeyi kaydetmek için Yalnızca Rapor'u Açık olarak açın ve ardından Oluştur'u seçin.

Microsoft Entra ID hem tarayıcı tabanlı hem de tarayıcı tabanlı olmayan ilkeleri destekler. Daha fazla güvenlik kapsamı için her iki türü de oluşturmanızı öneririz.

Uygun olmayan bir Koşullu Erişim ilkesi oluşturmak için bu yordamı yineleyin. İstemci uygulamaları alanında Yapılandır seçeneğini Evet olarak değiştirin. Ardından, Modern kimlik doğrulama istemcileri'nin altında Tarayıcı seçeneğini temizleyin. Diğer tüm varsayılan seçimleri seçili bırakın.

Not: Kurumsal uygulama "Bulut için Microsoft Defender Uygulamalar – Oturum Denetimleri", Koşullu Erişim Uygulama Denetimi hizmeti tarafından dahili olarak kullanılır. Ca ilkesinin Hedef kaynaklarda bu uygulamaya erişimi kısıtlamadığından emin olun.

Daha fazla bilgi için bkz . Koşullu Erişim ilkeleri ve Koşullu Erişim ilkesi oluşturma.

Bulut için Defender Apps oturum ilkesi oluşturma

Bu yordam, Bulut için Defender Uygulamalarında yeni oturum ilkesinin nasıl oluşturulacağını açıklar.

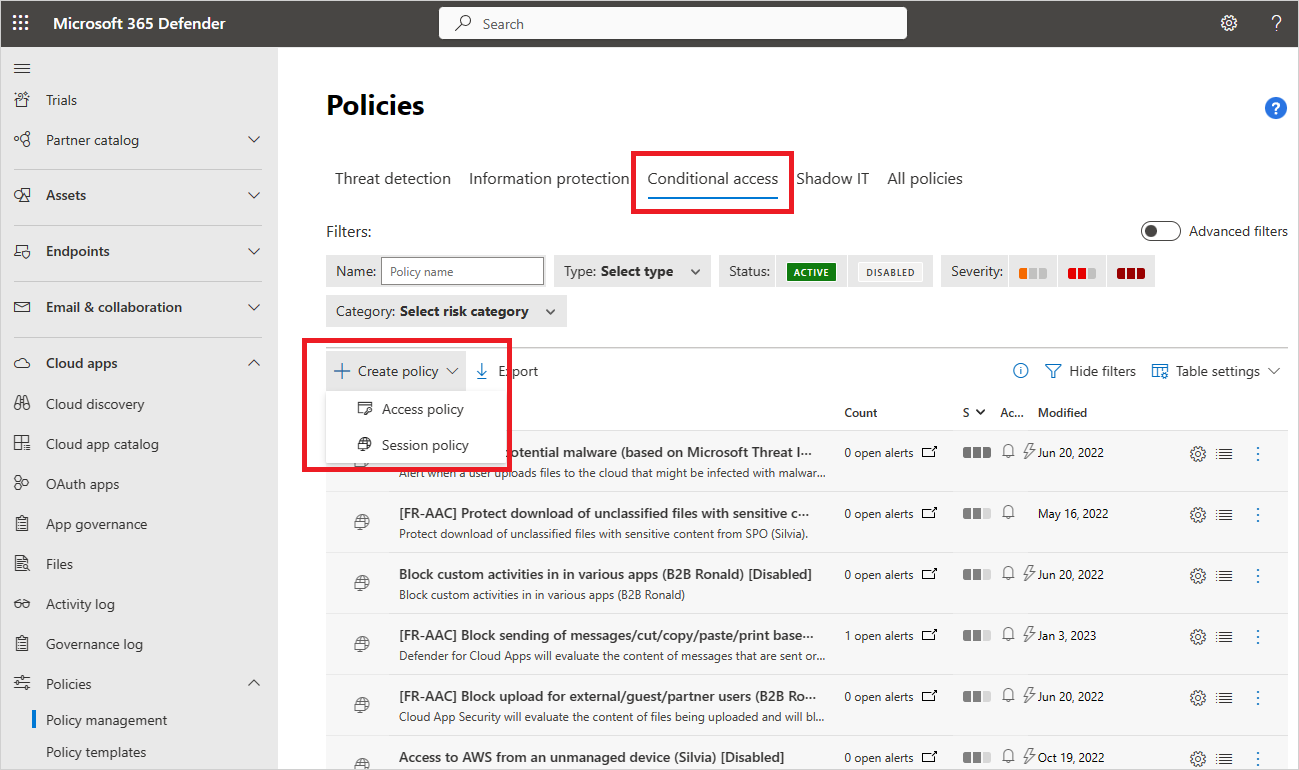

Microsoft Defender XDR'de Cloud Apps > İlkeleri İlke > yönetimi > Koşullu Erişim sekmesini seçin.

İlke>oluştur Oturum ilkesi'ni seçin. Örneğin:

Oturum ilkesi oluştur sayfasında, İlke şablonu açılan listesinden bir şablon seçerek veya tüm ayrıntıları el ile girerek başlayın.

İlkeniz için aşağıdaki temel bilgileri girin. Şablon kullanıyorsanız içeriğin büyük bir kısmı sizin için zaten doldurulmuş demektir.

Veri Akışı Adı Açıklama İlke adı Pazarlama Kullanıcıları için Box'ta Hassas Belgelerin İndirilmesini Engelle gibi ilkeniz için anlamlı bir ad İlke önem derecesi İlkenize uygulamak istediğiniz önem derecesini seçin. Kategori Uygulamak istediğiniz kategoriyi seçin. Açıklama Ekibinizin amacını anlamasına yardımcı olmak için ilkeniz için isteğe bağlı, anlamlı bir açıklama girin. Oturum denetim türü Aşağıdaki seçeneklerden birini belirleyin:

- Yalnızca izleme. Yalnızca kullanıcı etkinliğini izler ve seçtiğiniz uygulamalar için yalnızca izleme ilkesi oluşturur.

- Etkinlikleri engelleyin. Etkinlik türü filtresi tarafından tanımlanan belirli etkinlikleri engeller. Seçili uygulamalardan gelen tüm etkinlikler Etkinlik günlüğünde izlenir ve raporlanır.

- Dosya indirmeyi denetleme (inceleme ile). Dosya indirmelerini izler ve indirmeleri engelleme veya koruma gibi diğer eylemlerle birleştirilebilir.

- Dosya yükleme işlemini denetleme (inceleme ile). Dosya yüklemelerini izler ve karşıya yüklemeleri engelleme veya koruma gibi diğer eylemlerle birleştirilebilir.

Daha fazla bilgi için bkz . Oturum ilkeleri için desteklenen etkinlikler.Aşağıdaki alanın tümüyle eşleşen etkinlikler bölümünde ilkeye uygulanacak ek etkinlik filtrelerini seçin. Filtreler aşağıdaki seçenekleri içerir:

Veri Akışı Adı Açıklama Etkinlik türü Uygulamak istediğiniz etkinlik türünü seçin, örneğin:

-Baskı

- Kesme, kopyalama, yapıştırma gibi pano eylemleri

- Desteklenen uygulamalarda öğeleri gönderme, paylaşma, paylaşma veya düzenleme.

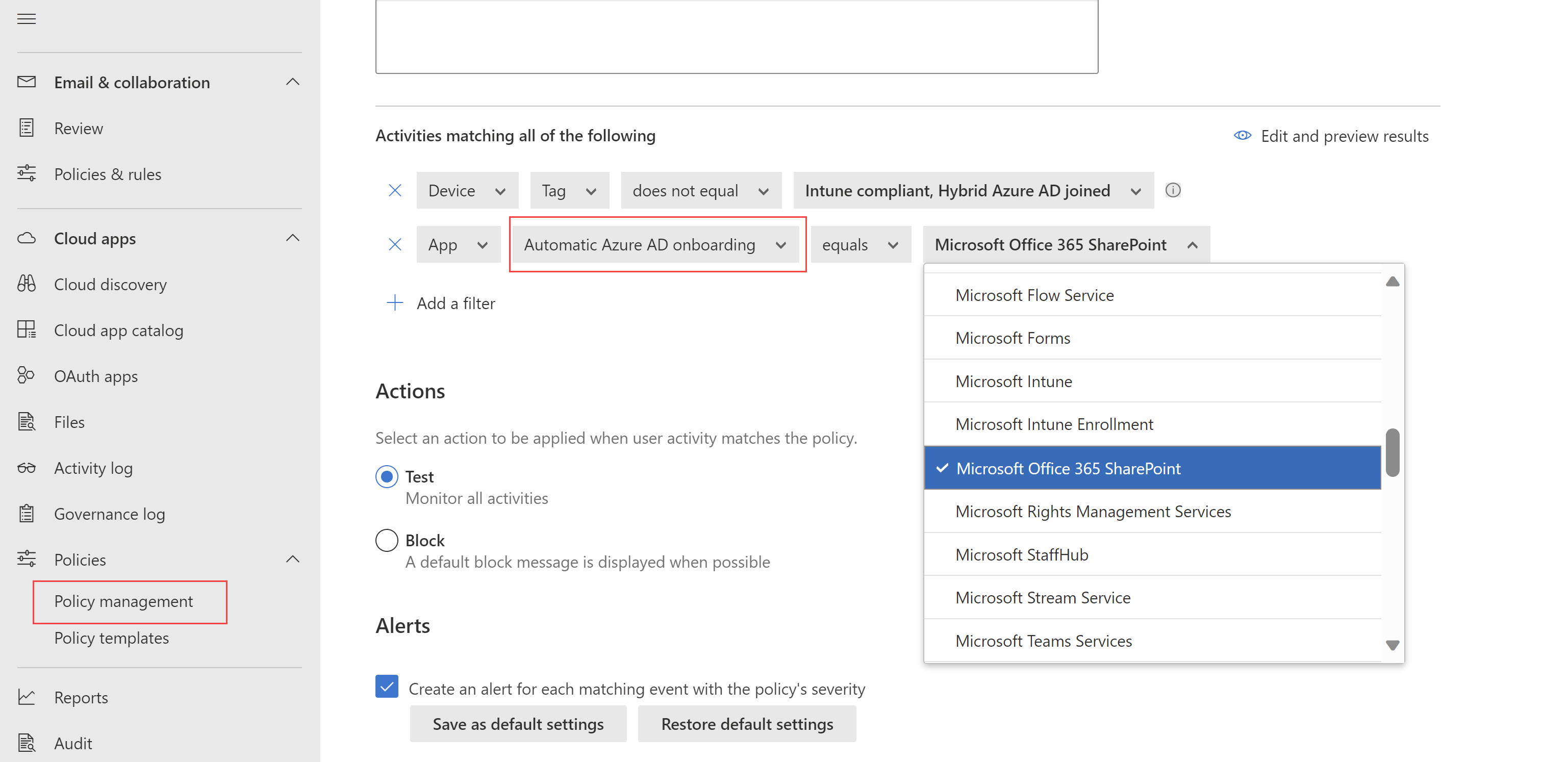

Örneğin, Teams sohbetinde veya Slack kanalında bilgi göndermeye çalışan bir kullanıcıyı yakalamak için koşullarınızdaki öğeleri gönderme etkinliğini kullanın ve parola veya diğer kimlik bilgileri gibi hassas bilgiler içeriyorsa iletiyi engelleyin.Uygulama İlkeye eklenecek belirli bir uygulamaya yönelik filtreler. İlk olarak Microsoft Entra ID uygulamaları için Otomatik Azure AD ekleme mi, Microsoft dışı IdP uygulamaları için el ile ekleme mi kullanacaklarını seçerek uygulamaları seçin. Ardından, listeden filtrenize eklemek istediğiniz uygulamayı seçin.

Microsoft dışı IdP uygulamanız listede yoksa, uygulamayı tam olarak eklediğinizden emin olun. Daha fazla bilgi için, şuraya bakın:

- Koşullu Erişim uygulama denetimi için Microsoft dışı IdP katalog uygulamalarını ekleyin.

- Koşullu Erişim uygulama denetimi için Microsoft dışı IdP özel uygulamaları ekleme

Uygulama filtresini kullanmamayı seçerseniz ilke, Ayarlar > Bulut Uygulamaları > Bağlı uygulamalar Koşullu Erişim Uygulama Denetimi uygulamaları > sayfasında Etkin olarak işaretlenmiş tüm uygulamalar için geçerlidir.

Not: Eklenen uygulamalarla el ile ekleme gerektiren uygulamalar arasında bazı çakışmalar görebilirsiniz. Uygulamalar arasında filtrenizde çakışma olması durumunda, el ile eklenen uygulamalar öncelikli olacaktır.Cihaz Belirli bir cihaz yönetim yöntemi gibi cihaz etiketlerini veya bilgisayar, mobil veya tablet gibi cihaz türlerini filtreleyin. IP adresi IP adresi başına filtre uygulama veya önceden atanmış IP adresi etiketlerini kullanma. Konum Coğrafi konuma göre filtreleyin. Açıkça tanımlanmış bir konumun olmaması riskli etkinlikleri tanımlayabilir. Kayıtlı ISS Belirli bir ISS'den gelen etkinlikleri filtreleyin. Kullanıcı Belirli bir kullanıcı veya kullanıcı grubu için filtre uygulama. Kullanıcı aracısı dizesi Belirli bir kullanıcı aracısı dizesi için filtreleyin. Kullanıcı aracısı etiketi Eski tarayıcılar veya işletim sistemleri gibi kullanıcı aracısı etiketlerini filtreleyin. Örneğin:

Geçerli seçiminizle birlikte döndürülecek etkinlik türlerinin önizlemesini almak için Sonuçları düzenle ve önizleme'yi seçin.

Belirli bir oturum denetimi türü için kullanılabilen ek seçenekleri yapılandırın.

Örneğin Etkinlikleri engelle'yi seçtiyseniz Etkinlik içeriğini incelemek için içerik incelemesini kullan'ı seçin ve ardından ayarlarınızı gerektiği gibi yapılandırın. Bu durumda, sosyal güvenlik numarası gibi belirli ifadeleri içeren metinleri incelemek isteyebilirsiniz.

Dosya indirmeyi denetle (inceleme ile) veya Denetim dosyası yükleme (inceleme ile) seçeneğini belirlediyseniz, Aşağıdaki ayarların tümüyle eşleşen Dosyalar'ı yapılandırın.

Aşağıdaki dosya filtrelerinden birini yapılandırın:

-

- İlkenin tüm dosyalara mı yoksa yalnızca belirtilen klasörlerdeki dosyalara mı uygulanacağını seçin

- Kullanılacak veri sınıflandırma hizmetleri veya kötü amaçlı yazılım gibi bir inceleme yöntemi seçin. Daha fazla bilgi için bkz . Microsoft Veri Sınıflandırma Hizmetleri tümleştirmesi.

- parmak izi veya eğitilebilir sınıflandırıcılar gibi öğelere dayalı senaryolar gibi ilkeniz için daha ayrıntılı seçenekler yapılandırın.

Eylemler alanında aşağıdaki seçeneklerden birini belirleyin:

Veri Akışı Adı Açıklama Denetle Tüm etkinlikleri izler. Ayarladığınız ilke filtrelerine göre indirmeye açıkça izin vermek için öğesini seçin. Block Dosya indirmelerini engeller ve tüm etkinlikleri izler. Ayarladığınız ilke filtrelerine göre indirmeleri açıkça engellemek için seçin.

Engelleme ilkeleri, kullanıcıları e-postayla bilgilendirmeyi ve engelleme iletisini özelleştirmeyi seçmenize de olanak sağlar.Koruma İndirmeye bir duyarlılık etiketi uygular ve tüm etkinlikleri izler. Yalnızca Dosya indirmeyi denetle (inceleme ile) seçeneğini belirlediyseniz kullanılabilir.

Microsoft Purview Bilgi Koruması kullanıyorsanız eşleşen dosyalara duyarlılık etiketi uygulamayı, dosyaları indiren kullanıcıya özel izinler uygulamayı veya belirli dosyaların indirilmesini engellemeyi de seçebilirsiniz.

Microsoft Entra ID Koşullu Erişim ilkeniz varsa, adım adım kimlik doğrulaması (Önizleme) gerektirmeyi de seçebilirsiniz.İsteğe bağlı olarak, ilkeniz için gerektiğinde veriler taranamasa bile seçili eylemi her zaman uygula seçeneğini belirleyin.

Uyarılar alanında, aşağıdaki eylemlerden herhangi birini gerektiği gibi yapılandırın:

- İlkenin önem derecesiyle eşleşen her olay için bir uyarı oluşturma

- Uyarıyı e-posta olarak gönderme

- İlke başına günlük uyarı sınırı

- Power Automate'e uyarı gönderme

Bitirdiğinizde Oluştur'u seçin.

İlkenizi test etme

Oturum ilkenizi oluşturduktan sonra, ilkede yapılandırılan her uygulamada yeniden kimlik doğrulaması yaparak ve ilkenizde yapılandırdığınız senaryoyu test ederek bunu test edin.

Şunları yapmanızı öneririz:

- Uygulamalarınızda yeniden kimlik doğrulamasından önce tüm mevcut oturumların oturumunu kapatın.

- Etkinliklerin etkinlik günlüğünde tam olarak yakalanmasını sağlamak için hem yönetilen hem de yönetilmeyen cihazlardan mobil ve masaüstü uygulamalarında oturum açın.

İlkenizle eşleşen bir kullanıcıyla oturum açtığınızdan emin olun.

İlkenizi uygulamanızda test etmek için:

Kilit

simgesinin tarayıcınızda görünüp görünmediğini denetleyin veya Microsoft Edge dışında bir tarayıcıda çalışıyorsanız uygulama URL'nizin son eki içerip

simgesinin tarayıcınızda görünüp görünmediğini denetleyin veya Microsoft Edge dışında bir tarayıcıda çalışıyorsanız uygulama URL'nizin son eki içerip .mcasiçermediğini denetleyin. Daha fazla bilgi için bkz . İş için Microsoft Edge (Önizleme) ile tarayıcı içi koruma.Uygulamanın içinde kullanıcının iş sürecinin parçası olan tüm sayfaları ziyaret edin ve sayfaların doğru şekilde işlendiğini doğrulayın.

Dosyaların indirilmesi ve karşıya yüklenmesi gibi yaygın eylemlerin gerçekleştirilmesinden uygulamanın davranışının ve işlevselliğinin olumsuz etkilenmediğini doğrulayın.

Özel, Microsoft dışı IdP uygulamalarıyla çalışıyorsanız, uygulamanız için el ile eklediğiniz etki alanlarının her birini denetleyin.

Hatalarla veya sorunlarla karşılaşırsanız, destek bileti oluşturmak için dosyalar ve kayıtlı oturumlar gibi .har kaynakları toplamak için yönetici araç çubuğunu kullanın.

Microsoft Defender XDR'de güncelleştirmeleri denetlemek için:

Microsoft Defender Portalı'nda, Cloud Apps'in altında İlkeler'e gidin ve İlke yönetimi'ni seçin.

İlke raporunu görüntülemek için oluşturduğunuz ilkeyi seçin. Oturum ilkesi eşleşmesi kısa süre içinde görünür.

İlke raporu, hangi oturum açma işlemlerinin oturum denetimi için Bulut için Microsoft Defender Uygulamaları'na yönlendirildiğini ve izlenen oturumlarda hangi dosyaların indirildiği veya engellendiği gibi diğer eylemleri gösterir.

Kullanıcı bildirim ayarlarını kapatma

Varsayılan olarak, oturumları izlenirken kullanıcılara bildirim gönderilir. Kullanıcılarınızın bilgilendirilmemelerini veya bildirim iletisini özelleştirmelerini tercih ederseniz bildirim ayarlarını yapılandırın.

Microsoft Defender XDR'de Ayarlar Bulut uygulamaları > Koşullu Erişim Uygulama Denetimi > Kullanıcı izleme'yi seçin.>

Aşağıdaki seçimlerden birini yapın:

- Kullanıcılara etkinliklerinin izlenmekte olduğunu bildir seçeneğinin işaretini kaldırın

- Seçimi koruyun ve varsayılan iletiyi kullanmayı veya iletinizi özelleştirmeyi seçin.

Yapılandırılan iletinin örneğini yeni bir tarayıcı sekmesinde görüntülemek için Önizleme bağlantısını seçin.

Bulut bulma günlüklerini dışarı aktarma

Koşullu Erişim Uygulama Denetimi, üzerinden yönlendirilen her kullanıcı oturumunun trafik günlüklerini kaydeder. Trafik günlükleri saat, IP, kullanıcı aracısı, ziyaret edilen URL'ler ve karşıya yüklenen ve indirilen bayt sayısını içerir. Bu günlükler analiz edilir ve Uygulamalar Koşullu Erişim Uygulama Denetimi Bulut için Defender sürekli bir rapor, bulut bulma panosundaki bulut bulma raporları listesine eklenir.

Cloud discovery günlüklerini bulut bulma panosundan dışarı aktarmak için:

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin. Bağlı uygulamalar'ın altında Koşullu Erişim Uygulama Denetimi'ni seçin.

Tablonun üst kısmında dışarı aktar düğmesini seçin. Örneğin:

Raporun aralığını seçin ve Dışarı Aktar'ı seçin. Bu işlem biraz zaman alabilir.

Rapor hazır olduktan sonra dışarı aktarılan günlüğü indirmek için Microsoft Defender Portalı'nda Raporlar ->Cloud Apps'e ve ardından Dışarı aktarılan raporlar'a gidin.

Tabloda Koşullu Erişim Uygulama Denetimi trafik günlükleri listesinden ilgili raporu seçin ve İndir'i seçin. Örneğin:

Oturum ilkeleri için desteklenen etkinlikler

Aşağıdaki bölümlerde, Bulut için Defender Apps oturum ilkeleri tarafından desteklenen her etkinlik hakkında daha fazla ayrıntı sağlanır.

Yalnızca izleme

Yalnızca izleme oturum denetim türü yalnızca Oturum açma etkinliğini izler.

Diğer etkinlikleri izlemek için diğer oturum denetim türlerinden birini seçin ve Denetim eylemini kullanın.

İndirmeler ve karşıya yüklemeler dışındaki etkinlikleri izlemek için, izleme ilkenizde etkinlik ilkesi başına en az bir bloğunuz olmalıdır.

Tüm indirmeleri engelle

Denetim dosyası indirme (inceleme ile) oturum denetim türü olarak ayarlandığında ve Eylem olarak Engelle ayarlandığında, Koşullu Erişim uygulama denetimi kullanıcıların ilke dosyası filtreleri başına bir dosya indirmesini engeller.

Bir kullanıcı indirmeyi başlattığında, kullanıcı için İndirme kısıtlanmış iletisi görüntülenir ve indirilen dosya bir metin dosyasıyla değiştirilir. Metin dosyasının iletisini kuruluşunuz için gerektiği şekilde kullanıcıya yapılandırın.

Adım adım kimlik doğrulaması gerektir

Oturum denetim türü Etkinlikleri engelle, Dosya indirmeyi denetle (inceleme ile) veya Denetim dosyası yükleme (inceleme ile) olarak ayarlandığında, Adım adım kimlik doğrulaması iste eylemi kullanılabilir.

Bu eylem seçildiğinde, Bulut için Defender Uygulamalar seçilen etkinlik her gerçekleştiğinde ilke yeniden değerlendirmesi için oturumu Microsoft Entra Koşullu Erişim'e yönlendirir.

Microsoft Entra Id'de yapılandırılmış kimlik doğrulama bağlamını temel alarak oturum sırasında çok faktörlü kimlik doğrulaması ve cihaz uyumluluğu gibi talepleri denetlemek için bu seçeneği kullanın.

Belirli etkinlikleri engelleme

Etkinlikleri engelle ayarı oturum denetim türü olarak ayarlandığında, belirli uygulamalarda engellenmesi gereken belirli etkinlikleri seçin.

Yapılandırılan uygulamalardan gelen tüm etkinlikler Cloud apps > Etkinlik günlüğünde izlenir ve raporlanır.

Belirli etkinlikleri engellemek için Engelle eylemini ve engellemek istediğiniz etkinlikleri seçin.

Belirli etkinlikler için uyarı göndermek için Denetim eylemini seçin ve uyarı ayarlarınızı yapılandırın.

Örneğin, aşağıdaki etkinlikleri engellemek isteyebilirsiniz:

Gönderilen Teams iletisi. Kullanıcıların Microsoft Teams'den ileti göndermesini engelleyin veya belirli içerik içeren Teams iletilerini engelleyin.

Yazdır'ı seçin. Tüm yazdırma eylemlerini engelleyin.

Kopyala'yı seçin. Panoya tüm kopyalama eylemlerini engelle veya yalnızca belirli içerik için kopyalamayı engelle.

İndirilirken dosyaları koruma

Etkinlik türü filtresini kullanarak tanımladığınız belirli etkinlikleri engellemek için Etkinlikleri engelle oturum denetim türünü seçin.

Yapılandırılan uygulamalardan gelen tüm etkinlikler Cloud apps > Etkinlik günlüğünde izlenir ve raporlanır.

Belirli etkinlikleri engellemek için Engelle eylemini seçin veya Denetim eylemini seçin ve belirli etkinlikler için uyarı oluşturacak uyarı ayarlarını tanımlayın.

İlkenin dosya filtrelerine göre dosyaları duyarlılık etiketlemesi ve diğer korumalarla korumak için Koru eylemini seçin.

Duyarlılık etiketleri Microsoft Purview'da yapılandırılır ve Bulut için Defender Uygulamalar oturum ilkesinde bir seçenek olarak görünmesi için şifreleme uygulamak üzere yapılandırılmalıdır.

Oturum ilkenizi belirli bir etiketle yapılandırdığınızda ve kullanıcı ilkenin ölçütlerine uyan bir dosyayı indirdiğinde, etiket ve buna karşılık gelen korumalar ve izinler dosyaya uygulanır.

İndirilen dosya korunurken özgün dosya bulut uygulamasında olduğu gibi kalır. İndirilen dosyaya erişmeye çalışan kullanıcıların, uygulanan koruma tarafından belirlenen izin gereksinimlerini karşılaması gerekir.

Bulut için Defender Uygulamaları şu anda aşağıdaki dosya türleri için Microsoft Purview Bilgi Koruması duyarlılık etiketlerinin uygulanmasını desteklemektedir:

- Word: docm, docx, dotm, dotx

- Excel: xlam, xlsm, xlsx, xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

Not

PDF dosyaları birleşik etiketlerle etiketlenmelidir.

Koru seçeneği, oturum ilkelerinde mevcut bir etikete sahip dosyaların üzerine yazmayı desteklemez.

Hassas dosyaların karşıya yüklemelerini koruma

Kullanıcının ilkenin dosya filtrelerine göre bir dosyayı karşıya yüklemesini önlemek için Denetim dosyası yükleme (inceleme ile) oturum denetim türünü seçin.

Karşıya yüklenen dosyanın hassas verileri varsa ve doğru etikete sahip değilse, karşıya yükleme engellenir.

Örneğin, sosyal güvenlik numarası gibi hassas bir içerik eşleşmesi olup olmadığını belirlemek için dosyanın içeriğini tarar bir ilke oluşturun. Hassas içerik içeriyorsa ve gizli Microsoft Purview Bilgi Koruması etiketiyle etiketlenmemişse, dosya karşıya yükleme engellenir.

İpucu

Bir dosya engellendiğinde kullanıcıya özel bir ileti yapılandırın, dosyayı karşıya yüklemek için nasıl etiketleyeceklerini öğrenin ve bulut uygulamalarınızda depolanan dosyaların ilkelerinizle uyumlu olduğundan emin olun.

Daha fazla bilgi için bkz . Hassas dosyaları korumak için kullanıcıları eğitme.

Karşıya yükleme veya indirmede kötü amaçlı yazılımları engelleme

Kullanıcının kötü amaçlı yazılım içeren bir dosyayı karşıya yüklemesini veya indirmesini önlemek için Oturum denetim türü olarak Denetim dosyası yükleme (inceleme ile) veya Denetim dosyası indirme (inceleme ile) ve denetleme yöntemi olarak Kötü amaçlı yazılım algılama'yi seçin. Dosyalar Microsoft tehdit bilgileri altyapısı kullanılarak kötü amaçlı yazılımlara karşı taranır.

Olası Kötü Amaçlı Yazılım Algılanan öğeleri filtreleyerek, Cloud apps > Etkinlik günlüğünde olası kötü amaçlı yazılım olarak işaretlenmiş dosyaları görüntüleyin. Daha fazla bilgi için bkz . Etkinlik filtreleri ve sorguları.

Hassas dosyaları korumak için kullanıcıları eğitme

İlkelerinizi ihlal eden kullanıcıları, kuruluşunuzun gereksinimlerine uymayı öğrenmeleri için eğitmenizi öneririz.

Her kuruluşun benzersiz gereksinimleri ve ilkeleri olduğundan, Bulut için Defender Uygulamalar bir ilkenin filtrelerini ve bir ihlal algılandığında kullanıcıya görüntülenen iletiyi özelleştirmenize olanak tanır.

Kullanıcılarınıza, bir dosyayı uygun şekilde etiketleme veya dosyaların başarıyla yüklendiğinden emin olmak için yönetilmeyen bir cihazı kaydetme hakkında yönergeler sağlama gibi belirli yönergeler sağlayın.

Örneğin, bir kullanıcı duyarlılık etiketi olmayan bir dosyayı karşıya yüklerse, dosyanın hassas içerik içerdiğini ve uygun bir etiket gerektirdiğini açıklayan bir ileti gösterilecek şekilde yapılandırın. Benzer şekilde, kullanıcı yönetilmeyen bir cihazdan belge yüklemeyi denerse, bu cihazı kaydetme yönergeleriyle veya cihazın neden kaydedilmesi gerektiğine ilişkin daha fazla açıklama sağlayan bir iletiyi gösterilecek şekilde yapılandırın.

Oturum ilkelerindeki erişim denetimleri

Oturum içi etkinlikleri denetlemek için bulut uygulamaları için oturum denetimlerini kullanmayı seçen birçok kuruluş, aynı yerleşik mobil ve masaüstü istemci uygulamaları kümesini engellemek için erişim denetimleri de uygulayarak uygulamalar için kapsamlı güvenlik sağlar.

İstemci uygulaması filtresini Mobil ve masaüstü olarak ayarlayarak erişim ilkeleriyle yerleşik mobil ve masaüstü istemci uygulamalarına erişimi engelleyin. Bazı yerleşik istemci uygulamaları ayrı ayrı tanınabilirken, bir uygulama paketinin parçası olan diğerleri yalnızca en üst düzey uygulamaları olarak tanımlanabilir. Örneğin, SharePoint Online gibi uygulamalar yalnızca Microsoft 365 uygulamalarına uygulanan bir erişim ilkesi oluşturularak tanınabilir.

Not

İstemci uygulaması filtresi özellikle Mobil ve masaüstü olarak ayarlanmadığı sürece, sonuçta elde edilen erişim ilkesi yalnızca tarayıcı oturumlarına uygulanır. Bu, kullanıcı oturumlarının yanlışlıkla ara sunucu olmasını önlemeye yöneliktir.

Çoğu ana tarayıcı, istemci sertifikası denetimi gerçekleştirmeyi desteklese de, bazı mobil ve masaüstü uygulamaları bu denetimi desteklemeyen yerleşik tarayıcılar kullanır. Bu nedenle, bu filtrenin kullanılması bu uygulamalar için kimlik doğrulamasını etkileyebilir.

İlkeler arasındaki çakışmalar

İki oturum ilkesi arasında çakışma olduğunda, daha kısıtlayıcı ilke kazanır.

Örneğin:

- Kullanıcı oturumu hem indirmelerin engellendiği bir ilkeyle eşleşiyorsa

- Dosyaların indirildikten sonra etiketlendiği veya indirmelerin denetlendiği bir ilke,

- Daha kısıtlayıcı ilkeye uymak için dosya indirme seçeneği engellenir.

İlgili içerik

Daha fazla bilgi için bkz.

- Erişim ve oturum denetimlerinin sorunlarını giderme

- Öğretici: Koşullu Erişim Uygulama Denetimi ile hassas bilgilerin indirilmesini engelleme

- Oturum denetimlerini kullanarak yönetilmeyen cihazlarda indirmeleri engelleme

- Koşullu Erişim Uygulama Denetimi web semineri

Herhangi bir sorunla karşılaşırsanız size yardımcı olmak için buradayız. Ürün sorununuzla ilgili yardım veya destek almak için lütfen bir destek bileti açın.