Uygulama Koruma İlkelerini (MAM) kullanarak Android risk sinyallerinde Uç Nokta için Microsoft Defender yapılandırma

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

- Microsoft Defender XDR

Mobil Cihaz Yönetimi (MDM) senaryolarında kurumsal kullanıcıları zaten koruyan Android'de Uç Nokta için Microsoft Defender, artık Intune mobil cihaz yönetimi (MDM) kullanılarak kaydedilmemiş cihazlar için Mobil Uygulama Yönetimi (MAM) desteğini genişletir. Ayrıca bu destek, mobil uygulama yönetimi (MAM) için Intune kullanırken diğer kurumsal mobil yönetim çözümlerini kullanan müşterilere de genişletir. Bu özellik, bir uygulama içindeki kuruluşunuzun verilerini yönetmenize ve korumanıza olanak tanır.

Android'de Uç Nokta için Microsoft Defender tehdit bilgileri, bu uygulamaları korumak için Intune Uygulama Koruma İlkeleri tarafından uygulanır. Uygulama koruması ilkeleri (APP), bir kuruluşun verilerinin güvenli kalmasını veya yönetilen bir uygulamada yer almamasını sağlayan kurallardır. Yönetilen bir uygulamada uygulama koruma ilkeleri uygulanır ve Intune tarafından yönetilebilir.

Android'de Uç Nokta için Microsoft Defender, MAM'ın her iki yapılandırmasını da destekler.

- Intune MDM + MAM: BT yöneticileri uygulamaları yalnızca Intune mobil cihaz yönetimi (MDM) ile kaydedilen cihazlarda Uygulama Koruma İlkeleri kullanarak yönetebilir.

- Cihaz kaydı olmayan MAM: Cihaz kaydı olmayan MAM veya MAM-WE, BT yöneticilerinin Intune MDM'ye kayıtlı olmayan cihazlarda Uygulama Koruma İlkeleri'ni kullanarak uygulamaları yönetmesine olanak tanır. Bu sağlama, uygulamaların üçüncü taraf EMM sağlayıcılarıyla kaydedilen cihazlarda Intune tarafından yönetilebileceği anlamına gelir. Bu yapılandırmalardaki uygulamaları yönetmek için müşterilerin Microsoft Intune yönetim merkezinde Intune kullanması gerekir.

Bu özelliği etkinleştirmek için bir yöneticinin Uç Nokta için Microsoft Defender ile Intune arasındaki bağlantıyı yapılandırması, uygulama koruma ilkesini oluşturması ve ilkeyi hedeflenen cihazlara ve uygulamalara uygulaması gerekir.

Son kullanıcıların Uç Nokta için Microsoft Defender cihazlarına yüklemek ve ekleme akışını etkinleştirmek için de adımlar atması gerekir.

Yönetici önkoşulları

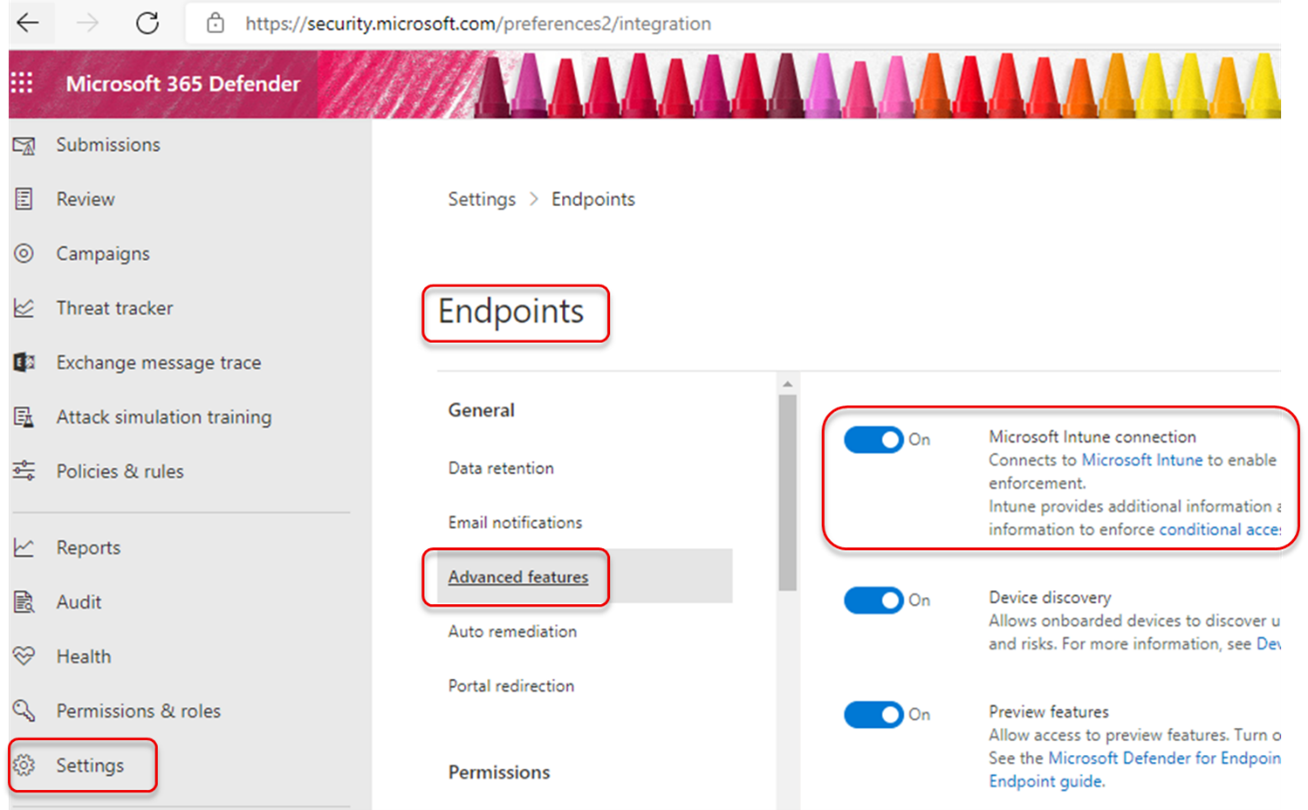

Endpoint-Intune bağlayıcısı için Microsoft Defender etkinleştirildiğini doğrulayın.

a. security.microsoft.com gidin.

b. Bağlantı açık Microsoft Intune Ayarlar > Uç Noktaları > Gelişmiş Özellikler'i > seçin.

c. Bağlantı açık değilse açmak için iki durumlu düğmeyi seçin ve ardından Tercihleri Kaydet'i seçin.

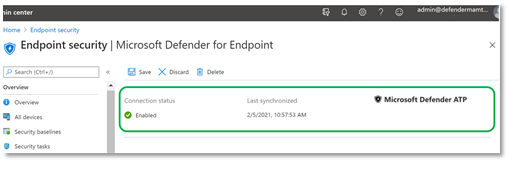

d. Microsoft Intune yönetim merkezine gidin ve Endpoint-Intune bağlayıcısı için Microsoft Defender etkinleştirilip etkinleştirilmediğini doğrulayın.

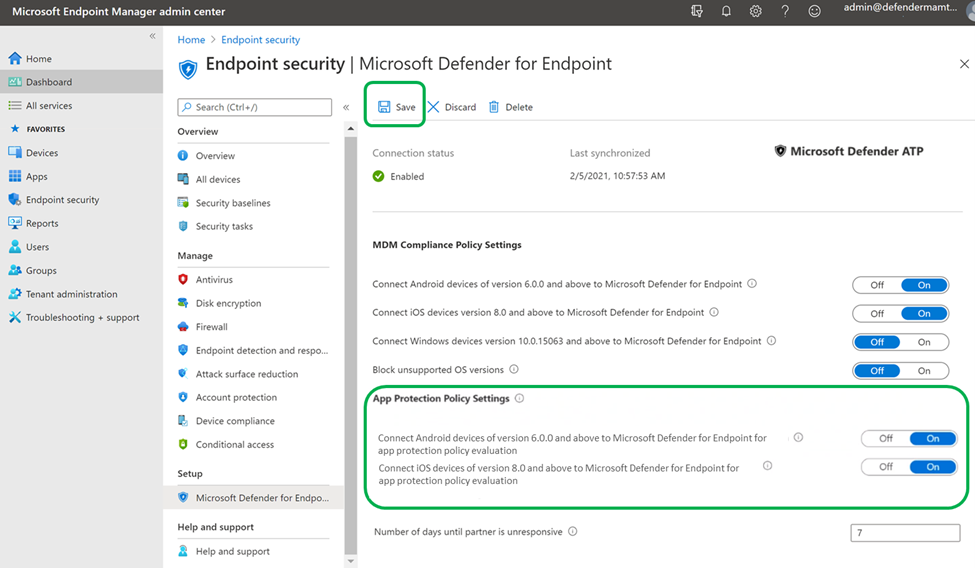

Uygulama Koruma İlkesi (APP) için Android Bağlayıcısı'nda Uç Nokta için Microsoft Defender etkinleştirin.

bağlayıcıyı Uygulama koruması ilkeleri için Microsoft Intune yapılandırın:

a. Kiracı Yönetimi > Bağlayıcıları ve Belirteçleri > Uç Nokta için Microsoft Defender gidin.

b. Android için uygulama koruma ilkesinin iki durumlu düğmesini açın (aşağıdaki ekran görüntüsünde görüldüğü gibi).

c. Kaydet'i seçin.

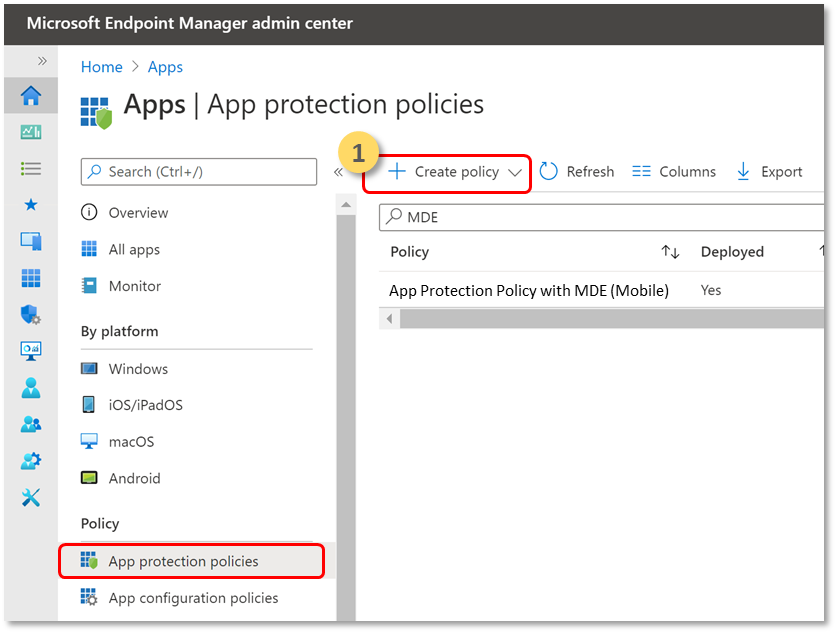

Bir uygulama koruma ilkesi İçerik Oluşturucu.

Bir uygulama koruma ilkesi oluşturarak Uç Nokta için Microsoft Defender risk sinyallerine göre yönetilen bir uygulamanın erişimini engelleyin veya verileri silin.

Uç Nokta için Microsoft Defender, uygulama koruma ilkelerinde (MAM olarak da bilinir) kullanılacak tehdit sinyalleri gönderecek şekilde yapılandırılabilir. Bu özellik sayesinde yönetilen uygulamaları korumak için Uç Nokta için Microsoft Defender kullanabilirsiniz.

bir ilke İçerik Oluşturucu.

Uygulama koruması ilkeleri (APP), bir kuruluşun verilerinin güvenli kalmasını veya yönetilen bir uygulamada yer almamasını sağlayan kurallardır. İlke, kullanıcı "şirket" verilerine erişmeye veya verileri taşımaya çalıştığında uygulanan bir kural ya da kullanıcı uygulamanın içindeyken yasaklanan veya izlenen bir dizi eylem olabilir.

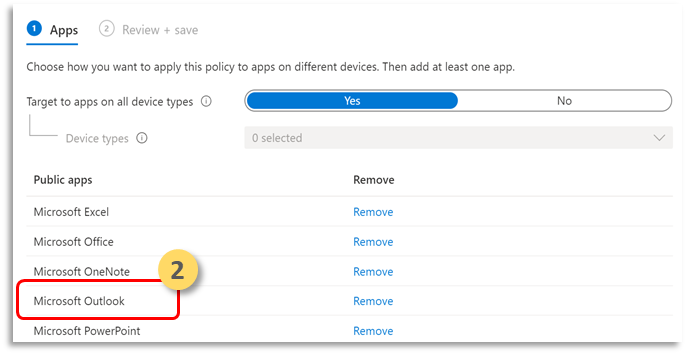

Uygulama ekleyin.

a. Bu ilkeyi farklı cihazlardaki uygulamalara nasıl uygulamak istediğinizi seçin. Ardından en az bir uygulama ekleyin.

Bu ilkenin yönetilmeyen cihazlar için geçerli olup olmadığını belirtmek için bu seçeneği kullanın. Android'de ilkenin Android Kurumsal, Cihaz Yönetici veya Yönetilmeyen cihazlar için geçerli olduğunu belirtebilirsiniz. ayrıca, ilkenizi herhangi bir yönetim durumundaki cihazlardaki uygulamalara hedeflemeyi de seçebilirsiniz.

Mobil uygulama yönetimi cihaz yönetimi gerektirmediğinden, şirket verilerini hem yönetilen hem de yönetilmeyen cihazlarda koruyabilirsiniz. Yönetim, cihaz yönetimi gereksinimini ortadan kaldıran kullanıcı kimliğine göre ortalanır. Şirketler, uygulama koruma ilkelerini aynı anda MDM ile veya MDM olmadan kullanabilir. Örneğin, hem şirket tarafından verilen bir telefonu hem de kendi kişisel tabletini kullanan bir çalışanı düşünün. Şirket telefonu MDM'ye kaydedilir ve uygulama koruma ilkeleriyle korunurken, kişisel cihaz yalnızca uygulama koruma ilkeleriyle korunur.

b. Uygulamalar'ı seçin.

Yönetilen uygulama, uygulama koruma ilkelerinin uygulandığı ve Intune tarafından yönetilebilen bir uygulamadır. Intune SDK ile tümleştirilmiş veya Intune App Wrapping Tool tarafından sarmalanmış tüm uygulamalar Intune uygulama koruma İlkeleri kullanılarak yönetilebilir. Bu araçlar kullanılarak oluşturulmuş ve genel kullanıma açık Microsoft Intune korumalı uygulamaların resmi listesine bakın.

Örnek: Yönetilen uygulama olarak Outlook

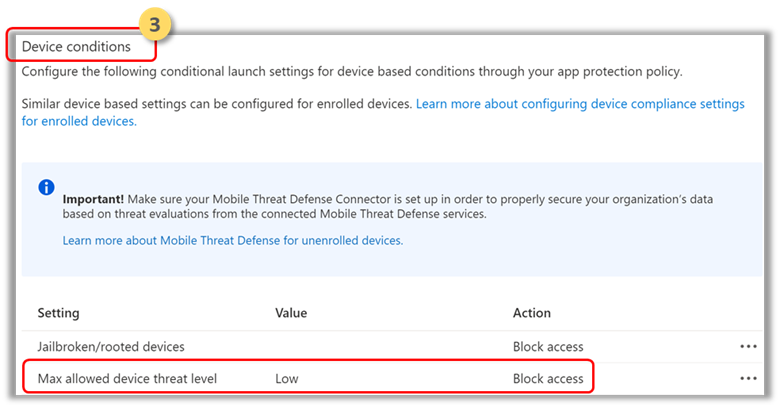

Koruma ilkeniz için oturum açma güvenlik gereksinimlerini ayarlayın.

Cihaz Koşulları'ndaİzin verilen en yüksek cihaz tehdit düzeyini ayarla'ya > tıklayın ve bir değer girin. Ardından Eylem: "Erişimi Engelle" seçeneğini belirleyin. Android'de Uç Nokta için Microsoft Defender bu Cihaz Tehdit Düzeyini paylaşır.

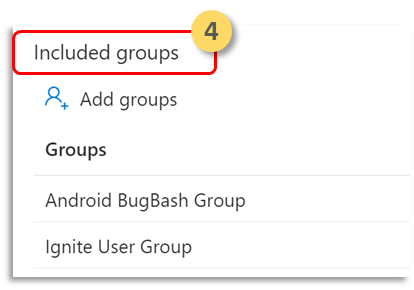

İlkenin uygulanması gereken kullanıcı gruplarını atayın.

Dahil edilen gruplar'ı seçin. Ardından ilgili grupları ekleyin.

Not

Bir yapılandırma ilkesi kaydedilmemiş cihazlara (MAM) hedeflenecekse, yönetilen cihazları kullanmak yerine Yönetilen Uygulamalar'da genel uygulama yapılandırma ayarlarının dağıtılması öneridir.

Cihazlara uygulama yapılandırma ilkeleri dağıtılırken, birden çok ilke aynı yapılandırma anahtarı için farklı değerlere sahip olduğunda ve aynı uygulama ve kullanıcı için hedeflendiğinde sorunlar oluşabilir. Bu sorunlar, farklı değerleri çözümlemeye yönelik bir çakışma çözümleme mekanizmasının olmamasından kaynaklanmaktadır. Cihazlar için yalnızca tek bir uygulama yapılandırma ilkesinin tanımlandığından ve aynı uygulama ve kullanıcı için hedeflendiğinden emin olarak bu sorunları önleyebilirsiniz.

Son kullanıcı önkoşulları

Aracı uygulamasının yüklü olması gerekir.

- Intune Şirket Portalı

Kullanıcılar, yönetilen uygulama için gerekli lisanslara ve uygulamanın yüklü olmasına sahiptir.

Son kullanıcı ekleme

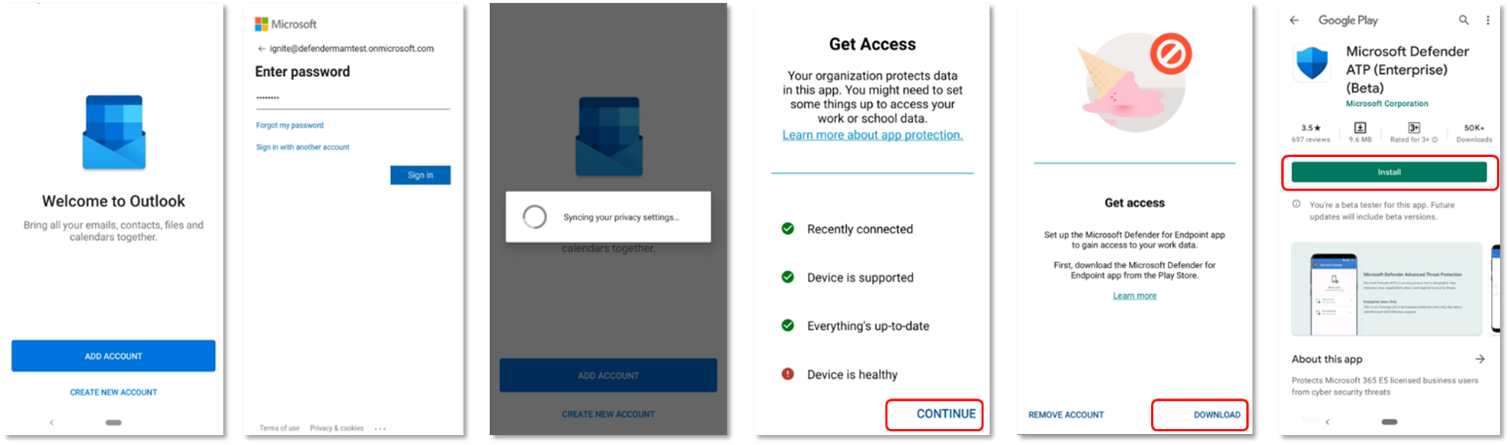

Outlook gibi yönetilen bir uygulamada oturum açın. Cihaz kaydedilir ve uygulama koruma ilkesi cihazla eşitlenir. Uygulama koruma ilkesi cihazın sistem durumunu tanır.

Devam'ı seçin. Android uygulamasında Uç Nokta için Microsoft Defender indirmenizi ve ayarlamanızı öneren bir ekran gösterilir.

İndir'i seçin. Uygulama mağazasına (Google play) yönlendirilirsiniz.

Uç Nokta için Microsoft Defender (Mobil) uygulamasını yükleyin ve Yönetilen uygulama ekleme ekranını yeniden başlatın.

Başlat'a devam et'e >tıklayın. Uç Nokta için Microsoft Defender uygulaması ekleme/etkinleştirme akışı başlatılır. Ekleme işlemini tamamlamak için adımları izleyin. Otomatik olarak Yönetilen uygulama ekleme ekranına geri yönlendirilirsiniz ve bu da cihazın iyi durumda olduğunu gösterir.

Yönetilen uygulamada oturum açmak için Devam'ı seçin.

Web korumasını yapılandırma

Android'de Uç Nokta için Defender, BT Yöneticilerinin web korumasını yapılandırmasına olanak tanır. Web koruması, Microsoft Intune yönetim merkezinde kullanılabilir.

Web koruması, cihazların web tehditlerine karşı korunmasına ve kullanıcıların kimlik avı saldırılarına karşı korunmasına yardımcı olur. Web koruması kapsamında kimlik avı önleme ve özel göstergelerin (URL ve IP adresleri) desteklendiğini unutmayın. Web içeriği filtreleme şu anda mobil platformlarda desteklenmiyor.

Microsoft Intune yönetim merkezinde Uygulamalar Uygulama > yapılandırma ilkeleri > Yönetilen uygulamalar ekle'ye >gidin.

İlkeye bir ad verin.

Genel Uygulamaları Seç'in altında hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

Ayarlar sayfasında, Genel Yapılandırma Ayarları'nın altında aşağıdaki anahtarları ekleyin ve değerlerini gerektiği gibi ayarlayın.

- Antiphishing

- Vpn

Web korumasını devre dışı bırakmak için antiphishing ve VPN değerleri için 0 girin.

Yalnızca web koruması ile VPN kullanımını devre dışı bırakmak için şu değerleri girin:

- vpn için 0

- Antiphishing için 1

DefenderMAMConfigs anahtarını ekleyin ve değeri 1 olarak ayarlayın.

Bu ilkeyi kullanıcılara atayın. Varsayılan olarak, bu değer false olarak ayarlanır.

İlkeyi gözden geçirin ve oluşturun.

Ağ Korumasını Yapılandırma

Microsoft Intune yönetim merkezinde Uygulamalar>Uygulaması yapılandırma ilkeleri'ne gidin. Yeni bir Uygulama yapılandırma ilkesi İçerik Oluşturucu. Yönetilen Uygulamalar'a tıklayın.

İlkeyi benzersiz olarak tanımlamak için bir ad ve açıklama sağlayın. İlkeyi 'Seçili uygulamalar' olarak hedefleyip 'Android için Microsoft Defender Uç Noktası' araması yapın. Girdiye ve ardından Seç'e ve ardından İleri'ye tıklayın.

Aşağıdaki tablodan anahtarı ve değeri ekleyin. Yönetilen Uygulamalar yolunu kullanarak oluşturduğunuz her ilkede "DefenderMAMConfigs" anahtarının bulunduğundan emin olun. Yönetilen Cihazlar yolu için bu anahtarın mevcut olmaması gerekir. İşiniz bittiğinde İleri'ye tıklayın.

Tuş Değer Türü Varsayılan (true-enable, false-disable) Açıklama DefenderNetworkProtectionEnableTamsayı 0 1 - Etkinleştir, 0 - Devre Dışı Bırak; Bu ayar, BT yöneticileri tarafından defender uygulamasındaki ağ koruma özelliklerini etkinleştirmek veya devre dışı bırakmak için kullanılır. DefenderAllowlistedCACertificatesDize Yok Yok-Devre Dışı Bırakma; Bu ayar, BT yöneticileri tarafından kök CA ve otomatik olarak imzalanan sertifikalar için güven oluşturmak için kullanılır. DefenderCertificateDetectionTamsayı 0 2-Etkinleştir, 1 - Denetim modu, 0 - Devre dışı bırak; Bu özellik 2 değeriyle etkinleştirildiğinde, Defender hatalı bir sertifika algıladığında kullanıcıya son kullanıcı bildirimleri gönderilir. Uyarılar soc yöneticilerine de gönderilir. Denetim modunda (1), bildirim uyarıları SOC yöneticilerine gönderilir, ancak Defender hatalı bir sertifika algıladığında kullanıcıya hiçbir son kullanıcı bildirimi görüntülenmez. Yöneticiler değer olarak 0 ile bu algılamayı devre dışı bırakabilir ve değer olarak 2'yi ayarlayarak tam özellik işlevselliğini etkinleştirebilir. DefenderOpenNetworkDetectionTamsayı 0 2-Etkinleştir, 1 - Denetim modu, 0 - Devre dışı bırak; Bu ayar, BT Yöneticileri tarafından açık ağ algılamayı etkinleştirmek veya devre dışı bırakmak için kullanılır. Varsayılan olarak, açık ağ algılama 0 değeriyle devre dışı bırakılır ve defender güvenlik portalındaki SOC yöneticilerine son kullanıcı bildirimleri veya uyarıları göndermez. 1 değeriyle denetim moduna geçilirse, bildirim uyarısı SOC yöneticisine gönderilir, ancak defender açık bir ağ algıladığında kullanıcıya son kullanıcı bildirimi görüntülenmez. 2 değeriyle etkinleştirilirse son kullanıcı bildirimi görüntülenir ve soC yöneticilerine uyarılar gönderilir. DefenderEndUserTrustFlowEnableTamsayı 0 1 - Etkinleştir, 0 - Devre Dışı Bırak; Bu ayar, BT yöneticileri tarafından güvenli olmayan ve şüpheli ağlara güvenmek ve güvensiz hale getirmek için son kullanıcı uygulama içi deneyimini etkinleştirmek veya devre dışı bırakmak için kullanılır. DefenderNetworkProtectionAutoRemediationTamsayı 1 1 - Etkinleştir, 0 - Devre Dışı Bırak; Bu ayar, bir kullanıcı daha güvenli Wi-Fi erişim noktalarına geçme veya Defender tarafından algılanan şüpheli sertifikaları silme gibi düzeltme etkinlikleri gerçekleştirdiğinde gönderilen düzeltme uyarılarını etkinleştirmek veya devre dışı bırakmak için BT yöneticileri tarafından kullanılır. DefenderNetworkProtectionPrivacyTamsayı 1 1 - Etkinleştir, 0 - Devre Dışı Bırak; Bu ayar, BT yöneticileri tarafından ağ korumasında gizliliği etkinleştirmek veya devre dışı bırakmak için kullanılır. Gizlilik 0 değeriyle devre dışı bırakılırsa, kötü amaçlı wifi veya sertifika verilerini paylaşmak için kullanıcı onayı gösterilir. 1 değeriyle etkin durumdaysa, kullanıcı onayı gösterilmez ve uygulama verileri toplanmaz. İlkenin uygulanmasını istediğiniz grupları dahil edin veya hariç tutun. İlkeyi gözden geçirmeye ve göndermeye devam edin.

Not

Kullanıcıların konum iznini etkinleştirmesi gerekir (isteğe bağlı bir izindir); Bu, Uç Nokta için Defender'ın ağlarını taramasını ve WiFi ile ilgili tehditler olduğunda onları uyarmalarını sağlar. Konum izni kullanıcı tarafından reddedilirse, Uç Nokta için Defender yalnızca ağ tehditlerine karşı sınırlı koruma sağlayabilir ve kullanıcıları yalnızca sahte sertifikalardan korur.

Gizlilik denetimlerini yapılandırma

Yöneticiler, gizliliği etkinleştirmek ve ilgili tehditler için uyarı raporunun bir parçası olarak etki alanı adını, uygulama ayrıntılarını ve ağ bilgilerini toplamamak için aşağıdaki adımları kullanabilir.

- Microsoft Intune yönetim merkezinde Uygulamalar Uygulama > yapılandırma ilkeleri > Yönetilen uygulamalar ekle'ye >gidin.

- İlkeye bir ad verin.

- Genel Uygulamaları Seç'in altında hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

- Ayarlar sayfasındaki Genel Yapılandırma Ayarları'nın altında , anahtarlar ve değer olarak DefenderExcludeURLInReport ve DefenderExcludeAppInReport değerlerini 1 olarak ekleyin.

- DefenderMAMConfigs anahtarını ekleyin ve değeri 1 olarak ayarlayın.

- Bu ilkeyi kullanıcılara atayın. Varsayılan olarak, bu değer 0 olarak ayarlanır.

- Ayarlar sayfasında, Genel Yapılandırma Ayarları altında DefenderExcludeURLInReport, DefenderExcludeAppInReport tuşlarını ve değerini true olarak ekleyin.

- DefenderMAMConfigs anahtarını ekleyin ve değeri 1 olarak ayarlayın.

- Bu ilkeyi kullanıcılara atayın. Varsayılan olarak, bu değer false olarak ayarlanır.

- İlkeyi gözden geçirin ve oluşturun.

İsteğe bağlı izinler

Android'de Uç Nokta için Microsoft Defender, ekleme akışında İsteğe Bağlı İzinler'i etkinleştirir. Şu anda ekleme akışında MDE için gereken izinler zorunlu. Bu özellik sayesinde yönetici, ekleme sırasında zorunlu VPN ve Erişilebilirlik İzinlerini zorunlu tutmadan MAM ilkelerine sahip Android cihazlarda MDE dağıtabilir. Son Kullanıcılar zorunlu izinler olmadan uygulamayı ekleyebilir ve daha sonra bu izinleri gözden geçirebilir.

İsteğe bağlı izni yapılandırma

Cihazlar için İsteğe bağlı izinleri etkinleştirmek için aşağıdaki adımları kullanın.

Microsoft Intune yönetim merkezinde Uygulamalar Uygulama > yapılandırma ilkeleri > Yönetilen uygulamalar ekle'ye >gidin.

İlkeye bir ad verin.

Genel uygulamalarda Uç Nokta için Microsoft Defender'ı seçin.

Ayarlar sayfasında Yapılandırma tasarımcısını ve DefenderOptionalVPN'i veya DefenderOptionalAccessibility'i veya her ikisini de anahtar olarak kullan'ı seçin.

DefenderMAMConfigs anahtarını ekleyin ve değeri 1 olarak ayarlayın.

İsteğe bağlı izinleri etkinleştirmek için değeri 1 olarak girin ve bu ilkeyi kullanıcılara atayın. Varsayılan olarak, bu değer 0 olarak ayarlanır.

Anahtar kümesi 1 olan kullanıcılar bu izinleri vermeden uygulamayı ekleyebilecektir.

Ayarlar sayfasında Yapılandırma tasarımcısını ve DefenderOptionalVPN'i veya DefenderOptionalAccessibility'i veya hem anahtar hem de değer türünü Boole olarak kullan'ı seçin.

DefenderMAMConfigs anahtarını ekleyin ve değeri 1 olarak ayarlayın.

İsteğe bağlı izinleri etkinleştirmek için değeri true olarak girin ve bu ilkeyi kullanıcılara atayın. Varsayılan olarak, bu değer false olarak ayarlanır.

Anahtar kümesi true olarak ayarlanmış kullanıcılar için, kullanıcılar bu izinleri vermeden uygulamayı ekleme olanağına sahiptir.

İleri'yi seçin ve bu profili hedeflenen cihazlara/kullanıcılara atayın.

Kullanıcı akışı

Kullanıcılar uygulamayı yükleyip açarak ekleme işlemini başlatabilir.

Yöneticinin kurulumu İsteğe bağlı izinler varsa, kullanıcılar VPN veya erişilebilirlik iznini atlamayı ya da her ikisini de atlayıp ekleme işlemini tamamlayabilir.

Kullanıcı bu izinleri atlamış olsa bile cihaz eklenebilir ve bir sinyal gönderilir.

İzinler devre dışı bırakıldığından, Web koruması etkin olmaz. İzinlerden biri verilirse kısmen etkin olur.

Daha sonra, kullanıcılar uygulamanın içinden Web korumasını etkinleştirebilir. Bu, cihaza VPN yapılandırmasını yükler.

Not

İsteğe bağlı izinler ayarı, Web korumasını devre dışı bırak ayarından farklıdır. İsteğe bağlı izinler yalnızca ekleme sırasında izinleri atlamanıza yardımcı olur, ancak Son kullanıcının daha sonra gözden geçirmesi ve etkinleştirmesi sağlanırken, Web korumasını devre dışı bırak seçeneği kullanıcıların Web Koruması olmadan Uç Nokta için Microsoft Defender uygulamasını eklemesine olanak tanır. Daha sonra etkinleştirilemez.

Oturumu kapatmayı devre dışı bırakma

Uç Nokta için Defender, uygulamayı dağıtmanıza ve oturumu kapatma düğmesini devre dışı bırakmanıza olanak tanır. Oturumu kapat düğmesini gizleyerek kullanıcıların Defender uygulamasında oturumu kapatması engellenir. Bu eylem, Uç Nokta için Defender çalışmadığında cihazın kurcalanmasını önlemeye yardımcı olur.

Oturumu devre dışı bırak oturumunu yapılandırmak için aşağıdaki adımları kullanın:

- Microsoft Intune yönetim merkezinde Uygulamalar Uygulama > yapılandırma ilkeleri > Yönetilen uygulamalar ekle'ye >gidin.

- İlkeye bir ad girin.

- Genel Uygulamaları Seç'in altında hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

- Ayarlar sayfasındaki Genel Yapılandırma Ayarları'nın altında anahtar olarak DisableSignOut değerini ekleyin ve değeri 1 olarak ayarlayın.

- Varsayılan olarak Oturumu Kapat = 0'ı devre dışı bırakın.

- Yönetici uygulamada oturumu kapatma düğmesini devre dışı bırakmak için Oturumu Kapat = 1 olması gerekir. İlke cihaza gönderildikten sonra kullanıcılar oturumu kapat düğmesini görmez.

- İleri'yi seçin ve bu profili hedeflenen cihazlara ve kullanıcılara atayın.

Önemli

Bu özellik Genel Önizleme aşamasındadır. Aşağıdaki bilgiler, ticari olarak piyasaya sürülmeden önce önemli ölçüde değiştirilebilen önceden yayımlanmış ürünle ilgilidir. Microsoft, burada sağlanan bilgilerle ilgili olarak açık veya zımni hiçbir garanti vermez.

Cihaz Etiketleme

Android'de Uç Nokta için Defender, yöneticilerin Intune aracılığıyla etiket ayarlamasına izin vererek ekleme sırasında mobil cihazların toplu olarak etiketlenmesine olanak tanır. Yönetici, yapılandırma ilkeleri aracılığıyla Intune aracılığıyla cihaz etiketlerini yapılandırabilir ve bunları kullanıcının cihazlarına gönderebilirsiniz. Kullanıcı Defender'ı yükleyip etkinleştirdikten sonra istemci uygulaması cihaz etiketlerini Güvenlik Portalı'na geçirir. Cihaz etiketleri, Cihaz Envanteri'ndeki cihazlarda görünür.

Cihaz etiketlerini yapılandırmak için aşağıdaki adımları kullanın:

Microsoft Intune yönetim merkezinde Uygulamalar Uygulama > yapılandırma ilkeleri > Yönetilen uygulamalar ekle'ye >gidin.

İlkeye bir ad girin.

Genel Uygulamaları Seç'in altında hedef uygulama olarak Uç Nokta için Microsoft Defender'ı seçin.

Ayarlar sayfasında Yapılandırma tasarımcısını kullan'ı seçin ve anahtar ve değer türü olarak DefenderDeviceTag değerini Dize olarak ekleyin.

- Yönetici DefenderDeviceTag anahtarını ekleyerek ve cihaz etiketi için bir değer ayarlayarak yeni bir etiket atayabilir.

- Yönetici, DefenderDeviceTag anahtarının değerini değiştirerek mevcut etiketi düzenleyebilir.

- Yönetici DefenderDeviceTag anahtarını kaldırarak mevcut etiketi silebilir.

İleri'ye tıklayın ve bu ilkeyi hedeflenen cihazlara ve kullanıcılara atayın.

Not

Etiketlerin Intune ile eşitlenmesi ve Güvenlik Portalı'na geçirilmesi için Defender uygulamasının açılması gerekir. Etiketlerin portalda yansıması 18 saat kadar sürebilir.

İlgili konular

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin