Uygulama koruması ilkelerine genel bakış

Intune uygulama koruma ilkeleri (APP), kuruluşun verilerinin güvenli kalmasını veya yönetilen bir uygulamada yer almamasını sağlayan kurallardır. Bu ilkeler, mobil cihazlardaki uygulamalar tarafından verilere nasıl erişilip paylaşılmalarını denetlemenizi sağlar. İlke, kullanıcı "şirket" verilerine erişmeye veya verileri taşımaya çalıştığında uygulanan bir kural ya da kullanıcı uygulamanın içindeyken yasaklanan veya izlenen bir dizi eylem olabilir. Intune'daki yönetilen uygulama, Intune uygulama koruma ilkelerinin uygulandığı ve Intune tarafından yönetilen korumalı bir uygulamadır .

Intune uygulama koruma ilkelerini kullanmanın, cihaz kaydı gerektirmeden mobil cihazlardaki kurumsal verileri koruma ve mobil cihazlardaki uygulamalar tarafından verilere nasıl erişilip paylaşılma şeklini denetleme gibi çeşitli avantajları vardır.

Microsoft Intune ile uygulama koruma ilkelerini kullanma örnekleri şunlardır:

- Mobil cihazda şirket e-postasına erişmek için PIN veya parmak izi gerektirme

- Kullanıcıların kurumsal verileri kişisel uygulamalara kopyalamasını ve yapıştırmasını engelleme

- Şirket verilerine erişimi yalnızca onaylanan uygulamalarla kısıtlama

Microsoft 365 (Office) uygulamaları gibi birçok üretkenlik uygulaması Intune MAM kullanılarak yönetilebilir. Genel kullanıma sunulan Microsoft Intune korumalı uygulamaların resmi listesine bakın.

Uygulama verilerini nasıl koruyabilirsiniz?

Çalışanlarınız hem kişisel hem de iş görevleri için mobil cihazlar kullanır. Çalışanlarınızın üretken olmasını sağlamakla birlikte, kasıtlı ve kasıtsız veri kaybını önlemek istiyorsunuz. Ayrıca, sizin tarafınızdan yönetilmeyen cihazlardan erişilen şirket verilerini de korumak isteyeceksiniz.

Intune uygulama koruma ilkelerini herhangi bir mobil cihaz yönetimi (MDM) çözümünden bağımsız olarak kullanabilirsiniz. Bu bağımsızlık, cihazları bir cihaz yönetimi çözümüne kaydederek veya kaydetmeden şirketinizin verilerini korumanıza yardımcı olur. Uygulama düzeyinde ilkeler uygulayarak şirket kaynaklarına erişimi kısıtlayabilir ve verileri BT departmanınızın çerçevesinde tutabilirsiniz.

Cihazlarda uygulama koruma ilkeleri

Uygulama koruma ilkeleri, aşağıdaki cihazlarda çalışan uygulamalar için yapılandırılabilir:

Microsoft Intune'a kayıtlı: Bu cihazlar genellikle şirkete aittir.

Bir üçüncü taraf Mobil cihaz yönetimi (MDM) çözümüne kayıtlı: Bu cihazlar genellikle şirkete aittir.

Not

Mobil uygulama yönetimi ilkeleri üçüncü taraf mobil uygulama yönetimi veya güvenli kapsayıcı çözümleri ile kullanılmamalıdır.

Herhangi bir mobil cihaz yönetimi çözümüne kayıtlı değil: Bu cihazlar genellikle, Intune'da veya diğer MDM çözümlerinde yönetilmeyen veya kaydedilmemiş çalışanlara ait cihazlardır.

Önemli

Microsoft 365 hizmetlerine bağlanan Office mobil uygulamaları için mobil uygulama yönetimi ilkeleri oluşturabilirsiniz. Ayrıca, karma Modern Kimlik Doğrulaması ile etkinleştirilen iOS/iPadOS ve Android için Outlook için Intune uygulama koruma ilkeleri oluşturarak Exchange şirket içi posta kutularına erişimi koruyabilirsiniz. Bu özelliği kullanmadan önce iOS/iPadOS ve Android için Outlook gereksinimlerini karşıladığınızdan emin olun. Uygulama koruma ilkeleri, şirket içi Exchange veya SharePoint hizmetlerine bağlanan diğer uygulamalar için desteklenmez.

Uygulama koruma ilkelerini kullanmanın avantajları

Uygulama koruma ilkelerini kullanmanın önemli avantajları şunlardır:

Şirket verilerinizi uygulama düzeyinde koruma. Mobil uygulama yönetimi cihaz yönetimi gerektirmediğinden, şirket verilerini hem yönetilen hem de yönetilmeyen cihazlarda koruyabilirsiniz. Yönetim, cihaz yönetimi gereksinimini ortadan kaldıran kullanıcı kimliğine göre ortalanır.

Son kullanıcı üretkenliği etkilenmez ve uygulama kişisel bağlamda kullanılırken ilkeler uygulanmaz. İlkeler yalnızca iş bağlamında uygulanır ve bu da kişisel verilere dokunmadan şirket verilerini korumanızı sağlar.

Uygulama koruma ilkeleri, uygulama katmanı korumalarının yerinde olmasını sağlar. Örneğin, şunları yapabilirsiniz:

- Bir uygulamayı iş bağlamında açmak için PIN gerektirme

- Uygulamalar arasında veri paylaşımını denetleme

- Şirket uygulaması verilerinin kişisel depolama konumuna kaydedilmesini engelleme

MDM, MAM'a ek olarak cihazın korunduğundan emin olur. Örneğin, cihaza erişmek için pin gerektirebilir veya yönetilen uygulamaları cihaza dağıtabilirsiniz. Ayrıca, uygulama yönetimi üzerinde daha fazla denetim sağlamak için MDM çözümünüz aracılığıyla cihazlara uygulama dağıtabilirsiniz.

MDM'yi Uygulama koruma ilkeleriyle kullanmanın ek avantajları vardır ve şirketler Aynı anda MDM ile ve MDM olmadan Uygulama koruma ilkelerini kullanabilir. Örneğin, hem şirket tarafından verilen bir telefonu hem de kendi kişisel tabletini kullanan bir çalışanı düşünün. Şirket telefonu MDM'ye kaydedilir ve Uygulama koruma ilkeleri tarafından korunurken, kişisel cihaz yalnızca Uygulama koruma ilkeleri tarafından korunur.

Cihaz durumunu ayarlamadan kullanıcıya bir MAM ilkesi uygularsanız, kullanıcı hem KCG cihazında hem de Intune tarafından yönetilen cihazda MAM ilkesini alır. Mam ilkelerini cihaz yönetimi durumuna göre de uygulayabilirsiniz. Daha fazla bilgi için bkz. Cihaz yönetimi durumuna göre uygulama koruma ilkelerini hedefleme. Bir uygulama koruma ilkesi oluşturduğunuzda, Tüm uygulama türlerini hedefle'nin yanındaki Hayır'ı seçin. Ardından aşağıdakilerden birini yapın:

- Intune tarafından yönetilen cihazlara daha az katı bir MAM ilkesi uygulayın ve MDM'ye kayıtlı olmayan cihazlara daha kısıtlayıcı bir MAM ilkesi uygulayın.

- Mam ilkesini yalnızca kaydı kaldırılmış cihazlara uygulayın.

Uygulama koruma ilkeleri için desteklenen platformlar

Intune, ihtiyacınız olan uygulamaları çalıştırmak istediğiniz cihazlarda edinmenize yardımcı olacak çeşitli özellikler sunar. Daha fazla bilgi için bkz. Platforma göre uygulama yönetimi özellikleri.

Intune uygulama koruma ilkeleri platform desteği, Android ve iOS/iPadOS cihazları için Office mobil uygulama platformu desteğiyle uyumludur. Ayrıntılar için Office Sistem Gereksinimleri'ninMobil uygulamalar bölümüne bakın.

Önizleme: Ayrıca, Windows cihazları için uygulama koruma ilkeleri oluşturabilirsiniz. Ayrıntılar için bkz. Windows cihazları için uygulama koruma deneyimi.

Önemli

Android'de Uygulama Koruma İlkeleri'ni almak için cihazda Intune Şirket Portalı gereklidir.

Uygulama koruma ilkesi veri koruma çerçevesi

Uygulama koruma ilkelerinde (APP) sağlanan seçenekler, kuruluşların korumayı kendi ihtiyaçlarına göre uyarlamasına olanak tanır. Bazı kuruluşlar için tam bir senaryo uygulamak üzere hangi ilke ayarlarının gerekli olduğu açık olmayabilir. Microsoft, kuruluşların mobil istemci uç noktasını sağlamlaştırmaya öncelik vermelerine yardımcı olmak için iOS ve Android mobil uygulama yönetimi için APP veri koruma çerçevesi için taksonomiyi sunmuştur.

APP veri koruma çerçevesi üç ayrı yapılandırma düzeyi halinde düzenlenmiştir ve her düzey önceki düzeyin üzerine inşa edilmektedir:

- Kurumsal temel veri koruması (Düzey 1), uygulamaların PIN ile korunmasını ve şifrelenmesini sağlar ve seçmeli temizleme işlemleri gerçekleştirir. Android cihazlar için bu düzey Android cihaz kanıtlamasını doğrular. Bu, Exchange Online posta kutusu ilkelerinde benzer veri koruma denetimi sağlayan ve BT'yi ve kullanıcı popülasyonunu APP'ye tanıtan bir giriş düzeyi yapılandırmasıdır.

- Kurumsal gelişmiş veri koruması (Düzey 2), APP veri sızıntısı önleme mekanizmaları ve en düşük işletim sistemi gereksinimlerini sunar. Bu, iş veya okul verilerine erişen çoğu mobil kullanıcısı için geçerli yapılandırmadır.

- Kurumsal yüksek veri koruması (Düzey 3), gelişmiş veri koruma mekanizmaları, gelişmiş PIN yapılandırması ve APP Mobil Tehdit Savunmasını sunar. Bu yapılandırma, yüksek riskli verilere erişen kullanıcılar için tercih edilir.

Her yapılandırma düzeyine ve korunması gereken minimum uygulamalara yönelik belirli önerileri görmek için Uygulama koruma ilkelerini kullanan veri koruma çerçevesi makalesini inceleyin.

Uygulama koruma ilkeleri uygulama verilerini nasıl korur?

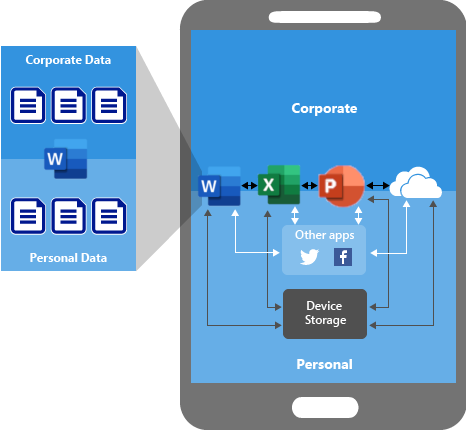

Uygulama koruma ilkeleri olmayan uygulamalar

Uygulamalar kısıtlama olmadan kullanıldığında şirket ve kişisel veriler birbirine karışabilir. Şirket verileri kişisel depolama gibi konumlara gelebilir veya purview'unuzun dışındaki uygulamalara aktarılabilir ve veri kaybına neden olabilir. Aşağıdaki diyagramdaki oklar, hem kurumsal hem de kişisel uygulamalar arasında ve depolama konumları arasında sınırsız veri hareketini gösterir.

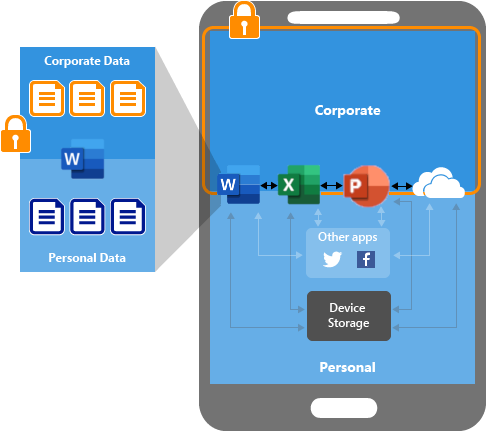

Uygulama koruma ilkeleriyle veri koruma (APP)

Şirket verilerinin cihazın yerel depolama alanına kaydedilmesini önlemek için Uygulama koruma ilkelerini kullanabilirsiniz (aşağıdaki resme bakın). Veri taşımayı Uygulama koruma ilkeleri tarafından korunmaz diğer uygulamalarla da kısıtlayabilirsiniz. Uygulama koruma ilkesi ayarları şunlardır:

- Kuruluş verilerinin kopyalarını kaydetme ve Kesme, kopyalama ve yapıştırmayı kısıtla gibi veri yeniden konumlandırma ilkeleri.

- Erişim için basit PIN gerektir ve Yönetilen uygulamaların jailbreak uygulanmış veya kök erişim izni verilmiş cihazlarda çalışmasını engelle gibi erişim ilkesi ayarları.

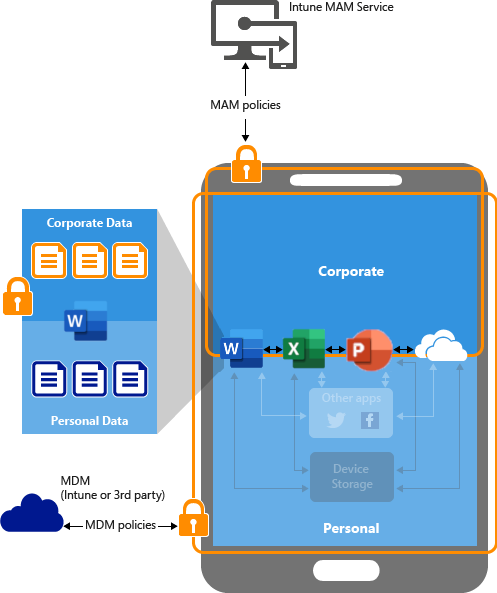

MDM çözümü tarafından yönetilen cihazlarda APP ile veri koruma

Aşağıdaki çizimde, MDM ve Uygulama koruma ilkelerinin birlikte sunduğu koruma katmanları gösterilmektedir.

MDM çözümü aşağıdakileri sağlayarak değer ekler:

- Cihazı kaydeder

- Uygulamaları cihaza dağıtır

- Sürekli cihaz uyumluluğu ve yönetimi sağlar

Uygulama koruma ilkeleri, aşağıdakileri sağlayarak değer katar:

- Şirket verilerinin tüketici uygulamalarına ve hizmetlerine sızmasını engellemeye yardımcı olun

- İstemci uygulamalarına farklı kaydetme, pano veya PIN gibi kısıtlamalar uygulama

- Gerektiğinde bu uygulamaları cihazdan kaldırmadan uygulamalardan şirket verilerini silme

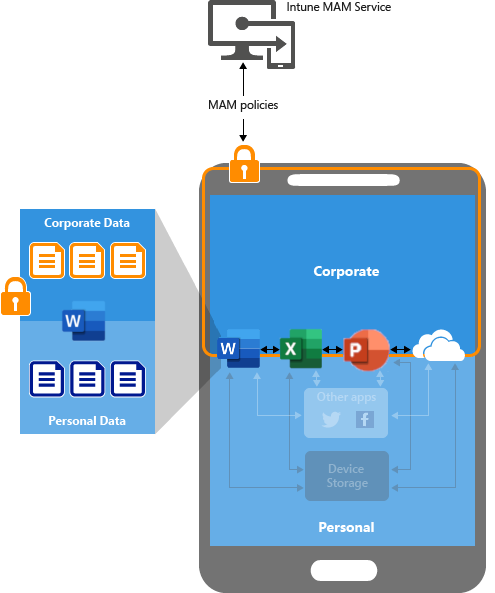

Kayıt olmadan cihazlar için APP ile veri koruma

Aşağıdaki diyagramda, veri koruma ilkelerinin MDM olmadan uygulama düzeyinde nasıl çalıştığı gösterilmektedir.

Herhangi bir MDM çözümüne kayıtlı olmayan KCG cihazları için Uygulama koruma ilkeleri, şirket verilerinin uygulama düzeyinde korunmasına yardımcı olabilir. Ancak, aşağıdakiler gibi dikkat edilmesi gereken bazı sınırlamalar vardır:

- Cihaza uygulama dağıtamazsınız. Son kullanıcının uygulamaları mağazadan alması gerekir.

- Bu cihazlarda sertifika profilleri sağlayamazsınız.

- Bu cihazlarda şirket Wi-Fi ve VPN ayarlarını sağlayamazsınız.

Uygulama koruma ilkeleriyle yönetebileceğiniz uygulamalar

Intune SDK ile tümleştirilmiş veya Intune Uygulama Sarmalama Aracı tarafından sarmalanmış tüm uygulamalar, Intune uygulama koruma ilkeleri kullanılarak yönetilebilir. Bu araçlar kullanılarak oluşturulmuş ve genel kullanıma sunulan Microsoft Intune korumalı uygulamaların resmi listesine bakın.

Intune SDK geliştirme ekibi, yerel Android, iOS/iPadOS (Obj-C, Swift), Xamarin ve Xamarin.Forms platformları ile oluşturulan uygulamalar için etkin bir şekilde test eder ve destek sağlar. Bazı müşteriler React Native ve NativeScript gibi diğer platformlarla Intune SDK tümleştirmesi konusunda başarılı olsa da, desteklenen platformlarımız dışında herhangi bir şey kullanan uygulama geliştiricileri için açık rehberlik veya eklentiler sağlamayız.

Uygulama koruma ilkelerini kullanmak için son kullanıcı gereksinimleri

Aşağıdaki liste, Intune tarafından yönetilen bir uygulamada uygulama koruma ilkelerini kullanmak için son kullanıcı gereksinimlerini sağlar:

Son kullanıcının bir Microsoft Entra hesabı olmalıdır. Microsoft Entra Id'de Intune kullanıcıları oluşturmayı öğrenmek için bkz. Intune'a kullanıcı ekleme ve intune'a yönetici izni verme .

Son kullanıcının Microsoft Entra hesabına atanmış bir Microsoft Intune lisansı olmalıdır. Son kullanıcılara Intune lisansları atamayı öğrenmek için bkz. Intune lisanslarını yönetme.

Son kullanıcı, uygulama koruma ilkesi tarafından hedeflenen bir güvenlik grubuna ait olmalıdır. Aynı uygulama koruma ilkesi, kullanılmakta olan belirli bir uygulamayı hedeflemelidir. Uygulama koruma ilkeleri Microsoft Intune yönetim merkezinde oluşturulabilir ve dağıtılabilir. Güvenlik grupları şu anda Microsoft 365 yönetim merkezinde oluşturulabilir.

Son kullanıcının Microsoft Entra hesabını kullanarak uygulamada oturum açması gerekir.

Microsoft 365 (Office) uygulamaları için uygulama koruma ilkeleri

Microsoft 365 (Office) uygulamalarıyla Uygulama koruma ilkelerini kullanırken dikkat etmeniz gereken birkaç ek gereksinim vardır.

Önemli

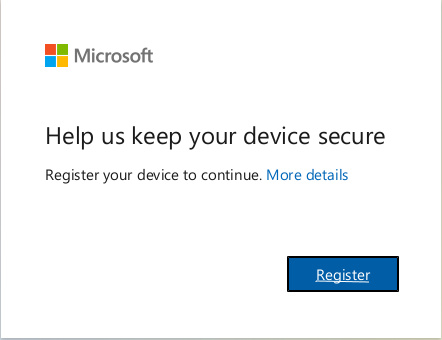

Android'de Intune mobil uygulama yönetimi (MAM), Microsoft 365 uygulamaları için Microsoft Entra ID cihaz kaydı gerektirir. Güvenliği geliştirmek için, Microsoft 365 uygulamaları için MAM ilkesini almaya devam etmek için Android cihazların Microsoft Entra ID'ye kayıtlı olması gerekir.

MAM ilkesiyle hedeflenen Microsoft 365 uygulamalarına erişirken, cihaz Henüz Entra Id'ye kayıtlı değilse kullanıcılardan kimlik doğrulaması istenir. Kullanıcıların Microsoft 365 MAM özellikli uygulamalarına erişmek için kimlik doğrulama ve kayıt işlemini tamamlaması gerekir.

Koşullu Erişim ilkeleriniz veya çok faktörlü kimlik doğrulamanız etkinse, cihazlar zaten kayıtlı olmalıdır ve kullanıcılar herhangi bir değişiklik fark etmez.

Hangi cihazların kayıtlı olduğunu görüntülemek için Microsoft Entra yönetim merkezi>Cihazlar>Tüm cihazlar raporuna gidin, işletim sistemine göre filtreleyin ve Kayıtlı olarak sıralayın. İlgili bilgiler için bkz. Microsoft Entra yönetim merkezini kullanarak cihaz kimliklerini yönetme.

Outlook mobil uygulaması

Outlook mobil uygulamasını kullanmak için ek gereksinimler şunlardır:

Son kullanıcının cihazında Outlook mobil uygulamasının yüklü olması gerekir.

Son kullanıcının Microsoft Entra hesabına bağlı bir Microsoft 365 Exchange Online posta kutusu ve lisansı olmalıdır.

Not

Outlook mobil uygulaması şu anda yalnızca karma modern kimlik doğrulamasıyla Microsoft Exchange Online ve Exchange Server için Intune Uygulama Koruması'nı destekler ve Office 365 Ayrılmış'ta Exchange'i desteklemez.

Word, Excel ve PowerPoint

Word, Excel ve PowerPoint uygulamalarını kullanmak için ek gereksinimler şunlardır:

Son kullanıcının Microsoft Entra hesabıyla bağlantılı iş veya kuruluş için Microsoft 365 Uygulamaları lisansına sahip olması gerekir. Abonelik, mobil cihazlardaki Office uygulamalarını içermelidir ve OneDrive İş ile bir bulut depolama hesabı içerebilir. Microsoft 365 lisansları, bu yönergeleri izleyerek Microsoft 365 yönetim merkezinden atanabilir.

Son kullanıcının "Kuruluş verilerinin kopyalarını kaydet" uygulama koruma ilkesi ayarı altında ayrıntılı olarak kaydetme işlevi kullanılarak yapılandırılmış bir yönetilen konumu olmalıdır. Örneğin, yönetilen konum OneDrive ise, OneDrive uygulaması son kullanıcının Word, Excel veya PowerPoint uygulamasında yapılandırılmalıdır.

Yönetilen konum OneDrive ise, uygulamanın son kullanıcıya dağıtılan uygulama koruma ilkesi tarafından hedeflenmiş olması gerekir.

Not

Office mobil uygulamaları şu anda şirket içi SharePoint'i değil yalnızca SharePoint Online'ı destekler.

Office için gereken yönetilen konum

Office için yönetilen bir konum (yani OneDrive) gereklidir. Intune, uygulamadaki tüm verileri "kurumsal" veya "kişisel" olarak işaretler. Veriler bir iş konumundan geldiğinde "kurumsal" olarak kabul edilir. Intune, Office uygulamaları için aşağıdakileri iş konumları olarak değerlendirir: e-posta (Exchange) veya bulut depolama (OneDrive İş hesabı olan OneDrive uygulaması).

Skype Kurumsal

Skype Kurumsal'ı kullanmak için ek gereksinimler vardır. Bkz. Skype Kurumsal lisans gereksinimleri. Skype Kurumsal (SfB) karma ve şirket içi yapılandırmaları için bkz. SfB ve Exchange için Karma Modern Kimlik Doğrulaması sırasıyla Microsoft Entra Id ile GA ve SfB OnPrem için Modern Kimlik Doğrulaması'dır.

Uygulama koruma Genel ilkesi

OneDrive yöneticisi admin.onedrive.com göz atar ve Cihaz erişimi'ni seçerse, Mobil uygulama yönetimi denetimlerini OneDrive ve SharePoint istemci uygulamalarına ayarlayabilir.

OneDrive Yönetim konsolunda kullanıma sunulan ayarlar, Genel ilke olarak adlandırılan özel bir Intune uygulama koruma ilkesi yapılandırılır. Bu genel ilke kiracınızdaki tüm kullanıcılar için geçerlidir ve ilke hedeflemesini denetlemenin hiçbir yolu yoktur.

Etkinleştirildikten sonra, iOS/iPadOS ve Android için OneDrive ve SharePoint uygulamaları varsayılan olarak seçili ayarlarla korunur. Bt Uzmanı, daha fazla hedeflenen uygulama eklemek ve herhangi bir ilke ayarını değiştirmek için bu ilkeyi Microsoft Intune yönetim merkezinde düzenleyebilir.

Varsayılan olarak, kiracı başına yalnızca bir Genel ilke olabilir. Ancak kiracı başına ek genel ilkeler oluşturmak için Intune Graph API'lerini kullanabilirsiniz, ancak bunu yapmanız önerilmez. Böyle bir ilkenin uygulanmasıyla ilgili sorunları gidermek karmaşık hale gelebileceğinden fazladan genel ilkeler oluşturulması önerilmez.

Genel ilke kiracınızdaki tüm kullanıcılar için geçerli olsa da, tüm standart Intune uygulama koruma ilkeleri bu ayarları geçersiz kılar.

Not

OneDrive Yönetim Merkezi'ndeki ilke ayarları artık güncelleştiriliyor. Bunun yerine Microsoft Intune kullanılabilir. Daha fazla bilgi için bkz. OneDrive ve SharePoint mobil uygulamalarındaki özelliklere erişimi denetleme.

Uygulama koruma özellikleri

Çoklu kimlik

Çoklu kimlik desteği, bir uygulamanın birden çok hedef kitleyi desteklemesine olanak tanır. Bu hedef kitleler hem "kurumsal" kullanıcılar hem de "kişisel" kullanıcılardır. İş ve okul hesapları "kurumsal" hedef kitleler tarafından kullanılırken, kişisel hesaplar Microsoft 365 (Office) kullanıcıları gibi tüketici hedef kitleleri için kullanılır. Çoklu kimliği destekleyen bir uygulama herkese açık olarak yayımlanabilir. Burada uygulama koruma ilkeleri yalnızca uygulama iş ve okul ("kurumsal") bağlamında kullanıldığında uygulanır. Çoklu kimlik desteği Intune SDK'sını kullanarak yalnızca uygulamada oturum açmış iş veya okul hesabına uygulama koruma ilkeleri uygular. Uygulamada kişisel bir hesap oturum açtıysa verilere dokunulmaz. Uygulama koruma ilkeleri, iş veya okul hesabı verilerinin çok kimlikli uygulama içindeki kişisel hesaplara, diğer uygulamalar içindeki kişisel hesaplara veya kişisel uygulamalara aktarılmasını önlemek için kullanılabilir.

Önemli

Bir uygulamanın çoklu kimliği destekleyip desteklemediğine bakılmaksızın, yalnızca tek bir "kurumsal" kimlikte Bir Intune Uygulama Koruma İlkesi uygulanabilir.

"Kişisel" bağlam örneği için, Word'de yeni bir belge başlatan bir kullanıcıyı göz önünde bulundurun; bu, Intune Uygulama Koruması ilkelerinin uygulanmaması için kişisel bağlam olarak kabul edilir. Belge "kurumsal" OneDrive hesabına kaydedildikten sonra "şirket" bağlamı olarak kabul edilir ve Intune Uygulama Koruma ilkeleri uygulanır.

İş veya "kurumsal" bağlam için aşağıdaki örnekleri göz önünde bulundurun:

- Kullanıcı onedrive uygulamasını kendi iş hesabını kullanarak başlatır. İş bağlamında dosyaları kişisel depolama konumuna taşıyamaz. Daha sonra, kişisel hesaplarıyla OneDrive'ı kullandıklarında, kişisel OneDrive'larından kısıtlama olmadan veri kopyalayıp taşıyabilirler.

- Bir kullanıcı Outlook uygulamasında e-posta taslağı hazırlamaya başlar. Konu veya ileti gövdesi doldurulduktan sonra, konu ve ileti gövdesi Uygulama Koruması ilkesi tarafından korunduğundan, kullanıcı FROM adresini iş bağlamından kişisel bağlama geçiremez.

Not

Outlook hem "kişisel" hem de "kurumsal" e-postaların birleştirilmiş e-posta görünümüne sahiptir. Bu durumda, Outlook uygulaması başlatmada Intune PIN'ini ister.

Önemli

Edge "şirket" bağlamında olsa da, kullanıcılar OneDrive "kurumsal" bağlam dosyalarını bilerek bilinmeyen bir kişisel bulut depolama konumuna taşıyabilir. Bunu önlemek için bkz. Dosyaları karşıya yüklemeye izin vermek için web sitelerini yönetme ve Edge için izin verilen/engellenen site listesini yapılandırma.

Intune uygulama PIN'i

Kişisel Kimlik Numarası (PIN), doğru kullanıcının bir uygulamadaki kuruluşun verilerine eriştiğini doğrulamak için kullanılan bir geçiş kodudur.

PIN istemi

Intune, kullanıcı "şirket" verilerine erişmek üzereyken kullanıcının uygulama PIN'ini ister. Word, Excel veya PowerPoint gibi çok kimlikli uygulamalarda, "kurumsal" bir belgeyi veya dosyayı açmaya çalıştığında kullanıcıdan PIN'i istenir.

Intune Uygulama Sarmalama Aracı kullanılarak yönetilen iş kolu uygulamaları gibi tek kimlikli uygulamalarda, Başlatma sırasında PIN istenir, çünkü Intune SDK'sı kullanıcının uygulamadaki deneyiminin her zaman "kurumsal" olduğunu bilir.

PIN istemi veya şirket kimlik bilgisi istemi, sıklık

BT yöneticisi, Microsoft Intune yönetim merkezinde (dakika) sonra erişim gereksinimlerini yeniden denetle Intune uygulama koruma ilkesi ayarını tanımlayabilir. Bu ayar, cihazda erişim gereksinimleri denetlenmeden önce geçmesi gereken süreyi belirtir ve uygulama PIN ekranı veya kurumsal kimlik bilgisi istemi yeniden gösterilir. Ancak, kullanıcıdan ne sıklıkta sorulacağını etkileyen PIN ile ilgili önemli ayrıntılar şunlardır:

-

PIN, kullanılabilirliği geliştirmek için aynı yayımcının uygulamaları arasında paylaşılır:

iOS/iPadOS'ta, aynı uygulama yayımcısının tüm uygulamaları arasında bir uygulama PIN'i paylaşılır. Örneğin, tüm Microsoft uygulamaları aynı PIN'i paylaşır. Android'de bir uygulama PIN'i tüm uygulamalar arasında paylaşılır. -

Cihaz yeniden başlatıldıktan sonra (dakika) sonra erişim gereksinimlerini yeniden denetle davranışı:

Zamanlayıcı, Intune uygulama PIN'inin veya kurumsal kimlik bilgisi isteminin ne zaman gösterileceğini belirleyen işlem yapılmadan geçen dakika sayısını izler. iOS/iPadOS'ta zamanlayıcı, cihazın yeniden başlatılmasından etkilenmez. Bu nedenle, cihazın yeniden başlatılması, kullanıcının Intune PIN 'i (veya kurumsal kimlik bilgileri) ilkesinin hedeflendiği bir iOS/iPadOS uygulamasından devre dışı kaldığı dakika sayısını etkilemez. Android'de cihaz yeniden başlatıldığında zamanlayıcı sıfırlanır. Bu nedenle, Intune PIN (veya şirket kimlik bilgileri) ilkesine sahip Android uygulamaları, cihaz yeniden başlatıldıktan sonra "Erişim gereksinimlerini (dakika) sonra yeniden denetle" ayarı değerinden bağımsız olarak büyük olasılıkla bir uygulama PIN'i veya şirket kimlik bilgisi istemi ister. -

PIN ile ilişkili zamanlayıcının sıralı yapısı:

Bir uygulamaya (uygulama A) erişmek için bir PIN girildikten ve uygulama cihazda ön planı (ana giriş odağı) bıraktıktan sonra, söz konusu PIN için zamanlayıcı sıfırlanır. Bu PIN'i paylaşan herhangi bir uygulama (uygulama B), zamanlayıcı sıfırlandığından kullanıcıdan PIN girişi istemeyecektir. 'Erişim gereksinimlerini (dakika)) sonra yeniden denetle' değeri karşılandığında istem yeniden gösterilir.

iOS/iPadOS cihazlarında, PIN farklı yayımcılardan gelen uygulamalar arasında paylaşılsa bile, ana giriş odağı olmayan uygulama için erişim gereksinimlerini yeniden denetle (dakika) değeri karşılandığında istem yeniden gösterilir. Örneğin, bir kullanıcının X yayımcısından A uygulaması ve Y yayımcısından B uygulaması vardır ve bu iki uygulama aynı PIN'i paylaşır. Kullanıcı A uygulamasına (ön plan) odaklanır ve B uygulaması simge durumuna küçültülmüş olur. Erişim gereksinimlerini (dakika) sonra yeniden denetle değeri karşılandığında ve kullanıcı B uygulamasına geçtikten sonra PIN gerekli olacaktır.

Not

Özellikle sık kullanılan bir uygulama için kullanıcının erişim gereksinimlerini daha sık doğrulamak için (PIN istemi) "Erişim gereksinimlerini (dakika) sonra yeniden denetle" ayarının değerini azaltmanız önerilir.

Outlook ve OneDrive için yerleşik uygulama PIN'leri

Intune PIN'i, etkinlik dışı bir süreölçer ( erişim gereksinimlerini (dakika) sonra yeniden denetle değeri) temel alarak çalışır. Bu nedenle, Intune PIN istemleri, genellikle varsayılan olarak uygulama başlatmaya bağlı olan Outlook ve OneDrive için yerleşik uygulama PIN istemlerinden bağımsız olarak gösterilir. Kullanıcı aynı anda her iki PIN istemini de alıyorsa, beklenen davranış Intune PIN'inin öncelikli olmasıdır.

Intune PIN güvenliği

PIN, yalnızca doğru kullanıcının uygulamadaki kuruluş verilerine erişmesine izin verir. Bu nedenle, bir son kullanıcının Intune uygulama PIN'ini ayarlayabilmesi veya sıfırlayabilmesi için önce iş veya okul hesabıyla oturum açması gerekir. Bu kimlik doğrulaması Microsoft Entra Id tarafından güvenli belirteç değişimi aracılığıyla işlenir ve Intune SDK'sı için saydam değildir. Güvenlik açısından bakıldığında, iş veya okul verilerini korumanın en iyi yolu verileri şifrelemektir. Şifreleme uygulama PIN'i ile ilgili değildir, ancak kendi uygulama koruma ilkesidir.

Deneme yanılma saldırılarına ve Intune PIN'ine karşı koruma

Uygulama PIN ilkesinin bir parçası olarak, BT yöneticisi bir kullanıcının uygulamayı kilitlemeden önce PIN'ini doğrulamayı deneyebileceği maksimum sayıda ayarlayabilir. Deneme sayısı karşılandıktan sonra Intune SDK'sı uygulamadaki "kurumsal" verileri silebilir.

Intune PIN'i ve seçmeli silme

iOS/iPadOS'ta uygulama düzeyi PIN bilgileri, tüm birinci taraf Microsoft uygulamaları gibi aynı yayımcıyla uygulamalar arasında paylaşılan anahtarlıkta depolanır. Bu PIN bilgileri bir son kullanıcı hesabına da bağlıdır. Bir uygulamanın seçmeli olarak silinmesi farklı bir uygulamayı etkilememelidir.

Örneğin, oturum açmış kullanıcı için Outlook'a yönelik bir PIN kümesi paylaşılan bir anahtarlıkta depolanır. Kullanıcı OneDrive'da oturum açtığında (Microsoft tarafından da yayımlandı), aynı paylaşılan anahtar zincirini kullandığından Outlook ile aynı PIN'i görür. Outlook oturumunu kapattığınızda veya Outlook'ta kullanıcı verilerini silerken, OneDrive hala bu PIN'i kullanıyor olabileceğinden Intune SDK'sı bu anahtar zincirini temizlemez. Bu nedenle, seçmeli silmeler PIN de dahil olmak üzere paylaşılan anahtar zincirini temizlemez. Cihazda yayımcı tarafından yalnızca bir uygulama olsa bile bu davranış aynı kalır.

PIN aynı yayımcıyla uygulamalar arasında paylaşıldığından, silme işlemi tek bir uygulamaya giderse Intune SDK'sı cihazda aynı yayımcıya sahip başka uygulama olup olmadığını bilmez. Bu nedenle, Intune SDK'sı PIN'i temizlemez çünkü diğer uygulamalar için hala kullanılabilir. Beklenti, uygulama PIN'inin söz konusu yayımcıdan gelen son uygulamanın bir işletim sistemi temizleme işlemi kapsamında sonunda kaldırılacağı zaman silinmesidir.

Bazı cihazlarda PIN'in silindiğini gözlemlerseniz, büyük olasılıkla şunlar olur: PIN bir kimliğe bağlı olduğundan, kullanıcı silme işleminin ardından farklı bir hesapla oturum açtıysa, yeni bir PIN girmesi istenir. Ancak daha önce var olan bir hesapla oturum açarlarsa, oturum açmak için anahtarlıkta depolanan bir PIN kullanılabilir.

Aynı yayımcıdan gelen uygulamalarda PIN'i iki kez mi ayarlayabilirsiniz?

MAM (iOS/iPadOS üzerinde) şu anda iOS için Intune SDK'sını tümleştirmek için uygulamaların (WXP, Outlook, Managed Browser, Viva Engage) katılımını gerektiren alfasayısal ve özel karakterlerle ('geçiş kodu' olarak adlandırılır) uygulama düzeyinde PIN'e izin verir. Bu olmadan, geçiş kodu ayarları hedeflenen uygulamalar için düzgün bir şekilde zorlanmaz. Bu, iOS v. 7.1.12 için Intune SDK'sında yayımlanan bir özellikti.

Bu özelliği desteklemek ve iOS/iPadOS için Intune SDK'sının önceki sürümleriyle geriye dönük uyumluluğu sağlamak amacıyla, 7.1.12+ sürümündeki tüm PIN'ler (sayısal veya geçiş kodu) SDK'nın önceki sürümlerindeki sayısal PIN'den ayrı olarak işlenir. iOS v 14.6.0 için Intune SDK'sında, 14.6.0+ sürümündeki tüm PIN'lerin SDK'nın önceki sürümlerindeki PIN'lerden ayrı olarak işlenmesine neden olan başka bir değişiklik daha yapıldı.

Bu nedenle, bir cihazda aynı yayımcıdan (veya 14.6.0 VE 14.6.0'dan önceki sürümlerden) 7.1.12'den önceki ve 7.1.12'den önceki iOS sürümleri için Intune SDK'sına sahip uygulamalar varsa, iki PIN'i ayarlamaları gerekir. İki PIN (her uygulama için) hiçbir şekilde ilişkili değildir (örn. uygulamaya uygulanan uygulama koruma ilkesine uymalıdır). Bu nedenle, yalnızca A ve B uygulamalarında aynı ilkeler uygulandığında (PIN'e göre) kullanıcı aynı PIN'i iki kez ayarlayabilir.

Bu davranış, Intune Mobil Uygulama Yönetimi ile etkinleştirilen iOS/iPadOS uygulamalarında PIN'e özgüdür. Zamanla, uygulamalar iOS/iPadOS için Intune SDK'sının sonraki sürümlerini benimsedikçe, aynı yayımcının uygulamalarında iki kez PIN ayarlamak zorunda kalmak daha az sorun haline gelir. Örnek için lütfen aşağıdaki nota bakın.

Not

Örneğin, A uygulaması 7.1.12 (veya 14.6.0) öncesi bir sürümle oluşturulduysa ve B uygulaması aynı yayımcıdan 7.1.12'den (veya 14.6.0'a) eşit veya daha büyük bir sürümle oluşturulduysa, her ikisi de bir iOS/iPadOS cihazında yüklüyse son kullanıcının A ve B için piN'leri ayrı olarak ayarlaması gerekir.

Cihazda SDK sürümü 7.1.9 (veya 14.5.0) olan bir uygulama C yüklüyse, A uygulamasıyla aynı PIN'i paylaşır.

7.1.14 (veya 14.6.2) ile oluşturulan bir D uygulaması, B uygulamasıyla aynı PIN'i paylaşır.

Bir cihazda yalnızca A ve C uygulamaları yüklüyse bir PIN'in ayarlanması gerekir. Aynı durum yalnızca B ve D uygulamalarının bir cihaza yüklenmesi durumunda da geçerlidir.

Uygulama veri şifrelemesi

BT yöneticileri, uygulama verilerinin şifrelenmesini gerektiren bir uygulama koruma ilkesi dağıtabilir. İlkenin bir parçası olarak, BT yöneticisi içeriğin ne zaman şifreleneceğini de belirtebilir.

Intune veri şifreleme işlemi nasıl yapılır?

Şifreleme uygulaması koruma ilkesi ayarı hakkında ayrıntılı bilgi için Android uygulama koruma ilkesi ayarlarına ve iOS/iPadOS uygulama koruma ilkesi ayarlarına bakın.

Şifrelenmiş veriler

Yalnızca "kurumsal" olarak işaretlenen veriler BT yöneticisinin uygulama koruma ilkesine göre şifrelenir. Veriler bir iş konumundan geldiğinde "kurumsal" olarak kabul edilir. Intune, Office uygulamaları için aşağıdakileri iş konumları olarak değerlendirir:

- E-posta (Exchange)

- Bulut depolama (OneDrive İş hesabı olan OneDrive uygulaması)

Intune Uygulama Sarmalama Aracı tarafından yönetilen iş kolu uygulamaları için tüm uygulama verileri "kurumsal" olarak kabul edilir.

Seçmeli silme

Verileri uzaktan silme

Intune, uygulama verilerini üç farklı yolla silebilir:

- Tam cihaz silme

- MDM için seçmeli silme

- MAM seçmeli silme

MDM için uzaktan silme hakkında daha fazla bilgi için bkz. Temizleme veya devre dışı bırakma kullanarak cihazları kaldırma. MAM kullanarak seçmeli silme hakkında daha fazla bilgi için Kullanımdan kaldırma eylemine ve Uygulamalardan yalnızca şirket verilerini silme bölümüne bakın.

Tam cihaz temizleme, cihazı fabrika varsayılan ayarlarına geri yükleyerek tüm kullanıcı verilerini ve ayarlarını cihazdan kaldırır. Cihaz Intune'dan kaldırılır.

Not

MDM için tam cihaz temizleme ve seçmeli silme işlemleri yalnızca Intune mobil cihaz yönetimi (MDM) ile kaydedilen cihazlarda gerçekleştirilebilir.

MDM için seçmeli silme

Bkz . Cihazları kaldırma - şirket verilerini kaldırma hakkında bilgi edinmek için devre dışı bırakma.

MAM için seçmeli silme

MAM için seçmeli silme işlemi, şirket uygulaması verilerini bir uygulamadan kaldırır. İstek Intune kullanılarak başlatılır. Silme isteğinin nasıl başlatıldığını öğrenmek için bkz. Uygulamalardan yalnızca şirket verilerini silme.

Seçmeli temizleme başlatıldığında kullanıcı uygulamayı kullanıyorsa , Intune SDK'sı 30 dakikada bir Intune MAM hizmetinden seçmeli silme isteği olup olmadığını denetler. Ayrıca kullanıcı uygulamayı ilk kez başlattığında ve iş veya okul hesabıyla oturum açtığında seçmeli silme olup olmadığını denetler.

Şirket İçi (şirket içi) hizmetler Intune korumalı uygulamalarla çalışmadığında

Intune uygulama koruması, uygulama ve Intune SDK'sı arasında tutarlı olması için kullanıcının kimliğine bağlıdır. Bunu garanti etmenin tek yolu modern kimlik doğrulamasıdır. Uygulamaların şirket içi yapılandırmayla çalışabileceği ancak tutarlı veya garantili olmadığı senaryolar vardır.

Yönetilen uygulamalardan web bağlantılarını açmanın güvenli yolu

BT yöneticisi, Intune ile kolayca yönetilebilen bir web tarayıcısı olan Microsoft Edge için uygulama koruma ilkesi dağıtabilir ve ayarlayabilir. BT yöneticisi, Intune tarafından yönetilen uygulamalardaki tüm web bağlantılarının yönetilen tarayıcı kullanılarak açılmasını gerektirebilir.

iOS cihazları için uygulama koruma deneyimi

Cihaz parmak izi veya yüz kimlikleri

Intune uygulama koruma ilkeleri, yalnızca Intune lisanslı kullanıcıya uygulama erişimi üzerinde denetim sağlar. Uygulamaya erişimi denetlemenin yollarından biri, desteklenen cihazlarda Apple'ın Touch ID'sini veya Face ID'sini gerektirmektir. Intune, cihazın biyometrik veritabanında herhangi bir değişiklik olursa, intune bir sonraki etkinlik dışı zaman aşımı değeri karşılandığında kullanıcıdan PIN istemesi durumunda bir davranış uygular. Biyometrik verilerde yapılan değişiklikler parmak izi veya yüzün eklenmesini veya kaldırılmasını içerir. Intune kullanıcısının PIN kümesi yoksa, bir Intune PIN'i ayarlamaya yönlendirilir.

Bu işlemin amacı, kuruluşunuzun verilerini uygulama düzeyinde güvenli ve korumalı tutmaya devam etmektir. Bu özellik yalnızca iOS/iPadOS için kullanılabilir ve iOS/iPadOS, sürüm 9.0.1 veya üzeri için Intune SDK'sını tümleştiren uygulamaların katılımını gerektirir. Sdk'nın tümleştirilmesi, davranışın hedeflenen uygulamalarda zorlanması için gereklidir. Bu tümleştirme sıralı olarak gerçekleşir ve belirli uygulama ekiplerine bağlıdır. Katılan bazı uygulamalar WXP, Outlook, Managed Browser ve Viva Engage'tir.

iOS paylaşım uzantısı

iOS/iPadOS paylaşım uzantısını kullanarak, veri aktarımı ilkesi yalnızca yönetilen uygulamalara ayarlanmış olsa da veya hiç uygulama olmadan iş veya okul verilerini yönetilmeyen uygulamalarda açabilirsiniz. Intune uygulama koruma ilkesi, cihazı yönetmeden iOS/iPadOS paylaşım uzantısını denetleyemez. Bu nedenle, Intune "kurumsal" verileri uygulama dışında paylaşılmadan önce şifreler. Yönetilen uygulamanın dışında bir "kurumsal" dosya açmaya çalışarak bu şifreleme davranışını doğrulayabilirsiniz. Dosya şifrelenmelidir ve yönetilen uygulamanın dışında açılamaz.

Evrensel Bağlantılar desteği

Varsayılan olarak, Intune uygulama koruma ilkeleri yetkisiz uygulama içeriğine erişimi engeller. iOS/iPadOS'ta, Evrensel Bağlantılar'ı kullanarak belirli içeriği veya uygulamaları açma işlevselliği vardır.

Kullanıcılar, Safari'de ziyaret edip Yeni Sekmede Aç veya Aç'ı seçerek uygulamanın Evrensel Bağlantılarını devre dışı bırakabilir. Evrensel Bağlantıları Intune uygulama koruma ilkeleriyle kullanmak için evrensel bağlantıları yeniden etkinleştirmek önemlidir. Son kullanıcının, ilgili bağlantıya uzun süre bastıktan sonra Safari'de<uygulama adında> aç işlemi yapması gerekir. Bu, ek korumalı uygulamalardan tüm Evrensel Bağlantıları cihazdaki korumalı uygulamaya yönlendirmesini istemelidir.

Aynı uygulama ve kullanıcı kümesi için birden çok Intune uygulama koruma erişim ayarı

Erişim için Intune uygulama koruma ilkeleri, şirket hesaplarından hedeflenen bir uygulamaya erişmeye çalıştıkları için son kullanıcı cihazlarına belirli bir sırayla uygulanır. Genel olarak, silme önceliklidir ve ardından bir blok ve ardından kapatılabilir bir uyarı alır. Örneğin, belirli bir kullanıcı/uygulama için geçerliyse, kullanıcıyı iOS/iPadOS sürümünü güncelleştirme konusunda uyaran en düşük iOS/iPadOS işletim sistemi ayarı, kullanıcının erişimini engelleyen en düşük iOS/iPadOS işletim sistemi ayarından sonra uygulanır. Bu nedenle, BT yöneticisinin en düşük iOS işletim sistemini 11.0.0.0 ve min iOS işletim sistemini (yalnızca uyarı) 11.1.0.0 olarak yapılandırdığı senaryoda, uygulamaya erişmeye çalışan cihaz iOS 10'dayken, son kullanıcı, erişimin engellenmesine neden olan en düşük iOS işletim sistemi sürümü için daha kısıtlayıcı ayara bağlı olarak engellenir.

Farklı ayar türleriyle ilgilenirken, bir Intune SDK'sı sürüm gereksinimi öncelikli olur, ardından bir uygulama sürümü gereksinimi ve ardından iOS/iPadOS işletim sistemi sürümü gereksinimi gelir. Ardından, aynı sırada tüm ayar türleri için tüm uyarılar denetleniyor. Intune SDK'sı sürüm gereksiniminin yalnızca temel engelleme senaryoları için Intune ürün ekibinin rehberliğinde yapılandırılmasını öneririz.

Android cihazlar için uygulama koruma deneyimi

Not

Uygulama koruma ilkeleri (APP), Paylaşılan cihaz modu olmadan Intune tarafından yönetilen Android Kurumsal ayrılmış cihazlarında desteklenmez. Bu cihazlarda, bir APP engelleme ilkesinin kullanıcıyı etkilemeden etkili olması için Şirket Portalı yüklemesi gerekir. Uygulama koruma ilkeleri, Paylaşılan cihaz modu ile Intune tarafından yönetilen Android Kurumsal ayrılmış cihazlarında ve Paylaşılan cihaz modundan yararlanan AOSP kullanıcısız cihazlarda desteklenir.

Microsoft Teams Android cihazları

Microsoft Teams Android cihazlarında Teams uygulaması APP'i desteklemez (Şirket Portalı uygulaması aracılığıyla ilke almaz). Bu, uygulama koruma ilkesi ayarlarının Microsoft Teams Android cihazlarında Teams'e uygulanacağı anlamına gelir. Bu cihazlar için yapılandırılmış uygulama koruma ilkeleriniz varsa, bir grup Teams cihaz kullanıcısı oluşturmayı ve bu grubu ilgili uygulama koruma ilkelerinin dışında tutmayı göz önünde bulundurun. Ayrıca Intune Kayıt İlkenizi, Koşullu Erişim İlkelerinizi ve Intune Uyumluluk ilkelerinizi, desteklenen ayarlara sahip olacak şekilde değiştirmeyi de göz önünde bulundurun. Mevcut ilkelerinizi değiştiremiyorsanız Cihaz Filtrelerini yapılandırmanız (hariç tutmanız) gerekir. Desteklenmeyen ayarlarınız olup olmadığını öğrenmek için her ayarı mevcut Koşullu Erişim yapılandırmasına ve Intune Uyumluluk ilkesine göre doğrulayın. İlgili bilgiler için bkz . Microsoft Teams Odaları ve Teams Android Cihazları için Desteklenen Koşullu Erişim ve Intune cihaz uyumluluk ilkeleri. Microsoft Teams Odaları ile ilgili bilgi için bkz. Microsoft Teams Odaları için Koşullu Erişim ve Intune uyumluluğu.

Cihaz biyometrik kimlik doğrulaması

Biyometrik kimlik doğrulamasını destekleyen Android cihazlarda, son kullanıcıların Android cihazlarının neyi desteklediğine bağlı olarak parmak izi veya Yüz Açma özelliğini kullanmasına izin vekleyebilirsiniz. Kimlik doğrulaması için parmak izi dışındaki tüm biyometrik türlerin kullanılıp kullanılamayacağını yapılandırabilirsiniz. Parmak izi ve Yüz Tanıma Kilidinin yalnızca bu biyometrik türleri desteklemek üzere üretilen ve Android'in doğru sürümünü çalıştıran cihazlarda kullanılabildiğini unutmayın. Parmak izi için Android 6 ve üzeri, Yüz Kilidi Açma için ise Android 10 ve üzeri gereklidir.

Şirket Portalı uygulaması ve Intune uygulama koruması

Uygulama koruma işlevlerinin çoğu Şirket Portalı uygulamasında yerleşik olarak bulunur. Şirket Portalı uygulaması her zaman gerekli olsa bile cihaz kaydı gerekli değildir . Mobil Uygulama Yönetimi (MAM) için son kullanıcının cihazda Şirket Portalı uygulamasının yüklü olması gerekir.

Aynı uygulama ve kullanıcı kümesi için birden çok Intune uygulama koruma erişim ayarı

Erişim için Intune uygulama koruma ilkeleri, şirket hesaplarından hedeflenen bir uygulamaya erişmeye çalıştıkları için son kullanıcı cihazlarına belirli bir sırayla uygulanır. Genel olarak, bir blok önceliklidir ve ardından kapatılabilir bir uyarı alır. Örneğin, belirli bir kullanıcı/uygulama için geçerliyse, kullanıcıyı düzeltme eki yükseltmesi için uyaran en düşük Android yama sürümü ayarı, kullanıcının erişimini engelleyen en düşük Android yama sürümü ayarından sonra uygulanır. Bu nedenle, BT yöneticisinin en düşük Android yama sürümünü 2018-03-01 ve en düşük Android yama sürümünü (yalnızca uyarı) 2018-02-01 olarak yapılandırdığı senaryoda, uygulamaya erişmeye çalışan cihaz 2018-01-01 yama sürümündeyken, son kullanıcı erişimin engellenmesine neden olan en düşük Android yama sürümü için daha kısıtlayıcı ayara göre engellenir.

Farklı ayar türleriyle ilgilenirken, bir uygulama sürümü gereksinimi önceliklidir ve ardından android işletim sistemi sürümü gereksinimi ve Android yama sürümü gereksinimi gelir. Ardından, tüm uyarılar tüm ayar türleri için aynı sırayla denetleniyor.

Android cihazlar için Intune uygulama koruma ilkeleri ve Google Play'in cihaz bütünlüğü denetimi

Intune uygulama koruma ilkeleri, yöneticilerin Son kullanıcı cihazlarının Android cihazlar için Google Play'in cihaz bütünlüğü denetimini geçirmesini gerektirme özelliği sağlar. Yeni bir Google Play hizmeti belirleme, Intune hizmeti tarafından belirlenen bir aralıkta BT yöneticisine bildirilir. Hizmet çağrısının ne sıklıkta yapıldığı yük nedeniyle kısıtlanır, bu nedenle bu değer dahili olarak korunur ve yapılandırılamaz. Google cihaz bütünlüğü ayarı için BT yöneticisi tarafından yapılandırılan herhangi bir eylem, koşullu başlatma sırasında Intune hizmetine bildirilen son sonuç temelinde gerçekleştirilir. Veri yoksa, başka bir koşullu başlatma denetiminin başarısız olmasına bağlı olarak erişime izin verilir ve kanıtlama sonuçlarını belirlemek için Google Play Hizmeti "gidiş dönüş" arka uçta başlar ve cihazın başarısız olup olmadığını kullanıcıya zaman uyumsuz olarak sorar. Eski veriler varsa, son bildirilen sonuca bağlı olarak erişim engellenir veya erişime izin verilir ve benzer şekilde, kanıtlama sonuçlarını belirlemeye yönelik bir Google Play Hizmeti "gidiş dönüş" başlatılır ve cihazın başarısız olup olmadığını kullanıcıya zaman uyumsuz olarak sorar.

Intune uygulama koruma ilkeleri ve Google'ın Android cihazlar için Uygulamaları Doğrulama API'si

Intune Uygulama Koruma İlkeleri, yöneticilerin son kullanıcı cihazlarının Android cihazlar için Google'ın Uygulamaları Doğrulama API'si aracılığıyla sinyal göndermesini gerektirme özelliği sağlar. Bunun nasıl yapılacağını açıklayan yönergeler cihaza göre biraz değişiklik gösterir. Genel işlem, Google Play Store'a gitmeyi, ardından Uygulamalarım & oyunlarına tıklamayı, sizi Play Protect menüsüne götürecek son uygulama taramasının sonucuna tıklamayı içerir. Cihazı güvenlik tehditleri için tara düğmesinin açık olduğundan emin olun.

Google'ın Play Bütünlük API'si

Intune, kaydı kaldırılmış cihazlar için mevcut kök algılama denetimlerimize eklemek için Google'ın Play Integrity API'lerinden yararlanır. Google, android uygulamalarının kök erişimli cihazlarda çalışmasını istememeleri durumunda benimsemeleri için bu API kümesini geliştirmiş ve bakımını gerçekleştirmiştir. Örneğin Android Pay uygulaması bunu eklemiştir. Google, gerçekleşen kök algılama denetimlerinin tamamını genel olarak paylaşmasa da, bu API'lerin cihazlarının kökünü oluşturan kullanıcıları algılamasını bekliyoruz. Bu kullanıcıların erişimi engellenebilir veya şirket hesapları ilke etkin uygulamalarından silinebilir. Temel bütünlüğü denetleyin , cihazın genel bütünlüğü hakkında bilgi sağlar. Kök erişimli cihazlar, öykünücüler, sanal cihazlar ve kurcalama işaretlerine sahip cihazlar temel bütünlükte başarısız olur. Sertifikalı cihazlar & temel bütünlüğü kontrol edin , cihazın Google'ın hizmetleriyle uyumluluğu hakkında bilgi verir. Yalnızca Google tarafından onaylanan değiştirilmemiş cihazlar bu denetimi geçirebilir. Başarısız olacak cihazlar şunlardır:

- Temel bütünlüğü başarısız olan cihazlar

- Kilidi açılmış önyükleyicisi olan cihazlar

- Özel sistem görüntüsü/ROM'una sahip cihazlar

- Üreticinin Google sertifikası için başvurmadığı veya onaylamadığı cihazlar

- Doğrudan Android Açık Kaynak Programı kaynak dosyalarından oluşturulmuş sistem görüntüsüne sahip cihazlar

- Beta/geliştirici önizleme sistemi görüntüsüne sahip cihazlar

Teknik ayrıntılar için Google'ın Play Integrity API'sinde Google'ın belgelerine bakın.

Yürütme bütünlüğü kararı ayarı ve 'jailbreak uygulanmış/kök erişim izni verilmiş cihazlar' ayarı

Yürütme bütünlüğü kararı, en azından kanıtlama sonuçlarını belirlemek için "gidiş dönüş" işleminin yürütülacağı süre boyunca son kullanıcının çevrimiçi olmasını gerektirir. Son kullanıcı çevrimdışıysa, BT yöneticisi yine de jailbreak uygulanmış/kök erişim izni verilmiş cihazlar ayarından bir sonucun uygulanmasını bekleyebilir. Ancak son kullanıcı çok uzun süre çevrimdışı kaldıysa Çevrimdışı yetkisiz kullanım süresi değeri devreye girer ve ağ erişimi sağlanana kadar zamanlayıcı değerine ulaşıldıktan sonra iş veya okul verilerine tüm erişim engellenir. Her iki ayarın da etkinleştirilmesi, son kullanıcılar mobil cihazlarda iş veya okul verilerine eriştiğinde önemli olan son kullanıcı cihazlarını sağlıklı tutmaya yönelik katmanlı bir yaklaşım sağlar.

Google Play Koruma API'leri ve Google Play Hizmetleri

Google Play Koruma API'lerinden yararlanan uygulama koruma ilkesi ayarları, Google Play Hizmetleri'nin çalışmasını gerektirir. Hem Play bütünlüğü kararı hem de uygulama ayarlarında Tehdit taraması için Google Play Services'ın google tarafından belirlenen sürümünün düzgün çalışması gerekir. Bunlar güvenlik alanına giren ayarlar olduğundan, bu ayarlarla hedeflenen ve Google Play Hizmetlerinin uygun sürümünü karşılamayan veya Google Play Hizmetlerine erişimi olmayan son kullanıcı engellenir.

Önizleme: Windows cihazları için uygulama koruma deneyimi

İlke ayarlarının iki kategorisi vardır: Veri koruma ve Sistem Durumu Denetimleri. İlkeyle yönetilen uygulama terimi, uygulama koruma ilkeleriyle yapılandırılan uygulamaları ifade eder.

Veri koruması

Veri koruma ayarları kuruluş verilerini ve bağlamını etkiler. Yönetici olarak, verilerin kuruluş koruması bağlamından içeri ve dışarı hareketini denetleyebilirsiniz. Kuruluş bağlamı, belirtilen kuruluş hesabı tarafından erişilen belgeler, hizmetler ve siteler tarafından tanımlanır. Aşağıdaki ilke ayarları, kuruluş bağlamında alınan dış verileri ve kuruluş bağlamından gönderilen kuruluş verilerini denetlemeye yardımcı olur.

Sistem Durumu Denetimleri

Sistem durumu denetimleri, koşullu başlatma özelliklerini yapılandırmanıza olanak sağlar. Bunu yapmak için uygulama koruma ilkeniz için sistem durumu denetimi koşullarını ayarlamanız gerekir. Bir Ayar seçin ve kullanıcıların kuruluş verilerinize erişmek için karşılaması gereken Değeri girin. Ardından, kullanıcılar koşullu değerlerinizi karşılamıyorsa gerçekleştirmek istediğiniz Eylemi seçin. Bazı durumlarda, tek bir ayar için birden çok eylem yapılandırılabilir.

Sonraki adımlar

Microsoft Intune ile uygulama koruma ilkeleri oluşturma ve dağıtma

Microsoft Intune ile kullanılabilir Android uygulama koruma ilkesi ayarları

Microsoft Intune ile kullanılabilir iOS/iPadOS uygulama koruma ilkesi ayarları