macOS'ta Uç Nokta için Microsoft Defender kaynakları

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

- Microsoft Defender XDR

Uç Nokta için Microsoft Defender'ı deneyimlemek ister misiniz? Ücretsiz deneme için kaydolun.

Tanılama bilgilerini toplama

Bir sorunu yeniden oluşturabiliyorsanız günlük düzeyini artırın, sistemi bir süre çalıştırın ve ardından günlük düzeyini varsayılana geri yükleyin.

Günlük düzeyini artırın:

mdatp log level set --level debugLog level configured successfullySorunu yeniden oluşturun.

Uç Nokta için Microsoft Defender günlüklerini yedeklemek için komutunu çalıştırın

sudo mdatp diagnostic create. Dosyalar bir.ziparşiv içinde depolanır. Bu komut, işlem başarılı olduktan sonra yedeklemenin dosya yolunu da yazdırır.İpucu

Varsayılan olarak, tanılama günlükleri öğesine

/Library/Application Support/Microsoft/Defender/wdavdiag/kaydedilir. Tanılama günlüklerinin kaydedildiği dizini değiştirmek için aşağıdaki komuta geçin--path [directory]ve değerini istenen dizinle değiştirin[directory].sudo mdatp diagnostic createDiagnostic file created: "/Library/Application Support/Microsoft/Defender/wdavdiag/932e68a8-8f2e-4ad0-a7f2-65eb97c0de01.zip"Günlük düzeyini geri yükleme.

mdatp log level set --level infoLog level configured successfully

Yükleme sorunlarını günlüğe kaydetme

Yükleme sırasında bir hata oluşursa yükleyici yalnızca genel bir hata bildirir. Ayrıntılı günlük öğesine /Library/Logs/Microsoft/mdatp/install.logkaydedilir. Yükleme sırasında sorunlarla karşılaşırsanız, nedenini tanılamamıza yardımcı olabilmemiz için destek olayınızı açtığınızda bu dosyayı bize gönderin.

Yükleme sorunlarını daha fazla gidermek için bkz. macOS'ta Uç Nokta için Microsoft Defender yükleme sorunlarını giderme.

Komut satırından yapılandırma

Desteklenen çıkış türleri

Tablo ve JSON biçimi çıkış türlerini destekler. Her komut için varsayılan bir çıkış davranışı vardır. Aşağıdaki komutları kullanarak tercih ettiğiniz çıkış biçimindeki çıkışı değiştirebilirsiniz:

-output json

-output table

Ürün ayarlarını denetleme ve isteğe bağlı taramaları tetikleme gibi önemli görevler komut satırı kullanılarak gerçekleştirilebilir:

| Grup | Senaryo | Komut |

|---|---|---|

| Yapılandırma | Pasif modda virüsten korumayı açma/kapatma | mdatp config passive-mode --value [enabled/disabled] |

| Yapılandırma | Gerçek zamanlı korumayı açma/kapatma | mdatp config real-time-protection --value [enabled/disabled] |

| Yapılandırma | Davranış izlemeyi açma/kapatma | mdatp config behavior-monitoring --value [enabled/disabled] |

| Yapılandırma | Bulut korumasını açma/kapatma | mdatp config cloud --value [enabled/disabled] |

| Yapılandırma | Ürün tanılamasını açma/kapatma | mdatp config cloud-diagnostic --value [enabled/disabled] |

| Yapılandırma | Otomatik örnek göndermeyi açma/kapatma | mdatp config cloud-automatic-sample-submission --value [enabled/disabled] |

| Yapılandırma | PUA korumasını açma/denetleme/kapatma | mdatp threat policy set --type potentially_unwanted_application -- action [block/audit/off |

| Yapılandırma | Bir işlem için virüsten koruma dışlaması ekleme/kaldırma |

mdatp exclusion process [add/remove] --path [path-to-process]veya mdatp exclusion process [add\|remove] --name [process-name] |

| Yapılandırma | Dosya için virüsten koruma dışlaması ekleme/kaldırma | mdatp exclusion file [add/remove] --path [path-to-file] |

| Yapılandırma | Dizin için virüsten koruma dışlaması ekleme/kaldırma | mdatp exclusion folder [add/remove] --path [path-to-directory] |

| Yapılandırma | Dosya uzantısı için virüsten koruma dışlaması ekleme/kaldırma | mdatp exclusion extension [add/remove] --name [extension] |

| Yapılandırma | Tüm virüsten koruma dışlamalarını listeleme | mdatp exclusion list |

| Yapılandırma | İsteğe bağlı taramalar için paralellik derecesini yapılandırma | mdatp config maximum-on-demand-scan-threads --value [numerical-value-between-1-and-64] |

| Yapılandırma | Güvenlik bilgileri güncelleştirmelerinden sonra taramaları açma/kapatma | mdatp config scan-after-definition-update --value [enabled/disabled] |

| Yapılandırma | Arşiv taramasını açma/kapatma (yalnızca isteğe bağlı taramalar) | mdatp config scan-archives --value [enabled/disabled] |

| Yapılandırma | Dosya karması hesaplamasını açma/kapatma | mdatp config enable-file-hash-computation --value [enabled/disabled] |

| Koruma | Yolu tarama | mdatp scan custom --path [path] [--ignore-exclusions] |

| Koruma | Hızlı tarama yapma | mdatp scan quick |

| Koruma | Tam tarama yapma | mdatp scan full |

| Koruma | Devam eden isteğe bağlı taramayı iptal etme | mdatp scan cancel |

| Koruma | Güvenlik bilgileri güncelleştirmesi isteme | mdatp definitions update |

| Yapılandırma | İzin verilenler listesine tehdit adı ekleme | mdatp threat allowed add --name [threat-name] |

| Yapılandırma | İzin verilenler listesinden bir tehdit adını kaldırma | mdatp threat allowed remove --name [threat-name] |

| Yapılandırma | İzin verilen tüm tehdit adlarını listeleme | mdatp threat allowed list |

| Koruma geçmişi | Tam koruma geçmişini yazdırma | mdatp threat list |

| Koruma geçmişi | Tehdit ayrıntılarını alma | mdatp threat get --id [threat-id] |

| Karantina yönetimi | Karantinaya alınan tüm dosyaları listeleme | mdatp threat quarantine list |

| Karantina yönetimi | Tüm dosyaları karantinadan kaldırma | mdatp threat quarantine remove-all |

| Karantina yönetimi | Karantinaya tehdit olarak algılanan bir dosya ekleme | mdatp threat quarantine add --id [threat-id] |

| Karantina yönetimi | Tehdit olarak algılanan bir dosyayı karantinadan kaldırma | mdatp threat quarantine remove --id [threat-id] |

| Karantina yönetimi | Karantinadan bir dosyayı geri yükleyin. 101.23092.0012 öncesi Uç Nokta için Defender sürümünde kullanılabilir. | mdatp threat quarantine restore --id [threat-id] --path [destination-folder] |

| Karantina yönetimi | Tehdit Kimliği ile bir dosyayı karantinadan geri yükleyin. Uç Nokta için Defender sürüm 101.23092.0012 veya sonraki sürümlerde kullanılabilir. | mdatp threat restore threat-id --id [threat-id] --destination-path [destination-folder] |

| Karantina yönetimi | Tehdit Özgün Yolu ile bir dosyayı karantinadan geri yükleyin. Uç Nokta için Defender sürüm 101.23092.0012 veya sonraki sürümlerde kullanılabilir. | mdatp threat restore threat-path --path [threat-original-path] --destination-path [destination-folder] |

| Ağ Koruması Yapılandırması | Ağ Koruması zorlama düzeyini yapılandırma | mdatp config network-protection enforcement-level --value [Block/Audit/Disabled] |

| Ağ Koruması yönetimi | Ağ korumasının başarıyla başlatıldığını denetleyin | mdatp health --field network_protection_status |

| Cihaz Denetimi yönetimi | Cihaz Denetimi etkin mi ve Varsayılan Zorlama nedir? | mdatp device-control policy preferences list |

| Cihaz Denetimi yönetimi | Hangi Cihaz Denetimi ilkesi etkinleştirildi? | mdatp device-control policy rules list |

| Cihaz Denetimi yönetimi | Hangi Cihaz Denetimi ilke grupları etkinleştirildi? | mdatp device-control policy groups list |

| Yapılandırma | Veri kaybı önlemeyi açma/kapatma | mdatp config data_loss_prevention --value [enabled/disabled] |

| Tanılama | Günlük düzeyini değiştirme | mdatp log level set --level [error/warning/info/verbose] |

| Tanılama | Tanılama günlükleri oluşturma | mdatp diagnostic create --path [directory] |

| Hizmet Durumu | Ürünün durumunu kontrol edin | mdatp health |

| Hizmet Durumu | Belirli bir ürün özniteliğini denetleme | mdatp health --field [attribute: healthy/licensed/engine_version...] |

| EDR | EDR listesi dışlamaları (kök) | mdatp edr exclusion list [processes|paths|extensions|all] |

| EDR | Etiketi ayarla/kaldır, yalnızca GROUP desteklenir | mdatp edr tag set --name GROUP --value [name] |

| EDR | Cihazdan grup etiketini kaldırma | mdatp edr tag remove --tag-name [name] |

| EDR | Grup Kimliği Ekle | mdatp edr group-ids --group-id [group] |

Otomatik tamamlama nasıl etkinleştirilir?

Bash'te otomatik tamamlama özelliğini etkinleştirmek için aşağıdaki komutu çalıştırın ve Terminal oturumunu yeniden başlatın:

echo "source /Applications/Microsoft\ Defender.app/Contents/Resources/Tools/mdatp_completion.bash" >> ~/.bash_profile

Zsh'de otomatik tamamlama özelliğini etkinleştirmek için:

Cihazınızda otomatik tamamlamanın etkinleştirilip etkinleştirilmediğini denetleyin:

cat ~/.zshrc | grep autoloadYukarıdaki komut herhangi bir çıkış üretmezse, aşağıdaki komutu kullanarak otomatik tamamlama özelliğini etkinleştirebilirsiniz:

echo "autoload -Uz compinit && compinit" >> ~/.zshrcmacOS'ta Uç Nokta için Microsoft Defender için otomatik tamamlamayı etkinleştirmek ve Terminal oturumunu yeniden başlatmak için aşağıdaki komutları çalıştırın:

sudo mkdir -p /usr/local/share/zsh/site-functions sudo ln -svf "/Applications/Microsoft Defender.app/Contents/Resources/Tools/mdatp_completion.zsh" /usr/local/share/zsh/site-functions/_mdatp

İstemci Uç Nokta için Microsoft Defender karantina dizini

/Library/Application Support/Microsoft/Defender/quarantine/ tarafından mdatpkarantinaya alınan dosyaları içerir. Dosyalar tehdit izleme kimliğinden sonra adlandırılır. Geçerli trackingId'ler ile mdatp threat listgösterilir.

Kaldırma

macOS'ta Uç Nokta için Microsoft Defender kaldırmanın birkaç yolu vardır. Merkezi olarak yönetilen kaldırma JAMF'de kullanılabilir olsa da, henüz Microsoft Intune için kullanılamaz.

macOS'ta tüm Uç Nokta için Microsoft Defender kaldırma işlemi aşağıdakileri gerektirir:

Bir cihaz etiketi oluşturun ve kullanımdan kaldırılan etiketi adlandırın ve macOS için Microsoft Defender kaldırıldığı macOS'a atayın.

Bir Cihaz grubu oluşturun ve grubu adlandırıp (örneğin yetkisi alınmış macOS) ve bunları görebilmesi gereken bir kullanıcı grubu atayın.

Not: 180 gün boyunca "Cihaz envanterinde" kullanımdan kaldırılacak bu cihazları görmek istemiyorsanız 1. ve 2. adımlar isteğe bağlıdır.

Kurcalama Koruması içeren "Tercihleri Ayarla" ilkelerini veya el ile yapılandırmayı kaldırın.

Windows olmayan cihazlar için her cihazı çıkarma.

macOS uygulamaları için Uç Nokta için Microsoft Defender kaldırma

Cihazı ayarlamak için bir MDM kullanıldıysa sistem uzantısı ilkeleri için gruptan kaldırın.

Etkileşimli kaldırma

- Bulucu > Uygulamaları'yı açın. Uç Nokta için Microsoft Defender sağ tıklayın ve Ardından Çöp Kutusuna Taşı'yı seçin.

Komut satırından

sudo '/Library/Application Support/Microsoft/Defender/uninstall/uninstall'

JAMF Pro kullanma

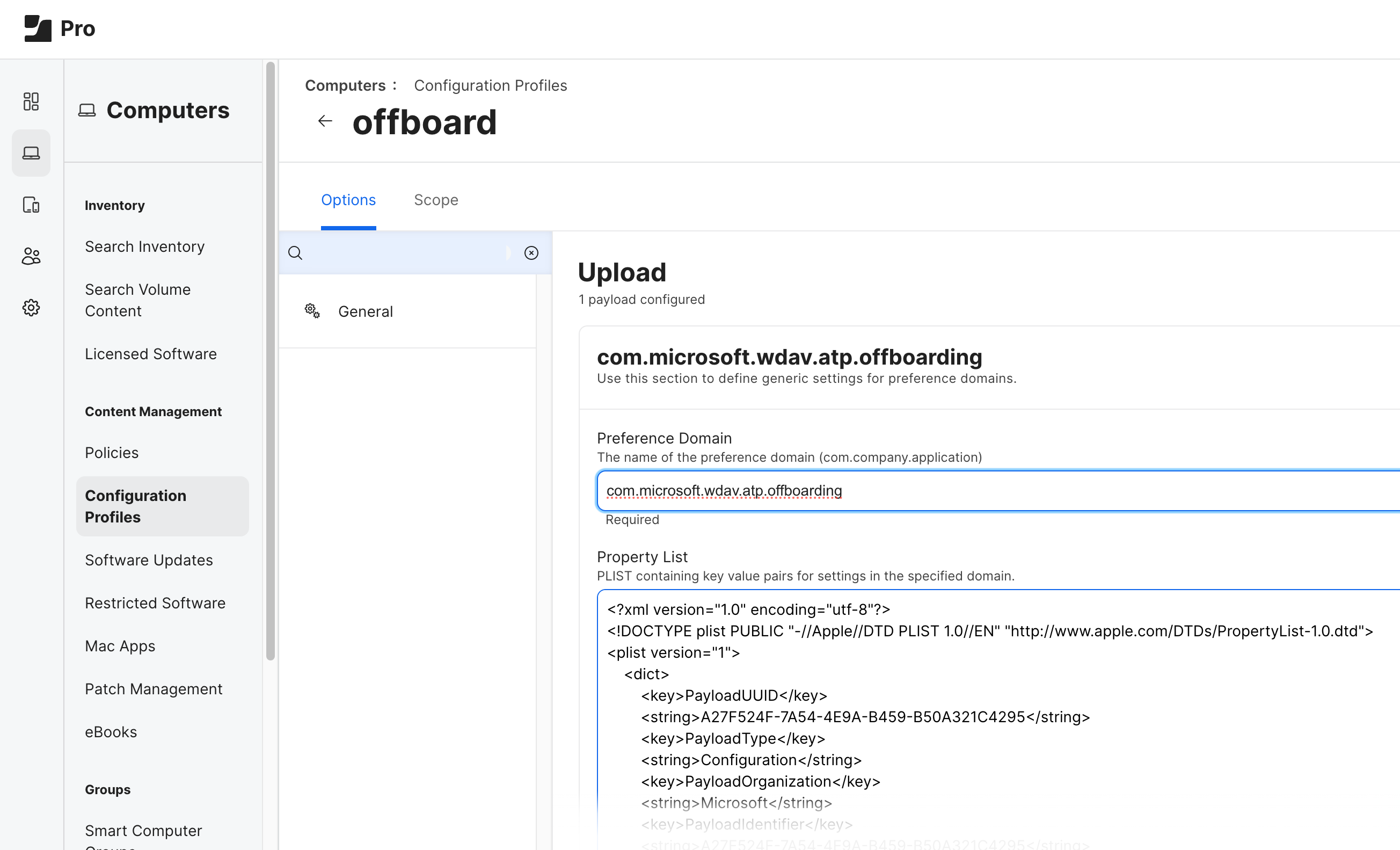

JAMF Pro kullanarak macOS'ta Uç Nokta için Microsoft Defender kaldırmak için çıkarma profilini karşıya yükleyin.

Çıkarma profili, hiçbir değişiklik yapılmadan ve aşağıdaki görüntüde gösterildiği gibi Tercih Etki Alanı adı olarak ayarlanmış com.microsoft.wdav.atp.offboardingolarak karşıya yüklenmelidir:

Not

Mac'te Uç Nokta için Defender'ı kaldırırken sorun yaşıyorsanız ve raporlarınızda Microsoft Defender Endpoint Security Uzantısı için bir öğe görüyorsanız şu adımları izleyin:

- Microsoft Defender uygulamasını yeniden yükleyin.

- Microsoft Defender.appÇöp Sepeti'ne sürükleyin.

- Şu komutu çalıştırın:

sudo /Library/Application Support/Microsoft/Defender/uninstall/install_helper execute --path '/Library/Application Support/Microsoft/Defender/uninstall/uninstall' --args --post-uninstall-hook. - Cihazı yeniden başlatın.

Microsoft Defender portalı

Tehditler algılandığında güvenlik ekibiniz algılamaları görüntüleyebilir ve gerekirse Microsoft Defender portalında (https://security.microsoft.com) bir cihazda yanıt eylemleri gerçekleştirebilir. Microsoft Defender koruma, algılama, araştırma ve tehditlere yanıtı merkezi bir konumda birleştirir. Daha fazla bilgi için aşağıdaki kaynaklara bakın:

- Uç nokta algılama ve yanıta genel bakış

- Teknoloji Topluluğu blogu: macOS için EDR özellikleri kullanıma sunuldu

- Microsoft Defender portalına genel bakış

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.