Microsoft 365 ağ bağlantısı ilkeleri

Bu makale hem Microsoft 365 Kurumsal hem de Office 365 Kurumsal için geçerlidir.

Ağınızı Microsoft 365 ağ bağlantısı için planlamaya başlamadan önce, Microsoft 365 trafiğini güvenli bir şekilde yönetmek ve mümkün olan en iyi performansı elde etmek için bağlantı ilkelerini anlamanız önemlidir. Bu makale, Microsoft 365 ağ bağlantısını güvenli bir şekilde iyileştirmeye yönelik en son yönergeleri anlamanıza yardımcı olur.

Geleneksel kurumsal ağlar öncelikli olarak kullanıcıların güçlü çevre güvenliğine sahip şirket tarafından çalıştırılan veri merkezlerinde barındırılan uygulamalara ve verilere erişmesini sağlamak için tasarlanmıştır. Geleneksel model, kullanıcıların kurumsal ağ çevresinin içinden, şube ofislerinden WAN bağlantıları üzerinden veya VPN bağlantıları üzerinden uzaktan uygulamalara ve verilere erişeceğini varsayar.

Microsoft 365 gibi SaaS uygulamalarının benimsenmesi, bazı hizmet ve veri birleşimlerini ağ çevresi dışına taşır. İyileştirme olmadan, kullanıcılar ve SaaS uygulamaları arasındaki trafik paket denetimi, ağ saç tokaları, coğrafi olarak uzak uç noktalara yanlışlıkla yapılan bağlantılar ve diğer faktörler tarafından ortaya çıkan gecikme süresine tabidir. Temel iyileştirme yönergelerini anlayıp uygulayarak en iyi Microsoft 365 performansını ve güvenilirliğini sağlayabilirsiniz.

Bu makalede şunları öğreneceksiniz:

- Buluta müşteri bağlantısı için geçerli olan Microsoft 365 mimarisi

- Ağ trafiğini ve son kullanıcı deneyimini iyileştirmeye yönelik Microsoft 365 bağlantı ilkeleri ve stratejileri güncelleştirildi

- Ağ yöneticilerinin ağ iyileştirmesinde kullanmak üzere yapılandırılmış uç noktaların listesini kullanmasına olanak tanıyan Office 365 Endpoints web hizmeti

- Microsoft 365 hizmetlerine bağlantıyı iyileştirme kılavuzu

- Ağ çevre güvenliğini uç nokta güvenliğiyle karşılaştırma

- Microsoft 365 trafiği için artımlı iyileştirme seçenekleri

- Microsoft 365'e temel bağlantıyı test etmek için yeni bir araç olan Microsoft 365 bağlantı testi

Microsoft 365 mimarisi

Microsoft 365, çeşitli mikro hizmetler ve uygulamalar aracılığıyla üretkenlik ve işbirliği senaryoları sağlayan dağıtılmış bir Hizmet Olarak Yazılım (SaaS) bulutudur. Örnek olarak Exchange Online, SharePoint Online, Microsoft Teams, Exchange Online Protection, tarayıcıda Office ve diğerleri verilebilir. Belirli Microsoft 365 uygulamalarının benzersiz özellikleri müşteri ağı ve bulut bağlantısı için geçerli olsa da, hepsi bazı temel sorumluları, hedefleri ve mimari desenlerini paylaşır. Bağlantı için bu ilkeler ve mimari desenleri, diğer birçok SaaS bulutu için tipiktir. Aynı zamanda, Microsoft Azure gibi Hizmet Olarak Platform ve Hizmet Olarak Altyapı bulutlarının tipik dağıtım modellerinden farklıdır.

Microsoft 365'in en önemli mimari özelliklerinden biri (genellikle ağ mimarları tarafından gözden kaçırılan veya yanlış yorumlanan), kullanıcıların bu hizmete nasıl bağlandığı bağlamında gerçekten genel bir dağıtılmış hizmet olmasıdır. Hedef Microsoft 365 kiracısının konumu, müşteri verilerinin bulutta depolandığı konumu anlamak için önemlidir. Ancak Microsoft 365 ile kullanıcı deneyimi, verileri içeren disklere doğrudan bağlanmayı içermez. Microsoft 365 ile kullanıcı deneyimi (performans, güvenilirlik ve diğer önemli kalite özellikleri dahil) dünya çapında yüzlerce Microsoft konumunda ölçeği genişletilen yüksek oranda dağıtılmış hizmet ön kapılarından bağlantıyı içerir. Çoğu durumda, müşteri ağının kullanıcı isteklerini en yakın Microsoft 365 hizmet giriş noktasına yönlendirmesine izin vererek en iyi kullanıcı deneyimi elde edilir. Bu, merkezi bir konum veya bölgedeki çıkış noktası üzerinden Microsoft 365'e bağlanmak yerine tercih edilir.

Çoğu müşteri için Microsoft 365 kullanıcıları birçok konuma dağıtılır. En iyi sonuçları elde etmek için, bu belgede özetlenen ilkelere ölçeği genişletme (ölçeği artırma değil) açısından bakılmalıdır. Ayrıca Microsoft 365 kiracısının coğrafi konumuna değil, Microsoft Global Network'teki en yakın iletişim noktası bağlantısını iyileştirmeye odaklanın. Temelde bu, Microsoft 365 kiracı verilerinin belirli bir coğrafi konumda depolanabileceği halde, söz konusu kiracı için Microsoft 365 deneyiminin dağıtılmış kaldığı anlamına gelir. Kiracının sahip olduğu her son kullanıcı konumuna çok yakın (ağ) bir konumda bulunabilir.

Microsoft 365 bağlantı ilkeleri

Microsoft, en iyi Microsoft 365 bağlantısını ve performansını elde etmek için aşağıdaki ilkeleri önerir. Trafiğinizi yönetmek ve Microsoft 365'e bağlanırken en iyi performansı elde etmek için bu Microsoft 365 bağlantı ilkelerini kullanın.

Ağ tasarımındaki birincil hedef, ağınızdan Microsoft'un tüm veri merkezlerini düşük gecikme süresi ve bulut uygulaması giriş noktalarıyla birbirine bağlayan microsoft genel ağ omurgası olan Microsoft Global Network'e gidiş dönüş süresini (RTT) azaltarak gecikme süresini en aza indirmek olmalıdır. Microsoft Global Network hakkında daha fazla bilgi edinmek için Microsoft'un hızlı ve güvenilir küresel ağını oluşturmasını sağlayabilirsiniz.

Microsoft 365 trafiğini belirleme ve ayırt edin

Microsoft 365 ağ trafiğini tanımlamak, trafiği genel İnternet'e bağlı ağ trafiğinden ayırt edebilmenin ilk adımıdır. Microsoft 365 bağlantısı, ağ yolu iyileştirme, güvenlik duvarı kuralları, tarayıcı ara sunucusu ayarları gibi yaklaşımların bir bileşimi uygulanarak iyileştirilebilir. Ayrıca, belirli uç noktalar için ağ denetleme cihazlarının atlanması da faydalıdır.

Microsoft 365 iyileştirme yöntemleri hakkında daha fazla bilgi için Microsoft 365 hizmetlerine bağlantıyı iyileştirme bölümüne bakın.

Microsoft artık tüm Microsoft 365 uç noktalarını bir web hizmeti olarak yayımlar ve bu verileri en iyi şekilde kullanma konusunda rehberlik sağlar. Microsoft 365 uç noktalarını getirme ve bunlarla çalışma hakkında daha fazla bilgi için URL'ler ve IP adresi aralıkları Office 365 makalesine bakın.

Yerel olarak çıkış ağ bağlantıları

Yerel DNS ve İnternet çıkışı, bağlantı gecikme süresini azaltmak ve kullanıcı bağlantılarının Microsoft 365 hizmetlerine en yakın giriş noktasına yapılmasını sağlamak için kritik öneme sahiptir. Karmaşık bir ağ topolojisinde hem yerel DNS hem de yerel İnternet çıkışını birlikte uygulamak önemlidir. Microsoft 365'in istemci bağlantılarını en yakın giriş noktasına nasıl yönlendirdiğini öğrenmek için İstemci Bağlantısı makalesine bakın.

Microsoft 365 gibi bulut hizmetlerinin ortaya çıkmasından önce, ağ mimarisinde tasarım faktörü olarak son kullanıcı İnternet bağlantısı nispeten basitti. İnternet hizmetleri ve web siteleri dünya çapında dağıtıldığında, kurumsal çıkış noktaları ile belirli bir hedef uç nokta arasındaki gecikme süresi büyük ölçüde coğrafi uzaklık işlevidir.

Geleneksel bir ağ mimarisinde, tüm giden İnternet bağlantıları şirket ağından ve merkezi bir konumdan çıkar. Microsoft'un bulut teklifleri olgunlaştıkça, İnternet'e yönelik dağıtılmış bir ağ mimarisi gecikmeye duyarlı bulut hizmetlerini desteklemek için kritik hale gelmiştir. Microsoft Global Network, gelen bulut hizmeti bağlantılarını en yakın giriş noktasına yönlendiren küresel giriş noktalarının dinamik bir dokusu olan Dağıtılmış Hizmet Front Door altyapısıyla gecikme gereksinimlerini karşılamak üzere tasarlanmıştır. Bu, müşteri ile bulut arasındaki rotayı etkili bir şekilde kısaltarak Microsoft bulut müşterileri için "son kilometre" uzunluğunu azaltmaya yöneliktir.

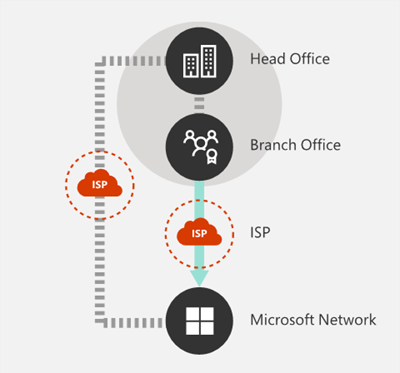

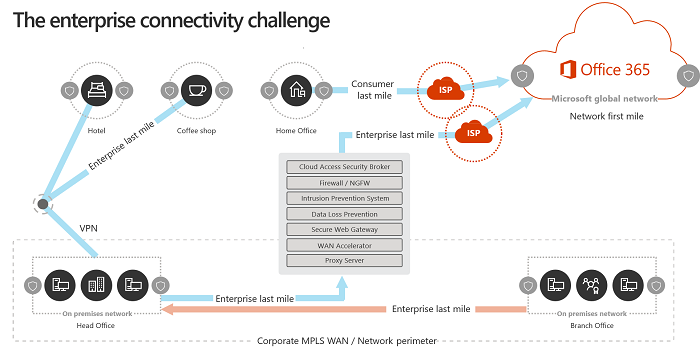

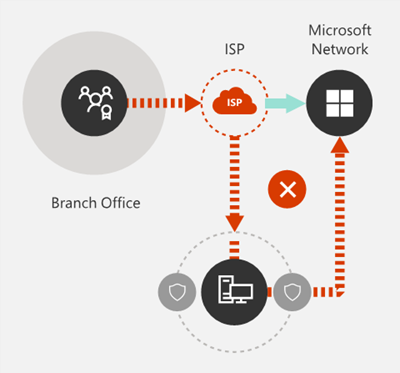

Kurumsal WAN'ler genellikle İnternet'e çıkıştan önce, genellikle bir veya daha fazla ara sunucu aracılığıyla denetim için merkezi bir şirket yönetim merkezine ağ trafiğini geri almak üzere tasarlanmıştır. Aşağıdaki diyagramda bu tür bir ağ topolojisi gösterilmektedir.

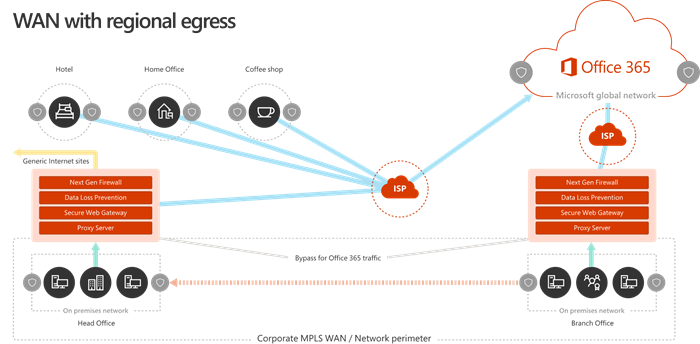

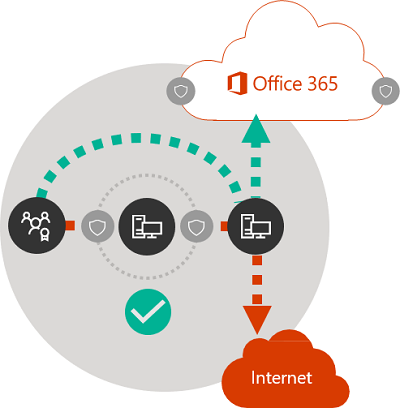

Microsoft 365, dünyanın dört bir yanındaki ön uç sunucularını içeren Microsoft Global Network üzerinde çalıştığından, genellikle kullanıcının konumuna yakın bir ön uç sunucusu vardır. Yerel İnternet çıkışı sağlayarak ve Iç DNS sunucularını Microsoft 365 uç noktaları için yerel ad çözümlemesi sağlayacak şekilde yapılandırarak, Microsoft 365'i hedefleyen ağ trafiği Kullanıcıya olabildiğince yakın microsoft 365 ön uç sunucularına bağlanabilir. Aşağıdaki diyagramda, ana ofis, şube ve uzak konumlardan bağlanan kullanıcıların en yakın Microsoft 365 giriş noktasına giden en kısa yolu izlemesine olanak tanıyan bir ağ topolojisi örneği gösterilmektedir.

Ağ yolunun Microsoft 365 giriş noktalarına bu şekilde kısaltılması, Microsoft 365'te bağlantı performansını ve son kullanıcı deneyimini geliştirebilir. Ayrıca, gelecekte ağ mimarisinde yapılan değişikliklerin Microsoft 365 performansı ve güvenilirliği üzerindeki etkisini azaltmaya da yardımcı olabilir.

Ayrıca, yanıtlayan DNS sunucusu uzak veya meşgulse DNS istekleri gecikmeye neden olabilir. Dal konumlarında yerel DNS sunucuları sağlayarak ve DNS kayıtlarını uygun şekilde önbelleğe almak için yapılandırıldığından emin olarak ad çözümleme gecikme süresini en aza indirebilirsiniz.

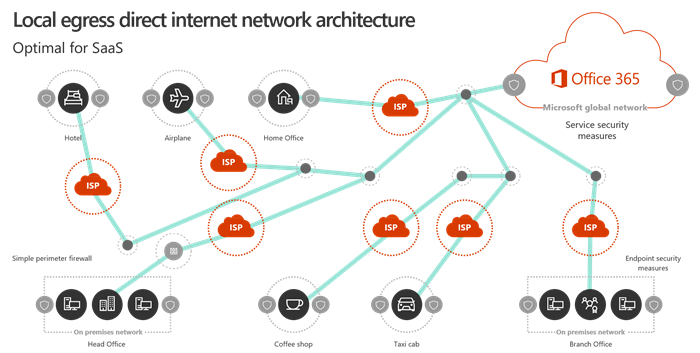

Bölgesel çıkış Microsoft 365 için uygun olsa da, şirket ağında veya ev, otel, kafe ve havalimanları gibi uzak konumlarda olmasına bakılmaksızın, en uygun bağlantı modeli her zaman kullanıcının konumunda ağ çıkışı sağlamaktır. Bu yerel doğrudan çıkış modeli aşağıdaki diyagramda gösterilmiştir.

Microsoft 365'i benimseyen kuruluşlar, Microsoft 365'e yönelik kullanıcı bağlantılarının en yakın Microsoft Global Network giriş noktasına giden mümkün olan en kısa yolu izlemesini sağlayarak Microsoft Global Network'ün Dağıtılmış Hizmet Front Door mimarisinden yararlanabilir. Yerel çıkış ağ mimarisi bunu Microsoft 365 trafiğinin kullanıcı konumundan bağımsız olarak en yakın çıkış üzerinden yönlendirilmesine izin vererek yapar.

Yerel çıkış mimarisi, geleneksel modele göre aşağıdaki avantajlara sahiptir:

- Yol uzunluğunu iyileştirerek en iyi Microsoft 365 performansını sağlar. son kullanıcı bağlantıları, Dağıtılmış Hizmet Front Door altyapısı tarafından dinamik olarak en yakın Microsoft 365 giriş noktasına yönlendirilir.

- Yerel çıkışa izin vererek kurumsal ağ altyapısı üzerindeki yükü azaltır.

- İstemci uç noktası güvenliği ve bulut güvenliği özelliklerini kullanarak her iki uçta bağlantıların güvenliğini sağlar.

Ağ saç tokalarından kaçının

Genel bir kural olarak, kullanıcı ile en yakın Microsoft 365 uç noktası arasındaki en kısa, en doğrudan yol en iyi performansı sunar. Ağ saç tokası, belirli bir hedefe bağlı WAN veya VPN trafiği ilk olarak başka bir ara konuma (güvenlik yığını, bulut erişim aracısı veya bulut tabanlı web ağ geçidi gibi) yönlendirildiğinde ortaya çıkar ve coğrafi olarak uzak bir uç noktaya gecikme ve olası yeniden yönlendirme sağlar. Ağ saç tokaları da yönlendirme/eşleme yetersizliklerinden veya suboptimal (uzak) DNS aramalarından kaynaklanabilir.

Microsoft 365 bağlantısının yerel çıkış durumunda bile ağ saç tokalarına tabi olmadığından emin olmak için, kullanıcı konumu için İnternet çıkışı sağlamak için kullanılan ISS'nin Microsoft Global Network ile bu konuma yakın bir doğrudan eşleme ilişkisine sahip olup olmadığını denetleyin. Ayrıca, güvenilir Microsoft 365 trafiğini doğrudan göndermek için çıkış yönlendirmesini de yapılandırmak isteyebilirsiniz. Bu, İnternet'e bağlı trafiğinizi işleyen bir üçüncü taraf bulut veya bulut tabanlı ağ güvenlik satıcısı aracılığıyla ara sunucu oluşturma veya tünel oluşturmanın aksinedir. Microsoft 365 uç noktalarının yerel DNS ad çözümlemesi, doğrudan yönlendirmeye ek olarak, kullanıcı bağlantıları için en yakın Microsoft 365 giriş noktalarının kullanılmasını sağlamaya yardımcı olur.

Microsoft 365 trafiğiniz için bulut tabanlı ağ veya güvenlik hizmetleri kullanıyorsanız saç tokasının sonucunun değerlendirildiğinden ve Microsoft 365 performansı üzerindeki etkisinin anlaşılmış olduğundan emin olun. Bu işlem, şube ofislerinizin sayısı ve Microsoft Küresel Ağ eşleme noktaları, hizmet sağlayıcısının ISS ve Microsoft ile ağ eşleme ilişkisinin kalitesi ve hizmet sağlayıcısı altyapısında geri akışın performans etkisiyle ilişkili olarak trafiğin iletildiği hizmet sağlayıcısı konumlarının sayısı ve konumları incelenerek yapılabilir.

Microsoft 365 giriş noktalarına sahip çok sayıda dağıtılmış konum ve bunların son kullanıcılara yakınlığı nedeniyle, sağlayıcı ağı en iyi Microsoft 365 eşlemesi için yapılandırılmamışsa Microsoft 365 trafiğini herhangi bir üçüncü taraf ağ veya güvenlik sağlayıcısına yönlendirmek Microsoft 365 bağlantılarını olumsuz yönde etkileyebilir.

Proxy'leri atlama, trafik denetleme cihazları ve yinelenen güvenlik teknolojilerini değerlendirme

Kurumsal müşteriler, özellikle Microsoft 365'e bağlı trafik için ağ güvenlik ve risk azaltma yöntemlerini gözden geçirmeli ve Microsoft 365 ağ trafiğine yönelik müdahaleci, performans etkileyen ve pahalı ağ güvenlik teknolojilerine olan güvenlerini azaltmak için Microsoft 365 güvenlik özelliklerini kullanmalıdır.

Çoğu kurumsal ağ, proxy'ler, TLS denetimi, paket denetimi ve veri kaybı önleme sistemleri gibi teknolojileri kullanarak İnternet trafiği için ağ güvenliğini zorunlu kıldı. Bu teknolojiler, genel İnternet istekleri için önemli risk azaltma sağlar, ancak Microsoft 365 uç noktalarına uygulandığında performansı, ölçeklenebilirliği ve son kullanıcı deneyiminin kalitesini önemli ölçüde azaltabilir.

uç noktalar web hizmetini Office 365

Microsoft 365 yöneticileri, Office 365 Endpoints web hizmetinden yapılandırılmış uç noktaların listesini kullanmak ve çevre güvenlik duvarlarının ve diğer ağ cihazlarının yapılandırmalarını güncelleştirmek için bir betik veya REST çağrısı kullanabilir. Bu, Microsoft 365'e yönelik trafiğin tanımlanmasını, uygun şekilde işlenmesini ve genel ve genellikle bilinmeyen İnternet web siteleri için ağ trafiğinden farklı yönetilmesini sağlar. Office 365 Uç Noktaları web hizmetini kullanma hakkında daha fazla bilgi için URL'ler ve IP adresi aralıkları Office 365 makalesine bakın.

PAC (Proxy Otomatik Yapılandırma) betikleri

Microsoft 365 yöneticileri, WPAD veya GPO aracılığıyla kullanıcı bilgisayarlarına teslim edilebilen PAC (Proxy Otomatik Yapılandırma) betikleri oluşturabilir. PAC betikleri, WAN veya VPN kullanıcılarından gelen Microsoft 365 isteklerine yönelik proxy'leri atlamak için kullanılabilir ve Microsoft 365 trafiğinin şirket ağından geçmek yerine doğrudan İnternet bağlantılarını kullanmasına olanak tanır.

Microsoft 365 güvenlik özellikleri

Microsoft, Microsoft 365 sunucuları ve temsil ettikleri ağ uç noktaları çevresinde veri merkezi güvenliği, operasyonel güvenlik ve risk azaltma konusunda şeffaftır. Microsoft Purview Veri Kaybı Önleme, virüsten koruma, Çok Faktörlü Kimlik Doğrulaması, Müşteri Kasası, Office 365 için Defender, Microsoft 365 Tehdit Bilgileri, Microsoft 365 Güvenli Puanı gibi ağ güvenlik riskini azaltmak için Microsoft 365 yerleşik güvenlik özellikleri sağlanır. Exchange Online Protection ve Ağ DDOS Güvenliği.

Microsoft veri merkezi ve Genel Ağ güvenliği hakkında daha fazla bilgi için bkz. Microsoft Güven Merkezi.

Microsoft 365 hizmetlerine bağlantıyı iyileştirme

Microsoft 365 hizmetleri dinamik, birbirine bağımlı ve derin tümleşik ürünler, uygulamalar ve hizmetlerden oluşan bir koleksiyondur. Microsoft 365 hizmetleriyle bağlantıyı yapılandırırken ve en iyi duruma getirirken, izin verilenler listesini ağ düzeyinde uygulamak için belirli uç noktaları (etki alanları) birkaç Microsoft 365 senaryosuyla bağlamak mümkün değildir. Microsoft, kullanıcılar için bağlantı ve hizmet olaylarına neden olduğundan seçmeli izin verme listesini desteklemez. Bu nedenle ağ yöneticileri her zaman düzenli olarak yayımlanan ve güncelleştirilen gerekli ağ uç noktalarının (etki alanları) tam kümesine ağ izin verme ve yaygın ağ iyileştirmeleri için Microsoft 365 yönergelerini uygulamalıdır. Müşteri geri bildirimlerine yanıt olarak Microsoft 365 ağ uç noktalarını basitleştirirken, ağ yöneticileri bugün mevcut uç nokta kümesinde aşağıdaki temel desenlerin farkında olmalıdır:

- Mümkün olduğunda, yayımlanan etki alanı uç noktaları, müşterilerin ağ yapılandırma çabalarını önemli ölçüde azaltmaya yönelik joker karakterler içerir.

- Microsoft 365, müşterilere ağ yapılandırmalarını basitleştirme ve bu etki alanı için ağ iyileştirmelerini otomatik olarak geçerli ve gelecekteki birçok Microsoft 365 hizmetiyle tahakkuk ettirecek bir yol sağlayan bir etki alanı birleştirme girişimi (cloud.microsoft) duyurdu.

- Güvenlik yalıtımı ve belirli işlevler için cloud.microsoft kök etki alanının özel kullanımı. Bu, müşteri ağ ve güvenlik ekiplerinin Microsoft 365 etki alanlarına güvenmesini sağlarken, bu uç noktalara bağlantıyı geliştirir ve gereksiz ağ güvenliği işlemeyi önler.

- Bazı uç nokta tanımları, etki alanlarına karşılık gelen benzersiz IP ön eklerini belirtir. Bu özellik, karmaşık ağ yapıları olan müşterileri destekleyerek IP ön ek ayrıntılarını kullanarak hassas ağ iyileştirmeleri uygulamalarına olanak tanır.

Tüm "Gerekli" Microsoft 365 ağ uç noktaları (etki alanları) ve kategorileri için aşağıdaki ağ yapılandırmaları önerilir:

- Kullanıcı bağlantılarının üzerinden geçtiği ağ cihazlarında ve hizmetlerde Microsoft 365 ağ uç noktalarına açıkça izin verilsin (örneğin, ara sunucular, güvenlik duvarları, DNS, bulut tabanlı ağ güvenlik çözümleri vb.)

- TLS şifre çözme, trafik kesme, derin paket incelemesi ve ağ paketi ile içerik filtrelemeden Microsoft 365 etki alanlarını atla. Müşterilerin güvenilmeyen/yönetilmeyen uygulamalar bağlamında bu ağ teknolojilerini kullandığı birçok sonucun Microsoft 365 güvenlik özellikleri tarafından yerel olarak elde edilebileceğini unutmayın.

- Microsoft 365 etki alanları için geniş alan ağı (WAN) desteğine olan güveni azaltarak, ağ saç tokalarından kaçınarak ve kullanıcılara ve doğrudan Microsoft ağına yerel olarak daha verimli bir İnternet çıkışı sağlayarak doğrudan İnternet erişimine öncelik verilmelidir.

- Bağlantıların en uygun Microsoft 365 ön kapı üzerinden sunulduğundan emin olmak için DNS ad çözümlemesinin ağ çıkışına yakın olduğundan emin olun.

- Microsoft 365 deneyimleri için kapasite ve hizmet kalitesi sağlamak için ağ yolu boyunca Microsoft 365 bağlantılarının önceliklerini belirleyin.

- Proxy'ler ve VPN hizmetleri gibi trafik aracı cihazlarını atla.

Karmaşık ağ topolojileri olan, özel yönlendirme, IP tabanlı ara sunucu atlama ve bölünmüş tünel VPN gibi ağ iyileştirmeleri uygulayan müşteriler, etki alanlarına ek olarak IP ön eki bilgilerini de gerektirebilir. Bu müşteri senaryolarını kolaylaştırmak için Microsoft 365 ağ uç noktaları, bu ek ağ iyileştirmelerinin yapılandırmasını önceliklendirmek ve kolaylaştırmak için kategoriler halinde gruplandırılır. "İyileştir" ve "İzin Ver" kategorileri altında sınıflandırılan ağ uç noktaları yüksek trafik hacimleri taşır ve ağ gecikme süresine ve performansına duyarlıdır ve müşteriler önce bu kategorilere bağlantıyı iyileştirmek isteyebilir. "İyileştir" ve "İzin Ver" kategorilerinin altındaki ağ uç noktalarının etki alanlarıyla birlikte listelenen IP adresleri vardır. "Varsayılan" kategorisi altında sınıflandırılan ağ uç noktaları, doğası gereği daha dinamik olduklarından ve IP adresleri zaman içinde değiştiğinden, bunlarla ilişkilendirilmiş IP adreslerine sahip değildir.

Ağ konusunda dikkat edilmesi gereken ek noktalar

Microsoft 365 bağlantısını iyileştirirken, bazı ağ yapılandırmaları Microsoft 365 kullanılabilirliği, birlikte çalışabilirliği, performansı ve kullanıcı deneyimini olumsuz etkileyebilir. Microsoft aşağıdaki ağ senaryolarını hizmetlerimizle test etmemiştir ve bunların bağlantı sorunlarına neden olduğu bilinmektedir.

- Müşteri proxy'leri veya diğer ağ cihazları veya hizmetleri türleriyle tüm M365 etki alanlarının TLS sonlandırması veya derin paket incelemesi.

- Ara ağ altyapısı veya hizmeti tarafından belirli protokolleri veya QUIC, WebSocket gibi protokol sürümlerini engelleme.

- İstemci uygulamaları ve Microsoft 365 hizmetleri arasında kullanılan protokollerin (UDP --> TCP, TLS1.3 --> TLS1.2 --> TLS1.1 gibi) düşürülmesi veya yük devretmesi zorlanmaktadır.

- Bağlantıları, ara sunucu kimlik doğrulaması gibi kendi kimlik doğrulamasını uygulayan ağ altyapısı aracılığıyla yönlendirme.

Müşterilerin Microsoft 365 etki alanlarına yönelik trafik için bu ağ tekniklerini kullanmaktan kaçınmalarını ve Microsoft 365 bağlantıları için bunları atlamalarını öneririz.

Microsoft, M365 ağ uç noktası listesini düzenli olarak indirmek ve uygulamak için otomatik bir sistem ayarlamanızı önerir. Daha fazla bilgi için lütfen Microsoft 365 IP adresleri ve URL'leri için değişiklik yönetimi bölümüne bakın.

Ağ çevre güvenliğini uç nokta güvenliğiyle karşılaştırma

Geleneksel ağ güvenliğinin amacı, şirket ağ çevresini yetkisiz erişime ve kötü amaçlı açıklara karşı sağlamlaştırmaktır. Kuruluşlar Microsoft 365'i benimsedikçe, bazı ağ hizmetleri ve veriler kısmen veya tamamen buluta geçirilir. Ağ mimarisinde yapılan temel değişikliklere gelince, bu işlem yeni faktörleri dikkate alan ağ güvenliğinin yeniden değerlendirilmesini gerektirir:

- Bulut hizmetleri benimsendikçe, ağ hizmetleri ve veriler şirket içi veri merkezleriyle bulut arasında dağıtılır ve çevre güvenliği artık tek başına yeterli değildir.

- Uzak kullanıcılar hem şirket içi veri merkezlerindeki hem de buluttaki şirket kaynaklarına ev, otel ve kafe gibi kontrolsüz konumlardan bağlanır.

- Amaca yönelik güvenlik özellikleri bulut hizmetlerinde giderek daha fazla yerleşik hale getiriliyor ve mevcut güvenlik sistemlerini destekleyebilir veya değiştirebilir.

Microsoft, çok çeşitli Microsoft 365 güvenlik özellikleri sunar ve Microsoft 365 için veri ve ağ güvenliğini sağlamanıza yardımcı olabilecek en iyi güvenlik uygulamalarını kullanmaya yönelik açıklayıcı yönergeler sağlar. Önerilen en iyi yöntemler şunlardır:

Çok faktörlü kimlik doğrulamasını (MFA) kullanma MFA, kullanıcıların parolalarını doğru girdikten sonra akıllı telefonlarında telefon aramasını, kısa mesajı veya uygulama bildirimini kabul etmelerini gerektirerek güçlü bir parola stratejisine ek bir koruma katmanı ekler.

Anormal etkinlikleri izlemek ve üzerinde işlem yapmak için Microsoft Defender for Cloud Apps yapılandırma ilkelerini kullanın. Yöneticilerin büyük miktarda veri indirme, birden fazla başarısız oturum açma girişimi veya bilinmeyen veya tehlikeli bir IP adreslerinden bağlantılar gibi olağan dışı veya riskli kullanıcı etkinliklerini gözden geçirebilmesi için Microsoft Defender for Cloud Apps ile uyarılar ayarlayın.

Veri Kaybı Önlemeyi Yapılandırma (DLP) DLP, hassas verileri belirlemenize ve kullanıcılarınızın verileri yanlışlıkla veya kasıtlı olarak paylaşmasını önlemeye yardımcı olan ilkeler oluşturmanıza olanak tanır. DLP, kullanıcılarınızın iş akışlarını kesintiye uğratmadan uyumlu kalabilmesi için Exchange Online, SharePoint Online ve OneDrive dahil olmak üzere Microsoft 365 genelinde çalışır.

Müşteri Kasası kullanma Microsoft 365 yöneticisi olarak, bir Microsoft destek mühendisinin yardım oturumu sırasında verilerinize nasıl erişebileceğini denetlemek için Müşteri Kasası'nu kullanabilirsiniz. Mühendisin bir sorunu gidermek ve düzeltmek için verilerinize erişmesi gereken durumlarda, Müşteri Kasası erişim isteğini onaylamanıza veya reddetmenize olanak tanır.

Güvenli Puan Kullan Riski daha da azaltmak için neler yapabileceğinizi öneren bir güvenlik analizi aracı. Güvenli Puan, Microsoft 365 ayarlarınıza ve etkinliklerinize bakar ve bunları Microsoft tarafından oluşturulan bir temelle karşılaştırır. En iyi güvenlik uygulamalarıyla ne kadar uyumlu olduğunuzu temel alan bir puan alırsınız.

Gelişmiş güvenlik için bütünsel bir yaklaşım aşağıdakileri dikkate almalıdır:

- Bulut tabanlı ve Office istemci güvenliği özelliklerini uygulayarak çevre güvenliğinden uç nokta güvenliğine doğru geçiş vurgusu.

- Güvenlik çevresini veri merkezine küçültme

- Ofis içindeki veya uzak konumlardaki kullanıcı cihazları için eşdeğer güveni etkinleştirme

- Veri konumunun ve kullanıcı konumunun güvenliğini sağlamaya odaklanma

- Yönetilen kullanıcı makineleri uç nokta güvenliği konusunda daha yüksek güvene sahiptir

- Tüm bilgi güvenliğini bütünsel olarak yönetin, yalnızca çevresine odaklanmayı değil

- Güvenilen trafiğin güvenlik cihazlarını atlamasına izin vererek ve yönetilmeyen cihazları konuk Wi-Fi ağlarına ayırarak WAN'ı yeniden tanımlama ve çevre ağı güvenliğini oluşturma

- Kurumsal WAN kenarının ağ güvenlik gereksinimlerini azaltma

- Güvenlik duvarları gibi bazı ağ çevre güvenlik cihazları hala gereklidir, ancak yük azaltılır

- Microsoft 365 trafiği için yerel çıkış sağlar

- İyileştirmeler Artımlı iyileştirme bölümünde açıklandığı gibi artımlı olarak ele alınabilir. Bazı iyileştirme teknikleri, ağ mimarinize bağlı olarak daha iyi maliyet/avantaj oranları sunabilir ve kuruluşunuz için en anlamlı iyileştirmeleri seçmeniz gerekir.

Microsoft 365 güvenliği ve uyumluluğu hakkında daha fazla bilgi için Microsoft 365 güvenliği ve Microsoft Purview makalelerine bakın.

Artımlı iyileştirme

Bu makalenin başlarında SaaS için ideal ağ bağlantısı modelini temsil ettik, ancak geçmişe dönük olarak karmaşık ağ mimarileri olan birçok büyük kuruluş için bu değişikliklerin tümünü doğrudan yapmak pratik değildir. Bu bölümde, Microsoft 365 performansını ve güvenilirliğini geliştirmeye yardımcı olabilecek birçok artımlı değişiklik ele alınacağız.

Microsoft 365 trafiğini iyileştirmek için kullanacağınız yöntemler, ağ topolojinize ve uyguladığınız ağ cihazlarına bağlı olarak değişir. Birçok konumu ve karmaşık ağ güvenlik uygulamaları olan büyük kuruluşların Microsoft 365 bağlantı ilkeleri bölümünde listelenen ilkelerin çoğunu veya tümünü içeren bir strateji geliştirmesi gerekirken, daha küçük kuruluşların yalnızca bir veya iki ilkeyi dikkate almaları gerekebilir.

İyileştirmeye artımlı bir işlem olarak yaklaşabilir ve her yöntemi art arda uygulayabilirsiniz. Aşağıdaki tabloda, en fazla kullanıcı için gecikme süresi ve güvenilirlik üzerindeki etkisine göre anahtar iyileştirme yöntemleri listelenmektedir.

| İyileştirme yöntemi | Açıklama | Etki |

|---|---|---|

| Yerel DNS çözümlemesi ve İnternet çıkışı | Her konumda yerel DNS sunucuları sağlayın ve Microsoft 365 bağlantılarının kullanıcının konumuna mümkün olduğunca yakın İnternet'e çıkışını sağlayın. | Gecikme süresini en aza indirme En yakın Microsoft 365 giriş noktasına güvenilir bağlantıyı geliştirme |

| Bölgesel çıkış noktaları ekleme | Şirket ağınızda birden çok konum varsa ancak yalnızca bir çıkış noktası varsa, kullanıcıların en yakın Microsoft 365 giriş noktasına bağlanmasını sağlamak için bölgesel çıkış noktaları ekleyin. | Gecikme süresini en aza indirme En yakın Microsoft 365 giriş noktasına güvenilir bağlantıyı geliştirme |

| Proxy'leri ve denetleme cihazlarını atlama | Microsoft 365 isteklerini doğrudan çıkış noktalarına gönderen PAC dosyalarıyla tarayıcıları yapılandırın. Microsoft 365 trafiğine denetim olmadan izin vermek için kenar yönlendiricilerini ve güvenlik duvarlarını yapılandırın. |

Gecikme süresini en aza indirme Ağ cihazlarında yükü azaltma |

| VPN kullanıcıları için doğrudan bağlantıyı etkinleştirme | VPN kullanıcıları için, bölünmüş tünel uygulayarak Microsoft 365 bağlantılarının VPN tüneli üzerinden değil doğrudan kullanıcının ağından bağlanmasına olanak tanıyın. | Gecikme süresini en aza indirme En yakın Microsoft 365 giriş noktasına güvenilir bağlantıyı geliştirme |

| Geleneksel WAN'dan SD-WAN'a geçiş | SD-WANs (Yazılım Tanımlı Geniş Alan Ağları), sanal makineleri (VM) kullanan işlem kaynaklarının sanallaştırılmasına benzer şekilde geleneksel WAN yönlendiricilerini sanal gereçlerle değiştirerek WAN yönetimini basitleştirir ve performansı geliştirir. | WAN trafiğinin performansını ve yönetilebilirliğini geliştirme Ağ cihazlarında yükü azaltma |

İlgili makaleler

Microsoft 365 Ağ Bağlantısına Genel Bakış

Office 365 uç noktalarını yönetme

Office 365 URL'leri ve IP adresi aralıkları

Office 365 IP Adresi ve URL Web hizmeti

Microsoft 365 ağ bağlantısını değerlendirme

Microsoft 365 için ağ planlama ve performans ayarlama

Temelleri ve performans geçmişini kullanarak performans ayarlamayı Office 365

Office 365 için performans sorunlarını giderme planı