Microsoft Defender portalında olay yanıtı

Microsoft Defender portalındaki bir olay, bir saldırının hikayesini oluşturan ilgili uyarıların ve ilişkili verilerin bir koleksiyonudur. Ayrıca, SOC'nizin bu saldırıyı araştırmak ve buna yanıtı yönetmek, uygulamak ve belgelemesi için kullanabileceği bir olay dosyasıdır.

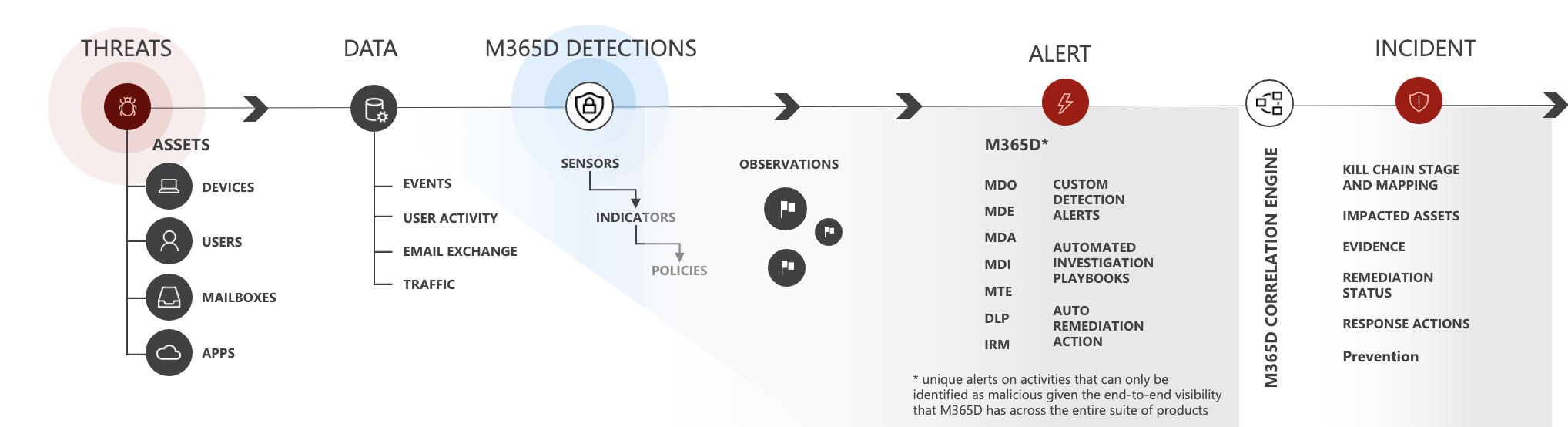

Microsoft Sentinel ve Microsoft Defender hizmetleri, şüpheli veya kötü amaçlı bir olay veya etkinlik algıladığında uyarılar oluşturur. Tek tek uyarılar, tamamlanmış veya devam eden bir saldırının değerli kanıtlarını sağlar. Bununla birlikte, giderek yaygın ve karmaşık hale gelen saldırılar genellikle cihazlar, kullanıcılar ve posta kutuları gibi farklı varlık türlerine karşı çeşitli teknikler ve vektörler uygular. Sonuç olarak dijital varlıklarınızdaki birden çok varlık varlığı için birden çok kaynaktan gelen birden çok uyarı elde edilir.

Tek tek uyarıların her biri hikayenin yalnızca bir bölümünü anlattığından ve bir saldırı hakkında içgörü elde etmek için tek tek uyarıları el ile gruplandırmak zor ve zaman alıcı olabileceğinden, birleşik güvenlik operasyonları platformu hem Microsoft Sentinel hem de Microsoft Defender XDR ilgili uyarıları otomatik olarak tanımlar ve bunları ve ilişkili bilgilerini bir olay halinde toplar.

İlgili uyarıların bir olay halinde gruplanması, bir saldırının kapsamlı bir görünümünü sağlar. Örneğin, şunları görebilirsiniz:

- Saldırının başladığı yer.

- Hangi taktiklerin kullanıldığı.

- Saldırının dijital varlığınıza ne kadar gittiğini.

- Kaç cihazın, kullanıcının ve posta kutusunun etkilendiği gibi saldırının kapsamı.

- Saldırıyla ilişkili tüm veriler.

Microsoft Defender portalındaki birleşik güvenlik operasyonları platformu, olayların önceliklendirme, araştırma ve çözümlenmesinde otomatikleştirme ve yardımcı olmak için yöntemler içerir.

Defender'daki Microsoft Copilot, uçtan uca olay araştırması ve net bir şekilde açıklanan saldırı hikayeleri, adım adım eyleme dönüştürülebilir düzeltme kılavuzu ve olay etkinliği özetlenmiş raporlar, doğal dil KQL avcılığı ve uzman kod analizi gibi karmaşık ve zaman alan günlük iş akışlarıyla analistleri desteklemek için yapay zekadan yararlanarak Microsoft Sentinel ve Defender XDR verileri arasında SOC verimliliğini iyileştirir.

Bu özellik, Microsoft Sentinel'in kullanıcı ve varlık davranış analizi, anomali algılama, çok aşamalı tehdit algılama ve daha fazlası alanlarında birleştirilmiş platforma getirdiği diğer yapay zeka tabanlı işlevlere ek olarak sunulur.

Otomatik saldırı kesintisi, tehdidi içeren ve etkiyi sınırlayan makine hızında etkin saldırıları otomatik olarak kesintiye uğratmak için Microsoft Defender XDR ve Microsoft Sentinel'den toplanan yüksek güvenilirlikli sinyalleri kullanır.

Etkinleştirilirse Microsoft Defender XDR, otomasyon ve yapay zeka aracılığıyla Microsoft 365 ve Entra ID kaynaklarından gelen uyarıları otomatik olarak araştırabilir ve çözebilir. Ayrıca, saldırıyı çözmek için ek düzeltme adımları da gerçekleştirebilirsiniz.

Microsoft Sentinel otomasyon kuralları , kaynaklarından bağımsız olarak olayların önceliklendirmesini, atamasını ve yönetimini otomatikleştirebilir. İçeriğine göre olaylara etiketler uygulayabilir, gürültülü (hatalı pozitif) olayları bastırabilir ve uygun ölçütleri karşılayan çözümlenmiş olayları kapatabilir, bir neden belirtebilir ve açıklamalar ekleyebilir.

Önemli

Microsoft Sentinel, Microsoft Defender portalında birleşik güvenlik operasyonları platformu için genel önizleme kapsamında sağlanır. Daha fazla bilgi için Microsoft Defender portalında Microsoft Sentinel'e bakın.

Microsoft Defender portalında olaylar ve uyarılar

İpucu

Ocak 2024'te, Olaylar sayfasını ziyaret ettiğinizde Defender Boxed görüntülenir. Defender Boxed, kuruluşunuzun 2023 süresince imza attığı güvenlik başarılarını, iyileştirmeleri ve yanıt eylemlerini öne çıkarır. Defender Boxed'ı yeniden açmak için Microsoft Defender portalında Olaylar'a gidin ve Defender Boxed'ınızı seçin.

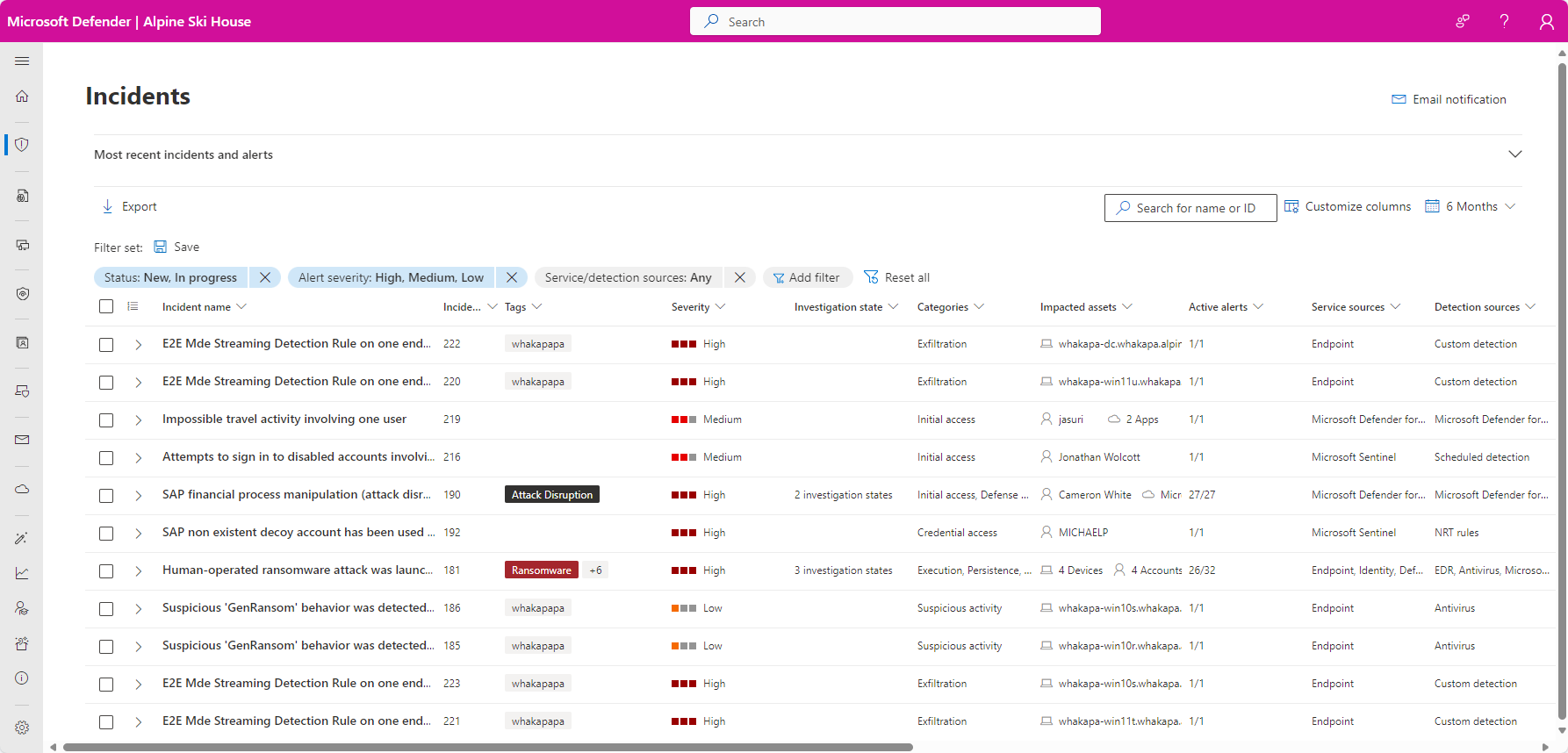

Olayları araştırma & yanıt > Olayları & uyarıları > Microsoft Defenderportalın hızlı başlatılmasıyla yönetirsiniz. İşte bir örnek:

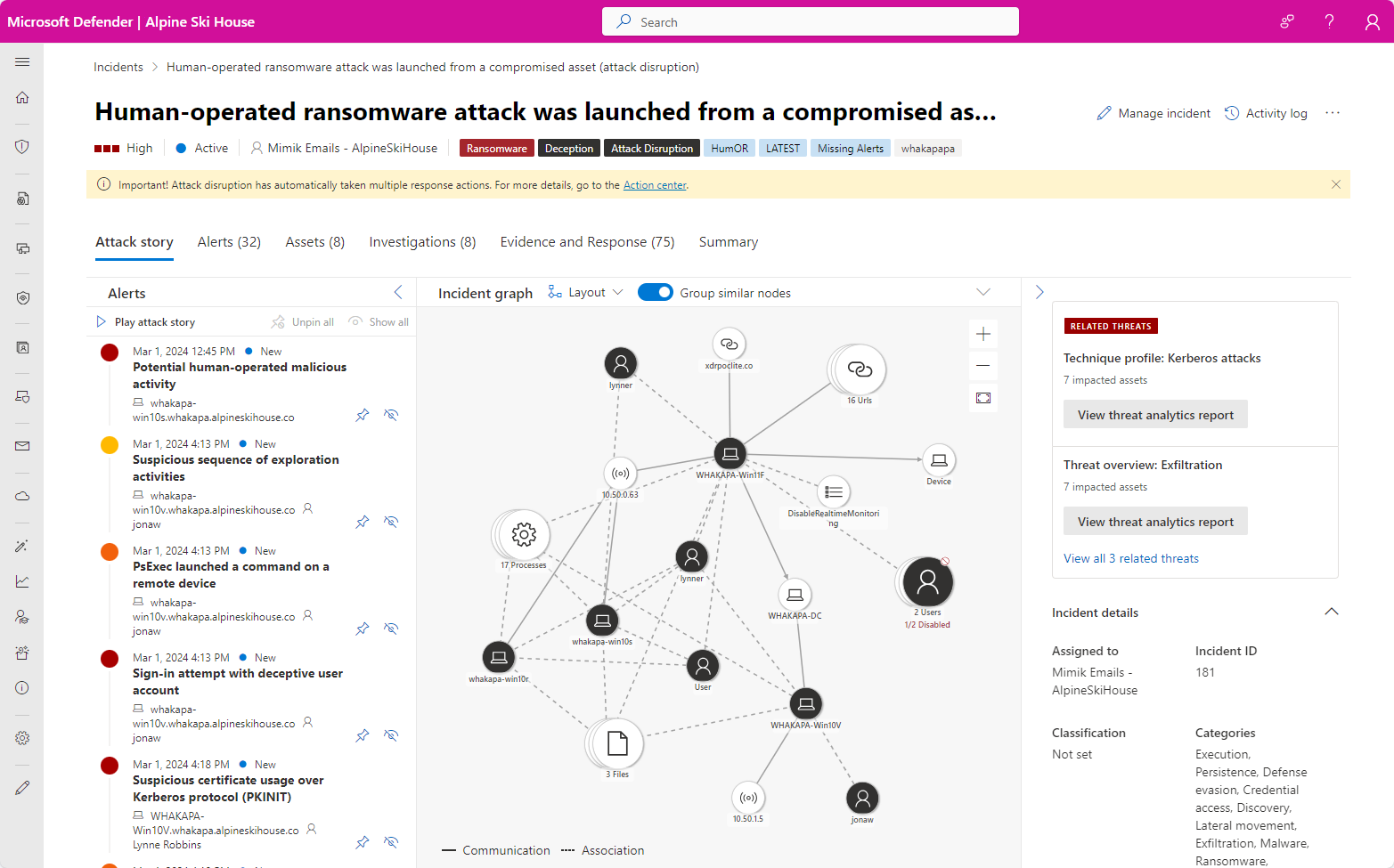

Bir olay adı seçildiğinde, olayın saldırı hikayesinin tamamıyla başlayarak olay sayfası görüntülenir; örneğin:

Olay içindeki uyarı sayfası: Olayla ilgili uyarıların kapsamı ve aynı sekmedeki bilgileri.

Graf: Saldırının parçası olan farklı şüpheli varlıkları kullanıcılar, cihazlar, uygulamalar ve posta kutuları gibi saldırının hedeflerini oluşturan varlık varlıklarıyla bağlayan saldırının görsel bir gösterimi.

Varlığı ve diğer varlık ayrıntılarını doğrudan grafikten görüntüleyebilir ve hesap devre dışı bırakma, dosya silme veya cihazı yalıtma gibi yanıt seçenekleriyle bunlar üzerinde işlem yapabilirsiniz.

Olay sayfası aşağıdaki sekmelerden oluşur:

Saldırı hikayesi

Yukarıda bahsedilen bu sekme, yapılan tüm uyarılar, varlık varlıkları ve düzeltme eylemleri de dahil olmak üzere saldırının zaman çizelgesini içerir.

Uyarılar

Olayla, kaynaklarıyla ve bilgileriyle ilgili tüm uyarılar.

Varlık

Olayın parçası veya olayla ilgili olduğu belirlenen tüm varlıklar (cihazlar, kullanıcılar, posta kutuları, uygulamalar ve bulut kaynakları gibi korumalı varlıklar).

Sondajları

Araştırmaların durumu ve sonuçları dahil olmak üzere olaydaki uyarılar tarafından tetiklenen tüm otomatik araştırmalardır.

Kanıt ve Yanıt

Olayın uyarılarındaki tüm şüpheli varlıklar, saldırı hikayesini destekleyen kanıt oluşturur. Bu varlıklar IP adreslerini, dosyaları, işlemleri, URL'leri, kayıt defteri anahtarlarını ve değerlerini ve daha fazlasını içerebilir.

Özet

Uyarılarla ilişkili etkilenen varlıklara hızlı bir genel bakış.

Not

Desteklenmeyen uyarı türü uyarı durumu görüyorsanız, bu otomatik araştırma özelliklerinin otomatik araştırma çalıştırmak için bu uyarıyı alamayacağı anlamına gelir. Ancak , bu uyarıları el ile araştırabilirsiniz.

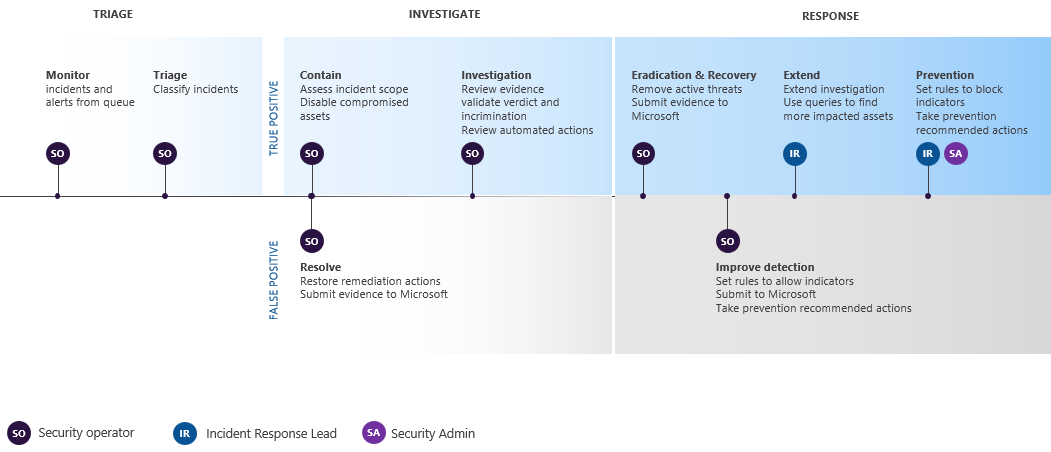

Microsoft Defender portalında olay yanıtı iş akışı örneği

Microsoft 365'teki olaylara Microsoft Defender portalıyla yanıt vermeye yönelik bir iş akışı örneği aşağıda verilmiştir.

Sürekli olarak, olay kuyruğundaki analiz ve çözüm için en yüksek öncelikli olayları belirleyin ve yanıt için hazır olmalarını sağlayın. Bu, aşağıdakilerin bir bileşimidir:

- Olay kuyruğunun filtrelenmesi ve sıralanması yoluyla en yüksek öncelikli olayları belirlemeye öncelik verme.

- Başlıkları değiştirerek, bunları analiste atayarak ve etiketlerle açıklamalar ekleyerek olayları yönetme.

Bazı olayları oluşturuldukları sırada otomatik olarak önceliklendirmek ve yönetmek (hatta yanıtlamak) için Microsoft Sentinel otomasyon kurallarını kullanabilir ve en kolay işlenen olayların kuyruğunuzda yer kaplamasını kaldırabilirsiniz.

Kendi olay yanıtı iş akışınız için şu adımları göz önünde bulundurun:

| Sahne | Adımlar |

|---|---|

| Her olay için bir saldırı ve uyarı araştırması ve analizi başlatın. |

|

| Analizinizden sonra veya analiz sırasında, saldırının ek etkisini azaltmak ve güvenlik tehdidinin ortadan kaldırılmasını sağlamak için kapsama gerçekleştirin. | Örneğin, |

| Mümkün olduğunca, kiracı kaynaklarınızı olay öncesinde bulundukları duruma geri yükleyerek saldırıdan kurtarın. | |

| Olayı çözün ve bulgularınızı belgele. | Olay sonrası öğrenme için zaman ayırarak: |

Güvenlik analizi konusunda yeniyseniz ek bilgi edinmek ve örnek bir olayda adım adım ilerletmek için ilk olayınıza yanıt vermeye giriş bölümüne bakın.

Microsoft ürünleri genelinde olay yanıtı hakkında daha fazla bilgi için bu makaleye bakın.

Microsoft Defender portalında güvenlik işlemlerini tümleştirme

Microsoft Defender portalında güvenlik işlemleri (SecOps) işlemlerini tümleştirme örneği aşağıda verilmiştir.

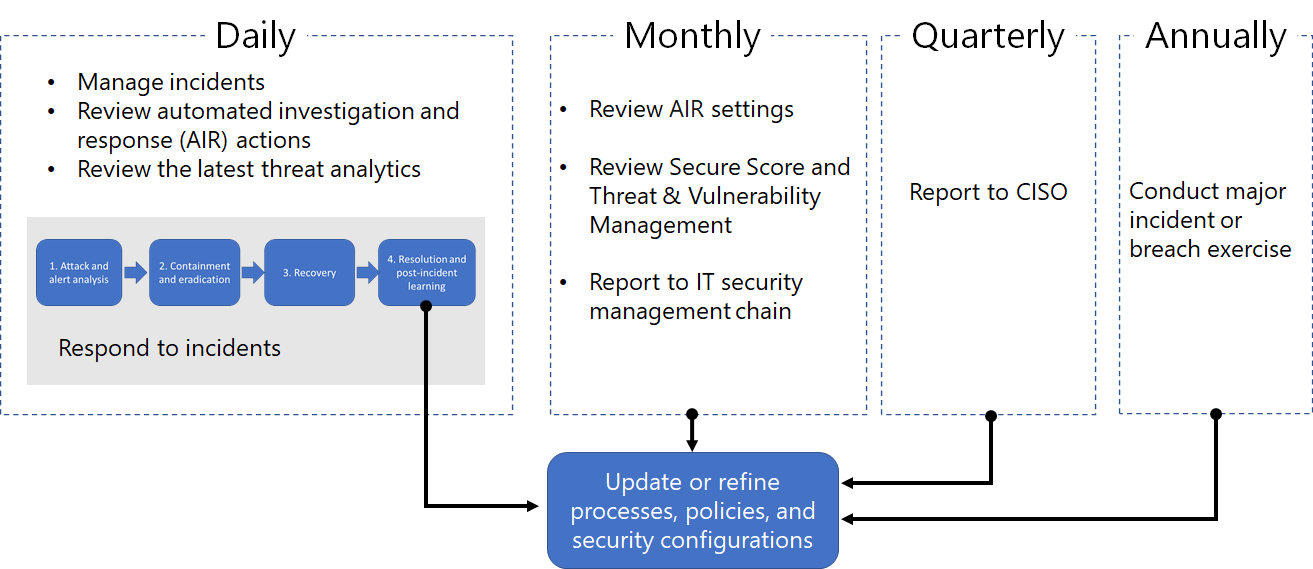

Günlük görevler şunları içerebilir:

- Olayları yönetme

- İşlem merkezinde otomatik araştırma ve yanıt (AIR) eylemlerini gözden geçirme

- En son Tehdit Analizini gözden geçirme

- Olaylara yanıt verme

Aylık görevler şunları içerebilir:

- AIR ayarlarını gözden geçirme

- Güvenli Puan ve Microsoft Defender Güvenlik Açığı Yönetimi gözden geçirme

- BT güvenlik yönetimi zincirinize raporlama

Üç aylık görevler arasında Bir rapor ve güvenlik sonuçlarının Bilgi Güvenliği Başkanı'na (CISO) bildirilmesi yer alabilir.

Yıllık görevler, personelinizi, sistemlerinizi ve süreçlerinizi test etmek için önemli bir olay veya ihlal alıştırması gerçekleştirmeyi içerebilir.

İşlemleri, ilkeleri ve güvenlik yapılandırmalarını güncelleştirmek veya iyileştirmek için günlük, aylık, üç aylık ve yıllık görevler kullanılabilir.

Daha fazla ayrıntı için bkz. Microsoft Defender XDR güvenlik işlemlerinizle tümleştirme.

Microsoft ürünleri genelinde SecOps kaynakları

Microsoft'un ürünleri arasında SecOps hakkında daha fazla bilgi için şu kaynaklara bakın:

E-posta ile olay bildirimleri

Microsoft Defender portalını, personelinize yeni olaylar veya mevcut olaylarla ilgili güncelleştirmeler hakkında bir e-postayla bildirim gönderecek şekilde ayarlayabilirsiniz. Bildirimleri şu temel alarak almayı seçebilirsiniz:

- Uyarı önem derecesi

- Uyarı kaynakları

- Cihaz grubu

Olaylar için e-posta bildirimleri ayarlamak için bkz. Olaylarla ilgili e-posta bildirimleri alma.

Güvenlik analistleri için eğitim

Olayları ve uyarıları yönetmek için Microsoft Defender XDR kullanmayı anlamak için Microsoft Learn'den bu öğrenme modülünü kullanın.

| Eğitim: | Microsoft Defender XDR ile olayları araştırma |

|---|---|

|

Microsoft Defender XDR birden çok hizmetten gelen tehdit verilerini birleştirir ve yapay zekayı kullanarak bunları olaylar ve uyarılar halinde birleştirir. Sonraki yanıt ve çözüm için bir olayla yönetimi arasındaki süreyi en aza indirmeyi öğrenin. 27 dk - 6 Birim |

Sonraki adımlar

Güvenlik ekibinizdeki deneyim düzeyinize veya rolünüz temelinde listelenen adımları kullanın.

Deneyim düzeyi

Güvenlik analizi ve olay yanıtıyla ilgili deneyim düzeyiniz için bu tabloyu izleyin.

| Düzey | Adımlar |

|---|---|

| Yeni |

|

| Deneyimli |

|

Güvenlik ekibi rolü

Güvenlik ekibi rolünüz temelinde bu tabloyu izleyin.

| Rol | Adımlar |

|---|---|

| Olay yanıtlayıcısı (Katman 1) | Microsoft Defender portalının Olaylar sayfasından olay kuyruğuyla çalışmaya başlayın. Buradan:

|

| Güvenlik araştırmacısı veya analisti (Katman 2) |

|

| Gelişmiş güvenlik analisti veya tehdit avcısı (Katman 3) |

|

| SOC yöneticisi | Microsoft Defender XDR Güvenlik İşlemleri Merkezinizle (SOC) tümleştirmeyi öğrenin. |

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla etkileşime geçin: Microsoft Defender XDR Teknoloji Topluluğu.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin