Office 365 için Microsoft Defender’ı kullanmaya başlayın

Office 365 için Microsoft Defender (dahil veya eklenti aboneliği olarak) olan yeni Microsoft 365 kuruluşlarında, bu makalede Exchange Online Protection (EOP) ve Office 365 için Defender'de yapmanız gereken yapılandırma adımları açıklanmaktadır öğesini seçin.

Microsoft 365 kuruluşunuz, oluşturduğunuz andan itibaren varsayılan bir koruma düzeyi (veya buna Office 365 için Defender eklemeniz) olsa da, bu makaledeki adımlar size EOP ve Office 365 için Defender tam koruma özelliklerini ortaya çıkarmak için eyleme dönüştürülebilir bir plan sunar. Adımları tamamladıktan sonra, Microsoft 365'teki yatırımınızı en üst düzeye çıkardığınızı göstermek için bu makaleyi de kullanabilirsiniz.

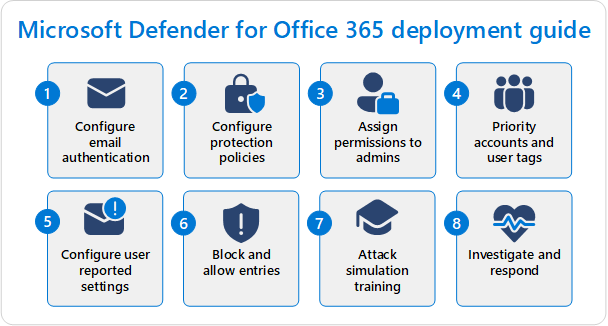

EOP ve Office 365 için Defender yapılandırma adımları aşağıdaki diyagramda açıklanmıştır:

İpucu

Bu makalenin eşlikçisi olarak adresinde Office 365 için Microsoft Defender otomatik kurulum kılavuzunu https://admin.microsoft.com/Adminportal/Home?Q=learndocs#/modernonboarding/office365advancedthreatprotectionadvisorkullanmanızı öneririz. Bu kılavuz, ortamınıza göre deneyiminizi özelleştirmektedir. Oturum açmadan ve otomatik kurulum özelliklerini etkinleştirmeden en iyi yöntemleri gözden geçirmek için adresinden Microsoft 365 kurulum portalına https://setup.microsoft.com/defender/office-365-setup-guidegidin.

Gereksinimler

Email tehdit koruması özellikleri, EOP aracılığıyla bulut posta kutularıyla tüm Microsoft 365 aboneliklerine dahil edilir. Office 365 için Defender ek koruma özellikleri içerir. EOP, Plan 1 için Office 365 için Defender ve Plan 2 Office 365 için Defender özellikleri hakkında ayrıntılı karşılaştırmalar için bkz. Office 365 için Microsoft Defender genel bakış.

Roller ve İzinler

EOP ve Office 365 için Defender özelliklerini yapılandırmak için izinlere ihtiyacınız vardır. Aşağıdaki tabloda, bu makaledeki adımları gerçekleştirmeniz için gereken izinler listeleniyor (bunlardan biri yeterlidir; bunların tümüne ihtiyacınız yoktur).

| Rol veya rol grubu | Daha fazla bilgi |

|---|---|

| Microsoft Entra'da Genel Yönetici | Yerleşik rolleri Microsoft Entra |

| Email & işbirliği rol gruplarında Kuruluş Yönetimi | Office 365 için Microsoft Defender rol grupları |

| Microsoft Entra'de Güvenlik Yöneticisi | Yerleşik rolleri Microsoft Entra |

| Email & işbirliği rol gruplarında Güvenlik Yöneticisi | Office 365 için Microsoft Defender'da işbirliği izinlerini Email & |

| Exchange Online Kuruluş Yönetimi | Exchange Online'de izinler |

1. Adım: Microsoft 365 etki alanlarınız için e-posta kimlik doğrulamasını yapılandırma

Özet: Tüm özel Microsoft 365 etki alanları (park edilmiş etki alanları ve alt etki alanları dahil) için SPF, DKIM ve DMARC kayıtlarını (bu sırayla) yapılandırın. Gerekirse , güvenilir ARC sızdırmazlıkları yapılandırın.

Ayrıntılar:

Email kimlik doğrulaması (e-posta doğrulaması olarak da bilinir), e-posta iletilerinin meşru, değiştirilmemiş ve gönderenin e-posta etki alanı için beklenen kaynaklardan geldiğini doğrulamaya yönelik bir standartlar grubudur. Daha fazla bilgi için bkz. EOP'de kimlik doğrulaması Email.

Microsoft 365'te e-posta için bir veya daha fazla özel etki alanı (örneğin contoso.com) kullandığınız varsayımıyla devam edeceğiz. Bu nedenle, e-posta için kullandığınız her özel etki alanı için belirli e-posta kimlik doğrulaması DNS kayıtları oluşturmanız gerekir.

Microsoft 365'te e-posta için kullandığınız her özel etki alanı için DNS kayıt şirketinizde veya DNS barındırma hizmetinizde aşağıdaki e-posta kimlik doğrulaması DNS kayıtlarını İçerik Oluşturucu:

Sender Policy Framework (SPF): SPF TXT kaydı, etki alanındaki gönderenlerden gelen geçerli e-posta kaynaklarını tanımlar. Yönergeler için bkz. Kimlik sahtekarlıklarını önlemeye yardımcı olmak için SPF'yi ayarlama.

DomainKeys Identified Mail (DKIM): DKIM giden iletileri imzalar ve imzayı ileti iletmeye devam eden ileti üst bilgisinde depolar. Yönergeler için bkz. Özel etki alanınızdan gönderilen giden e-postayı doğrulamak için DKIM kullanma.

Etki Alanı Tabanlı İleti Kimlik Doğrulaması, Raporlama ve Uyumluluk (DMARC):DMARC, hedef e-posta sunucularının SPF ve DKIM denetimlerinden başarısız olan özel etki alanından gelen iletilerle ne yapacağına karar vermesine yardımcı olur. DMARC ilkesi (

p=rejectveyap=quarantine) ve DMARC rapor hedeflerini (toplama ve adli raporlar) DMARC kayıtlarına eklediğinizden emin olun. yönergeler için bkz. E-postayı doğrulamak için DMARC kullanma.Kimliği Doğrulanmış Alınan Zincir (ARC): Microsoft 365'e teslim etmeden önce aktarılan gelen iletileri değiştiren üçüncü taraf hizmetleri kullanıyorsanız, değiştirilen iletilerin Microsoft 365'te e-posta kimlik doğrulaması denetimlerinde otomatik olarak başarısız olması için hizmetleri güvenilir ARC mühürleyicileri (destekliyorlarsa) olarak tanımlayabilirsiniz. Yönergeler için bkz . Güvenilen ARC mühürleyicilerini yapılandırma.

E-posta için *.onmicrosoft.com etki alanını kullanıyorsanız (Microsoft Online Email Yönlendirme Adresi veya MOERA etki alanı olarak da bilinir), yapmanız gereken çok fazla şey yoktur:

- SPF: *.onmicrosoft.com etki alanı için bir SPF kaydı zaten yapılandırılmış.

- DKIM: DKIM imzalaması* .onmicrosoft.com etki alanı kullanılarak giden posta için zaten yapılandırılmıştır, ancak el ile de özelleştirebilirsiniz.

- DMARC: *.onmicrosoft.com etki alanı için DMARC kaydını burada açıklandığı gibi el ile ayarlamanız gerekir.

2. Adım: Koruma ilkelerini yapılandırma

Özet: Tüm alıcılar için Standart ve/veya Katı önceden ayarlanmış güvenlik ilkelerini açın ve kullanın. Ya da iş gereksinimleriniz varsa bunun yerine özel koruma ilkeleri oluşturun ve kullanın, ancak yapılandırma çözümleyicisini kullanarak bunları düzenli aralıklarla denetleyin.

Ayrıntılar:

Tahmin edebileceğiniz gibi, EOP ve Office 365 için Defender birçok koruma ilkesi mevcuttur. Üç temel koruma ilkesi türü vardır:

Varsayılan ilkeler: Bu ilkeler, kuruluş oluşturulduğu andan itibaren mevcuttur. Bunlar kuruluştaki tüm alıcılara uygulanır, ilkeleri kapatamazsınız ve ilkelerin kime uygulanacağını değiştiremezsiniz. Ancak ilkelerdeki güvenlik ayarlarını tıpkı özel ilkeler gibi değiştirebilirsiniz. Varsayılan ilkelerdeki ayarlar, EOP ve Office 365 için Microsoft Defender güvenliği için önerilen ayarlar'daki tablolarda açıklanmıştır.

Önceden ayarlanmış güvenlik ilkeleri: Önceden ayarlanmış güvenlik aslında EOP'deki kullanılabilir koruma ilkelerinin çoğunu içeren profillerdir ve belirli koruma düzeylerine göre uyarlanmış ayarlarla Office 365 için Defender. Önceden belirlenmiş güvenlik ilkeleri şunlardır:

- Katı önceden ayarlanmış güvenlik ilkesi.

- Standart önceden ayarlanmış güvenlik ilkesi.

- Yerleşik koruma.

Standart ve Katı önceden ayarlanmış güvenlik ilkeleri, siz etkinleştirene kadar varsayılan olarak kapatılır. EOP koruma özellikleri ve Office 365 için Defender koruma özellikleri için alıcı koşullarını ve özel durumlarını (kullanıcılar, grup üyeleri, etki alanları veya tüm alıcılar) Standart ve Katı önceden belirlenmiş güvenlik ilkeleri içinde belirtirsiniz.

Office 365 için Defender'da yerleşik koruma, tüm alıcılar için temel Güvenli Ekler ve Güvenli Bağlantılar koruması sağlamak üzere varsayılan olarak açıktır. Korumayı almayan kullanıcıları tanımlamak için alıcı özel durumları belirtebilirsiniz.

Office 365 için Defender kuruluşlardaki Standart ve Katı önceden ayarlanmış güvenlik ilkeleri bölümünde, kullanıcı ve etki alanı kimliğe bürünme koruması için girişleri ve isteğe bağlı özel durumları yapılandırmanız gerekir. Diğer tüm ayarlar önerilen standart ve katı değerlerimizle (çoğu aynı olan) kilitlenir. Standart ve Katı değerlerini EOP ve Office 365 için Microsoft Defender güvenliği için önerilen ayarlar'daki tablolarda görebilir ve Standart ile Katı arasındaki farkları burada görebilirsiniz.

EOP ve Office 365 için Defender yeni koruma özellikleri eklendikçe ve güvenlik ortamı değiştikçe, önceden ayarlanmış güvenlik ilkelerindeki ayarlar otomatik olarak önerilen ayarlarımıza güncelleştirilir.

Özel ilkeler: Kullanılabilir koruma ilkelerinin çoğu için istediğiniz sayıda özel ilke oluşturabilirsiniz. İlkeleri kullanıcılara alıcı koşullarını ve özel durumlarını (kullanıcılar, grup üyeleri veya etki alanları) kullanarak uygulayabilir ve ayarları özelleştirebilirsiniz.

Önceki bilgiler ve ilgili koruma ilkeleri aşağıdaki tabloda özetlenir:

| Varsayılan ilkeler | Önceden ayarlanmış güvenlik ilkeleri | Özel ilkeler | |

|---|---|---|---|

| EOP koruma ilkeleri: | |||

| Kötü amaçlı yazılımdan koruma | ✔ | ✔ | ✔ |

| Antispam | ✔ | ✔ | ✔ |

| Kimlik avına karşı koruma (kimlik sahtekarlığı koruması) | ✔ | ✔ | ✔ |

| Giden istenmeyen posta | ✔ | ✔ | |

| Bağlantı filtreleme | ✔¹ | ||

| Office 365 için Defender ilkeleri: | |||

| Kimlik avı önleme (kimlik sahtekarlığı koruması) artı: | ✔² | ✔² | ✔ |

| Güvenli Bağlantılar | ³ | ✔ | ✔ |

| Güvenli Ekleri Kaydetme | ³ | ✔ | ✔ |

| Genel davranış | |||

| Koruma varsayılan olarak açık mı? | ✔ | ⁴ | |

| Koruma için koşullar/özel durumlar yapılandırılabilir mi? | ✔⁵ | ✔ | |

| Güvenlik ayarları özelleştirilsin mi? | ✔ | ⁶ | ✔ |

| Koruma ayarları otomatik olarak güncelleştirilsin mi? | ✔ |

¹ IP İzin Ver Listesinde veya IP Engelleme Listesinde varsayılan giriş yoktur, bu nedenle ayarları özelleştirmediğiniz sürece varsayılan bağlantı filtresi ilkesi etkili bir şekilde hiçbir şey yapmaz.

² Siz yapılandırana kadar Office 365 için Defender kullanıcı kimliğe bürünme veya etki alanı kimliğe bürünme koruması için giriş veya isteğe bağlı özel durum yoktur.

³ Office 365 için Defender'da varsayılan Güvenli Ekler veya Güvenli Bağlantılar ilkeleri olmasa da, yerleşik koruma her zaman açık olan temel Güvenli Ekler ve Güvenli Bağlantılar koruması sağlar.

⁴ Yerleşik koruma (Office 365 için Defender'da Güvenli Ekler ve Güvenli Bağlantılar koruması) varsayılan olarak açık olan tek önceden ayarlanmış güvenlik ilkesidir.

⁵ Standart ve Katı önceden ayarlanmış güvenlik ilkeleri için, EOP ve Office 365 için Defender koruması için ayrı alıcı koşulları ve isteğe bağlı özel durumlar yapılandırabilirsiniz. Office 365 için Defender'da yerleşik koruma için yalnızca alıcı özel durumlarını korumadan yapılandırabilirsiniz.

⁶ Önceden ayarlanmış güvenlik ilkelerindeki tek özelleştirilebilir güvenlik ayarları, Office 365 için Defender'deki Standart ve Katı önceden belirlenmiş güvenlik ilkelerindeki kullanıcı kimliğe bürünme koruması ve etki alanı kimliğe bürünme koruması için girişler ve isteğe bağlı özel durumlardır.

Koruma ilkeleri için öncelik sırası

Koruma ilkelerinin nasıl uygulandığı, kullanıcılar için güvenlik ayarlarını nasıl yapılandıracağınız konusunda önemli bir noktadır. Hatırlamanız gereken önemli noktalar şunlardır:

- Koruma özelliklerinin yapılandırılmamış bir işleme sırası vardır. Örneğin, gelen iletiler her zaman istenmeyen postadan önce kötü amaçlı yazılım olarak değerlendirilir.

- Belirli bir özelliğin koruma ilkeleri (istenmeyen posta, kötü amaçlı yazılımdan koruma, kimlik avından koruma vb.) belirli bir öncelik sırasına (daha sonra öncelik sırasına göre daha fazla) uygulanır.

- Bir kullanıcı, belirli bir özelliğin birden çok ilkesine bilerek veya istemeden dahil edilirse, kullanıcının tanımlandığı bu özellik için ilk koruma ilkesi (öncelik sırasına göre) öğeye ne olacağını (ileti, dosya, URL vb.) belirler.

- İlk koruma ilkesi bir kullanıcı için belirli bir öğeye uygulandıktan sonra, bu özellik için ilke işleme durdurulur. Söz konusu kullanıcı ve söz konusu öğe için bu özelliğin artık koruma ilkeleri değerlendirilmez.

Öncelik sırası önceden belirlenmiş güvenlik ilkeleri ve diğer ilkeler için öncelik sırası bölümünde ayrıntılı olarak açıklanmıştır, ancak burada kısaca özetlenmiştir:

- Önceden ayarlanmış güvenlik ilkelerindeki koruma ilkeleri:

- Katı önceden ayarlanmış güvenlik ilkesi.

- Standart önceden ayarlanmış güvenlik ilkesi.

- Belirli bir özelliğin özel koruma ilkeleri (örneğin, kötü amaçlı yazılımdan koruma ilkeleri). Her özel ilkenin, aynı özelliğin diğer koruma ilkeleriyle ilgili olarak ilkenin uygulanma sırasını belirleyen bir öncelik değeri vardır:

- Öncelik değeri 0 olan özel bir ilke.

- Öncelik değeri 1 olan özel bir ilke.

- Ve böyle devam edin.

- Belirli bir özelliğin varsayılan koruma ilkesi (örneğin, kötü amaçlı yazılımdan koruma) veya Office 365 için Defender yerleşik koruma (Güvenli Bağlantılar ve Güvenli Ekler).

Belirli bir koruma ilkesinin öncelik sırasına göre nasıl gösterildiğini görmek için önceki tabloya bakın. Örneğin, kötü amaçlı yazılımdan koruma ilkeleri her düzeyde mevcuttur. Giden istenmeyen posta ilkeleri özel ilke ve varsayılan ilke düzeylerinde kullanılabilir. Bağlantı filtresi ilkesi yalnızca varsayılan ilke düzeyinde kullanılabilir.

İlkelerin karışıklığını ve istenmeyen uygulamasını önlemek için aşağıdaki yönergeleri kullanın:

- Her düzeyde kesin olmayan gruplar veya alıcı listeleri kullanın. Örneğin, Standart ve Katı önceden ayarlanmış güvenlik ilkeleri için farklı alıcı grupları veya listelerini kullanın.

- Her düzeydeki özel durumları gerektiği gibi yapılandırın. Örneğin, özel ilkelere ihtiyacı olan alıcıları Standart ve Katı önceden ayarlanmış güvenlik ilkeleri için özel durumlar olarak yapılandırın.

- Daha yüksek düzeylerde tanımlanmayan diğer tüm alıcılar, Office 365 için Defender(Güvenli Bağlantılar ve Güvenli Ekler) içinde varsayılan ilkeleri veya Yerleşik korumayı alır.

Bu bilgilerle, kuruluşta koruma ilkelerini uygulamanın en iyi yolunu seçebilirsiniz.

Koruma ilkesi stratejinizi belirleme

Farklı koruma ilkeleri türlerini ve bunların nasıl uygulandığını öğrendiğinize göre, kuruluşunuzdaki kullanıcıları korumak için EOP'yi ve Office 365 için Defender nasıl kullanmak istediğinize karar vekleyebilirsiniz. Kararınız kaçınılmaz olarak aşağıdaki spektrumun içinde bir yere düşer:

- Yalnızca Standart önceden ayarlanmış güvenlik ilkesini kullanın.

- Standart ve Katı önceden ayarlanmış güvenlik ilkelerini kullanın.

- Önceden ayarlanmış güvenlik ilkelerini ve özel ilkeleri kullanın.

- Yalnızca özel ilkeler kullanın.

Varsayılan ilkelerin (ve Office 365 için Defender yerleşik koruma) kuruluştaki tüm alıcıları (Standart veya Katı önceden belirlenmiş güvenlik ilkesinde veya özel ilkelerde tanımlanmayan herkes) otomatik olarak koruyup korumayacağını unutmayın. Bu nedenle hiçbir şey yapmasanız bile, kuruluştaki tüm alıcılar EOP ve Office 365 için Microsoft Defender güvenliği için önerilen ayarlar bölümünde açıklandığı gibi varsayılan korumaları alır.

Ayrıca, ilk kararınıza sonsuza kadar bağlı olmadığınız da önemlidir. Önerilen ayarlar tablolarındaki bilgiler ve Standart ve Katı karşılaştırma tablosu, bilinçli bir karar vermenizi sağlayacaktır. Ancak ihtiyaçlar, sonuçlar veya koşullar değişirse daha sonra farklı bir stratejiye geçmek zor değildir.

Aksini belirten cazip bir iş gereksinimi olmadan, kuruluşunuzdaki tüm kullanıcılar için Standart önceden ayarlanmış güvenlik ilkesiyle başlamanızı öneririz. Önceden ayarlanmış güvenlik ilkeleri, Microsoft 365 veri merkezlerindeki yıllar boyunca gözlemlere göre ayarlarla yapılandırılır ve kuruluşların çoğu için doğru seçim olmalıdır. Ayrıca ilkeler, güvenlik ortamının tehditleriyle eşleşecek şekilde otomatik olarak güncelleştirilir.

Önceden ayarlanmış güvenlik ilkelerinde, kuruluştaki tüm alıcılara kolayca koruma uygulamak için Tüm alıcılar seçeneğini belirleyebilirsiniz.

Katı ön ayarlı güvenlik ilkesine bazı kullanıcıları ve Standart önceden ayarlanmış güvenlik ilkesine kalan kullanıcıları dahil etmek istiyorsanız, bu makalenin önceki bölümlerinde aşağıdaki yöntemlerle açıklandığı gibi öncelik sırasını hesaba katmaya dikkat edin:

Önceden ayarlanmış her güvenlik ilkesinde belirsiz gruplar veya alıcı listeleri kullanın.

veya

Standart önceden ayarlanmış güvenlik ilkesinin ayarlarını alması gereken alıcıları Katı önceden ayarlanmış güvenlik ilkesinde özel durumlar olarak yapılandırın.

Aşağıdaki koruma özelliği yapılandırmalarının önceden ayarlanmış güvenlik ilkelerinden etkilenmediğini unutmayın (önceden belirlenmiş güvenlik ilkelerini kullanabilir ve ayrıca bu koruma ayarlarını bağımsız olarak yapılandırabilirsiniz):

- Giden istenmeyen posta ilkeleri (özel ve varsayılan)

- Varsayılan bağlantı filtresi ilkesi (IP İzin Ver Listesi ve IP Blok Listesi)

- SharePoint, OneDrive ve Microsoft Teams için Güvenli Ekler'i genel olarak açma

- Güvenli Belgeleri genel olarak açma ve yapılandırma (yalnızca Office 365 için Defender dahil olmayan lisanslarla kullanılabilir ve anlamlıdır (örneğin, Microsoft 365 A5 veya Microsoft 365 E5 Güvenlik))

Önceden ayarlanmış güvenlik ilkelerini açmak ve yapılandırmak için bkz. EOP'de önceden ayarlanmış güvenlik ilkeleri ve Office 365 için Microsoft Defender.

Önceden ayarlanmış güvenlik ilkeleri yerine veya bunlara ek olarak özel ilkeleri kullanma kararı nihai olarak aşağıdaki iş gereksinimlerine iner:

- Kullanıcılar, önceden ayarlanmış güvenlik ilkelerindeki değiştirilemez ayarlardan farklı güvenlik ayarları gerektirir (gereksiz ve karantinaya alma veya tam tersi, güvenlik ipucu yok, özel alıcıları bilgilendir vb.).

- Kullanıcılar, önceden ayarlanmış güvenlik ilkelerinde yapılandırılmamış ayarlar gerektirir (örneğin, belirli ülkelerden gelen veya istenmeyen posta önleme ilkelerindeki belirli dillerde e-postayı engelleme).

- Kullanıcıların, önceden ayarlanmış güvenlik ilkelerindeki değiştirilemez ayarlardan farklı bir karantina deneyimine ihtiyacı vardır. Karantina ilkeleri , kullanıcıların karantinaya alınan iletilerine yapabileceklerini, iletinin neden karantinaya alındığına ve alıcıların karantinaya alınan iletileri hakkında bilgilendirilip bildirilmediğine göre tanımlar. Varsayılan son kullanıcı karantina deneyimi buradaki tabloda özetlenir ve Standart ve Katı önceden belirlenmiş güvenlik ilkelerinde kullanılan karantina ilkeleri buradaki tablolarda açıklanmıştır.

Özel ilkelerdeki veya varsayılan ilkelerdeki kullanılabilir ayarları Standart ve Katı önceden belirlenmiş güvenlik ilkeleriyle karşılaştırmak için EOP ve Office 365 için Microsoft Defender güvenliği için önerilen ayarlar bölümündeki bilgileri kullanın.

Belirli bir özellik için birden çok özel ilke için tasarım yönergeleri (örneğin, kötü amaçlı yazılımdan koruma ilkeleri) şunlardır:

- Özel ilkelerdeki kullanıcılar, öncelik sırası nedeniyle Standart veya Katı önceden ayarlanmış güvenlik ilkelerine eklenemez.

- Daha yüksek öncelikli ilkelere daha az kullanıcı ve düşük öncelikli ilkelere daha fazla kullanıcı atayın.

- Daha yüksek öncelikli ilkeleri, düşük öncelikli ilkelerden (varsayılan ilkeler dahil) daha katı veya daha özel ayarlara sahip olacak şekilde yapılandırın.

Özel ilkeler kullanmaya karar verirseniz, ilkelerinizdeki ayarları standart ve katı önceden belirlenmiş güvenlik ilkelerindeki önerilen ayarlarla düzenli aralıklarla karşılaştırmak için Yapılandırma çözümleyicisini kullanın.

3. Adım: Yöneticilere izin atama

Özet: EOP ve Office 365 için Defender görevlerini gerçekleştirebilmeleri için Azure Active Directory'deki Güvenlik Yöneticisi rolünü diğer yöneticilere, uzmanlara ve yardım masası personeline atayın.

Ayrıntılar:

Bu dağıtım kılavuzundaki tüm işleri yapmak için Microsoft 365'e kaydolmak için kullandığınız ilk hesabı zaten kullanıyorsunuz. Bu hesap, Microsoft 365'in her yerinde bir yöneticidir (özellikle, Azure Active Directory'de (Azure AD) Genel Yönetici rolünün bir üyesidir) ve hemen hemen her şeyi yapmanıza olanak tanır. Gerekli izinler bu makalenin başlarında Roller ve izinler bölümünde açıklanmıştır.

Ancak bu adımın amacı, gelecekte EOP ve Office 365 için Defender özelliklerini yönetmenize yardımcı olacak diğer yöneticileri yapılandırmaktır. İstemiyorsanız, Genel Yönetici gücü olan ve buna ihtiyacı olmayan birçok kişi var. Örneğin, gerçekten hesapları silmeleri/oluşturmaları veya diğer kullanıcıları Genel Yöneticiler yapmaları gerekiyor mu? En az ayrıcalık kavramı (işi yapmak için yalnızca gerekli izinleri atamak ve başka bir şey atamak) izleyebileceğiniz iyi bir uygulamadır.

EOP ve Office 365 için Defender görevler için izin atama söz konusu olduğunda, aşağıdaki seçenekler kullanılabilir:

- Microsoft Entra izinleri: Bu izinler Microsoft 365'teki tüm iş yükleri (Exchange Online, SharePoint Online, Microsoft Teams vb.) için geçerlidir.

- Exchange Online izinleri: EOP ve Office 365 için Defender görevlerin çoğu Exchange Online izinleri kullanılarak kullanılabilir. İzinlerin yalnızca Exchange Online'de atanarak diğer Microsoft 365 iş yüklerinde yönetim erişimi engellenir.

- Microsoft Defender portalında işbirliği izinlerini Email &: EOP ve Office 365 için Defender bazı güvenlik özelliklerinin yönetimi, Email & işbirliği izinleriyle kullanılabilir. Örneğin:

Kolaylık olması için, EOP ve Office 365 için Defender ayarlarını yapılandırması gereken diğer kişiler için Azure AD Güvenlik Yöneticisi rolünü kullanmanızı öneririz.

Yönergeler için bkz. Kullanıcılara Microsoft Entra rolleri atama ve Azure Active Directory genel rolleri ile Microsoft Defender XDR erişimini yönetme.

4. Adım: Öncelik hesapları ve kullanıcı etiketleri

Özet: Raporlarda ve araştırmalarda daha kolay tanımlama yapmak ve Office 365 için Defender öncelik hesabı koruması almak için kuruluşunuzdaki uygun kullanıcıları öncelik hesapları olarak belirleyin ve etiketleyin. Office 365 için Defender Plan 2'de özel kullanıcı etiketleri oluşturmayı ve uygulamayı göz önünde bulundurun.

Ayrıntılar:

Office 365 için Defender öncelik hesapları, raporlarda ve araştırmalarda tanımlama kolaylığı için en fazla 250 yüksek değerli kullanıcıyı etiketlemenize olanak tanır. Bu öncelik hesabı ayrıca normal çalışanlara fayda sağlamaz ek buluşsal yöntemler de alır. Daha fazla bilgi için bkz. Öncelik hesaplarını yönetme ve izleme ve Office 365 için Microsoft Defender öncelik hesabı korumasını yapılandırma ve gözden geçirme.

Office 365 için Defender Plan 2'de, raporlarda ve araştırmalarda belirli kullanıcı gruplarını kolayca tanımlamak için özel kullanıcı etiketleri oluşturma ve uygulama erişiminiz de vardır. Daha fazla bilgi için bkz. Office 365 için Microsoft Defender'de kullanıcı etiketleri.

Öncelik hesapları olarak etiketlemek için uygun kullanıcıları belirleyin ve özel kullanıcı etiketleri oluşturup uygulamanız gerekip gerekmediğini belirleyin.

5. Adım: Kullanıcı tarafından bildirilen ileti ayarlarını gözden geçirme ve yapılandırma

Özet: Rapor İletisi veya Rapor Kimlik Avı eklentilerini veya desteklenen bir üçüncü taraf aracını dağıtarak kullanıcıların Outlook'ta hatalı pozitif ve hatalı negatifleri bildirebilmesini sağlayın; böylece bildirilen iletiler Defender portalındaki Gönderimler sayfasının Kullanıcı tarafından bildirilen sekmesinde yöneticiler tarafından kullanılabilir. Bildirilen iletilerin belirtilen bir raporlama posta kutusuna, Microsoft'a veya her ikisine de gitmesini sağlamak için kuruluşu yapılandırın.

Ayrıntılar:

Kullanıcıların kötü olarak işaretlenmiş iyi iletileri (hatalı pozitifler) veya izin verilen hatalı iletileri (hatalı negatifler) raporlama özelliği, EOP ve Office 365 için Defender koruma ayarlarını izlemeniz ve ayarlamanız açısından önemlidir.

Kullanıcı iletisi bildiriminin önemli bölümleri şunlardır:

Kullanıcılar iletileri nasıl bildirir?: İstemcilerin aşağıdaki yöntemlerden birini kullandığından emin olun; böylece bildirilen iletiler, defender portalındaki https://security.microsoft.com/reportsubmission?viewid=userGönderiler sayfasının Kullanıcı tarafından bildirilen sekmesinde görünür:

Web üzerinde Outlook'deki yerleşik Rapor düğmesi (eski adıyla Outlook Web App veya OWA).

Outlook ve Web üzerinde Outlook için Microsoft Rapor İletisi veya Rapor Kimlik Avı eklentileri.

Desteklenen ileti gönderme biçimini kullanan üçüncü taraf raporlama araçları.

Kullanıcı tarafından bildirilen iletiler nereye gider?: Aşağıdaki seçeneklere sahipsiniz:

- Belirlenen bir raporlama posta kutusuna ve Microsoft'a (bu varsayılan değerdir).

- Yalnızca belirlenmiş bir raporlama posta kutusuna.

- Yalnızca Microsoft'a.

Kullanıcı tarafından bildirilen iletileri toplamak için kullanılan varsayılan posta kutusu, Genel Yöneticinin posta kutusudur (kuruluştaki ilk hesap). Kullanıcı tarafından bildirilen iletilerin kuruluşunuzdaki bir raporlama posta kutusuna gitmesini istiyorsanız, kullanılacak özel posta kutusu oluşturupyapılandırmanız gerekir.

Kullanıcı tarafından bildirilen iletilerin de analiz için Microsoft'a gitmesini isteyip istemediğiniz size bağlı (özel olarak veya belirlenen raporlama posta kutunuza teslim ile birlikte).

Kullanıcı tarafından bildirilen iletilerin yalnızca belirlenen raporlama posta kutunuza gitmesini istiyorsanız, yöneticilerin, konumundaki Defender portalındaki https://security.microsoft.com/reportsubmission?viewid=userGönderimler sayfasının Kullanıcı tarafından bildirilen sekmesinden analiz için kullanıcı tarafından bildirilen iletileri Microsoft'a el ile göndermesi gerekir.

Kullanıcı tarafından bildirilen iletilerin Microsoft'a gönderilmesi, filtrelerimizin öğrenmesine ve geliştirilmesine olanak sağlamak için önemlidir.

Kullanıcı tarafından bildirilen ileti ayarları hakkında tam bilgi için bkz. Kullanıcı tarafından bildirilen ayarlar.

6. Adım: Girişleri engelleme ve izin verme

Özet: Office 365 için Defender'de iletileri, dosyaları ve URL'leri engelleme ve izin verme yordamları hakkında bilgi edinin.

Ayrıntılar:

Defender portalında aşağıdaki konumlarda ileti gönderenleri, dosyaları ve URL'leri engelleme ve (geçici olarak) izin verme hakkında bilgi sahibi olmanız gerekir:

- konumundaki Kiracı İzin Ver/Engelle Listesihttps://security.microsoft.com/tenantAllowBlockList.

- konumundaki https://security.microsoft.com/reportsubmissionGönderimler sayfası.

- konumundaki Spoof intelligence insight sayfası https://security.microsoft.com/spoofintelligence.

Genel olarak, gereksiz izin verme girişleri kuruluşunuzu sistem tarafından filtrelenmiş olabilecek kötü amaçlı e-postalara maruz bırakacağından blok oluşturmak izin vermekten daha kolaydır.

Engelle:

Etki alanları ve e-posta adresleri, dosyalar ve URL'ler için Kiracı İzin Ver/Engelle Listesi'ndeki ilgili sekmelerde ve öğeleri Gönderimler sayfasından analiz için Microsoft'a göndererek blok girdileri oluşturabilirsiniz. Microsoft'a bir öğe gönderdiğinizde, kiracıya karşılık gelen blok girişleri de Kiracı İzin Ver/Engelle Listesi'nde oluşturulur.

İpucu

Kuruluştaki kullanıcılar, Kiracı İzin Ver/Engelle Listesi'ndeki blok girişlerinde belirtilen etki alanlarına veya e-posta adreslerine de e-posta gönderemez .

Sahte zeka tarafından engellenen iletiler, Kimlik sahtekarı zekası sayfasında gösterilir. İzin verme girdisini bir blok girdisine değiştirirseniz, gönderen Kiracı İzin Ver/Engelle Listesi'ndeki Kimlik Sahtekarı gönderenler sekmesinde el ile blok girişi olur. Sahte gönderenler sekmesinde henüz kimlik sahtekarı gönderenlerle karşılaşmayanlar için ön proaktif olarak blok girişleri de oluşturabilirsiniz.

İzin Ver:

Etki alanları ve e-posta adresleri, dosyalar ve URL'ler için izin verme girdilerini doğrudan Kiracı İzin Ver/Engelle Listesi'ndeki ilgili sekmelerde oluşturamazsınız. Bunun yerine, öğeyi Microsoft'a bildirmek için Gönderimler sayfasını kullanırsınız. Öğeyi Microsoft'a bildirirken, öğeye izin verme seçeneğini belirleyerek Kiracı İzin Ver/Engelle listesinde buna karşılık gelen geçici bir izin verme girdisi oluşturabilirsiniz.

Kimlik sahtekarlığına izin verilen iletiler, Kimlik sahtekarı zekası sayfasında gösterilir. Blok girişini izin verme girdisi olarak değiştirirseniz, gönderen Kiracı İzin Ver/Engelle Listesi'ndeki Sahte gönderenler sekmesinde el ile izin ver girişi olur. Ayrıca Sahte gönderenler sekmesinde henüz kimlik sahtekarı gönderenlerle karşılaşmamış olan gönderenler için proaktif olarak izin verme girdileri oluşturabilirsiniz.

Tüm ayrıntılar için aşağıdaki makalelere bakın:

- Kiracı İzin Ver/Engelle Listesi'ni kullanarak e-postaya izin verme veya e-postayı engelleme

- Kiracı İzin Ver/Engelle Listesini kullanarak dosyalara izin verme veya dosyaları engelleme

- Kiracı İzin Ver/Engelle Listesini kullanarak URL'lere izin verme veya URL’leri engelleme

- Şüpheli istenmeyen posta, kimlik avı, URL'ler, engellenen meşru e-postalar ve e-posta eklerini Microsoft'a göndermek için Gönderimler sayfasını kullanın

- Sahte zeka kararını geçersiz kılma

7. Adım: Saldırı simülasyonu eğitimi kullanarak kimlik avı simülasyonlarını başlatma

Office 365 için Defender Plan 2'de Saldırı simülasyonu eğitimi, kullanıcılara sanal kimlik avı iletileri göndermenize ve nasıl yanıt verdiklerine göre eğitim atamanıza olanak tanır. Aşağıdaki seçenekler kullanılabilir:

- Yerleşik veya özel yükleri kullanan tek tek benzetimler.

- Birden çok yük ve otomatik zamanlama kullanılarak gerçek dünya kimlik avı saldırılarından alınan simülasyon otomasyonları.

- Eğitimler atanmadan önce bir kampanya başlatmanız ve kullanıcıların bağlantılara tıklamasını veya sanal kimlik avı iletilerindeki ekleri indirmesini beklemeniz gerekmeyen yalnızca eğitim amaçlı kampanyalar.

Daha fazla bilgi için bkz. Saldırı simülasyonu eğitimi kullanmaya başlama.

8. Adım: Araştırma ve yanıtlama

İlk kurulumunuz tamamlandıktan sonra kuruluştaki tehditleri izlemek ve araştırmak için Office 365 için Microsoft Defender Güvenlik İşlemleri Kılavuzu'ndaki bilgileri kullanın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin