Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede, Microsoft Entra yönetim merkezini, Microsoft Graph PowerShell'i veya Microsoft Graph API'sini kullanarak kullanıcılara ve gruplara Microsoft Entra rollerinin nasıl atandığı açıklanmaktadır. Ayrıca kiracı, uygulama kaydı ve yönetim birimi kapsamları gibi farklı kapsamlarda rollerin nasıl atandığı da açıklanır.

Kullanıcıya hem doğrudan hem de dolaylı rol atamaları atayabilirsiniz. Bir kullanıcıya bir grup üyeliği tarafından rol atanırsa, rol atamasını eklemek için kullanıcıyı gruba ekleyin. Daha fazla bilgi için bkz. rol atamalarını yönetmek için Microsoft Entra gruplarını kullanma.

Microsoft Entra Id'de roller genellikle kiracının tamamına uygulanacak şekilde atanır. Ancak, uygulama kayıtları veya yönetim birimleri gibi farklı kaynaklar için Microsoft Entra rollerini de atayabilirsiniz. Örneğin, Yardım Masası Yöneticisi rolünü atayarak kiracının tamamına değil yalnızca belirli bir yönetim birimine uygulanabilmesini sağlayabilirsiniz. Rol atamasının uygulandığı kaynaklara kapsam da denir. Rol atamasının kapsamını kısıtlamak, yerleşik ve özel roller için desteklenir. Kapsam hakkında daha fazla bilgi için bkz. Microsoft Entra Id'de rol tabanlı erişim denetimine (RBAC) genel bakış.

PIM'deki Microsoft Entra rolleri

Microsoft Entra Id P2 lisansınız ve Privileged Identity Management (PIM) lisansınız varsa, rol atarken kullanıcıyı rol ataması için uygun hale getirme veya rol ataması için başlangıç ve bitiş saatini tanımlama gibi ek özelliklere sahip olursunuz. PIM'de Microsoft Entra rolleri atama hakkında bilgi için şu makalelere bakın:

| Yöntem | Bilgi |

|---|---|

| Microsoft Entra yönetim merkezi | Privileged Identity Management'ta Microsoft Entra rolleri atama |

| Microsoft Graph PowerShell | Eğitici: Microsoft Graph PowerShell kullanarak Privileged Identity Management'ta Microsoft Entra rollerini atama |

| Microsoft Graph API'si |

PIM API'lerini kullanarak Microsoft Entra rol atamalarını yönetme Privileged Identity Management'ta Microsoft Entra rolleri atama |

Önkoşullar

- Ayrıcalıklı Rol Yöneticisi

- PowerShell kullanırken Microsoft Graph PowerShell modülü

- Microsoft Graph API için Graph Gezgini'ni kullanırken yönetici onayı

Daha fazla bilgi için bkz. PowerShell veya Graph Explorer'ı kullanma önkoşulları.

Kiracı kapsamı dahilinde rol atama

Bu bölümde kiracı düzeyinde rollerin nasıl atanacağı açıklanmaktadır.

Microsoft Entra yönetim merkezinde en az Ayrıcalıklı Rol Yöneticisi olarak oturum açın.

Entra Id>Roller ve yöneticiler bölümüne gidin.

Rolü açmak için bir rol adı seçin. Rolün yanına onay işareti eklemeyin.

Fareyle üzerine gelindiğinde rol adının göründüğü Roller ve yöneticiler sayfasının ekran görüntüsü.

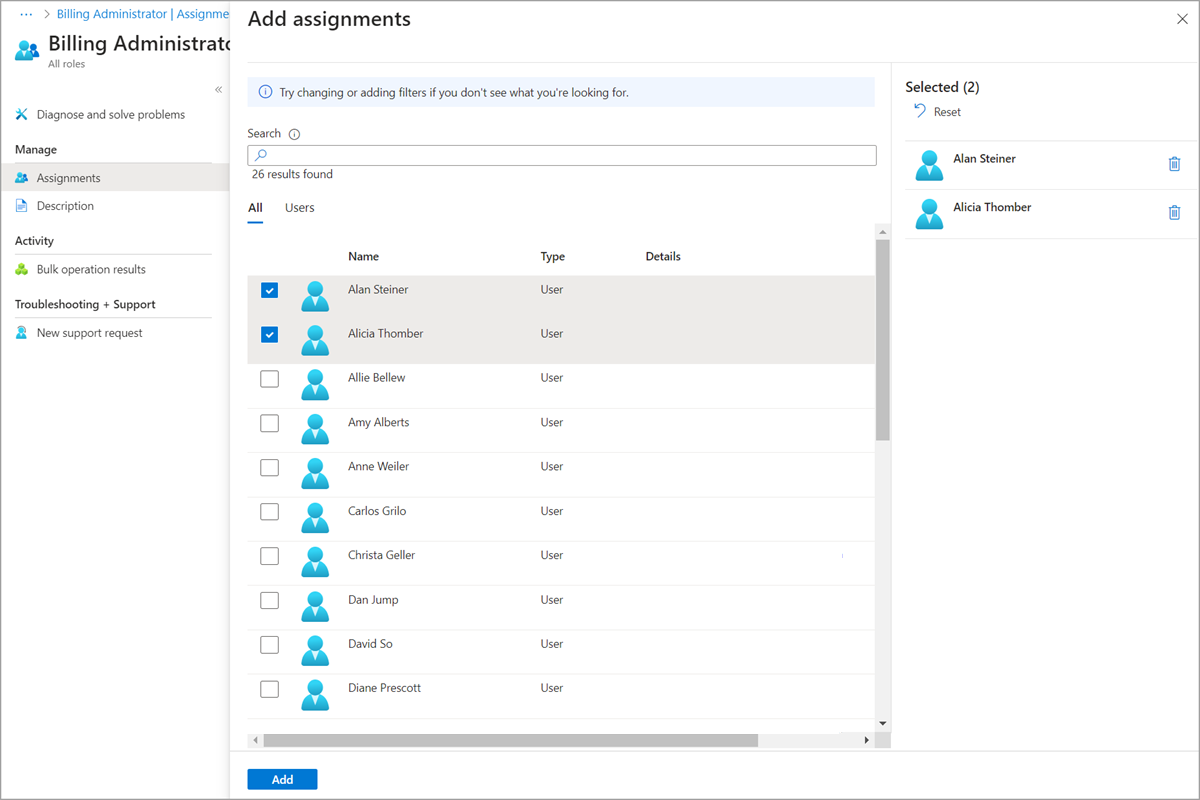

atama ekle

seçin ve ardından bu role atamak istediğiniz kullanıcıları veya grupları seçin. Yalnızca rol atanabilir gruplar görüntülenir. Bir grup listelenmiyorsa rol atanabilir bir grup oluşturmanız gerekir. Daha fazla bilgi için bkz. Microsoft Entra Id'de rol atanabilir grup oluşturma.

Deneyiminiz aşağıdaki ekran görüntüsünden farklıysa Microsoft Entra ID P2 ve PIM'iniz olabilir. Daha fazla bilgi için bkz. Privileged Identity Management'ta Microsoft Entra rollerini atama.

Rolü atamak için ekle'yi seçin.

Uygulama kayıt kapsamıyla rol atama

Kuruluşunuzdaki tüm uygulama kayıtları üzerinde erişim izinleri sağlamak için varsayılan olarak kiracı düzeyinde atanmış yerleşik roller ve özel roller vardır. Ayrıca, özel roller ve bazı ilgili yerleşik roller (Microsoft Entra kaynağının türüne bağlı olarak) tek bir Microsoft Entra kaynağı kapsamında da atanabilir. Bu, kullanıcıya ikinci bir özel rol oluşturmak zorunda kalmadan tek bir uygulamanın kimlik bilgilerini ve temel özelliklerini güncelleştirme izni vermenizi sağlar.

Bu bölümde, uygulama kayıt kapsamında rollerin nasıl atandığı açıklanmaktadır.

Microsoft Entra yönetim merkezinde en az Bir Uygulama Geliştiricisi olarak oturum açın.

Entra Id>Uygulama Kayıtları'na gidin.

Bir uygulama seçin. İstediğiniz uygulamayı bulmak için arama kutusunu kullanabilirsiniz.

Kiracınızdaki uygulama kayıtlarının tam listesini görmek için tüm uygulamalar

seçmeniz gerekebilir. Uygulama kaydı üzerinden atanabilecek tüm rollerin listesini görmek için sol gezinti menüsünden Roller ve yöneticiler'i seçin.

İstediğiniz rolü seçin.

Bahşiş

Microsoft Entra yerleşik veya özel rolleri listesinin tamamını burada görmezsiniz. Bu beklenen bir durumdur. Yalnızca uygulama kayıtlarını yönetmeyle ilgili izinlere sahip rolleri gösteririz.

Atama ekle'yi seçin ve ardından bu rolü atamak istediğiniz kullanıcıları veya grupları seçin.

Uygulama kaydı kapsamındaki rolü atamak için Ekle'yi seçin.

Yönetim birimi kapsamında roller atama

Microsoft Entra Id'de, daha ayrıntılı yönetim denetimi için,bir veya daha fazla

Örneğin, bir yönetim birimi kapsamında Gruplar Yöneticisi rolüne atanan bir yönetici, yönetim biriminin üyesi olan grupları yönetebilir, ancak kiracıdaki diğer grupları yönetemez. Ayrıca süre sonu veya grup adlandırma ilkeleri gibi grupla ilgili kiracı düzeyindeki ayarları yönetemezler.

Bu bölümde, yönetim birimi kapsamına sahip Microsoft Entra rollerinin nasıl atandığı açıklanmaktadır.

Önkoşullar

- Her yönetim birimi yöneticisi için Microsoft Entra Id P1 veya P2 lisansı

- Yönetim birimi üyeleri için Microsoft Entra ID Ücretsiz lisansları

- Ayrıcalıklı Rol Yöneticisi

- PowerShell kullanırken Microsoft Graph PowerShell modülü

- Microsoft Graph API için Graph Gezgini'ni kullanırken yönetici onayı

Daha fazla bilgi için bkz. PowerShell veya Graph Explorer'ı kullanma önkoşulları.

Yönetim birimi kapsamıyla atanabilecek roller

Aşağıdaki Microsoft Entra rolleri yönetim birimi kapsamıyla atanabilir. Ayrıca, özel rolün izinleri kullanıcılar, gruplar veya cihazlarla ilgili en az bir izin içerdiği sürece, herhangi bir özel rol yönetim birimi kapsamıyla atanabilir.

| Rol | Açıklama |

|---|---|

| kimlik doğrulama yöneticisi |

Yalnızca atanan yönetim birimindeki yönetici olmayan kullanıcılar için kimlik doğrulama yöntemi bilgilerini görüntüleme, ayarlama ve sıfırlama erişimine sahiptir. |

| Öznitelik Atama Yöneticisi | Yalnızca yönetim birimi içindeki kullanıcılar veya hizmet sorumluları için özel güvenlik özniteliği atamalarını (herhangi bir öznitelik kümesinden) okuyabilir ve güncelleştirebilir. |

| Özellik Atama Okuyucusu | Yalnızca yönetim birimi içindeki kullanıcılar veya hizmet sorumluları için özel güvenlik özniteliklerini (herhangi bir öznitelik kümesinden) okuyabilir. |

| Bulut Cihazı Yöneticisi | Microsoft Entra Id'de cihazları yönetmek için sınırlı erişim. |

| Grup Yöneticisi | Yalnızca atanan yönetim birimindeki grupların tüm yönlerini yönetebilir. |

| yardım masası yöneticisi |

Yalnızca atanan yönetim biriminde yönetici olmayanlar için parolaları sıfırlayabilir. |

| Lisans Yöneticisi | Lisans atamalarını yalnızca yönetim birimi içinde atayabilir, kaldırabilir ve güncelleştirebilir. |

| Parola Yöneticisi | Yalnızca atanan yönetim birimi içinde yönetici olmayanlar için parolaları sıfırlayabilir. |

| yazıcı yöneticisi |

Yazıcıları ve yazıcı bağlayıcılarını yönetebilir. Daha fazla bilgi için bkz. Evrensel Yazdırma'da yazıcıların yönetimine temsilci atama. |

| Ayrıcalıklı Kimlik Doğrulama Yöneticisi |

Herhangi bir kullanıcının (yönetici veya yönetici olmayan) kimlik doğrulama yöntemi bilgilerini görüntüleyebilir, ayarlayabilir ve sıfırlayabilir. |

| SharePoint Yöneticisi |

Microsoft 365 gruplarını yalnızca atanan yönetim biriminde yönetebilir. Bir yönetim birimindeki Microsoft 365 gruplarıyla ilişkilendirilmiş SharePoint siteleri için, Microsoft 365 yönetim merkezini kullanarak site özelliklerini (site adı, URL ve dış paylaşım ilkesi) de güncelleştirebilir. Siteleri yönetmek için SharePoint yönetim merkezi veya SharePoint API'leri kullanılamaz. |

| Teams Yöneticisi | Microsoft 365 gruplarını yalnızca atanan yönetim biriminde yönetebilir. Yalnızca atanan yönetim birimindeki gruplarla ilişkili ekipler için Microsoft 365 yönetim merkezinde ekip üyelerini yönetebilir. Teams yönetim merkezi kullanılamaz. |

| Teams Cihazları Yöneticisi | Teams sertifikalı cihazlarda yönetimle ilgili görevleri gerçekleştirebilir. |

| Kullanıcı Yöneticisi | Yalnızca atanan yönetim birimi içindeki sınırlı yöneticilerin parolalarını sıfırlama da dahil olmak üzere kullanıcıların ve grupların tüm yönlerini yönetebilir. Şu anda kullanıcıların profil fotoğrafları yönetilemiyor. |

| <Özel rol> | Özel rolün tanımına göre kullanıcılara, gruplara veya cihazlara uygulanan eylemler gerçekleştirebilir. |

Belirli rol izinleri yalnızca bir yönetim biriminin kapsamıyla atandığında yönetici olmayan kullanıcılar için geçerlidir. Yani, yönetim birimi kapsamındaki Yardım Masası Yöneticileri, yönetim birimindeki kullanıcıların parolalarını, ancak bu kullanıcıların yönetici rollerine sahip olmadığı durumlarda sıfırlayabilir. Bir eylemin hedefi başka bir yönetici olduğunda aşağıdaki izin listesi kısıtlanır:

- Kullanıcı kimlik doğrulama yöntemlerini okuma ve değiştirme veya kullanıcı parolalarını sıfırlama

- Telefon numaraları, alternatif e-posta adresleri veya Açık Yetkilendirme (OAuth) gizli anahtarları gibi hassas kullanıcı özelliklerini değiştirme

- Kullanıcı hesaplarını silme veya geri yükleme

Yönetim birimi kapsamıyla atanabilecek güvenlik sorumluları

Aşağıdaki güvenlik sorumluları yönetim birimi kapsamına sahip bir role atanabilir:

- Kullanıcılar

- Microsoft Entra atanabilir rol grupları

- Hizmet sorumluları

Hizmet sorumluları ve konuk kullanıcılar

Hizmet sorumluları ve konuk kullanıcılar, nesneleri okumak için bunlara karşılık gelen izinler atanmadığı sürece yönetim birimi kapsamındaki bir rol atamasını kullanamaz. Bunun nedeni, hizmet sorumlularının ve konuk kullanıcıların yönetici eylemleri gerçekleştirmek için gereken dizin okuma izinlerini varsayılan olarak almamalarıdır. Hizmet sorumlusunun veya konuk kullanıcının kapsamı yönetim birimi olan bir rol atamasını kullanmasını sağlamak için, kiracı kapsamında Dizin Okuyucuları rolünü (veya okuma izinlerini içeren başka bir rolü) atamanız gerekir.

Şu anda bir yönetim birimi kapsamında dizin okuma izinleri atamak mümkün değildir. Kullanıcıların varsayılan izinleri hakkında daha fazla bilgi için bkz.varsayılan kullanıcı izinlerini

Yönetim birimi kapsamında roller atama

Bu bölümde, yönetim birimi kapsamında rollerin nasıl atandığı açıklanmaktadır.

Microsoft Entra yönetim merkezinde en az Ayrıcalıklı Rol Yöneticisi olarak oturum açın.

Entra ID>Roller ve yöneticiler>Yönetici birimleri konumuna gidin.

Bir yönetim birimi seçin.

Bir yönetim birimi üzerinden atanabilecek tüm rollerin listesini görmek için sol gezinti menüsünden Roller ve yöneticiler'i seçin.

İstediğiniz rolü seçin.

Bahşiş

Microsoft Entra yerleşik veya özel rolleri listesinin tamamını burada görmezsiniz. Bu beklenen bir durumdur. Yönetim birimi içinde desteklenen nesnelerle ilgili izinlere sahip rolleri gösteririz. Bir yönetim biriminde desteklenen nesnelerin listesini görmek için bkz. Microsoft Entra Id'de yönetim birimleri.

Atama ekle'yi seçin ve ardından bu rolü atamak istediğiniz kullanıcıları veya grupları seçin.

Yönetim biriminin kapsamı belirlenmiş rolü atamak için Ekle'yi seçin.

Sonraki adımlar

- Microsoft Entra rol atamalarını listele

- Privileged Identity Management'ta Microsoft Entra rolleri atama

- Rol atamalarını yönetmek için Microsoft Entra gruplarını kullanma

- gruplara atanan Microsoft Entra rolleriyle ilgili sorunları giderme