Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede hem ayrılmış SQL havuzları hem de uygun olduğunda sunucusuz SQL havuzları dahil olmak üzere Azure Synapse Analytics'te bağlantı ayarlarının nasıl yapılandırıldığı açıklanmaktadır.

Azure Synapse Analytics havuzlarına ait bağlantı dizeleri için bkz. Synapse SQL'e Bağlanma.

Ayrılmış SQL havuzları için bağlantı ayarları ve Azure portalı deneyimi, havuzun tek başına ayrılmış SQL havuzlarında (eski adı SQL DW) veya Azure Synapse Analytics çalışma alanına dağıtılıp dağıtılmadığına bağlı olarak farklılık gösterir. Buna karşılık sunucusuz SQL havuzları yalnızca Synapse çalışma alanlarında kullanılabilir ve çalışma alanında oluşturulan ayrılmış SQL havuzlarıyla aynı bağlantı ayarlarını izler.

- Çalışma alanında ayrılmış ve Sunucusuz SQL havuzları

- Tek başına ayrılmış SQL havuzları (eski adıyla SQL DW)

Genel ağ erişimi

Uyarı

Bu ayarlar, azure synapse çalışma alanında oluşturulan ayrılmış SQL havuzları ve sunucusuz SQL havuzları için geçerlidir. Bu yönergeler, tek başına ayrılmış SQL havuzlarıyla (eski adı SQL DW) ilişkili ayrılmış SQL havuzları için geçerli değildir.

Azure Synapse çalışma alanınıza gelen ortak ağ bağlantısına izin vermek için ortak ağ erişimi özelliğini kullanabilirsiniz.

- Ortak ağ erişimi devre dışı bırakıldığında çalışma alanınıza yalnızca özel uç noktaları kullanarak bağlanabilirsiniz.

- Ortak ağ erişimi etkinleştirildiğinde çalışma alanınıza ortak ağlardan da bağlanabilirsiniz. Bu özelliği çalışma alanı oluşturma sırasında ve sonrasında yönetebilirsiniz.

Önemli

Bu özellik yalnızca Azure Synapse Analytics Yönetilen Sanal Ağı ile Azure Synapse çalışma alanlarında kullanılabilir. Ancak yönetilen bir sanal ağ ile ilişkisi ne olursa olsun Synapse çalışma alanlarınızı ortak ağ erişimine açabilirsiniz.

Genel ağ erişimi devre dışı bırakıldığında, kullanıcının tümleşik Git deposuna veya ilgili Git dalı erişimine yeterli izni olduğu sürece Synapse Studio'da GIT moduna erişim ve işleme değişiklikleri engellenmez. Ancak Canlı moda erişim güvenlik duvarı ayarları tarafından engellendiğinden yayımla düğmesi çalışmaz. Genel ağ erişimi devre dışı bırakıldığında, şirket içinde barındırılan tümleştirme çalışma zamanı Synapse ile iletişim kurmaya devam edebilir. Şu anda şirket içinde barındırılan tümleştirme çalışma zamanı ile Synapse denetim düzlemi arasında özel bağlantı oluşturmayı desteklemiyoruz.

Devre dışı bırak seçeneğinin seçilmesi, yapılandırabileceğiniz herhangi bir güvenlik duvarı kuralı uygulamaz. Buna ek olarak, Synapse portalındaki Ağ ayarında güvenlik duvarı kurallarınız gri görünür. Genel ağ erişimini yeniden etkinleştirdiğinizde güvenlik duvarı yapılandırmalarınız yeniden uygulanır.

İpucu

Etkinleştirmeye geri dönerken güvenlik duvarı kurallarını düzenlemeden önce biraz zaman tanıyın.

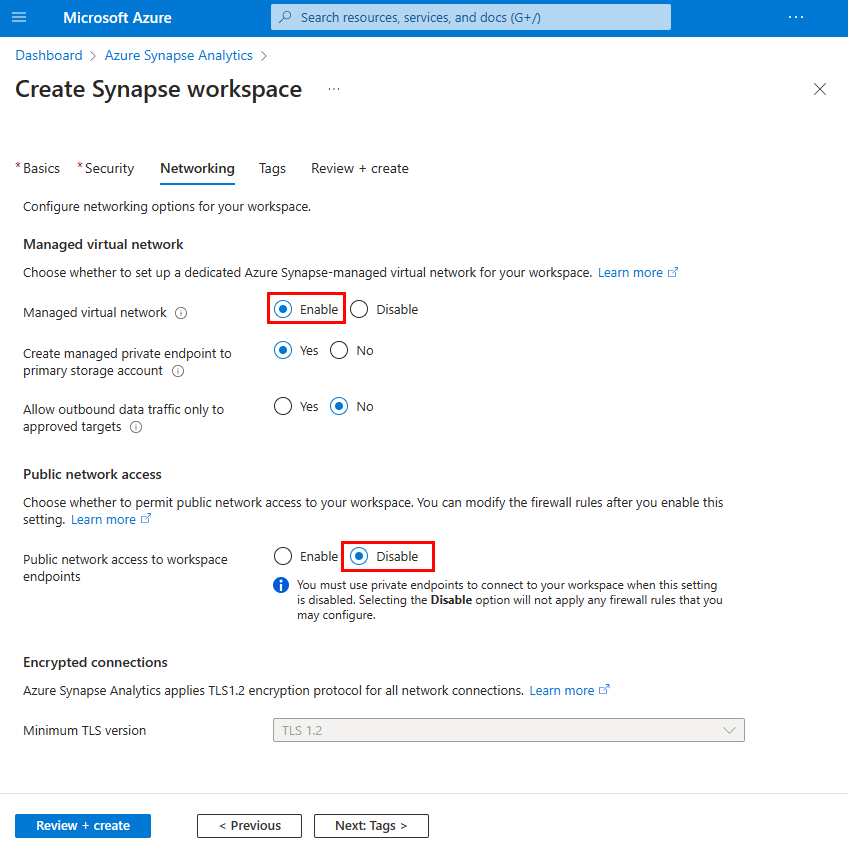

Çalışma alanınızı oluştururken ortak ağ erişimini yapılandırma

Azure portal çalışma alanınızı oluştururken Ağ sekmesini seçin.

Yönetilen sanal ağ altında, çalışma alanınızı yönetilen sanal ağ ile ilişkilendirmek ve ortak ağ erişimine izin vermek için Etkinleştir’i seçin.

Ortak ağ erişimi’nin altında Devre dışı bırak’ı seçerek çalışma alanınıza genel erişimi reddedin. Çalışma alanınıza genel erişime izin vermek istiyorsanız Etkinleştir’i seçin.

Çalışma alanı oluşturma akışının geri kalanını tamamlayın.

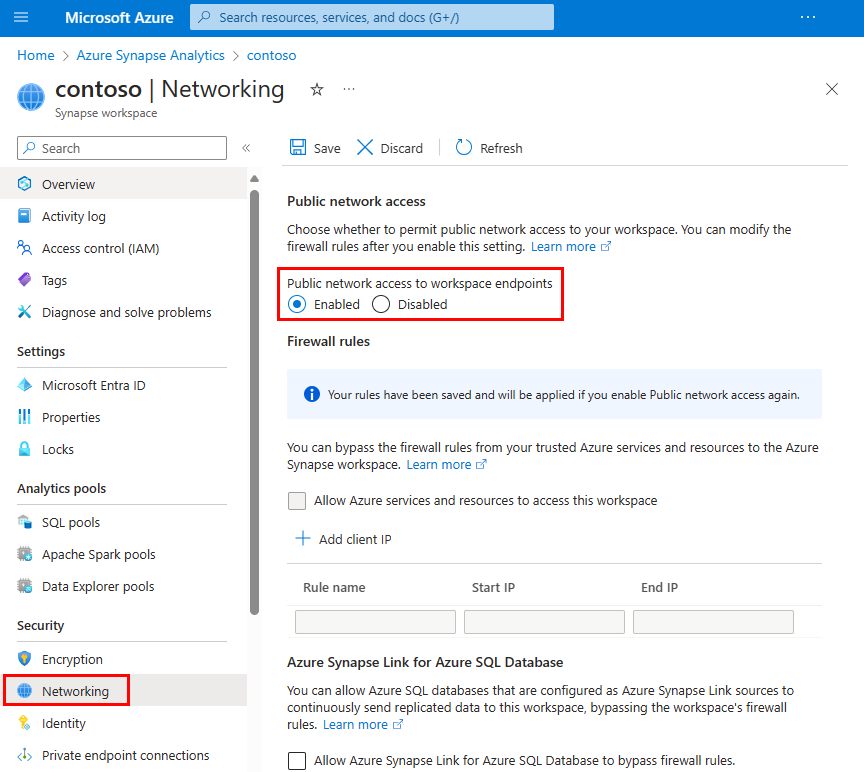

Çalışma alanınızı oluşturduktan sonra ortak ağ erişimini yapılandırma

Azure portal’da Synapse çalışma alanınızı seçin.

Sol taraftaki menüden Ağ’ı seçin.

Çalışma alanınıza genel erişimi reddetmek için Devre dışı seçeneğini belirleyin. Çalışma alanınıza genel erişime izin vermek istiyorsanız Etkinleştir’i seçin.

Devre dışı bırakıldığında güvenlik duvarı kurallarının etkin olmadığını belirtmek için Güvenlik duvarı kuralları gri görünür. Güvenlik duvarı kuralı yapılandırmaları korunur.

Değişiklikleri kaydetmek için Kaydet’i seçin. Bir bildirim, ağ ayarının başarıyla kaydedildiğini onaylar.

En düşük TLS sürümü

Sunucusuz SQL uç noktası ve geliştirme uç noktası yalnızca TLS 1.2'yi ve üzerini kabul eder.

Aralık 2021'den bu yana, yeni Synapse çalışma alanlarında çalışma alanı tarafından yönetilen ayrılmış SQL havuzları için en düşük TLS 1.2 düzeyi gereklidir. Hem yeni Synapse çalışma alanları hem de mevcut çalışma alanları için en düşük TLS REST API'sini kullanarak bu gereksinimi yükseltebilir veya düşürebilirsiniz, böylece çalışma alanlarında daha yüksek bir TLS istemci sürümü kullanamayan kullanıcılar bağlanabilir. Ayrıca müşteriler güvenlik gereksinimlerini karşılamak için de en düşük TLS sürümünü yükseltebilir.

Önemli

Azure, Kasım 2024'te başlayarak eski TLS sürümlerini (TLS 1.0 ve 1.1) kullanımdan kaldırmaya başlayacaktır. TLS 1.2 veya üzerini kullanın. 31 Mart 2025'in ardından Azure Synapse Analytics istemci bağlantıları için en düşük TLS sürümünü TLS 1.2'nin altında ayarlayamazsınız. Bu tarihten sonra, 1.2'den düşük bir TLS sürümü kullanan bağlantılardan oturum açma girişimleri başarısız olur. Daha fazla bilgi için bkz. Duyuru: TLS 1.0 ve TLS 1.1 için Azure desteği sona erecek.

Azure İlkesi

Synapse Çalışma Alanı'ndaki ağ ayarlarında değişiklik yapılmasını önlemeye yönelik Azure ilkesi şu anda kullanılamıyor.

Bağlantı ilkesi

Azure Synapse Analytics’te Synapse SQL için bağlantı ilkesi Varsayılan olarak ayarlanır. Azure Synapse Analytics'te ayrılmış veya sunucusuz SQL havuzları için bağlantı ilkesini değiştiremezsiniz.

Azure Synapse Analytics'teki SQL havuzları için oturum açma işlemleri, bölgedeki tek tek Ağ Geçidi IP adreslerinden veya Ağ Geçidi IP adresi alt ağlarından herhangi birine bağlanabilir. Tutarlı bağlantı için, bir bölgedeki tüm ağ geçidi IP adreslerine ve ağ geçidi IP adresi alt ağlarına giden ve gelen ağ trafiğine izin verin. Bölgenizin IP adreslerinin izin verilmesi gereken bir listesi için Azure IP Aralıkları ve Hizmet Etiketleri - Genel Bulut'e bakın.

-

Varsayılan: Bağlantı ilkesini açıkça

ProxyveyaRedirectolarak değiştirmediğiniz sürece, bu, oluşturulduktan sonra tüm sunucularda geçerli olan bağlantı ilkesidir. Varsayılan ilke:- Azure'ın içinden (örneğin, bir Azure Sanal Makinesinden) kaynaklanan tüm istemci bağlantıları için

Redirect. - Dış kaynaklı (örneğin, yerel iş istasyonunuzdan gelen) tüm istemci bağlantıları için

Proxy.

- Azure'ın içinden (örneğin, bir Azure Sanal Makinesinden) kaynaklanan tüm istemci bağlantıları için

-

Yönlendirme: İstemciler, veritabanını barındıran düğüme doğrudan bağlantı kurar ve bu da gecikme süresinin azalmasına ve gelişmiş aktarım hızına neden olur. Bağlantıların bu modu kullanması için istemcilerin şunları kullanması gerekir:

- 11000 ile 11999 aralığındaki bağlantı noktalarında istemciden bölgedeki tüm Azure SQL IP adreslerine giden iletişime izin verin. Bunu yönetmeyi kolaylaştırmak için SQL için Hizmet Etiketleri'ni kullanın. Özel Bağlantı kullanıyorsanız, izin verilecek bağlantı noktası aralıkları için özel uç noktalarla Yeniden yönlendirme bağlantı ilkesini kullanma bölümüne bakın.

- İstemciden 1433 numaralı bağlantı noktasında Azure SQL Veritabanı ağ geçidi IP adreslerine giden iletişime izin verin.

- Yeniden yönlendirme bağlantı ilkesini kullanırken, izin vereceğiniz IP adreslerinin bir listesi için Azure IP Aralıkları ve Hizmet Etiketleri – Genel Bulut kısmına başvurun.

-

Ara sunucu: Bu modda, tüm bağlantılar Azure SQL Veritabanı ağ geçitleri aracılığıyla proksid edilir ve bu da gecikme süresinin artmasına ve aktarım hızının azalmasına neden olur. Bağlantıların bu modu kullanabilmesi için istemcilerin, 1433 numaralı bağlantı noktasında, istemciden Azure SQL Veritabanı ağ geçidi IP adreslerine giden iletişime izin vermeleri gerekir.

- Ara sunucu bağlantı ilkesini kullanırken, ağ geçidi IP adresleri listesinden bölgenizin IP adreslerine izin verin.