Mevcut aracı tabanlı karma çalışanlarını uzantı tabanlı karma çalışanlarına geçirme

Önemli

Aracı tabanlı Azure Otomasyonu Kullanıcı Hibrit Runbook Çalışanı (Windows ve Linux) 31 Ağustos 2024’te kullanımdan kaldırılacak ve bu tarihten sonra desteklenmeyecektir. Mevcut Aracı Tabanlı Kullanıcı Karma Runbook Çalışanlarının Uzantı Tabanlı Çalışanlara geçişini 31 Ağustos 2024’e kadar tamamlamanız gerekir. Ayrıca, 1 Kasım 2023'den itibaren yeni Aracı tabanlı Karma Çalışanlar oluşturmak mümkün olmayacaktır. Daha fazla bilgi edinin.

Bu makalede, Uzantı Tabanlı Kullanıcı Karma Runbook Çalışanı'nın avantajları ve mevcut Aracı Tabanlı Kullanıcı Karma Runbook Çalışanlarının Uzantı Tabanlı Karma Çalışanlara nasıl geçirilip geçirilmezleri açıklanmaktadır.

Azure Otomasyonu tarafından desteklenen iki Karma Runbook Çalışanı yükleme platformu vardır:

- Aracı tabanlı karma runbook çalışanı (V1) - Aracı tabanlı karma runbook çalışanı Log Analytics Aracısı'na bağlıdır.

- Uzantı tabanlı karma runbook çalışanı (V2) - Uzantı tabanlı karma runbook çalışanı, sanal makine (VM) uzantı çerçevesi aracılığıyla karma runbook çalışanı rolünün yerel tümleştirmesini sağlar.

Karma Runbook Çalışanlarında runbook'ları yürütme işlemi her ikisi için de aynı kalır.

Uzantı Tabanlı Kullanıcı Karma Runbook Çalışanlarının Aracı tabanlı çalışanlara göre avantajları

Uzantı tabanlı yaklaşımın amacı, Karma Çalışanın yüklemesini ve yönetimini basitleştirmek ve Aracı tabanlı sürümle çalışma karmaşıklığını ortadan kaldırmaktır. Bazı önemli avantajlar şunlardır:

Sorunsuz ekleme – Karma Runbook çalışanı eklemeye yönelik Aracı tabanlı yaklaşım, çok adımlı, zaman alan ve hataya açık bir işlem olan Log Analytics Aracısı'na bağlıdır. Uzantı tabanlı yaklaşım daha fazla güvenlik sunar ve artık Log Analytics Aracısı'na bağımlı değildir.

Yönetilebilirlik Kolaylığı – Karma Runbook Çalışanı için Azure Resource Manager (ARM) kimliğiyle yerel tümleştirme sunar ve ilkeler ve şablonlar aracılığıyla büyük ölçekte idare esnekliği sağlar.

Microsoft Entra Id tabanlı kimlik doğrulaması – Microsoft Entra Id tarafından sağlanan VM sistem tarafından atanan yönetilen kimlikleri kullanır. Bu, kimliklerin ve kaynak kimlik bilgilerinin denetimini ve yönetimini merkezileştirir.

Birleşik deneyim : Azure'ı ve Azure Arc özellikli olmayan makineleri yönetmek için aynı deneyimi sunar.

Birden çok ekleme kanalı : Azure portalı, PowerShell cmdlet'leri , Bicep, ARM şablonları, REST API ve Azure CLI aracılığıyla Uzantı tabanlı çalışanları eklemeyi ve yönetmeyi seçebilirsiniz.

Varsayılan Otomatik yükseltme – Alt sürümlerin varsayılan olarak otomatik olarak yükseltilmesi, en son sürümde güncel kalmanın yönetilebilirliğini önemli ölçüde azaltır. El ile ek yük olmadan tüm güvenlik veya özellik güncelleştirmelerinden yararlanmak için Otomatik yükseltmeleri etkinleştirmenizi öneririz. Ayrıca, otomatik yükseltmeleri istediğiniz zaman geri çevirebilirsiniz. Ana sürüm yükseltmeleri şu anda desteklenmemektedir ve el ile yönetilmelidir.

Not

Uzantı Tabanlı Karma Runbook Çalışanı yalnızca Kullanıcı Karma Runbook Çalışanı türünü destekler ve Güncelleştirme Yönetimi özelliği için gereken Sistem Karma Runbook Çalışanı'nı içermez.

Önkoşullar

Makine minimum gereksinimleri

- İki çekirdek

- 4 GB RAM

- Azure olmayan makinelerde Azure Connected Machine aracısının yüklü olması gerekir. yüklemek için arc özellikli sunucular için Azure portalından hibrit makineleri Azure'a bağlama veya Arc özellikli VMware vSphere VM'leri için konuk yönetimini etkinleştirmek üzere VMware sanal makinelerini Azure Arc'ı yönetme bölümüne bakın.

AzureConnectedMachineAgent - Sistem tarafından atanan yönetilen kimlik Azure sanal makinesinde, Arc özellikli sunucuda veya Arc özellikli VMware vSphere VM'sinde etkinleştirilmelidir. Sistem tarafından atanan yönetilen kimlik etkinleştirilmediyse, Azure portalı aracılığıyla yükleme işleminin bir parçası olarak etkinleştirilir.

Desteklenen işletim sistemleri

| Windows (x64) | Linux (x64) |

|---|---|

| ● Windows Server 2022 (Sunucu Çekirdeği dahil) ● Windows Server 2019 (Sunucu Çekirdeği dahil) ● Windows Server 2016, sürüm 1709 ve 1803 (Sunucu Çekirdeği hariç) ● Windows Server 2012, 2012 R2 (Sunucu Çekirdeği hariç) ● Windows 10 Enterprise (çoklu oturum dahil) ve Pro |

● Debian GNU/Linux 8,9,10 ve 11 ● Ubuntu 18.04 LTS, 20.04 LTS ve 22.04 LTS ● SUSE Linux Enterprise Server 15.2 ve 15.3 ● Red Hat Enterprise Linux Server 7, 8 ve 9 ● SUSE Linux Enterprise Server (SLES) 15 ● Rocky Linux 9 ● Oracle Linux 7 ve 8 Karma Çalışan uzantısı, işletim sistemi satıcısının destek zaman çizelgelerini izler. |

Diğer Gereksinimler

| Windows (x64) | Linux (x64) |

|---|---|

| Windows PowerShell 5.1 (WMF 5.1'i indirin). PowerShell Core desteklenmez. | Linux Sağlamlaştırma etkinleştirilmemelidir. |

| .NET Framework 4.6.2 veya üzeri. |

Linux için paket gereksinimleri

| Gerekli paket | Açıklama | En düşük sürüm |

|---|---|---|

| Glibc | GNU C Kitaplığı | 2.5-12 |

| Openssl | OpenSSL Kitaplıkları | 1.0 (TLS 1.1 ve TLS 1.2 destekleniyor) |

| Curl | cURL web istemcisi | 7.15.5 |

| Python-ctypes | Python için yabancı işlev kitaplığı | Python 2.x veya Python 3.x gereklidir |

| PAM | Eklenebilir Kimlik Doğrulaması Modülleri |

| İsteğe bağlı paket | Açıklama | En düşük sürüm |

|---|---|---|

| PowerShell Core | PowerShell runbook'larını çalıştırmak için PowerShell Core'un yüklenmesi gerekir. Yönergeler için bkz . Linux'ta PowerShell Core'u yükleme | 6.0.0 |

Karma çalışan kimlik bilgileri için izinler

Uzantı tabanlı Karma Çalışanı özel Karma Çalışanı kimlik bilgilerini kullanıyorsa, işlerin askıya alınmasını önlemek için aşağıdaki klasör izinlerinin özel kullanıcıya atandığından emin olun.

| Kaynak Türü | Klasör izinleri |

|---|---|

| Azure VM | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (okuma ve yürütme) |

| Arc özellikli Sunucu | C:\ProgramData\AzureConnectedMachineAgent\Tokens (okuma) C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (okuma ve yürütme). |

Not

- Bir sistemde UAC/LUA varsa, izinler herhangi bir grup üyeliği aracılığıyla değil doğrudan verilmelidir. Daha fazla bilgi edinin.

- Arc özellikli sunucu için ARC aracısı her güncelleştirildiğinde kaldırılan izinleri yeniden atadığından emin olun.

- Karma Runbook Çalışanı şu anda Sanal Makine Ölçek Kümeleri (VMSS) için desteklenmemektedir.

Mevcut Aracı tabanlı Karma Çalışanı Uzantı tabanlı Karma Çalışanına geçirme

Uzantı tabanlı Karma Çalışanların avantajlarından yararlanmak için tüm mevcut aracı tabanlı Kullanıcı Karma Çalışanlarını uzantı tabanlı Çalışanlara geçirmeniz gerekir. Karma çalışan makinesi hem Aracı tabanlı (V1) hem de Uzantı tabanlı (V2) platformlarda birlikte bulunabilir. Uzantı tabanlı yükleme aracı tabanlı çalışan yüklemesini veya yönetimini etkilemez.

Karma çalışan uzantısını mevcut aracı tabanlı karma çalışana yüklemek için aşağıdaki adımları uygulamadan önce önkoşulların karşılandığından emin olun:

İşlem Otomasyonu'nun altında Karma çalışan grupları'nı seçin ve ardından karma çalışan grubu sayfasına gitmek için mevcut karma çalışan grubunuzu seçin.

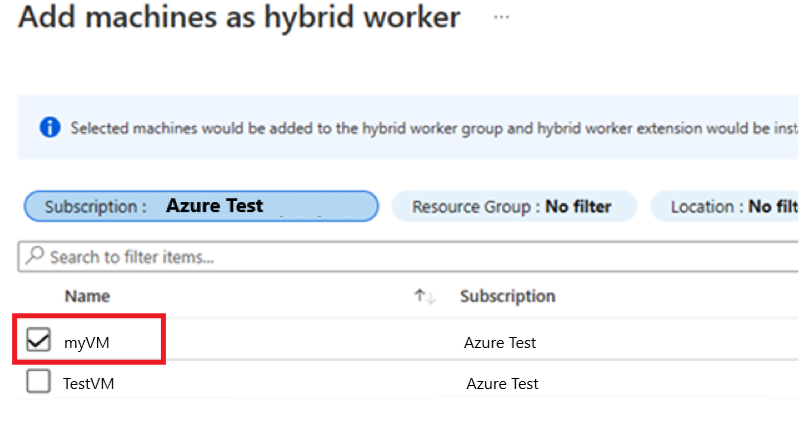

Karma çalışan grubu'nun altında Karma Çalışanlar>+ Ekle'yi seçerek Makineleri karma çalışan olarak ekle sayfasına gidin.

Mevcut Aracı tabanlı (V1) Karma çalışanının yanındaki onay kutusunu seçin. Aracı tabanlı Karma Çalışanınızı listede görmüyorsanız makinede Azure Arc Connected Machine aracısının yüklü olduğundan emin olun. yüklemek için arc özellikli sunucular için Azure portalından hibrit makineleri Azure'a bağlama veya Arc özellikli VMware vSphere VM'leri için konuk yönetimini etkinleştirmek üzere VMware sanal makinelerini Azure Arc'ı yönetme bölümüne bakın.

AzureConnectedMachineAgentMakineyi gruba eklemek için Ekle'yi seçin.

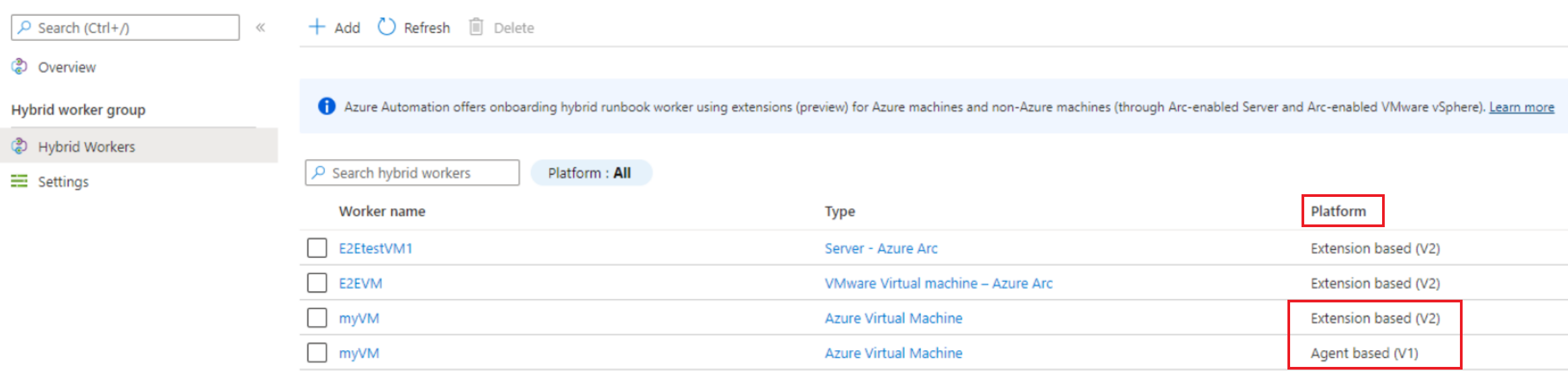

Platform sütunu hem Aracı tabanlı (V1) hem de Uzantı tabanlı (V2) ile aynı Karma çalışanı gösterir. Uzantı tabanlı Karma Çalışan deneyiminden ve kullanımından emin olduktan sonra aracı tabanlı Çalışanı kaldırabilirsiniz.

Birden çok Aracı tabanlı Karma Çalışanın ölçeğinde geçiş için Bicep, ARM şablonları, PowerShell cmdlet'leri, REST API ve Azure CLI gibi diğer kanalları da kullanabilirsiniz.

Bicep ve ARM şablonları, REST API, Azure CLI ve PowerShell kullanarak Karma Çalışan uzantısını yönetme

Bicep şablonunu kullanarak yeni bir Karma Çalışan grubu oluşturabilir, yeni bir Azure Windows VM oluşturabilir ve mevcut karma çalışan grubuna ekleyebilirsiniz. Bicep hakkında daha fazla bilgi edinin.

Örnek olarak aşağıda belirtilen adımları izleyin:

- Karma Çalışan Grubu oluşturun.

- Azure VM veya Arc özellikli bir sunucu oluşturun. Alternatif olarak, mevcut bir Azure VM'sini veya Arc özellikli sunucuyu da kullanabilirsiniz.

- Azure VM'yi veya Arc özellikli sunucuyu yukarıda oluşturulan Karma Çalışan Grubuna bağlayın.

- Yeni bir GUID oluşturun ve Bunu Karma Çalışanının adı olarak geçirin.

- VM'de Sistem tarafından atanan yönetilen kimliği etkinleştirin.

- Vm'ye Karma Çalışan Uzantısı'nı yükleyin.

- Uzantının VM'ye başarıyla yüklenip yüklenmediğini onaylamak için Azure portalında VM Uzantıları sekmesine gidin ve VM'de >yüklü Karma Çalışan uzantısının durumunu denetleyin.

param automationAccount string

param automationAccountLocation string

param workerGroupName string

@description('Name of the virtual machine.')

param virtualMachineName string

@description('Username for the Virtual Machine.')

param adminUsername string

@description('Password for the Virtual Machine.')

@minLength(12)

@secure()

param adminPassword string

@description('Location for the VM.')

param vmLocation string = 'North Central US'

@description('Size of the virtual machine.')

param vmSize string = 'Standard_DS1_v2'

@description('The Windows version for the VM. This will pick a fully patched image of this given Windows version.')

@allowed([

'2008-R2-SP1'

'2012-Datacenter'

'2012-R2-Datacenter'

'2016-Nano-Server'

'2016-Datacenter-with-Containers'

'2016-Datacenter'

'2019-Datacenter'

'2019-Datacenter-Core'

'2019-Datacenter-Core-smalldisk'

'2019-Datacenter-Core-with-Containers'

'2019-Datacenter-Core-with-Containers-smalldisk'

'2019-Datacenter-smalldisk'

'2019-Datacenter-with-Containers'

'2019-Datacenter-with-Containers-smalldisk'

])

param osVersion string = '2019-Datacenter'

@description('DNS name for the public IP')

param dnsNameForPublicIP string

var nicName_var = 'myVMNict'

var addressPrefix = '10.0.0.0/16'

var subnetName = 'Subnet'

var subnetPrefix = '10.0.0.0/24'

var subnetRef = resourceId('Microsoft.Network/virtualNetworks/subnets', virtualNetworkName_var, subnetName)

var vmName_var = virtualMachineName

var virtualNetworkName_var = 'MyVNETt'

var publicIPAddressName_var = 'myPublicIPt'

var networkSecurityGroupName_var = 'default-NSGt'

var UniqueStringBasedOnTimeStamp = uniqueString(resourceGroup().id)

resource publicIPAddressName 'Microsoft.Network/publicIPAddresses@2020-08-01' = {

name: publicIPAddressName_var

location: vmLocation

properties: {

publicIPAllocationMethod: 'Dynamic'

dnsSettings: {

domainNameLabel: dnsNameForPublicIP

}

}

}

resource networkSecurityGroupName 'Microsoft.Network/networkSecurityGroups@2020-08-01' = {

name: networkSecurityGroupName_var

location: vmLocation

properties: {

securityRules: [

{

name: 'default-allow-3389'

properties: {

priority: 1000

access: 'Allow'

direction: 'Inbound'

destinationPortRange: '3389'

protocol: 'Tcp'

sourceAddressPrefix: '*'

sourcePortRange: '*'

destinationAddressPrefix: '*'

}

}

]

}

}

resource virtualNetworkName 'Microsoft.Network/virtualNetworks@2020-08-01' = {

name: virtualNetworkName_var

location: vmLocation

properties: {

addressSpace: {

addressPrefixes: [

addressPrefix

]

}

subnets: [

{

name: subnetName

properties: {

addressPrefix: subnetPrefix

networkSecurityGroup: {

id: networkSecurityGroupName.id

}

}

}

]

}

}

resource nicName 'Microsoft.Network/networkInterfaces@2020-08-01' = {

name: nicName_var

location: vmLocation

properties: {

ipConfigurations: [

{

name: 'ipconfig1'

properties: {

privateIPAllocationMethod: 'Dynamic'

publicIPAddress: {

id: publicIPAddressName.id

}

subnet: {

id: subnetRef

}

}

}

]

}

dependsOn: [

virtualNetworkName

]

}

resource vmName 'Microsoft.Compute/virtualMachines@2020-12-01' = {

name: vmName_var

location: vmLocation

identity: {

type: 'SystemAssigned'

}

properties: {

hardwareProfile: {

vmSize: vmSize

}

osProfile: {

computerName: vmName_var

adminUsername: adminUsername

adminPassword: adminPassword

}

storageProfile: {

imageReference: {

publisher: 'MicrosoftWindowsServer'

offer: 'WindowsServer'

sku: osVersion

version: 'latest'

}

osDisk: {

createOption: 'FromImage'

}

}

networkProfile: {

networkInterfaces: [

{

id: nicName.id

}

]

}

}

}

resource automationAccount_resource 'Microsoft.Automation/automationAccounts@2021-06-22' = {

name: automationAccount

location: automationAccountLocation

properties: {

sku: {

name: 'Basic'

}

}

}

resource automationAccount_workerGroupName 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups@2022-02-22' = {

parent: automationAccount_resource

name: workerGroupName

dependsOn: [

vmName

]

}

resource automationAccount_workerGroupName_testhw_UniqueStringBasedOnTimeStamp 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers@2021-06-22' = {

parent: automationAccount_workerGroupName

name: guid('testhw', UniqueStringBasedOnTimeStamp)

properties: {

vmResourceId: resourceId('Microsoft.Compute/virtualMachines', virtualMachineName)

}

dependsOn: [

vmName

]

}

resource virtualMachineName_HybridWorkerExtension 'Microsoft.Compute/virtualMachines/extensions@2022-03-01' = {

name: '${virtualMachineName}/HybridWorkerExtension'

location: vmLocation

properties: {

publisher: 'Microsoft.Azure.Automation.HybridWorker'

type: 'HybridWorkerForWindows'

typeHandlerVersion: '1.1'

autoUpgradeMinorVersion: true

enableAutomaticUpgrade: true

settings: {

AutomationAccountURL: automationAccount_resource.properties.automationHybridServiceUrl

}

}

dependsOn: [

vmName

]

}

output output1 string = automationAccount_resource.properties.automationHybridServiceUrl

Aracı tabanlı Karma Çalışanı kaldırma

PowerShell oturumunu Yönetici modunda açın ve aşağıdaki komutu çalıştırın:

Remove-Item -Path "HKLM:\SOFTWARE\Microsoft\HybridRunbookWorker\<AutomationAccountID>\<HybridWorkerGroupName>" -Force -Verboseİşlem Otomasyonu’nun altında Karma çalışanı grupları’nı seçin ve karma çalışanı grubunuzu seçerek Karma Çalışanı Grubu sayfasına gidin.

Karma çalışan grubu’nun altında Karma Çalışanlar’ı seçin.

Karma çalışan grubundan silmek istediğiniz makinelerin yanındaki onay kutusunu seçin.

Aracı tabanlı Windows Karma Çalışanı'nı kaldırmak için Sil'i seçin.

Not

- Otomasyon hesabınızdaki Özel Bağlantı devre dışı bıraktıktan sonra Karma Runbook çalışanının kaldırılması 60 dakika kadar sürebilir.

- Karma Çalışanı kaldırdıktan sonra makinedeki Karma Çalışanı kimlik doğrulama sertifikası 45 dakika boyunca geçerlidir.

Sonraki adımlar

- Karma Runbook Çalışanı hakkında daha fazla bilgi edinmek için bkz . Otomasyon Karma Runbook Çalışanı'na genel bakış.

- Uzantı Tabanlı Karma Çalışanı dağıtmak için bkz. Azure Otomasyonu'da uzantı tabanlı Windows veya Linux Kullanıcı Karma Runbook Çalışanı dağıtma.

- Azure VM uzantıları hakkında bilgi edinmek için bkz . Windows için Azure VM uzantıları ve özellikleri ve Linux için Azure VM uzantıları ve özellikleri.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin