Güvenlik duvarının arkasındaki Azure kapsayıcı kayıt defterine erişmek için kuralları yapılandırma

Bu makalede, azure kapsayıcı kayıt defterine erişime izin vermek için güvenlik duvarınızda kuralları yapılandırma adımları açıklanmaktadır. Örneğin, güvenlik duvarının veya ara sunucunun arkasındaki bir Azure IoT Edge cihazının kapsayıcı görüntüsünü çekmek için bir kapsayıcı kayıt defterine erişmesi gerekebilir. Öte yandan, şirket içi ağdaki kilitli bir sunucunun görüntü göndermek için erişime ihtiyacı olabilir.

Bunun yerine kapsayıcı kayıt defterine gelen ağ erişimini yalnızca Azure sanal ağı içinde yapılandırmak istiyorsanız bkz. Azure kapsayıcı kayıt defteri için Azure Özel Bağlantı yapılandırma.

Kayıt defteri uç noktaları hakkında

Görüntüleri veya diğer yapıtları Azure kapsayıcı kayıt defterine çekmek veya göndermek için Docker daemon gibi bir istemcinin https üzerinden iki ayrı uç noktayla etkileşim kurması gerekir. Güvenlik duvarının arkasından bir kayıt defterine erişen istemciler için her iki uç nokta için de erişim kuralları yapılandırmanız gerekir. Her iki uç noktaya da 443 numaralı bağlantı noktası üzerinden ulaşılır.

Kayıt defteri REST API uç noktası - Kimlik doğrulaması ve kayıt defteri yönetim işlemleri, kayıt defterinin genel REST API uç noktası üzerinden işlenir. Bu uç nokta, kayıt defterinin oturum açma sunucusu adıdır. Örnek:

myregistry.azurecr.io- Sertifikalar için kayıt defteri REST API uç noktası - Azure kapsayıcı kayıt defteri tüm alt etki alanları için joker karakter SSL sertifikası kullanır. SSL kullanarak Azure kapsayıcı kayıt defterine bağlanırken, istemcinin TLS el sıkışması için sertifikayı indirebilmesi gerekir. Bu gibi durumlarda erişilebilir

azurecr.ioolması gerekir.

- Sertifikalar için kayıt defteri REST API uç noktası - Azure kapsayıcı kayıt defteri tüm alt etki alanları için joker karakter SSL sertifikası kullanır. SSL kullanarak Azure kapsayıcı kayıt defterine bağlanırken, istemcinin TLS el sıkışması için sertifikayı indirebilmesi gerekir. Bu gibi durumlarda erişilebilir

Depolama (veri) uç noktası - Azure , kapsayıcı görüntüleri ve diğer yapıtlar için verileri yönetmek üzere her kayıt defteri adına Azure Depolama hesaplarında blob depolama alanı ayırır. İstemci bir Azure kapsayıcı kayıt defterindeki görüntü katmanlarına eriştiğinde, kayıt defteri tarafından sağlanan bir depolama hesabı uç noktasını kullanarak isteklerde bulunur.

Kayıt defteriniz coğrafi olarak çoğaltılmışsa, istemcinin belirli bir bölgedeki veya birden çok çoğaltılmış bölgedeki veri uç noktasıyla etkileşim kurması gerekebilir.

REST ve veri uç noktalarına erişime izin ver

- REST uç noktası - Tam kayıt defteri oturum açma sunucusu adına

<registry-name>.azurecr.ioveya ilişkili IP adresi aralığına erişime izin ver - Depolama (veri) uç noktası - Joker karakteri

*.blob.core.windows.netveya ilişkili ip adresi aralığını kullanarak tüm Azure blob depolama hesaplarına erişime izin verin.

Not

Azure Container Registry ayrılmış veri uç noktalarını kullanıma sunarak kayıt defteri depolama alanınız için istemci güvenlik duvarı kurallarını sıkı bir şekilde kapsamanızı sağlar. İsteğe bağlı olarak, kayıt defterinin bulunduğu veya çoğaltıldığı tüm bölgelerdeki veri uç noktalarını formunu <registry-name>.<region>.data.azurecr.iokullanarak etkinleştirin.

Kayıt Defteri FQDN'leri Hakkında

Kayıt defteri iki FQDN'ye sahiptir: oturum açma URL'si ve veri uç noktası.

- Hem oturum açma URL'sine hem de veri uç noktasına sanal ağ içinden erişilir ve özel bir bağlantı etkinleştirilerek özel IP'ler kullanılır.

- Veri uç noktalarını kullanmayan bir kayıt defterinin formdaki

*.blob.core.windows.netbir uç noktadan verilere erişmesi gerekir ve güvenlik duvarı kurallarını yapılandırırken gereken yalıtımı sağlamaz. - Özel bağlantı etkinleştirilmiş bir kayıt defteri, ayrılmış veri uç noktasını otomatik olarak alır.

- Bir kayıt defteri için bölge başına ayrılmış veri uç noktası oluşturulur.

- Oturum açma url'si, veri uç noktasının etkin veya devre dışı olmasına bakılmaksızın aynı kalır.

IP adresi aralığına göre erişime izin ver

Kuruluşunuzun yalnızca belirli IP adreslerine veya adres aralıklarına erişim izni veren ilkeleri varsa Azure IP Aralıkları ve Hizmet Etiketleri – Genel Bulut'ı indirin.

Erişime izin vermeniz gereken ACR REST uç nokta IP aralıklarını bulmak için JSON dosyasında AzureContainerRegistry araması yapın.

Önemli

Azure hizmetleri için IP adresi aralıkları değişebilir ve güncelleştirmeler haftalık olarak yayımlanır. JSON dosyasını düzenli olarak indirin ve erişim kurallarınızda gerekli güncelleştirmeleri yapın. Senaryonuz bir Azure sanal ağında ağ güvenlik grubu kurallarını yapılandırmayı içeriyorsa veya Azure Güvenlik Duvarı kullanıyorsanız, bunun yerine AzureContainerRegistry hizmet etiketini kullanın.

Tüm bölgeler için REST IP adresleri

{

"name": "AzureContainerRegistry",

"id": "AzureContainerRegistry",

"properties": {

"changeNumber": 10,

"region": "",

"platform": "Azure",

"systemService": "AzureContainerRegistry",

"addressPrefixes": [

"13.66.140.72/29",

[...]

Belirli bir bölge için REST IP adresleri

AzureContainerRegistry.AustraliaEast gibi belirli bir bölgeyi arayın.

{

"name": "AzureContainerRegistry.AustraliaEast",

"id": "AzureContainerRegistry.AustraliaEast",

"properties": {

"changeNumber": 1,

"region": "australiaeast",

"platform": "Azure",

"systemService": "AzureContainerRegistry",

"addressPrefixes": [

"13.70.72.136/29",

[...]

Tüm bölgeler için depolama IP adresleri

{

"name": "Storage",

"id": "Storage",

"properties": {

"changeNumber": 19,

"region": "",

"platform": "Azure",

"systemService": "AzureStorage",

"addressPrefixes": [

"13.65.107.32/28",

[...]

Belirli bölgeler için depolama IP adresleri

Storage.AustraliaCentral gibi belirli bir bölgeyi arayın.

{

"name": "Storage.AustraliaCentral",

"id": "Storage.AustraliaCentral",

"properties": {

"changeNumber": 1,

"region": "australiacentral",

"platform": "Azure",

"systemService": "AzureStorage",

"addressPrefixes": [

"52.239.216.0/23"

[...]

Hizmet etiketine göre erişime izin ver

Azure sanal ağında, sanal makine gibi bir kaynaktan kapsayıcı kayıt defterine gelen trafiği filtrelemek için ağ güvenlik kurallarını kullanın. Azure ağ kurallarının oluşturulmasını basitleştirmek için AzureContainerRegistry hizmet etiketini kullanın. Hizmet etiketi, bir Azure hizmetine genel olarak veya Azure bölgesi başına erişmek için bir ip adresi ön eki grubunu temsil eder. Adresler değiştiğinde etiket otomatik olarak güncelleştirilir.

Örneğin, azure kapsayıcı kayıt defterine giden trafiğe izin vermek için hedef AzureContainerRegistry ile bir giden ağ güvenlik grubu kuralı oluşturun. Hizmet etiketine yalnızca belirli bir bölgede erişime izin vermek için bölgeyi şu biçimde belirtin: AzureContainerRegistry.[bölge adı].

Ayrılmış veri uç noktalarını etkinleştirme

Uyarı

Daha önce mevcut *.blob.core.windows.net uç noktalara istemci güvenlik duvarı erişimini yapılandırdıysanız, ayrılmış veri uç noktalarına geçiş yapmak istemci bağlantısını etkileyerek çekme hatalarına neden olur. İstemcilerin tutarlı erişime sahip olduğundan emin olmak için yeni veri uç noktası kurallarını istemci güvenlik duvarı kurallarına ekleyin. İşlem tamamlandıktan sonra Azure CLI veya diğer araçları kullanarak kayıt defterleriniz için ayrılmış veri uç noktalarını etkinleştirin.

Ayrılmış veri uç noktaları, Premium kapsayıcı kayıt defteri hizmet katmanının isteğe bağlı bir özelliğidir. Kayıt defteri hizmet katmanları ve sınırları hakkında bilgi için bkz . Azure Container Registry hizmet katmanları.

Ayrılmış veri uç noktalarını Azure portalını veya Azure CLI'yı kullanarak etkinleştirebilirsiniz. Veri uç noktaları bölgesel bir deseni izler. <registry-name>.<region>.data.azurecr.io Coğrafi olarak çoğaltılmış bir kayıt defterinde veri uç noktalarının etkinleştirilmesi tüm çoğaltma bölgelerinde uç noktaları etkinleştirir.

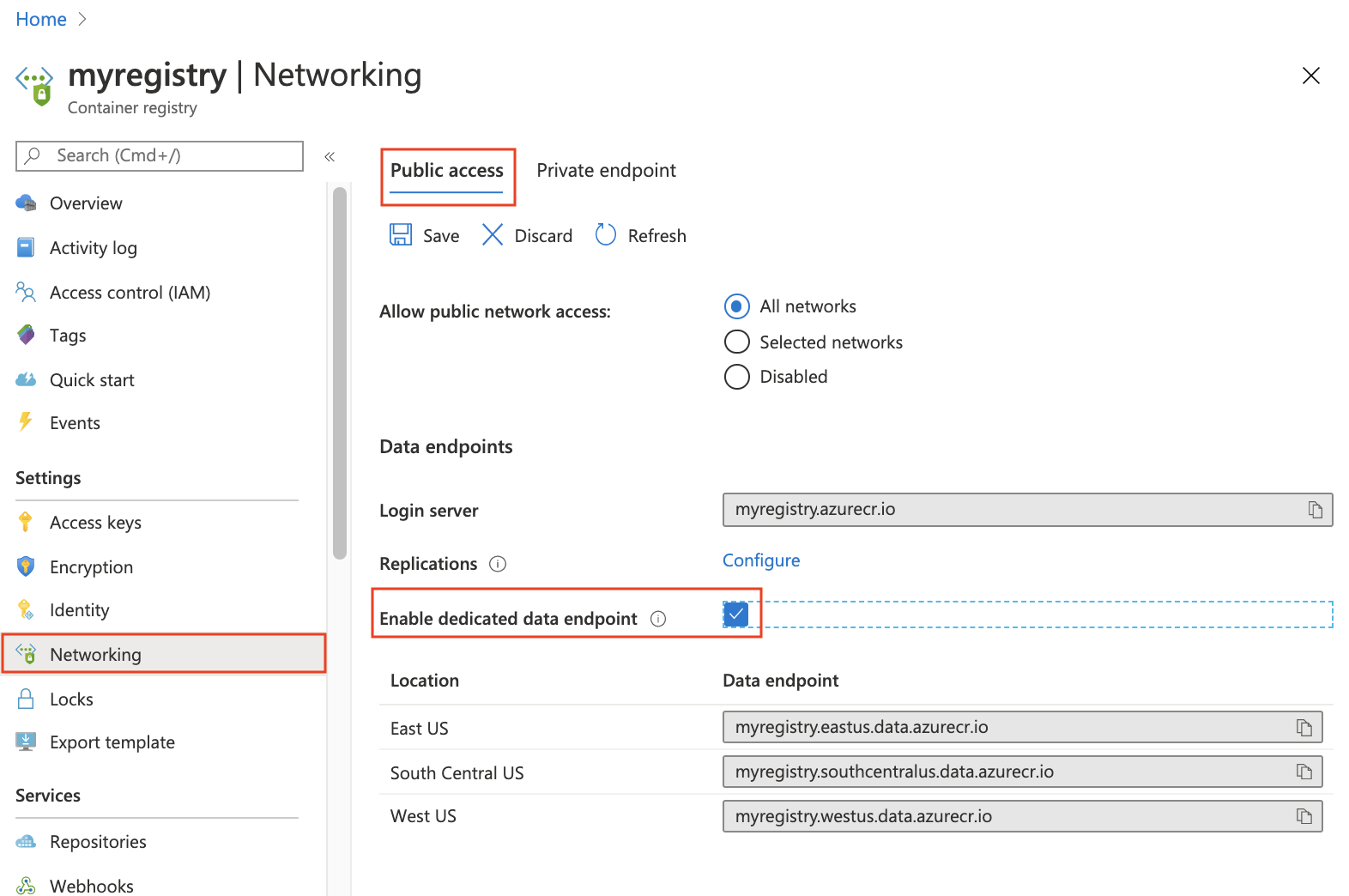

Portal

Portalı kullanarak veri uç noktalarını etkinleştirmek için:

- Kapsayıcı kayıt defterinize gidin.

- Ağ Genel erişimi'ni> seçin.

- Ayrılmış veri uç noktasını etkinleştir onay kutusunu seçin.

- Kaydet'i seçin.

Veri uç noktası veya uç noktalar portalda görünür.

Azure CLI

Azure CLI kullanarak veri uç noktalarını etkinleştirmek için Azure CLI sürüm 2.4.0 veya üzerini kullanın. Yüklemeniz veya yükseltmeniz gerekirse, bkz. Azure CLI yükleme.

Aşağıdaki az acr update komutu, kayıt defteri myregistry üzerinde ayrılmış veri uç noktalarını etkinleştirir.

az acr update --name myregistry --data-endpoint-enabled

Veri uç noktalarını görüntülemek için az acr show-endpoints komutunu kullanın:

az acr show-endpoints --name myregistry

Tanıtım amaçlı çıktı iki bölgesel uç noktayı gösterir

{

"loginServer": "myregistry.azurecr.io",

"dataEndpoints": [

{

"region": "eastus",

"endpoint": "myregistry.eastus.data.azurecr.io",

},

{

"region": "westus",

"endpoint": "myregistry.westus.data.azurecr.io",

}

]

}

Kayıt defteriniz için ayrılmış veri uç noktalarını ayarladıktan sonra, veri uç noktaları için istemci güvenlik duvarı erişim kurallarını etkinleştirebilirsiniz. Tüm gerekli kayıt defteri bölgeleri için veri uç noktası erişim kurallarını etkinleştirin.

MCR için istemci güvenlik duvarı kurallarını yapılandırma

Microsoft Container Registry'ye (MCR) bir güvenlik duvarının arkasından erişmeniz gerekiyorsa, MCR istemci güvenlik duvarı kurallarını yapılandırma kılavuzuna bakın. MCR, Windows Server görüntüleri gibi Microsoft tarafından yayımlanan tüm docker görüntüleri için birincil kayıt defteridir.

Sonraki adımlar

Ağ güvenliği için en iyi Azure yöntemleri hakkında bilgi edinin

Azure sanal ağındaki güvenlik grupları hakkında daha fazla bilgi edinin

Kapsayıcı kayıt defteri için Özel Bağlantı ayarlama hakkında daha fazla bilgi edinin

Azure Container Registry için ayrılmış veri uç noktaları hakkında daha fazla bilgi edinin

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin