Google Cloud Platform günlük verilerini Microsoft Sentinel'e alma

Kuruluşlar ister tasarım gereği ister devam eden gereksinimler nedeniyle çok bulutlu mimarilere giderek daha fazla geçiş yapmaktadır. Bu kuruluşların sayısı giderek artan bir şekilde google bulut platformu (GCP) dahil olmak üzere birden çok genel bulutta uygulama kullanıyor ve verileri depolar.

Bu makalede, tam güvenlik kapsamı elde etmek ve çoklu bulut ortamınızdaki saldırıları analiz etmek ve algılamak için GCP verilerinin Microsoft Sentinel'e nasıl alındığı açıklanır.

GcP Pub/Sub bağlayıcıları ile Kodsuz Bağlayıcı Platformu'nu (CCP) temel alarak GCP ortamınızdan GCP Pub/Sub özelliğini kullanarak günlükleri alabilirsiniz:

Google Cloud Platform (GCP) Pub/Sub Audit Logs bağlayıcısı, GCP kaynaklarına erişimin denetim kayıtlarını toplar. Analistler kaynak erişim girişimlerini izlemek ve GCP ortamındaki olası tehditleri algılamak için bu günlükleri izleyebilir.

Google Cloud Platform (GCP) Güvenlik Komut Merkezi bağlayıcısı, Google Cloud için sağlam bir güvenlik ve risk yönetimi platformu olan Google Güvenlik Komut Merkezi'nden bulguları toplar. Analistler varlık envanteri ve bulma, güvenlik açıklarının ve tehditlerin algılanması ve risk azaltma ve düzeltme dahil olmak üzere kuruluşun güvenlik duruşu hakkında içgörüler elde etmek için bu bulguları görüntüleyebilir.

Önkoşullar

Başlamadan önce aşağıdakilere sahip olduğunuzu doğrulayın:

- Microsoft Sentinel çözümü etkinleştirildi.

- Tanımlı bir Microsoft Sentinel çalışma alanı var.

- GCP ortamı var ve almak istediğiniz aşağıdaki günlük türlerinden birini oluşturan kaynakları içerir:

- GCP denetim günlükleri

- Google Güvenlik Komut Merkezi bulguları

- Azure kullanıcınızın Microsoft Sentinel Katkıda Bulunanı rolü vardır.

- GCP kullanıcınızın GCP projesinde kaynak oluşturma ve düzenleme erişimi vardır.

- GCP Kimlik ve Erişim Yönetimi (IAM) API'sinin ve GCP Cloud Resource Manager API'sinin her ikisi de etkindir.

GCP ortamını ayarlama

GCP ortamınızda ayarlamanız gereken iki şey vardır:

GCP IAM hizmetinde aşağıdaki kaynakları oluşturarak GCP'de Microsoft Sentinel kimlik doğrulamasını ayarlayın:

- İş yükü kimlik havuzu

- İş yükü kimlik sağlayıcısı

- Servis firması

- Role

GCP Pub/Sub hizmetinde aşağıdaki kaynakları oluşturarak GCP'de günlük toplamayı ve Microsoft Sentinel'e alımını ayarlayın:

- Konu

- Konu için abonelik

Ortamı iki yoldan biriyle ayarlayabilirsiniz:

Terraform API'sini kullanarak GCP kaynakları oluşturma: Terraform, kaynak oluşturma ve Kimlik ve Erişim Yönetimi için API'ler sağlar (bkz . Önkoşullar). Microsoft Sentinel, API'lere gerekli komutları veren Terraform betikleri sağlar.

GCP ortamını el ile ayarlayın ve kaynakları GCP konsolunda kendiniz oluşturun.

Not

Güvenlik Komut Merkezi'nden günlük toplama için GCP Pub/Sub kaynakları oluşturmak için kullanılabilir terraform betiği yoktur. Bu kaynakları el ile oluşturmanız gerekir. Kimlik doğrulaması için GCP IAM kaynaklarını oluşturmak için Terraform betiğini kullanmaya devam edebilirsiniz.

Önemli

Kaynakları el ile oluşturuyorsanız, tüm kimlik doğrulama (IAM) kaynaklarını aynı GCP projesinde oluşturmanız gerekir, aksi takdirde çalışmaz. (Pub/Sub kaynakları farklı bir projede olabilir.)

GCP Kimlik Doğrulaması Kurulumu

GCP Cloud Shell'i açın.

Düzenleyicide aşağıdaki komutu yazarak çalışmak istediğiniz projeyi seçin:

gcloud config set project {projectId}Microsoft Sentinel tarafından sağlanan Terraform kimlik doğrulama betiğini Sentinel GitHub deposundan GCP Cloud Shell ortamınıza kopyalayın.

Terraform GCPInitialAuthenticationSetup betik dosyasını açın ve içeriğini kopyalayın.

Not

GCP verilerini bir Azure Kamu buluta almak için bunun yerine bu kimlik doğrulama kurulum betiğini kullanın.

Cloud Shell ortamınızda bir dizin oluşturun, bunu girin ve yeni bir boş dosya oluşturun.

mkdir {directory-name} && cd {directory-name} && touch initauth.tfCloud Shell düzenleyicisinde initauth.tf açın ve betik dosyasının içeriğini dosyaya yapıştırın.

Terraform'ı oluşturduğunuz dizinde başlatmak için terminale aşağıdaki komutu yazın:

terraform initTerraform'un başlatıldığını belirten onay iletisini aldığınızda, terminale aşağıdaki komutu yazarak betiği çalıştırın:

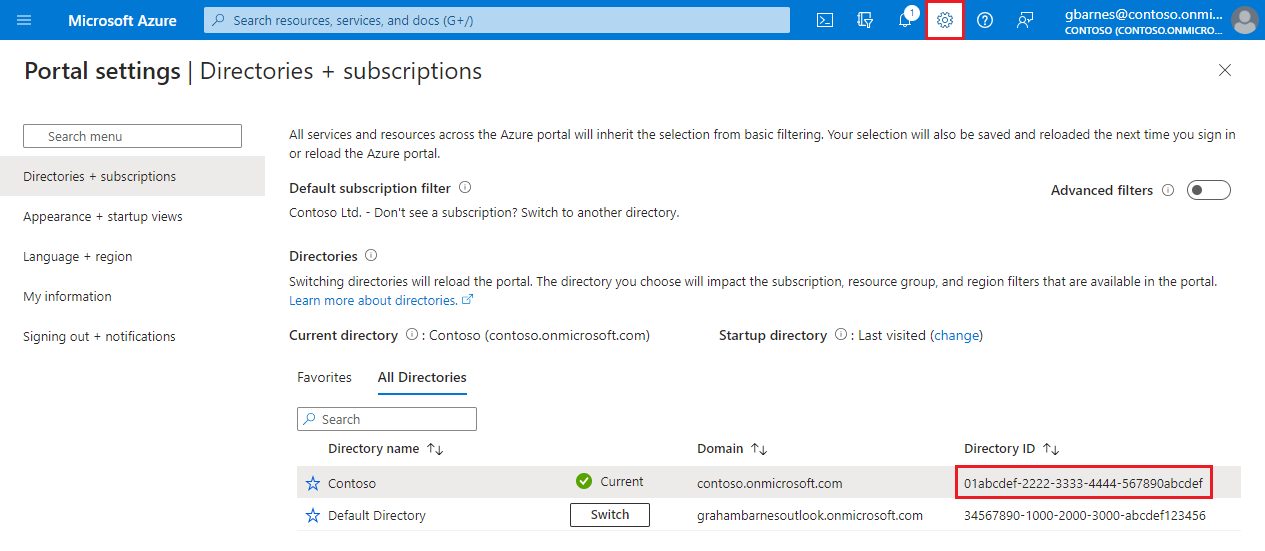

terraform applyBetik Microsoft kiracı kimliğinizi sorarsa kopyalayıp terminale yapıştırın.

Azure için zaten bir iş yükü Kimlik Havuzu oluşturulup oluşturulmadığı sorulduğunda, buna göre evet veya hayır yanıtını verin.

Listelenen kaynakları oluşturmak isteyip istemediğiniz sorulduğunda evet yazın.

Betiğin çıktısı görüntülendiğinde, daha sonra kullanmak üzere kaynak parametrelerini kaydedin.

GCP Denetim Günlükleri Kurulumu

Bu bölümdeki yönergeler Microsoft Sentinel GCP Pub/Sub Audit Logs bağlayıcısını kullanmaya yönelik olarak hazırlanmıştır.

Microsoft Sentinel GCP Pub/Sub Security Command Center bağlayıcısını kullanmaya yönelik sonraki bölümdeki yönergelere bakın.

Microsoft Sentinel tarafından sağlanan Terraform denetim günlüğü kurulum betiğini Sentinel GitHub deposundan GCP Cloud Shell ortamınızdaki farklı bir klasöre kopyalayın.

Terraform GCPAuditLogsSetup betik dosyasını açın ve içeriğini kopyalayın.

Not

GCP verilerini bir Azure Kamu buluta almak için bunun yerine bu denetim günlüğü kurulum betiğini kullanın.

Cloud Shell ortamınızda başka bir dizin oluşturun, bu dizini girin ve yeni bir boş dosya oluşturun.

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tfCloud Shell düzenleyicisinde auditlog.tf açın ve betik dosyasının içeriğini dosyaya yapıştırın.

Terminale aşağıdaki komutu yazarak Terraform'ı yeni dizinde başlatın:

terraform initTerraform'un başlatıldığını belirten onay iletisini aldığınızda, terminale aşağıdaki komutu yazarak betiği çalıştırın:

terraform applyTek bir Pub/Sub kullanarak kuruluşun tamamından günlük almak için şunu yazın:

terraform apply -var="organization-id= {organizationId} "Listelenen kaynakları oluşturmak isteyip istemediğiniz sorulduğunda evet yazın.

Betiğin çıktısı görüntülendiğinde, daha sonra kullanmak üzere kaynak parametrelerini kaydedin.

Sonraki adıma geçmeden önce beş dakika bekleyin.

GCP Pub/Sub Security Komut Merkezi bağlayıcısını da ayarlanıyorsanız sonraki bölümle devam edin.

Aksi takdirde, Microsoft Sentinel'de GCP Pub/Sub bağlayıcısını ayarlama bölümüne atlayın.

GCP Güvenlik Komut Merkezi kurulumu

Bu bölümdeki yönergeler Microsoft Sentinel GCP Pub/Sub Security Command Center bağlayıcısını kullanmaya yönelik olarak hazırlanmıştır.

Microsoft Sentinel GCP Pub/Sub Audit Logs bağlayıcısını kullanmaya yönelik önceki bölümdeki yönergelere bakın.

Bulguların sürekli dışarı aktarmayı yapılandırma

Gelecekteki SCC bulgularının GcP Pub/Sub hizmetine Pub/Sub dışarı aktarmalarını yapılandırmak için Google Cloud belgelerindeki yönergeleri izleyin.

Dışarı aktarmanız için bir proje seçmeniz istendiğinde, bu amaçla oluşturduğunuz bir projeyi seçin veya yeni bir proje oluşturun.

Bulgularınızı dışarı aktarmak istediğiniz Bir Pub/Sub konusu seçmeniz istendiğinde, yeni bir konu oluşturmak için yukarıdaki yönergeleri izleyin.

Microsoft Sentinel'de GCP Pub/Sub bağlayıcısını ayarlama

İçerik hub'ında, arama çubuğuna Google Cloud Platform Denetim Günlükleri yazın.

Google Cloud Platform Denetim Günlükleri çözümünü yükleyin.

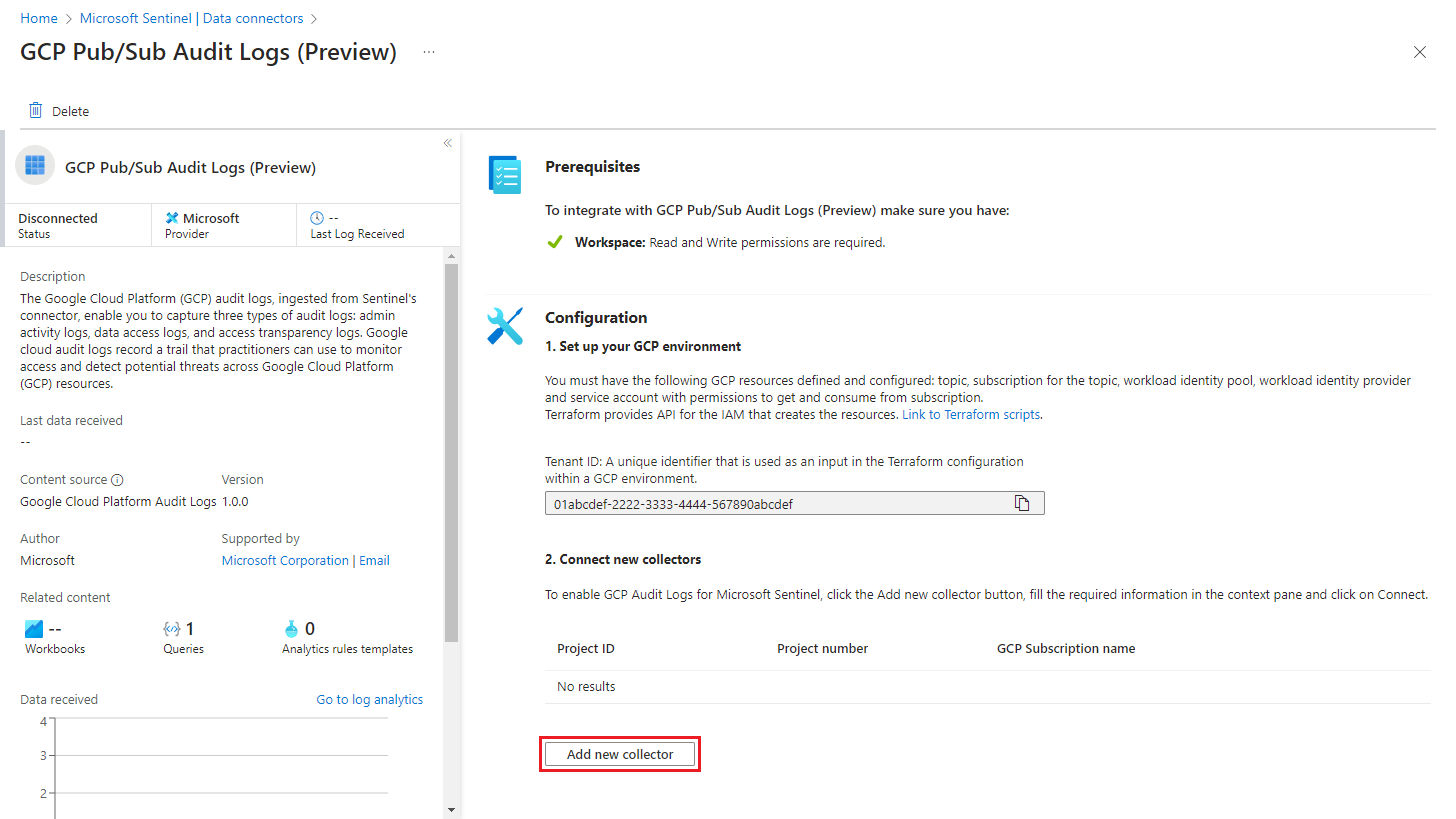

Veri bağlayıcıları'nı seçin ve arama çubuğuna GCP Pub/Sub Denetim Günlükleri yazın.

GCP Pub/Sub Denetim Günlükleri bağlayıcısını seçin.

Ayrıntılar bölmesinde Bağlayıcı sayfasını aç'ı seçin.

Yapılandırma alanında Yeni toplayıcı ekle'yi seçin.

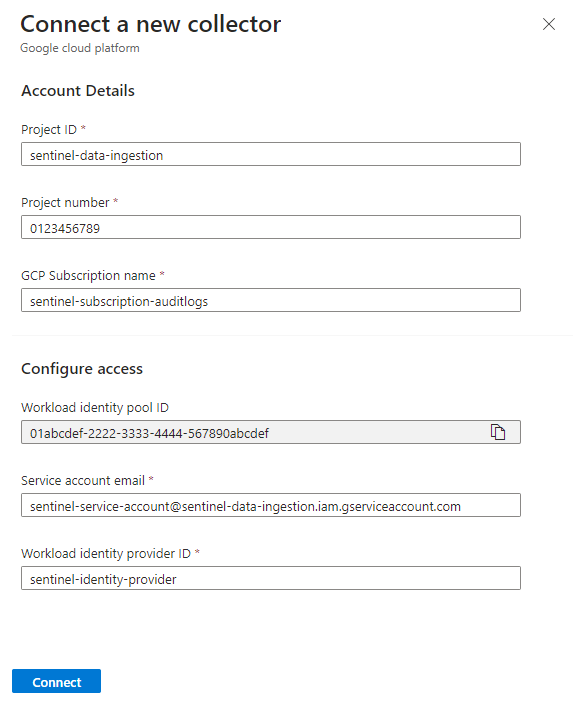

Yeni toplayıcı bağla panelinde GCP kaynaklarını oluştururken oluşturduğunuz kaynak parametrelerini yazın.

Tüm alanlardaki değerlerin GCP projenizdeki karşılıklarıyla eşleştiğinden emin olun (ekran görüntüsündeki değerler değişmez değerler değil örneklerdir) ve Bağlan'ı seçin.

GCP verilerinin Microsoft Sentinel ortamında olduğunu doğrulayın

GCP günlüklerinin Microsoft Sentinel'e başarıyla alındığından emin olmak için bağlayıcıyı ayarlamayı tamamladıktan 30 dakika sonra aşağıdaki sorguyu çalıştırın.

GCPAuditLogs | take 10Veri bağlayıcıları için sistem durumu özelliğini etkinleştirin.

Sonraki adımlar

Bu makalede GCP Pub/Sub bağlayıcılarını kullanarak GCP verilerini Microsoft Sentinel'e nasıl alabileceğinizi öğrendiniz. Microsoft Sentinel hakkında daha fazla bilgi edinmek için aşağıdaki makalelere bakın:

- Verilerinize ve olası tehditlere nasıl görünürlük elde etmeyi öğrenin.

- Microsoft Sentinel ile tehditleri algılamaya başlayın.

- Verilerinizi izlemek için çalışma kitaplarını kullanın.