Azure Depolama hesabı için Paylaşılan Anahtar yetkilendirmesini engelleme

Azure Depolama hesabına yönelik her güvenli istek yetkilendirilmelidir. Varsayılan olarak, istekler Microsoft Entra kimlik bilgileriyle veya Paylaşılan Anahtar yetkilendirmesi için hesap erişim anahtarı kullanılarak yetkilendirilebilir. Bu iki yetkilendirme türünden Microsoft Entra ID, Paylaşılan Anahtar üzerinden üstün güvenlik ve kullanım kolaylığı sağlar ve Microsoft tarafından önerilir. İstemcilerin istekleri yetkilendirmek için Microsoft Entra Kimliğini kullanmasını zorunlu kılması için, Paylaşılan Anahtar ile yetkilendirilmiş depolama hesabına yönelik isteklere izin verilmiyebilirsiniz.

Depolama hesabı için Paylaşılan Anahtar yetkilendirmesine izin vermediğinizde Azure Depolama, hesap erişim anahtarlarıyla yetkilendirilmiş hesaba yönelik sonraki tüm istekleri reddeder. Yalnızca Microsoft Entra Id ile yetkilendirilmiş güvenli istekler başarılı olur. Microsoft Entra Id kullanma hakkında daha fazla bilgi için bkz . Azure Depolama'da verilere erişimi yetkilendirme.

Depolama hesabının AllowSharedKeyAccess özelliği varsayılan olarak ayarlanmaz ve siz açıkça ayarlayana kadar bir değer döndürmez. Depolama hesabı, özellik değeri null olduğunda veya doğru olduğunda Paylaşılan Anahtar ile yetkilendirilmiş isteklere izin verir.

Bu makalede, depolama hesabınız için Paylaşılan Anahtar yetkilendirmesini sürekli yönetmek için DRAG (Algılama-Düzeltme-Denetim-İdaresi) çerçevesinin nasıl kullanılacağı açıklanmaktadır.

Önkoşullar

Depolama hesaplarınızdan herhangi birinde Paylaşılan Anahtar erişimine izin vermeden önce:

- Paylaşılan Anahtara izin vermenin SAS belirteçlerini nasıl etkilediğini anlama

- Diğer Azure araçları ve hizmetleriyle uyumluluğu göz önünde bulundurun

- Microsoft Entra Koşullu Erişim'i kullanmak için Paylaşılan Anahtar yetkilendirmesine izin vermemeye dikkat edin

- Dosya verilerine erişimi yetkilendirme veya Azure Dosyalar iş yüklerine geçiş

Paylaşılan Anahtara izin vermenin SAS belirteçlerini nasıl etkilediğini anlama

Depolama hesabı için Paylaşılan Anahtar erişimine izin verilmediğinde, Azure Depolama SAS belirteçlerini SAS türüne ve isteğin hedeflediği hizmete göre işler. Aşağıdaki tabloda her SAS türünün nasıl yetkilendirildiğini ve depolama hesabının AllowSharedKeyAccess özelliği false olduğunda Azure Depolama'nın bu SAS'yi nasıl işleyecekleri gösterilmektedir.

| SAS türü | Yetkilendirme türü | AllowSharedKeyAccess yanlış olduğunda davranış |

|---|---|---|

| Kullanıcı temsilcisi SAS (yalnızca Blob depolama) | Microsoft Entra Kimlik | İsteğe izin verilir. Microsoft, üstün güvenlik için mümkün olduğunda bir kullanıcı temsilcisi SAS kullanmanızı önerir. |

| Hizmet SAS'i | Paylaşılan Anahtar | Tüm Azure Depolama hizmetleri için istek reddedilir. |

| Hesap SAS'i | Paylaşılan Anahtar | Tüm Azure Depolama hizmetleri için istek reddedilir. |

Azure İzleyici'deki Azure ölçümleri ve günlük kaydı, farklı türlerdeki paylaşılan erişim imzalarını birbirinden ayırt etmemektedir. Azure Ölçüm Gezgini'ndeki SAS filtresi ve Azure İzleyici'deki Azure Depolama günlüğündeki SAS alanı, her türlü SAS ile yetkilendirilmiş istekleri bildirir. Ancak, paylaşılan erişim imzalarının farklı türleri farklı yetkilendirilmiştir ve Paylaşılan Anahtar erişimine izin verilmediğinde farklı davranır:

- Hizmet SAS belirteci veya hesap SAS belirteci Paylaşılan Anahtar ile yetkilendirilir ve AllowSharedKeyAccess özelliği false olarak ayarlandığında Blob depolama isteğinde izin verilmez.

- Kullanıcı temsilcisi SAS'si Microsoft Entra Kimliği ile yetkilendirilir ve AllowSharedKeyAccess özelliği false olarak ayarlandığında Blob depolama isteğinde izin verilir.

Depolama hesabınıza gelen trafiği değerlendirirken, İstemci uygulamaları tarafından kullanılan yetkilendirme türünü algılama bölümünde açıklandığı gibi ölçümlerin ve günlüklerin kullanıcı temsilcisi SAS ile yapılan istekleri içerebileceğini unutmayın.

Paylaşılan erişim imzaları hakkında daha fazla bilgi için bkz . Paylaşılan erişim imzalarını (SAS) kullanarak Azure Depolama kaynaklarına sınırlı erişim verme.

Diğer Azure araçları ve hizmetleriyle uyumluluğu göz önünde bulundurun

Bir dizi Azure hizmeti, Azure Depolama ile iletişim kurmak için Paylaşılan Anahtar yetkilendirmesini kullanır. Depolama hesabı için Paylaşılan Anahtar yetkilendirmesine izin vermezseniz, bu hizmetler söz konusu hesaptaki verilere erişemez ve uygulamalarınız olumsuz etkilenebilir.

Bazı Azure araçları, Azure Depolama'ya erişmek için Microsoft Entra yetkilendirmesini kullanma seçeneği sunar. Aşağıdaki tabloda bazı popüler Azure araçları listelenir ve Azure Depolama'ya yönelik istekleri yetkilendirmek için Microsoft Entra Id'yi kullanıp kullanamayacağına ilişkin notlar yer alır.

| Azure aracı | Azure Depolama'ya Microsoft Entra yetkilendirmesi |

|---|---|

| Azure portal | Destekleniyor. Azure portalından Microsoft Entra hesabınızla yetkilendirme hakkında bilgi için bkz . Azure portalında blob verilerine erişimi yetkilendirmeyi seçme. |

| AzCopy | Blob Depolama için desteklenir. AzCopy işlemlerini yetkilendirme hakkında bilgi için AzCopy belgelerindeki Yetkilendirme kimlik bilgilerini nasıl sağlayacağınızı seçme bölümüne bakın. |

| Azure Depolama Gezgini | Blob Depolama, Kuyruk Depolama, Tablo Depolama ve Azure Data Lake Storage için desteklenir. Dosya depolamaya Microsoft Entra Id erişimi desteklenmez. Doğru Microsoft Entra kiracısını seçtiğinizden emin olun. Daha fazla bilgi için bkz. Depolama Gezgini kullanmaya başlama |

| Azure PowerShell | Destekleniyor. Microsoft Entra ID ile blob veya kuyruk işlemleri için PowerShell komutlarını yetkilendirme hakkında bilgi için bkz. Blob verilerine erişmek için PowerShell komutlarını Microsoft Entra kimlik bilgileriyle çalıştırma veya Kuyruk verilerine erişmek için Microsoft Entra kimlik bilgileriyle PowerShell komutlarını çalıştırma. |

| Azure CLI | Destekleniyor. Blob ve kuyruk verilerine erişim için Azure CLI komutlarını Microsoft Entra ID ile yetkilendirme hakkında bilgi için bkz . Blob veya kuyruk verilerine erişmek için Microsoft Entra kimlik bilgileriyle Azure CLI komutlarını çalıştırma. |

| Azure IoT Hub | Destekleniyor. Daha fazla bilgi için bkz . Sanal ağlar için IoT Hub desteği. |

| Azure Cloud Shell | Azure Cloud Shell, Azure portalında tümleşik bir kabukdur. Azure Cloud Shell, depolama hesabındaki bir Azure dosya paylaşımında kalıcılık için dosyaları barındırıyor. Bu depolama hesabı için Paylaşılan Anahtar yetkilendirmeye izin verilmiyorsa bu dosyalara erişilemez hale gelir. Daha fazla bilgi için bkz . Azure Cloud Shell'de dosyaları kalıcı hale geçirme. Paylaşılan Anahtar erişimine izin verilmeyen depolama hesaplarını yönetmek üzere Azure Cloud Shell'de komut çalıştırmak için önce Azure RBAC aracılığıyla bu hesaplar için gerekli izinlere sahip olduğunuzdan emin olun. Daha fazla bilgi için bkz . Azure rol tabanlı erişim denetimi (Azure RBAC) nedir?. |

Microsoft Entra Koşullu Erişim'i kullanmak için Paylaşılan Anahtar yetkilendirmesine izin verme

Azure Depolama hesabını Microsoft Entra Koşullu Erişim ilkeleriyle korumak için, depolama hesabı için Paylaşılan Anahtar yetkilendirmesine izin vermemelisiniz.

Dosya verilerine erişimi yetkilendirme veya Azure Dosyalar iş yüklerine geçiş

Azure Depolama, Azure Dosyalar, Blob Depolama, Kuyruk Depolama ve Tablo Depolama istekleri için Microsoft Entra yetkilendirmesini destekler. Ancak, Varsayılan olarak Azure portalı, Azure dosya paylaşımlarına erişmek için Paylaşılan Anahtar yetkilendirmesini kullanır. Uygun RBAC atamalarıyla yapılandırılmamış bir depolama hesabı için Paylaşılan Anahtar yetkilendirmesine izin vermezseniz, Azure Dosyalar istekleri başarısız olur ve Azure portalında Azure dosya paylaşımlarına erişemezsiniz.

Bunu azaltmak için üç yaklaşımdan birini kullanmanızı öneririz:

- Microsoft Entra hesabınızı kullanarak dosya verilerine erişimi yetkilendirmek için bu adımları izleyin veya

- Paylaşılan Anahtar aracılığıyla bir hesaba erişime izin vermeden önce Azure Dosyalar verileri ayrı bir depolama hesabına geçirin veya

- Bu ayarı Azure Dosyalar iş yüklerini destekleyen depolama hesaplarına uygulamayın.

Paylaşılan Anahtar erişimine izin veren depolama hesaplarını tanımlama

Paylaşılan Anahtar erişimine izin veren depolama hesaplarını tanımlamanın iki yolu vardır:

- Birden çok hesap için Paylaşılan Anahtar erişim ayarını denetleyin

- Denetim modunda Paylaşılan Anahtar erişimi için Azure İlkesi yapılandırma

Birden çok hesap için Paylaşılan Anahtar erişim ayarını denetleyin

En iyi performansa sahip bir depolama hesabı kümesinde Paylaşılan Anahtar erişimi ayarını denetlemek için Azure portalda Azure Kaynak Grafı Gezgini'ni kullanabilirsiniz. Kaynak Grafı Gezgini'ni kullanma hakkında daha fazla bilgi edinmek için bkz. Hızlı Başlangıç: Azure Kaynak Grafı Gezgini'ni kullanarak ilk Kaynak Grafı sorgunuzu çalıştırma.

Kaynak Grafı Gezgini'nde aşağıdaki sorguyu çalıştırmak, depolama hesaplarının listesini döndürür ve her hesap için Paylaşılan Anahtar erişim ayarını görüntüler:

resources

| where type =~ 'Microsoft.Storage/storageAccounts'

| extend allowSharedKeyAccess = parse_json(properties).allowSharedKeyAccess

| project subscriptionId, resourceGroup, name, allowSharedKeyAccess

Denetim modunda Paylaşılan Anahtar erişimi için Azure İlkesi yapılandırma

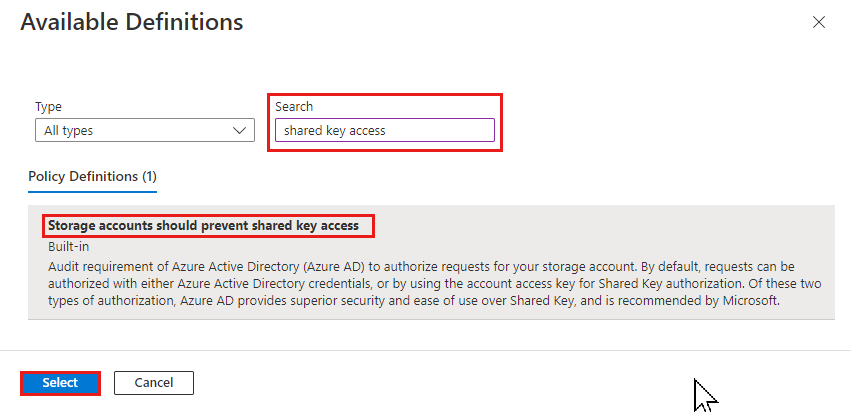

Azure İlkesi Depolama hesapları paylaşılan anahtar erişimini engellemelidir ve uygun izinlere sahip kullanıcıların Paylaşılan Anahtar yetkilendirmesine izin vermek için yeni veya mevcut depolama hesaplarını yapılandırmalarını engeller. Paylaşılan Anahtar yetkilendirmesine izin verilen depolama hesaplarını belirlemek için bu ilkeyi denetim modunda yapılandırın. Uygulamaları yetkilendirme için Paylaşılan Anahtar yerine Microsoft Entra kullanacak şekilde değiştirdikten sonra, Paylaşılan Anahtar erişimine izin verilmesini önlemek için ilkeyi güncelleştirebilirsiniz.

Yerleşik ilke hakkında daha fazla bilgi için bkz. Yerleşik ilke tanımları listesi bölümünde Depolama hesapları paylaşılan anahtar erişimini engellemelidir.

Kaynak kapsamı için yerleşik ilkeyi atama

Azure portalında uygun kapsam için yerleşik ilke atamak için şu adımları izleyin:

Azure portalında, Azure İlkesi panosunu görüntülemek için İlke'yi arayın.

Yazma bölümünde Atamalar'ı seçin.

İlke ata'yı seçin.

İlke ata sayfasının Temel Bilgiler sekmesinde, Kapsam bölümünde ilke atamasının kapsamını belirtin. Aboneliği ve isteğe bağlı kaynak grubunu seçmek için Diğer düğmesini (...) seçin.

İlke tanımı alanı için Diğer düğmesini (...) seçin ve Arama alanına paylaşılan anahtar erişimi girin. Depolama hesaplarının paylaşılan anahtar erişimini engellemesi gerekir adlı ilke tanımını seçin.

Gözden geçir ve oluştur’u seçin.

gözden geçir ve oluştur sekmesinde ilke atamasını gözden geçirin ve ardından oluştur'u seçerek ilke tanımını belirtilen kapsama atayın.

İlkeyle uyumluluğu izleme

Depolama hesaplarınızın Paylaşılan Anahtar erişim ilkesiyle uyumluluğunu izlemek için şu adımları izleyin:

Azure İlkesi panosunda Yazma'nın altında Atamalar'ı seçin.

Önceki bölümde oluşturduğunuz ilke atamasını bulun ve seçin.

Uyumluluğu görüntüle sekmesini seçin.

İlke ataması kapsamındaki ve ilke gereksinimlerini karşılamayan tüm depolama hesapları uyumluluk raporunda görünür.

Depolama hesabının neden uyumsuz olduğu hakkında daha fazla bilgi edinmek için Uyumluluk nedeni'nin altında Ayrıntılar'ı seçin.

İstemci uygulamaları tarafından kullanılan yetkilendirme türünü algılama

Bu değişikliği yapmanızdan önce Paylaşılan Anahtar yetkilendirmesine izin vermenin istemci uygulamalarını nasıl etkileyebileceğini anlamak için depolama hesabı için günlüğe kaydetmeyi ve ölçümleri etkinleştirin. Ardından, isteklerin nasıl yetkilendirildiğini belirlemek için belirli bir süre boyunca hesabınıza yönelik istek desenlerini analiz edebilirsiniz.

Depolama hesabının Paylaşılan Anahtar veya paylaşılan erişim imzası (SAS) ile yetkilendirilmiş kaç istek aldığını belirlemek için ölçümleri kullanın. Bu istekleri hangi istemcilerin gönderdiğini belirlemek için günlükleri kullanın.

Sas, Paylaşılan Anahtar veya Microsoft Entra Kimliği ile yetkilendirilebilir. Paylaşılan erişim imzası ile yapılan istekleri yorumlama hakkında daha fazla bilgi için bkz . Paylaşılan Anahtara izin vermenin SAS belirteçlerini nasıl etkilediğini anlama.

Paylaşılan Anahtar ile yetkilendirilmiş isteklerin sayısını ve sıklığını belirleme

Depolama hesabına yönelik isteklerin nasıl yetkilendirilmekte olduğunu izlemek için Azure portalda Azure Ölçüm Gezgini'ni kullanın. Ölçüm Gezgini hakkında daha fazla bilgi için bkz . Azure İzleyici ölçüm gezgini ile ölçümleri analiz etme.

Paylaşılan Anahtar veya SAS ile yapılan istekleri izleyen bir ölçüm oluşturmak için şu adımları izleyin:

Azure portalda depolama hesabınıza gidin. İzleme bölümü altında Ölçümler'i seçin.

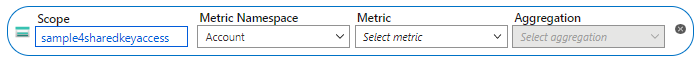

Yeni ölçüm kutusu görünmelidir:

Yoksa Ölçüm ekle'yi seçin.

Ölçüm iletişim kutusunda aşağıdaki değerleri belirtin:

- Kapsam alanını depolama hesabının adı olarak bırakın.

- Ölçüm Ad Alanı'nı Hesap olarak ayarlayın. Bu ölçüm, depolama hesabına yönelik tüm istekleri bildirir.

- Ölçüm alanını İşlemler olarak ayarlayın.

- Toplama alanını Toplam olarak ayarlayın.

Yeni ölçüm, belirli bir zaman aralığı boyunca depolama hesabına yönelik işlem sayısının toplamını görüntüler. Elde edilen ölçüm aşağıdaki görüntüde gösterildiği gibi görünür:

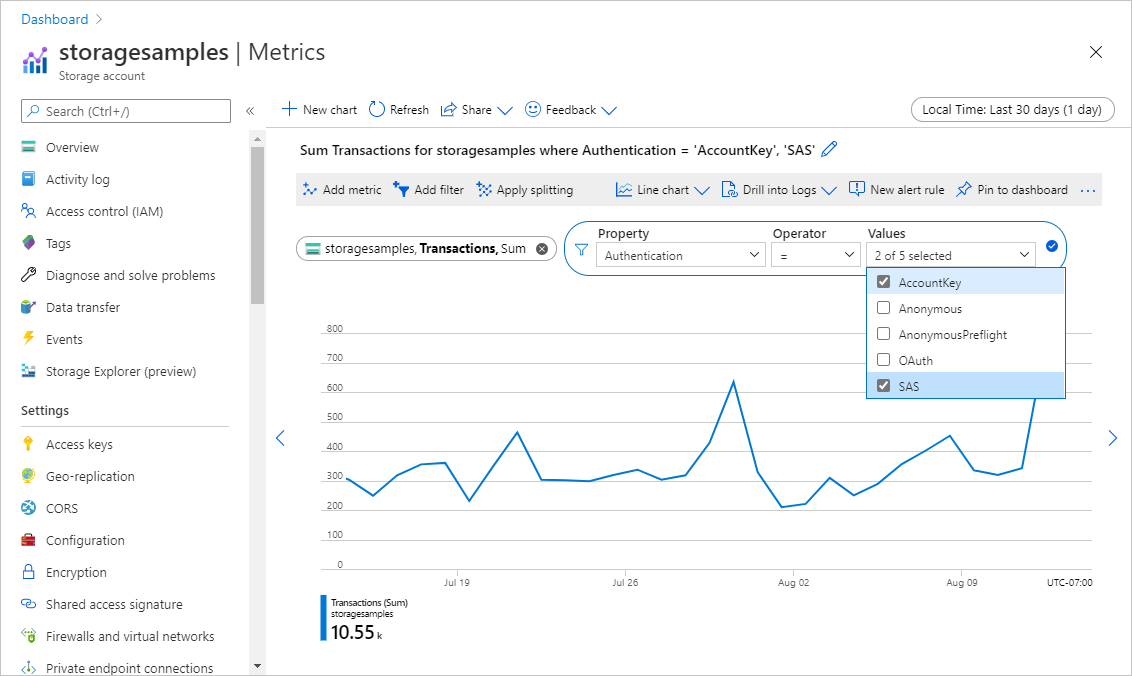

Ardından, yetkilendirme türü için ölçümde bir filtre oluşturmak için Filtre ekle düğmesini seçin.

Filtre iletişim kutusunda aşağıdaki değerleri belirtin:

- Özellik değerini Kimlik Doğrulaması olarak ayarlayın.

- İşleç alanını eşittir işaretine (=) ayarlayın.

- Değerler alanında Hesap Anahtarı ve SAS'yi seçin.

Sağ üst köşede, ölçümü görüntülemek istediğiniz zaman aralığını seçin. Ayrıca, 1 dakikadan 1 aya kadar olan aralıkları belirterek isteklerin toplamının ne kadar ayrıntılı olması gerektiğini belirtebilirsiniz. Örneğin, son 30 gün içinde güne göre toplanan istekleri görmek için Zaman aralığını 30 gün ve Zaman ayrıntı düzeyini 1 gün olarak ayarlayın.

Ölçümü yapılandırdıktan sonra, depolama hesabınıza yönelik istekler grafikte görünmeye başlar. Aşağıdaki görüntüde Paylaşılan Anahtar ile yetkilendirilmiş veya SAS belirteci ile yapılan istekler gösterilmektedir. İstekler son otuz gün içinde günlük olarak toplanır.

Depolama hesabınızda Paylaşılan Anahtar ile yetkilendirilmiş belirli sayıda istek yapıldığında sizi bilgilendirmek için bir uyarı kuralı da yapılandırabilirsiniz. Daha fazla bilgi için bkz . Azure İzleyici kullanarak ölçüm uyarıları oluşturma, görüntüleme ve yönetme.

Paylaşılan Anahtar veya SAS ile istekleri yetkilendirilen istemcileri belirlemek için günlükleri analiz etme

Azure Depolama günlükleri, bir isteğin nasıl yetkilendirilildiği de dahil olmak üzere depolama hesabında yapılan isteklerle ilgili ayrıntıları yakalar. Paylaşılan Anahtar veya SAS belirteci ile istekleri hangi istemcilerin yetkilendirildiğini belirlemek için günlükleri analiz edebilirsiniz.

İsteklerin nasıl yetkilendirildiklerini değerlendirmek için Azure Depolama hesabınızdaki istekleri günlüğe kaydetmek için Azure İzleyici'de Azure Depolama günlüğünü kullanabilirsiniz. Daha fazla bilgi için bkz . Azure Depolama'yı izleme.

Azure İzleyici'de Azure Depolama günlüğü, günlük verilerini analiz etmek için günlük sorgularının kullanılmasını destekler. Günlükleri sorgulamak için bir Azure Log Analytics çalışma alanı kullanabilirsiniz. Günlük sorguları hakkında daha fazla bilgi edinmek için bkz . Öğretici: Log Analytics sorgularını kullanmaya başlama.

Azure portalında tanılama ayarı oluşturma

Azure İzleyici ile Azure Depolama verilerini günlüğe kaydetmek ve Azure Log Analytics ile analiz etmek isterseniz, önce ne tür istekler ve hangi depolama hizmetleri için verileri günlüğe kaydetmek istediğinizi belirten bir tanılama ayarı oluşturmanız gerekir. Depolama hesabınız için günlüğe kaydetmeyi yapılandırdıktan sonra günlükler Log Analytics çalışma alanında kullanılabilir. Çalışma alanı oluşturmak için bkz . Azure portalında Log Analytics çalışma alanı oluşturma.

Azure portalında tanılama ayarı oluşturmayı öğrenmek için bkz . Azure İzleyici'de tanılama ayarları oluşturma.

Azure İzleyici'deki Azure Depolama günlüklerinde bulunan alanlara başvuru için bkz . Kaynak günlükleri.

Paylaşılan Anahtar veya SAS ile yapılan istekler için sorgu günlükleri

Azure İzleyici'deki Azure Depolama günlükleri, depolama hesabına istekte bulunmak için kullanılan yetkilendirme türünü içerir. Paylaşılan Anahtar veya SAS ile yetkilendirilmiş son yedi gün içinde yapılan isteklerin günlüklerini almak için Log Analytics çalışma alanınızı açın. Ardından, aşağıdaki sorguyu yeni bir günlük sorgusuna yapıştırın ve çalıştırın. Bu sorgu, Paylaşılan Anahtar veya SAS ile yetkilendirilmiş istekleri en sık gönderen on IP adresini görüntüler:

StorageBlobLogs

| where AuthenticationType in ("AccountKey", "SAS") and TimeGenerated > ago(7d)

| summarize count() by CallerIpAddress, UserAgentHeader, AccountName

| top 10 by count_ desc

Paylaşılan Anahtar veya SAS ile yetkilendirilmiş istekler hakkında sizi bilgilendirmek için bu sorguyu temel alan bir uyarı kuralı da yapılandırabilirsiniz. Daha fazla bilgi için bkz . Azure İzleyici kullanarak günlük uyarıları oluşturma, görüntüleme ve yönetme.

Paylaşılan Anahtar aracılığıyla yetkilendirmeyi düzeltme

Depolama hesabınıza yönelik isteklerin nasıl yetkilendirilmekte olduğunu analiz ettikten sonra, Paylaşılan Anahtar üzerinden erişimi engellemek için eylem gerçekleştirebilirsiniz. Ancak ilk olarak, Bunun yerine Microsoft Entra Id kullanmak için Paylaşılan Anahtar yetkilendirmesi kullanan tüm uygulamaları güncelleştirmeniz gerekir. Geçişi izlemek için istemci uygulamaları tarafından kullanılan yetkilendirme türünü algılama bölümünde açıklandığı gibi günlükleri ve ölçümleri izleyebilirsiniz. Depolama hesabındaki verilere erişmek için Microsoft Entra Id kullanma hakkında daha fazla bilgi için bkz . Azure Depolama'da verilere erişimi yetkilendirme.

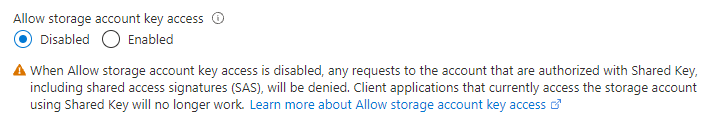

Paylaşılan Anahtar ile yetkilendirilmiş istekleri güvenle reddedebileceğinizden eminseniz, depolama hesabı için AllowSharedKeyAccess özelliğini false olarak ayarlayabilirsiniz.

Uyarı

Depolama hesabınızdaki verilere Paylaşılan Anahtar ile erişen istemciler varsa, Microsoft, Paylaşılan Anahtar'ın depolama hesabına erişimine izin vermeden önce bu istemcileri Microsoft Entra Id'ye geçirmenizi önerir.

Paylaşılan Anahtar erişimine izin verme veya erişimi reddetme izinleri

Depolama hesabının AllowSharedKeyAccess özelliğini ayarlamak için, kullanıcının depolama hesapları oluşturma ve yönetme izinlerine sahip olması gerekir. Bu izinleri sağlayan Azure rol tabanlı erişim denetimi (Azure RBAC) rolleri Microsoft.Storage/storageAccounts/write veya Microsoft.Storage/storageAccounts/* eylemini içerir. Bu eyleme sahip yerleşik roller şunlardır:

- Azure Resource Manager Sahip rolü

- Azure Resource Manager Katkıda Bulunan rolü

- Depolama Hesabına Katkıda Bulunan rolü

Bu roller, Microsoft Entra Id aracılığıyla bir depolama hesabındaki verilere erişim sağlamaz. Ancak, hesap erişim anahtarlarına erişim izni veren Microsoft.Storage/storageAccounts/listkeys/action öğesini içerir. Bu izinle, kullanıcı bir depolama hesabındaki tüm verilere erişmek için hesap erişim anahtarlarını kullanabilir.

Bir kullanıcının depolama hesabı için Paylaşılan Anahtar erişimine izin vermesine veya erişimine izin vermesine izin vermek için rol atamalarının kapsamı depolama hesabı düzeyine veya daha yüksek bir düzeye çıkarılmalıdır. Rol kapsamı hakkında daha fazla bilgi için bkz . Azure RBAC kapsamını anlama.

Bu rollerin atamasını yalnızca depolama hesabı oluşturma veya özelliklerini güncelleştirme yeteneğine ihtiyaç duyanlarla kısıtlamaya dikkat edin. Kullanıcıların görevlerini gerçekleştirmek için ihtiyaç duydukları en az izinlere sahip olduğundan emin olmak için en az ayrıcalık ilkesini kullanın. Azure RBAC ile erişimi yönetme hakkında daha fazla bilgi için bkz . Azure RBAC için en iyi yöntemler.

Not

Klasik abonelik yöneticisi rolleri Hizmet Yöneticisi ve Ortak Yönetici, Azure Resource Manager Sahip rolünün eşdeğerini içerir. Sahip rolü tüm eylemleri içerdiğinden, bu yönetim rollerinden birine sahip bir kullanıcı da depolama hesapları oluşturabilir ve yönetebilir. Daha fazla bilgi için bkz . Azure rolleri, Microsoft Entra rolleri ve klasik abonelik yöneticisi rolleri.

Paylaşılan Anahtar yetkilendirmesini devre dışı bırakma

Gerekli izinlere sahip bir hesap kullanarak, Azure portalında, PowerShell ile veya Azure CLI kullanarak Paylaşılan Anahtar yetkilendirmesini devre dışı bırakın.

Azure portalında bir depolama hesabı için Paylaşılan Anahtar yetkilendirmesine izin vermemek için şu adımları izleyin:

Paylaşılan Anahtar yetkilendirmesine izin vermedikten sonra, Paylaşılan Anahtar yetkilendirmeli depolama hesabına istekte bulunmak 403 (Yasak) hata koduyla başarısız olur. Azure Depolama, depolama hesabında anahtar tabanlı yetkilendirmeye izin verilmediğini belirten bir hata döndürür.

AllowSharedKeyAccess özelliği yalnızca Azure Resource Manager dağıtım modelini kullanan depolama hesapları için desteklenir. Hangi depolama hesaplarının Azure Resource Manager dağıtım modelini kullandığı hakkında bilgi için bkz . Depolama hesabı türleri.

Paylaşılan Anahtar erişimine izin verilmediğini doğrulayın

Paylaşılan Anahtar yetkilendirmesine artık izin verilmediğini doğrulamak için aşağıdaki komutu kullanarak Azure Depolama Hesabı ayarlarını sorgulayabilirsiniz. Köşeli ayraç içindeki yer tutucu değerlerini kendi değerlerinizle değiştirin.

az storage account show \

--name <storage-account-name> \

--resource-group <resource-group-name> \

--query "allowSharedKeyAccess"

Depolama hesabı için Paylaşılan Anahtar yetkilendirmesine izin verilmiyorsa komut false döndürür.

Not

Anonim istekler yetkilendirilmediğinden, depolama hesabını ve kapsayıcıyı anonim okuma erişimi için yapılandırdıysanız devam eder. Daha fazla bilgi için bkz . Kapsayıcılar ve bloblar için anonim okuma erişimini yapılandırma.

Uyumluluk için Azure İlkesi izleme

İstenen depolama hesaplarında Paylaşılan Anahtar erişimine izin vermedikten sonra, devam eden uyumluluk için daha önce oluşturduğunuz ilkeyi izlemeye devam edin. İzleme sonuçlarına bağlı olarak, ilkenin kapsamını değiştirme, daha fazla hesapta Paylaşılan Anahtar erişimine izin verme veya düzeltme için daha fazla zaman gereken hesaplar için izin verme gibi uygun eylemi gerçekleştirin.

Paylaşılan Anahtar erişimine izin vermemeye yönelik Azure İlkesi güncelleştirme

Depolama hesaplarının paylaşılan anahtar erişimini engellemesi gerekir ilkesi için daha önce oluşturduğunuz Azure İlkesi atamasını zorlamaya başlamak için, yetkili kullanıcıların depolama hesaplarında Paylaşılan Anahtar erişimine izin vermesini önlemek için ilke atamasının Etkisini Reddet olarak değiştirin. İlkenin etkisini değiştirmek için aşağıdaki adımları uygulayın:

Azure İlkesi panosunda, daha önce oluşturduğunuz ilke atamasını bulun ve seçin.

Ödevi düzenle'yi seçin.

Parametreler sekmesine gidin.

Yalnızca giriş veya gözden geçirme gerektiren parametreleri göster onay kutusunun işaretini kaldırın.

Efekt açılan listesinde Denetimi Reddet olarak değiştirin ve gözden geçir + kaydet'i seçin.

Gözden geçir ve kaydet sekmesinde değişikliklerinizi gözden geçirin ve kaydet'i seçin.

Not

İlke değişikliğinizin geçerlilik kazanması 30 dakika kadar sürebilir.