Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

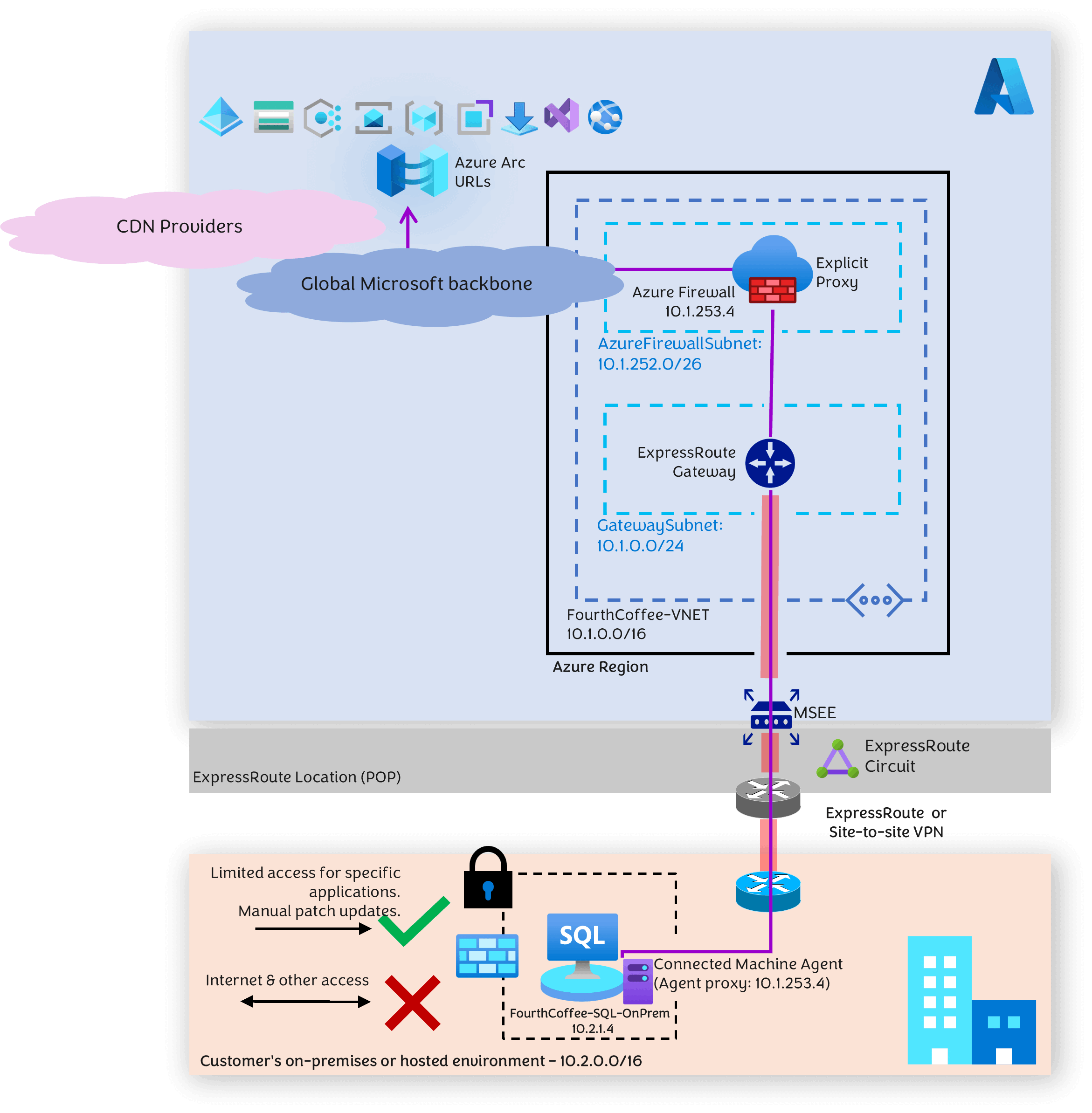

Bu makalede, Azure Arc örneği tarafından etkinleştirilen bir SQL Server'ın İnternet yolları üzerinden geçmeden Azure'a bağlanması için iletişimin nasıl yapılandırıldığı açıklanmaktadır.

Bu tasarım, SQL Server'ın özel IP adresleriyle siteden siteye VPN veya ExpressRouteConnection üzerinden iletişim kurmasına olanak sağlamak için Azure'da ileriye doğru proxy sunucuları dağıtır. Proxy'ler Azure omurga ağı üzerinden Arc URL'leriyle iletişim kurar.

Önemli

Bu uygulama şu anda önizleme aşamasında olan Azure Güvenlik Duvarı Açık ara sunucusunu kullanır.

Aşağıdaki diyagram bu düzeni temsil eder.

İleriye doğru ara sunucu için aşağıdakilerden birini seçin:

Azure Güvenlik Duvarı Açık proxy (önizleme) özelliği, bir Platform Hizmeti (PaaS) ağ güvenlik hizmetidir.

Veya

Üçüncü taraf proxy Ağ Sanal Aygıtı (NVA).

Diyagramda Azure Güvenlik Duvarı Açık ara sunucusu gösterilmektedir.

Kullanım örneği

Aşağıdaki durumlarda Azure Arc tarafından etkinleştirilen SQL Server için bu mimariyi kullanın:

SQL Server örneği yalıtılmış ve korumalıdır.

Azure Bağlı Makine aracısı yalnızca Azure'da Sanal Ağınızda barındırılan özel bir IP üzerinden bir iletme ara sunucusuyla iletişim kurabilir. Arc ile ilgili URL'lere erişmek için ileriye doğru ara sunucuyla iletişim kuran URL'ler ve genel IP'ler İnternet üzerinden değil Microsoft omurgası içindedir. Bu nedenle trafik genel İnternet üzerinden gitmez.

SQL Server örneği ile iletme ara sunucusu arasındaki trafiğin güvenli olması gerekir. Önceki diyagramda ExpressRoute, SQL sunucusu ile ileri ara sunucu arasındaki bağlantı için gösterilmiştir, ancak siteden siteye VPN kullanılarak da gerçekleştirilebilir.

Trafik, genel eşleme yerine ExpressRoute'un özel erişim ağ geçidi üzerinden geçiş yapar.

Ara sunucu yapılandırması, işletim sistemi düzeyinde değil Arc Connected Machine aracısının içinde gerçekleştirilir. Bu yapılandırma, güvenlikle ilgili ilkelerinizi etkilemeyebilir.

Arc iletişimi 443 numaralı bağlantı noktası üzerinden şifrelenir ve ExpressRoute veya siteden siteye VPN kullanmak ek bir güvenlik katmanı ekler.

Önkoşul - İki alt ağa sahip bir Azure sanal ağı

Bu mimari, Azure'da iki alt ağa sahip bir sanal ağ gerektirir. Aşağıdaki adımlar ExpressRoute yerine siteden siteye VPN için hazırlanır.

- Azure VPN ağ geçidi için bir sanal ağ ve alt ağ oluşturun.

- Azure Güvenlik Duvarı için ayrı bir alt ağ oluşturun.

Sonraki bir adım, Azure Güvenlik Duvarı'nı ileriye doğru ara sunucu olarak dağıtır.

SQL Server ile Azure arasında VPN oluşturma

SQL Server konumunuzdan Azure'a bir siteden siteye VPN oluşturun.

Öğretici: VPN Gateway oluşturmak için Azure portalını kullanarak VPN ağ geçidi oluşturma ve yönetme makalesinde yer alan adımları izleyin.

Site 2 Site VPN'i oluşturmadan önce bir Yerel Ağ Geçidi oluşturun. Öğretici: Azure portalında siteden siteye VPN bağlantısı oluşturma adımlarını izleyin.

Güvenlik duvarı oluşturma ve ara sunucuyu yapılandırma

- Güvenlik Duvarı Yöneticisi ile birlikte bir Azure Güvenlik Duvarı oluşturun.

- Azure Güvenlik Duvarı Açık ara sunucusu (önizleme) ayarını ileriye doğru ara sunucu olarak davranacak şekilde yapılandırın.

- SQL Server IP'sine (

10.2.1.4) izin vermek için bir kural oluşturun.

Azure Connected Machine aracısı, güvenlik duvarı üzerinden dışa doğru erişim sağlamak için bu kuralı kullanır.

Azure Arc kullanarak SQL server'a bağlanma

Azure portalından bir katılım komut dosyası oluşturun. Burada açıklandığı gibi SQL Server'ınızı Azure Arc'a bağlayın.

Azure Connected Machine aracısını doğru yapılandırmalarla yüklemek için betiği çalıştırın. Ara sunucu ayarlarını, betiğinizi oluştururken yapılandırabilirsiniz.

Bu makalede Arc Connected Machine aracı uzantısını yükledikten sonra özel yol proxy ayarlarını güncelleştireceğiz.

Azure Connected Machine aracıyı yapılandırma

Azure Connected Machine aracısını yapılandırmak için azcmagent CLI kullanın:

Proxy URL'sini ayarlama

azcmagent config set proxy.url "http://<ip address>:8443"Proxy URL'sini doğrulama

azcmagent config get proxy.urlKonsol geçerli proxy URL'sini döndürür.

Ajanın bağlı olduğunu doğrulayın.

azcmagent show | find | "Agent Status"Konsol ajan durumunu döndürür. Aracı yapılandırıldıysa konsol şunu döndürür:

Agent Status: Connected

URL'leri atlama

Temsilciyi, belirli URL'lerin ara sunucuyu atlayarak, doğrudan erişim sağlamalarını mümkün kılacak şekilde yapılandırmanız gerekebilir. Özel uç noktaları desteklemeniz gerekiyorsa ara sunucu URL'sini atlama. Daha fazla bilgi için bkz. Özel uç noktalar için ara sunucu atlama.

Log Analytics için güvenlik duvarını yapılandırma

Güvenlik duvarını günlüklerini Azure Log Analytics'e gönderecek şekilde de yapılandırabilirsiniz. Ayrıntılar için Bkz. Azure Güvenlik Duvarı'nı izleme.

Kaynakları temizle

Bu uygulamayı kullanmaya devam etmeyecekseniz bu kaynakları silin.

Kaynakları Azure portalından silmek için:

- Arama kutusuna kaynak grubunuzun adını girin ve arama sonuçlarından seçin.

- Kaynak grubunu sil seçeneğini seçin.

- Kaynak grubu adını kaynak grubu adını yazın kısmına girerek onaylayın ve Sil’i seçin.