Azure Active Directory B2C'de zorla parola sıfırlama akışı ayarlama

Başlamadan önce, ayarladığınız ilke türünü seçmek için İlke türü seçin seçicisini kullanın. Azure Active Directory B2C, kullanıcıların uygulamalarınızla nasıl etkileşim kurduğunu tanımlamak için iki yöntem sunar: önceden tanımlanmış kullanıcı akışları veya tam olarak yapılandırılabilir özel ilkeler aracılığıyla. Bu makalede gerekli adımlar her yöntem için farklıdır.

Genel Bakış

Yönetici olarak, kullanıcı parolasını unutursa kullanıcının parolasını sıfırlayabilirsiniz. Veya parolayı sıfırlamaya zorlamak istiyorsunuz. Bu makalede, bu senaryolarda parola sıfırlamayı zorlamayı öğreneceksiniz.

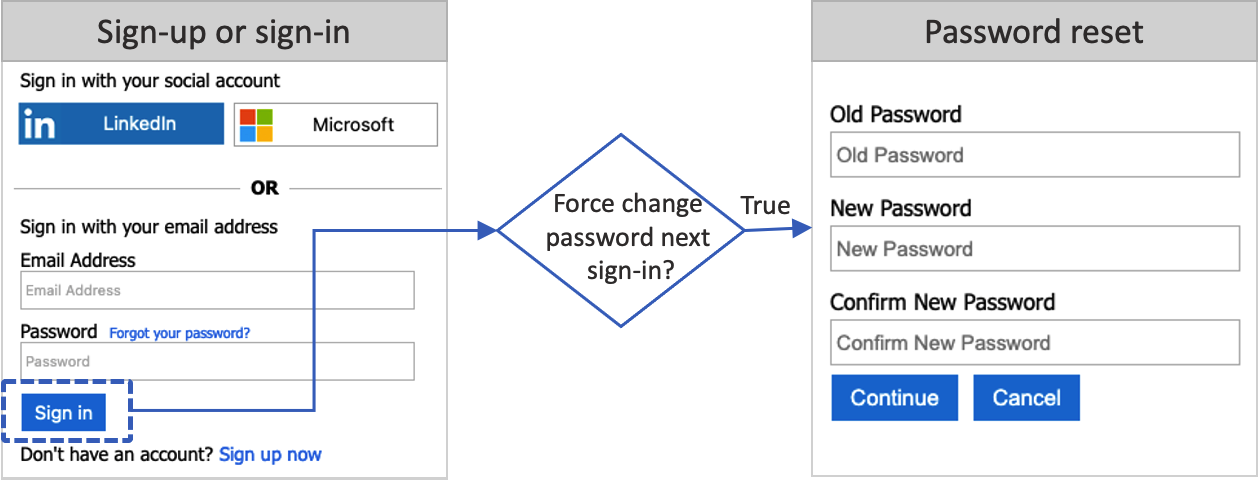

Yönetici Azure portalı aracılığıyla bir kullanıcının parolasını sıfırladığında forceChangePasswordNextSignIn özniteliğinin değeri olarak trueayarlanır. Oturum açma ve kaydolma yolculuğu bu özniteliğin değerini denetler. Kullanıcı oturum açma işlemini tamamladıktan sonra özniteliği olarak ayarlanırsa true, kullanıcının parolasını sıfırlaması gerekir. Ardından özniteliğinin değeri geri falseolarak ayarlanır.

Parola sıfırlama akışı, Azure AD B2C'de oturum açmak için parola içeren bir e-posta adresi veya kullanıcı adı kullanan yerel hesaplar için geçerlidir.

Önkoşullar

- Active Directory B2C'de özel ilkeleri kullanmaya başlama bölümündeki adımları tamamlayın

- Bir web uygulaması kaydedin.

Kullanıcı akışınızı yapılandırma

Kaydolma veya oturum açma kullanıcı akışında Zorunlu parola sıfırlama ayarını etkinleştirmek için:

- Azure Portal oturum açın.

- Birden çok kiracıya erişiminiz varsa, Dizinler + abonelikler menüsünden Azure AD B2C kiracınıza geçmek için üstteki menüden Ayarlar simgesini seçin.

- Azure portalında Azure AD B2C'yi arayın ve seçin.

- Kullanıcı akışları'ı seçin.

- Özelleştirmek istediğiniz kaydolma ve oturum açma veya oturum açma kullanıcı akışını (Önerilen türünde) seçin.

- Sol menüdeki Ayarlar'ın altında Özellikler’i seçin.

- Parola yapılandırması'nın altında Zorunlu parola sıfırlama'yı seçin.

- Kaydet'i seçin.

Kullanıcı akışını test edin

- Azure portalında kullanıcı yöneticisi veya parola yöneticisi olarak oturum açın. Kullanılabilir roller hakkında daha fazla bilgi için bkz . Microsoft Entra Id'de yönetici rolleri atama.

- Birden çok kiracıya erişiminiz varsa, Dizinler + abonelikler menüsünden Azure AD B2C kiracınıza geçmek için üstteki menüden Ayarlar simgesini seçin.

- Azure portalında Azure AD B2C'yi arayın ve seçin.

- Kullanıcılar’ı seçin. Parola sıfırlamayı test etmek için kullanacağınız kullanıcıyı arayıp seçin ve ardından Parolayı Sıfırla'yı seçin.

- Azure portalında Azure AD B2C'yi arayın ve seçin.

- Kullanıcı akışları'ı seçin.

- Test etmek istediğiniz bir kaydolma veya oturum açma kullanıcı akışı (Önerilen türünde) seçin.

- Kullanıcı akışı çalıştır'ı seçin.

- Uygulama için daha önce kaydettiğiniz webapp1 adlı web uygulamasını seçin. Yanıt URL'si göstermelidir

https://jwt.ms. - Kullanıcı akışı çalıştır'ı seçin.

- Parolayı sıfırladığınız kullanıcı hesabıyla oturum açın.

- Şimdi kullanıcının parolasını değiştirmeniz gerekir. Parolayı değiştirin ve Devam'ı seçin. Belirtecin döndürülmesi

https://jwt.msve size görüntülenmesi gerekir.

Özel ilkenizi yapılandırma

GitHub'da parola sıfırlamayı zorlama ilkesinin örneğini alın. Her dosyada dizesini yourtenant Azure AD B2C kiracınızın adıyla değiştirin. Örneğin, B2C kiracınızın adı contosob2c ise, tüm örnekleri yourtenant.onmicrosoft.com olurcontosob2c.onmicrosoft.com.

İlkeyi karşıya yükleme ve test edin

- Azure Portal oturum açın.

- Birden çok kiracıya erişiminiz varsa, Dizinler + abonelikler menüsünden Azure AD B2C kiracınıza geçmek için üstteki menüden Ayarlar simgesini seçin.

- Azure portalının sol üst köşesindeki Tüm hizmetler'i seçin ve ardından Azure AD B2C'yi arayıp seçin.

- Kimlik Deneyimi Çerçevesi'ne tıklayın.

- Özel İlkeler'de İlkeyi Karşıya Yükle'yi seçin.

- TrustFrameworkExtensionsCustomForcePasswordReset.xml dosyasını seçin.

- Yükle'yi seçin.

- TrustFrameworkExtensionsCustomForcePasswordReset.xml bağlı olan taraf dosyası için 6 ile 8 arasındaki adımları yineleyin.

İlkeyi çalıştırma

- B2C_1A_TrustFrameworkExtensions_custom_ForcePasswordReset yüklediğiniz ilkeyi açın.

- Uygulama için daha önce kaydettiğiniz uygulamayı seçin. Belirteci görmek için Yanıt URL'si göstermelidir

https://jwt.ms. - Şimdi Çalıştır'ı seçin.

- Parolayı sıfırladığınız kullanıcı hesabıyla oturum açın.

- Şimdi kullanıcının parolasını değiştirmeniz gerekir. Parolayı değiştirin ve Devam'ı seçin. Belirtecin döndürülmesi

https://jwt.msve size görüntülenmesi gerekir.

Sonraki oturum açmada parola sıfırlamayı zorla

Bir sonraki oturum açmada parolayı sıfırlamaya zorlamak için MS Graph Update kullanıcı işlemini kullanarak hesap parola profilini güncelleştirin. Bunu yapmak için Microsoft Graph uygulamanıza Kullanıcı yöneticisi rolünü atamanız gerekir. Microsoft Graph uygulamanıza kullanıcı yöneticisi rolü atamak için Kullanıcı yöneticisi rolü verme başlığı altında yer alan adımları izleyin.

Aşağıdaki örnek, kullanıcıyı bir sonraki oturum açmada parolayı sıfırlamaya truezorlayan forceChangePasswordNextSignIn parola profilini olarak güncelleştirir.

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordProfile": {

"forceChangePasswordNextSignIn": true

}

}

Hesap parola profili ayarlandıktan sonra, bu makalede açıklandığı gibi parola sıfırlama akışını zorla'yı da yapılandırmanız gerekir.

90 gün sonra parola sıfırlamaya zorlama

Yönetici olarak, MS Graph kullanarak kullanıcının parola süre sonunu 90 güne ayarlayabilirsiniz. 90 gün sonra forceChangePasswordNextSignIn özniteliğinin değeri otomatik olarak olarak trueayarlanır. 90 gün sonra parola sıfırlamaya DisablePasswordExpiration zorlamak için, kullanıcı profili Parola ilkesi özniteliğinden değeri kaldırın.

Aşağıdaki örnek, parola ilkesini 90 gün sonra parola sıfırlamaya Nonezorlayan olarak güncelleştirir:

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "None"

}

Güçlü parola karmaşıklığını devre dışı bıraktıysanız parola ilkesini DisableStrongPassword olarak güncelleştirin:

Dekont

Kullanıcı parolasını sıfırladıktan sonra passwordPolicies, DisablePasswordExpiration olarak değiştirilir

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "DisableStrongPassword"

}

Parola süre sonu ilkesi ayarlandıktan sonra, bu makalede açıklandığı gibi parola sıfırlama akışını zorla'yı da yapılandırmanız gerekir.

Parola sona erme süresi

Varsayılan olarak parolanın süresi dolmayacak şekilde ayarlanır. Ancak değer, Microsoft Graph PowerShell modülündeki Update-MgDomain cmdlet'i kullanılarak yapılandırılabilir. Bu komut kiracıyı, yapılandırdığınız birkaç gün sonra tüm kullanıcıların parolalarının süresi dolacak şekilde güncelleştirir. Örnek olarak:

Import-Module Microsoft.Graph.Identity.DirectoryManagement

Connect-MgGraph -Scopes 'Domain.ReadWrite.All'

$domainId = "contoso.com"

$params = @{

passwordValidityPeriodInDays = 90

passwordNotificationWindowInDays = 15

}

Update-MgDomain -DomainId $domainId -BodyParameter $params

Dekont

passwordValidityPeriodInDays , parolanın değiştirilmesi gerekmeden önce geçerli kaldığı gün cinsinden süreyi gösterir. passwordNotificationWindowInDays , kullanıcıların parolalarının süresinin dolmak üzere olduğunu belirtmek için ilk bildirimlerini aldıkları parola son kullanma tarihinden önceki gün cinsinden süreyi belirtir.

Sonraki adımlar

Self servis parola sıfırlama ayarlayın.