Azure Active Directory B2C kullanarak SAML kimlik sağlayıcısıyla kaydolma ve oturum açma ayarlama

Azure Active Directory B2C (Azure AD B2C), SAML 2.0 kimlik sağlayıcılarıyla federasyonu destekler. Bu makalede, kullanıcıların ADFS ve Salesforce gibi mevcut sosyal veya kurumsal kimlikleriyle oturum açmalarına olanak tanıyarak SAML kimlik sağlayıcısı kullanıcı hesabıyla oturum açmayı etkinleştirme işlemi gösterilmektedir.

Başlamadan önce, ayarladığınız ilke türünü seçmek için İlke türü seçin seçicisini kullanın. Azure Active Directory B2C, kullanıcıların uygulamalarınızla nasıl etkileşim kurduğunu tanımlamak için iki yöntem sunar: önceden tanımlanmış kullanıcı akışları veya tam olarak yapılandırılabilir özel ilkeler aracılığıyla. Bu makalede gerekli adımlar her yöntem için farklıdır.

Bu özellik yalnızca özel ilkeler için kullanılabilir. Kurulum adımları için, önceki seçicide Özel ilke'yi seçin.

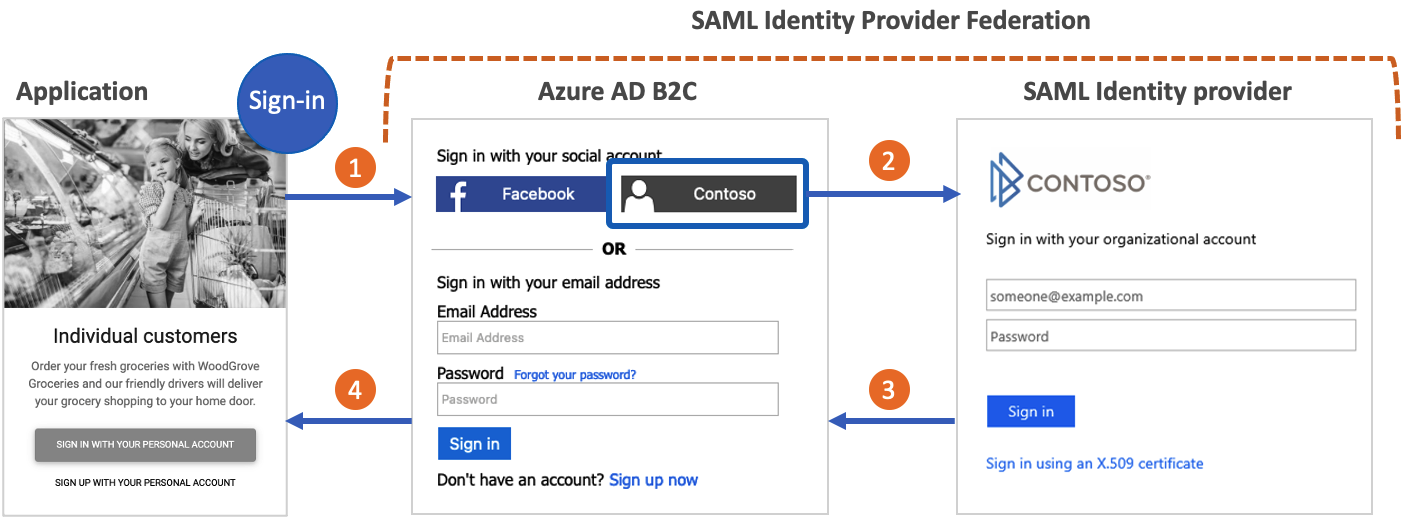

Senaryoya genel bakış

Azure AD B2C'yi, kullanıcıların dış sosyal veya kurumsal SAML kimlik sağlayıcılarının (IdP) kimlik bilgileriyle uygulamanızda oturum açmasına izin verecek şekilde yapılandırabilirsiniz. Azure AD B2C bir SAML kimlik sağlayıcısıyla bir araya geldiğinde, SAML kimlik sağlayıcısına bir SAML isteği başlatan ve SAML yanıtı bekleyen bir hizmet sağlayıcısı işlevi görür. Aşağıdaki diyagramda:

- Uygulama, Azure AD B2C'ye bir yetkilendirme isteği başlatır. Uygulama bir OAuth 2.0 veya OpenId Bağlan uygulaması ya da SAML hizmet sağlayıcısı olabilir.

- Azure AD B2C oturum açma sayfasında, kullanıcı saml kimlik sağlayıcısı hesabıyla (örneğin Contoso) oturum açmayı seçer. Azure AD B2C bir SAML yetkilendirme isteği başlatır ve kullanıcıyı oturum açma işlemini tamamlamak için SAML kimlik sağlayıcısına götürür.

- SAML kimlik sağlayıcısı bir SAML yanıtı döndürür.

- Azure AD B2C SAML belirtecini doğrular, talepleri ayıklar, kendi belirtecini çıkarır ve kullanıcıyı uygulamaya geri götürür.

Önkoşullar

- Active Directory B2C'de özel ilkeleri kullanmaya başlama bölümündeki adımları tamamlayın.

- Henüz yapmadıysanız bir web uygulaması kaydedin.

Çözümün bileşenleri

Bu senaryo için aşağıdaki bileşenler gereklidir:

- Azure AD B2C'den SAML isteklerini alma, çözme ve yanıtlama özelliğine sahip bir SAML kimlik sağlayıcısı .

- Kimlik sağlayıcınız için genel kullanıma açık bir SAML meta veri uç noktası .

- Azure AD B2C kiracısı.

Önemli

Uç noktalarınız Azure AD B2C güvenlik gereksinimlerine uygun olmalıdır. Eski TLS sürümleri ve şifreleri kullanım dışıdır. Daha fazla bilgi için bkz . Azure AD B2C TLS ve şifre paketi gereksinimleri.

İlke anahtarı oluşturma

Azure AD B2C ile SAML kimlik sağlayıcınız arasında güven oluşturmak için özel anahtarla geçerli bir X509 sertifikası sağlamanız gerekir. Azure AD B2C, sertifikanın özel anahtarını kullanarak SAML isteklerini imzalar. Kimlik sağlayıcısı, sertifikanın ortak anahtarını kullanarak isteği doğrular. Ortak anahtara teknik profil meta verileri aracılığıyla erişilebilir. Alternatif olarak, .cer dosyasını SAML kimlik sağlayıcınıza el ile yükleyebilirsiniz.

Otomatik olarak imzalanan sertifika çoğu senaryo için kabul edilebilir. Üretim ortamları için, bir sertifika yetkilisi tarafından verilen bir X509 sertifikası kullanılması önerilir. Ayrıca, bu belgenin ilerleyen bölümlerinde açıklandığı gibi, üretim dışı bir ortam için saml imzalamayı her iki tarafta da devre dışı bırakabilirsiniz.

Sertifika alma

Henüz bir sertifikanız yoksa, otomatik olarak imzalanan bir sertifika kullanabilirsiniz. Otomatik olarak imzalanan sertifika, sertifika yetkilisi (CA) tarafından imzalanmayan ve CA tarafından imzalanan bir sertifikanın güvenlik garantilerini sağlamayan bir güvenlik sertifikasıdır.

Windows'da, sertifika oluşturmak için PowerShell'de New-SelfSignedCertificate cmdlet'ini kullanın.

Otomatik olarak imzalanan bir sertifika oluşturmak için aşağıdaki PowerShell komutunu çalıştırın. bağımsız değişkenini

-Subjectuygulamanız ve Azure AD B2C kiracı adı gibi uygun şekildecontosowebapp.contoso.onmicrosoft.comdeğiştirin. Ayrıca, sertifika için-NotAfterfarklı bir süre sonu belirtmek üzere tarihi ayarlayabilirsiniz.New-SelfSignedCertificate ` -KeyExportPolicy Exportable ` -Subject "CN=yourappname.yourtenant.onmicrosoft.com" ` -KeyAlgorithm RSA ` -KeyLength 2048 ` -KeyUsage DigitalSignature ` -NotAfter (Get-Date).AddMonths(12) ` -CertStoreLocation "Cert:\CurrentUser\My"Windows bilgisayarda Kullanıcı sertifikalarını yönet'i arayın ve seçin

Sertifikalar - Geçerli Kullanıcı'nın altında Kişisel>Sertifikalar>yourappname.yourtenant.onmicrosoft.com'ni seçin.

Sertifikayı seçin ve ardından Tüm Görevleri>Dışarı Aktar eylemini>seçin.

İleri>Evet, özel anahtarı>dışarı aktar İleri'yi seçin.

Dosya Biçimini Dışarı Aktar varsayılanlarını kabul edin ve İleri'yi seçin.

Parolayı Etkinleştir seçeneğini belirleyin, sertifika için bir parola girin ve İleri'yi seçin.

Sertifikanızı kaydedeceğiniz konumu belirtmek için Gözat'ı seçin ve istediğiniz bir dizine gidin.

Farklı Kaydet penceresinde bir Dosya adı girin ve Kaydet'i seçin.

İleri>Son seçeneğini belirleyin.

Azure AD B2C'nin .pfx dosya parolasını kabul etmesi için, parolanın AES256-SHA256 yerine Windows Sertifika Deposu Dışarı Aktarma yardımcı programındaki TripleDES-SHA1 seçeneğiyle şifrelenmesi gerekir.

Sertifikayı karşıya yükleme

Sertifikanızı Azure AD B2C kiracınızda depolamanız gerekir.

- Azure Portal oturum açın.

- Birden çok kiracıya erişiminiz varsa, Dizinler + abonelikler menüsünden Azure AD B2C kiracınıza geçmek için üstteki menüden Ayarlar simgesini seçin.

- Azure portalının sol üst köşesindeki Tüm hizmetler'i seçin ve ardından Azure AD B2C'yi arayıp seçin.

- Genel Bakış sayfasında Kimlik Deneyimi Çerçevesi'ni seçin.

- İlke Anahtarları'nı ve ardından Ekle'yi seçin.

- Seçenekler için öğesini seçin

Upload. - İlke anahtarı için bir Ad girin. Örneğin,

SAMLSigningCert. Ön ekB2C_1A_, anahtarınızın adına otomatik olarak eklenir. - Özel anahtarla sertifika .pfx dosyanıza gidin ve dosyayı seçin.

- Oluştur’a tıklayın.

SAML teknik profilini yapılandırma

SAML kimlik sağlayıcısını ilkenizin uzantı dosyasındaki ClaimsProviders öğesine ekleyerek tanımlayın. Talep sağlayıcıları, SAML kimlik sağlayıcısıyla iletişim kurmak için gereken uç noktaları ve protokolleri belirleyen bir SAML teknik profili içerir. SAML teknik profiline sahip bir talep sağlayıcısı eklemek için:

TrustFrameworkExtensions.xml dosyasını açın.

ClaimsProviders öğesini bulun. Yoksa kök öğesinin altına ekleyin.

Aşağıdaki gibi yeni bir ClaimsProvider ekleyin:

<ClaimsProvider> <Domain>Contoso.com</Domain> <DisplayName>Contoso</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="Contoso-SAML2"> <DisplayName>Contoso</DisplayName> <Description>Login with your SAML identity provider account</Description> <Protocol Name="SAML2"/> <Metadata> <Item Key="PartnerEntity">https://your-AD-FS-domain/federationmetadata/2007-06/federationmetadata.xml</Item> </Metadata> <CryptographicKeys> <Key Id="SamlMessageSigning" StorageReferenceId="B2C_1A_SAMLSigningCert"/> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="assertionSubjectName" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="first_name" /> <OutputClaim ClaimTypeReferenceId="surname" PartnerClaimType="last_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="http://schemas.microsoft.com/identity/claims/displayname" /> <OutputClaim ClaimTypeReferenceId="email" /> <OutputClaim ClaimTypeReferenceId="identityProvider" DefaultValue="contoso.com" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName"/> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName"/> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId"/> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId"/> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-Saml-idp"/> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>

Aşağıdaki XML öğelerini ilgili değerle güncelleştirin:

| XML öğesi | Değer |

|---|---|

| ClaimsProvider\Domain | Doğrudan oturum açma için kullanılan etki alanı adı. Doğrudan oturum açmada kullanmak istediğiniz etki alanı adını girin. Örneğin, Contoso.com. |

| TechnicalProfile\DisplayName | Bu değer, oturum açma ekranınızdaki oturum açma düğmesinde görüntülenir. Örneğin, Contoso. |

| Metadata\PartnerEntity | SAML kimlik sağlayıcısının meta verilerinin URL'si. Veya kimlik sağlayıcısı meta verilerini kopyalayıp CDATA öğesinin <![CDATA[Your IDP metadata]]>içine ekleyebilirsiniz. |

Talepleri eşleme

OutputClaims öğesi, SAML kimlik sağlayıcısı tarafından döndürülen taleplerin listesini içerir. İlkenizde tanımlanan talebin adını kimlik sağlayıcısında tanımlanan onay adıyla eşleyin. Kimlik sağlayıcınızda talep listesi (onaylar) olup olmadığını denetleyin. Daha fazla bilgi için bkz . talep eşleme.

Yukarıdaki örnekte, Contoso-SAML2 bir SAML kimlik sağlayıcısı tarafından döndürülen talepleri içerir:

- assertionSubjectName talebi issuerUserId talebiyle eşlenir.

- first_name talebi givenName talebiyle eşlenir.

- last_name talebi, soyadı talebiyle eşlenir.

- Talep

http://schemas.microsoft.com/identity/claims/displayname, displayName talebiyle eşlenir. - Ad eşlemesi olmayan e-posta talebi.

Teknik profil, kimlik sağlayıcısı tarafından döndürülmeyen talepleri de döndürür:

- Kimlik sağlayıcısının adını içeren identityProvider talebi.

- socialIdpAuthentication varsayılan değerine sahip authenticationSource talebi.

SAML oturumu teknik profilini ekleme

SAML oturumu teknik profiliniz SM-Saml-idp yoksa uzantı ilkenize bir tane ekleyin. <ClaimsProviders> bölümünü bulun ve aşağıdaki XML parçacığını ekleyin. İlkeniz teknik profili zaten içeriyorsa SM-Saml-idp sonraki adıma geçin. Daha fazla bilgi için bkz . çoklu oturum açma oturumu yönetimi.

<ClaimsProvider>

<DisplayName>Session Management</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="SM-Saml-idp">

<DisplayName>Session Management Provider</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.SSO.SamlSSOSessionProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="IncludeSessionIndex">false</Item>

<Item Key="RegisterServiceProviders">false</Item>

</Metadata>

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

Kullanıcı yolculuğu ekleme

Bu noktada, kimlik sağlayıcısı ayarlanmıştır, ancak henüz oturum açma sayfalarından herhangi birinde kullanılamaz. Kendi özel kullanıcı yolculuğunuz yoksa, mevcut şablon kullanıcı yolculuğunun bir kopyasını oluşturun, aksi takdirde sonraki adıma geçin.

- Başlangıç paketinden TrustFrameworkBase.xml dosyasını açın.

- içeren

Id="SignUpOrSignIn"UserJourney öğesinin tüm içeriğini bulun ve kopyalayın. - TrustFrameworkExtensions.xml dosyasını açın ve UserJourneys öğesini bulun. Öğesi yoksa bir tane ekleyin.

- UserJourneys öğesinin alt öğesi olarak kopyaladığınız UserJourney öğesinin tüm içeriğini yapıştırın.

- Kullanıcı yolculuğunun kimliğini yeniden adlandırın. Örneğin,

Id="CustomSignUpSignIn".

Kimlik sağlayıcısını kullanıcı yolculuğuna ekleme

Artık bir kullanıcı yolculuğunuz olduğuna göre, yeni kimlik sağlayıcısını kullanıcı yolculuğuna ekleyin. Önce bir oturum açma düğmesi eklersiniz, ardından düğmeyi bir eyleme bağlarsınız. Eylem, daha önce oluşturduğunuz teknik profildir.

veya içeren düzenleme adımı öğesini

Type="CombinedSignInAndSignUp"Type="ClaimsProviderSelection"kullanıcı yolculuğunda bulun. Genellikle ilk düzenleme adımıdır. ClaimsProviderSelections öğesi, kullanıcının oturum açabileceği kimlik sağlayıcılarının listesini içerir. Öğelerin sırası, kullanıcıya sunulan oturum açma düğmelerinin sırasını denetler. ClaimsProviderSelection XML öğesi ekleyin. TargetClaimsExchangeId değerini kolay bir ad olarak ayarlayın.Sonraki düzenleme adımında claimsexchange öğesi ekleyin. Kimliği hedef talep değişim kimliğinin değerine ayarlayın. TechnicalProfileReferenceId değerini daha önce oluşturduğunuz teknik profilin kimliğine güncelleştirin.

Aşağıdaki XML, kimlik sağlayıcısıyla bir kullanıcı yolculuğunun ilk iki düzenleme adımını gösterir:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="ContosoExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="ContosoExchange" TechnicalProfileReferenceId="Contoso-SAML2" />

</ClaimsExchanges>

</OrchestrationStep>

Bağlı olan taraf ilkesini yapılandırma

Bağlı olan taraf ilkesi, örneğin SignUpSignIn.xml, Azure AD B2C'nin yürüteceği kullanıcı yolculuğunu belirtir. Bağlı olan taraf içinde DefaultUserJourney öğesini bulun. ReferenceId değerini, kimlik sağlayıcısını eklediğiniz kullanıcı yolculuğu kimliğiyle eşleşecek şekilde güncelleştirin.

Aşağıdaki örnekte, kullanıcı yolculuğu için CustomSignUpSignIn ReferenceId değeri olarak CustomSignUpSignInayarlanmıştır:

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Özel ilkeyi karşıya yükleme

- Azure Portal oturum açın.

- Portal araç çubuğunda Dizin + Abonelik simgesini ve ardından Azure AD B2C kiracınızı içeren dizini seçin.

- Azure portalında Azure AD B2C'yi arayın ve seçin.

- İlkeler'in altında Kimlik Deneyimi Çerçevesi'ne tıklayın.

- Özel İlkeyi Karşıya Yükle'yi seçin ve değiştirdiğiniz iki ilke dosyasını şu sırayla karşıya yükleyin: uzantı ilkesi, örneğin

TrustFrameworkExtensions.xml, ve gibiSignUpSignIn.xmlbağlı olan taraf ilkesi.

SAML kimlik sağlayıcınızı yapılandırma

İlkeniz yapılandırıldıktan sonra SAML kimlik sağlayıcınızı Azure AD B2C SAML meta verileriyle yapılandırmanız gerekir. SAML meta verileri, ilkenizin ,hizmet sağlayıcısının yapılandırmasını kullanıma açmak için SAML protokolünde kullanılan bilgilerdir. Hizmetlerin oturum açma ve oturum kapatma, sertifikalar, oturum açma yöntemi ve daha fazlası gibi konumunu tanımlar.

Her SAML kimlik sağlayıcısının bir hizmet sağlayıcısı ayarlamaya yönelik farklı adımları vardır. Bazı SAML kimlik sağlayıcıları Azure AD B2C meta verilerini isterken, diğerleri meta veri dosyasını el ile gözden geçirmenizi ve bilgileri sağlamanızı gerektirir. Rehberlik için kimlik sağlayıcınızın belgelerine bakın.

Aşağıdaki örnekte, Azure AD B2C teknik profilinin SAML meta verilerinin URL adresi gösterilmektedir:

https://<your-tenant-name>.b2clogin.com/<your-tenant-name>.onmicrosoft.com/<your-policy>/samlp/metadata?idptp=<your-technical-profile>

Özel etki alanı kullanırken aşağıdaki biçimi kullanın:

https://your-domain-name/<your-tenant-name>.onmicrosoft.com/<your-policy>/samlp/metadata?idptp=<your-technical-profile>

Aşağıdaki değerleri değiştirin:

- kiracınızın adıyla (örneğin, your-tenant.onmicrosoft.com).

- login.contoso.com gibi özel etki alanı adınız ile etki alanınız-adınız .

- ilkenizin adını yazın. Örneğin, B2C_1A_signup_signin_adfs.

- saml kimlik sağlayıcısı teknik profilinizin adıyla sizin-technical-profiliniz. Örneğin, Contoso-SAML2.

Bir tarayıcı açın ve URL'ye gidin. Doğru URL'yi yazdığınızdan ve XML meta veri dosyasına erişiminiz olduğundan emin olun.

Özel ilkenizi test edin

- Azure Portal oturum açın.

- Birden çok kiracıya erişiminiz varsa, Dizinler + abonelikler menüsünden Azure AD B2C kiracınıza geçmek için üstteki menüden Ayarlar simgesini seçin.

- Azure portalında Azure AD B2C'yi arayın ve seçin.

- İlkeler'in altında Kimlik Deneyimi Çerçevesi'ne tıklayın

- Bağlı olan taraf ilkenizi seçin, örneğin

B2C_1A_signup_signin. - Uygulama için daha önce kaydettiğiniz bir web uygulamasını seçin. Yanıt URL'si göstermelidir

https://jwt.ms. - Şimdi çalıştır düğmesini seçin.

- Contoso hesabıyla oturum açmak için kaydolma veya oturum açma sayfasında Contoso'yı seçin.

Oturum açma işlemi başarılı olursa, tarayıcınız Azure AD B2C tarafından döndürülen belirtecin içeriğini görüntüleyen öğesine yönlendirilir https://jwt.ms.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin