Öğretici: Parolasız kimlik doğrulaması için BlokSec ile Azure Active Directory B2C'yi yapılandırma

Başlamadan önce

Azure Active Directory B2C'nin uygulamalarla kullanıcı etkileşimlerini tanımlamak için iki yöntemi vardır: önceden tanımlanmış kullanıcı akışları veya yapılandırılabilir özel ilkeler.

Not

Azure Active Directory B2C'de özel ilkeler öncelikli olarak karmaşık senaryoları ele alır. Çoğu senaryo için yerleşik kullanıcı akışlarını öneririz.

Bkz. Kullanıcı akışlarına ve özel ilkelere genel bakış

B2C ve BlokSec'i Azure AD

Azure Active Directory B2C (Azure AD B2C) kimlik doğrulamasını BlokSec Merkezi Olmayan Kimlik Yönlendiricisi ile tümleştirmeyi öğrenin. BlokSec çözümü, parolasız kimlik doğrulaması ve belirteçsiz çok faktörlü kimlik doğrulaması ile kullanıcı oturumunu basitleştirir. Çözüm, müşterileri parola dolması, kimlik avı ve ortadaki adam gibi kimlikle ilgili saldırılara karşı korur.

Daha fazla bilgi edinmek için bloksec.com: BlokSec Technologies Inc. sayfasına gidin.

Senaryo açıklaması

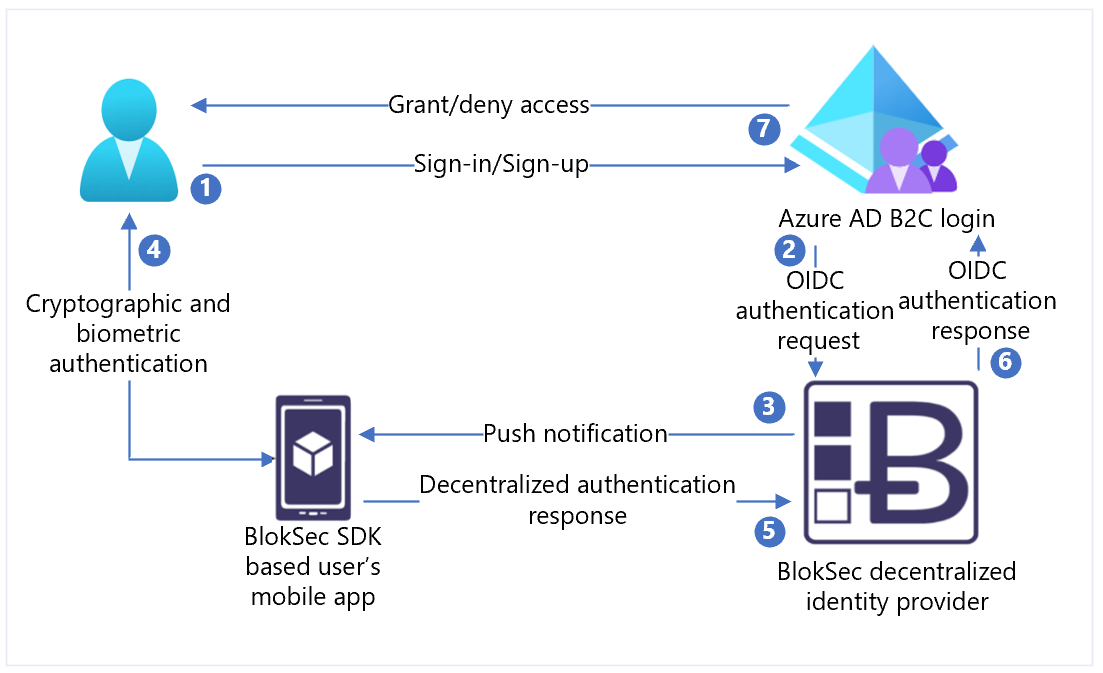

BlokSec tümleştirmesi aşağıdaki bileşenleri içerir:

- Azure AD B2C – B2C uygulamaları için yetkilendirme sunucusu ve kimlik sağlayıcısı (IdP)

- BlokSec Merkezi Olmayan Kimlik Yönlendiricisi – Kimlik doğrulama ve yetkilendirme isteklerini kullanıcı Kişisel Kimlik Sağlayıcısı (PIdP) uygulamalarına yönlendirmek için BlokSec DIaaS uygulayan hizmetler için ağ geçidi

- Azure AD B2C'de bir OpenID Connect (OIDC) kimlik sağlayıcısıdır

- BlokSec SDK tabanlı mobil uygulama – merkezi olmayan kimlik doğrulama senaryosunda kullanıcı PIdP'i.

- BlokSec SDK'sını kullanmıyorsanız ücretsiz BlokSec yuID için Google Play'e gidin

Aşağıdaki mimari diyagramıNda BlokSec çözümü uygulamasındaki kaydolma, oturum açma akışı gösterilmektedir.

- Kullanıcı bir Azure AD B2C uygulamasında oturum açar ve Azure AD B2C oturum açma ve kaydolma ilkesine iletilir

- Azure AD B2C, OIDC yetkilendirme kodu akışını kullanarak kullanıcıyı BlokSec merkezi olmayan kimlik yönlendiricisine yönlendirir.

- BlokSec yönlendiricisi, kimlik doğrulaması ve yetkilendirme isteği ayrıntılarını içeren kullanıcı mobil uygulamasına bir anında iletme bildirimi gönderir.

- Kullanıcı kimlik doğrulama sınamasını inceler. Kabul edilen bir kullanıcıdan parmak izi veya yüz taraması gibi biyometri istenir.

- Yanıt, kullanıcının benzersiz dijital anahtarıyla dijital olarak imzalanır. Kimlik doğrulama yanıtı sahip olma, iletişim durumu ve onay kanıtı sağlar. Yanıt yönlendiriciye döner.

- Yönlendirici, dijital imzayı kullanıcının dağıtılmış kayıt defterinde depolanan sabit benzersiz ortak anahtarıyla doğrular. Yönlendirici, Azure AD B2C'yi kimlik doğrulama sonucuyla yanıtlar.

- Kullanıcıya erişim verildi veya erişim reddedildi.

BlokSec'i etkinleştirme

- bloksec.com gidin ve Tanıtım kiracısı iste'yi seçin.

- İleti alanında, Azure AD B2C ile tümleştirmek istediğinizi belirtin.

- Ücretsiz BlokSec yuID mobil uygulamasını indirin ve yükleyin.

- Tanıtım kiracısı hazırlandıktan sonra bir e-posta gönderilir.

- BlokSec uygulamasına sahip mobil cihazda, yönetici hesabınızı yuID uygulamanıza kaydetmek için bağlantıyı seçin.

Önkoşullar

Başlamak için gerekli olanlar:

- Bir Azure aboneliği

- Hesabınız yoksa azfree hesabı alın

- Azure aboneliğine bağlı bir Azure AD B2C kiracısı

- BlokSec tanıtımı

- Web uygulaması kaydetme

Ayrıca bkz. Öğretici: Azure AD B2C'de kullanıcı akışları ve özel ilkeler oluşturma

BlokSec'te uygulama kaydı oluşturma

BlokSec'ten gelen hesap kaydı e-postasında BlokSec yönetici konsolunun bağlantısını bulun.

- BlokSec yönetici konsolunda oturum açın.

- Ana panoda Uygulama > Ekle Özel Oluştur'u seçin.

- Ad alanına B2C Azure AD veya bir uygulama adı girin.

- SSO türü için OIDC'yi seçin.

- Logo URI'sine logo resminin bağlantısını girin.

- Yeniden Yönlendirme URI'leri için kullanın

https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authresp. Örneğin,https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authresp. Özel etki alanı için girinhttps://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. - Oturumu kapatma sonrası yeniden yönlendirme URI'leri için girin

https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/{policy}/oauth2/v2.0/logout. - Uygulama yapılandırmasını açmak için oluşturulan Azure AD B2C uygulamasını seçin.

- Uygulama Gizli Dizisi Oluştur'a tıklayın.

Daha fazla bilgi edinin: Oturumu kapatma isteği gönderin.

Not

Azure AD B2C'de kimlik sağlayıcısını (IdP) yapılandırmak için uygulama kimliğine ve uygulama gizli dizisine ihtiyacınız vardır.

Azure AD B2C'de yeni kimlik sağlayıcısı ekleme

Aşağıdaki yönergeler için Azure AD B2C kiracınızı içeren dizini kullanın.

- Azure AD B2C kiracınızın Genel Yöneticisi olarak Azure portal oturum açın.

- Portal araç çubuğunda Dizinler + abonelikler'i seçin.

- Portal ayarları, Dizinler + abonelikler sayfasındaki Dizin adı listesinde Azure AD B2C dizininizi bulun.

- Değiştir'i seçin.

- Azure portal sol üst köşesinde Tüm hizmetler'i seçin.

- Azure AD B2C'yi arayın ve seçin.

- Pano>Azure Active Directory B2C>Kimlik sağlayıcıları'na gidin.

- Yeni OpenID Connect Sağlayıcısı'yı seçin.

- Add (Ekle) seçeneğini belirleyin.

Kimlik sağlayıcısı yapılandırma

- Kimlik sağlayıcı türü OpenID Connect'i > seçin

- Ad alanına BlokSec yuID Parolasız veya başka bir ad girin.

- Meta Veri URL'si için girin

https://api.bloksec.io/oidc/.well-known/openid-configuration. - İstemci IDV'si için BlokSec yönetici kullanıcı arabiriminden uygulama kimliğini girin.

- İstemci Gizli Anahtarı için BlokSec yönetici kullanıcı arabiriminden uygulama Gizli Dizisini girin.

- Kapsam için OpenID e-posta profili'ne tıklayın.

- Yanıt türü olarakKod'a tıklayın.

- Etki alanı ipucu için yuID'yi seçin.

- Tamam’ı seçin.

- Bu kimlik sağlayıcısının taleplerini eşle'yi seçin.

- Kullanıcı Kimliği için alt öğesini seçin.

- Görünen ad için ad'ı seçin.

- Verilen ad için given_name kullanın.

- Soyadı için family_name kullanın.

- Email için e-postayı kullanın.

- Kaydet’i seçin.

Kullanıcı kaydı

- Sağlanan kimlik bilgileriyle BlokSec yönetim konsolunda oturum açın.

- Daha önce oluşturulan Azure AD B2C uygulamasına gidin.

- Sağ üst kısımda dişli simgesini seçin.

- Hesap Oluştur'u seçin.

- Hesap Oluştur alanına kullanıcı bilgilerini girin. Hesap Adı'nı not edin.

- Gönder’i seçin.

Kullanıcı, sağlanan e-posta adresinde bir hesap kaydı e-postası alır. Kullanıcıya BlokSec yuID uygulamasıyla mobil cihazda kayıt bağlantısını seçmesini sağlayın.

Kullanıcı akışı ilkesi oluşturma

Aşağıdaki yönergeler için BlokSec'in yeni bir OIDC kimlik sağlayıcısı (IdP) olduğundan emin olun.

- Azure AD B2C kiracınızdaki İlkeler'in altında Kullanıcı akışları'yı seçin.

- Yeni kullanıcı akışı’nı seçin.

- Kaydol'u seçin veSürüm>Oluşturma'da> oturumaçın.

- İlke Adı girin.

- Kimlik sağlayıcıları bölümünde oluşturulan BlokSec kimlik sağlayıcısını seçin.

- Yerel Hesap için Yok'u seçin. Bu eylem, e-posta ve parola tabanlı kimlik doğrulamasını devre dışı bırakır.

- Kullanıcı akışını çalıştır'ı seçin

- Forma Yanıt URL'sini girin, örneğin

https://jwt.ms. - Tarayıcı BlokSec oturum açma sayfasına yönlendirilir.

- Kullanıcı kaydındaki hesap adını girin.

- Kullanıcı, BlokSec yuID uygulamasıyla mobil cihazda bir anında iletme bildirimi alır.

- Kullanıcı bildirimi açar ve kimlik doğrulama sınaması görüntülenir.

- Kimlik doğrulaması kabul edilirse, tarayıcı kullanıcıyı yanıtlayan URL'ye yönlendirir.

Not

Azure Active Directory B2C'de özel ilkeler öncelikli olarak karmaşık senaryoları ele alır. Çoğu senaryo için yerleşik kullanıcı akışlarını öneririz.

Bkz. Kullanıcı akışlarına ve özel ilkelere genel bakış

İlke anahtarı oluşturma

Azure AD B2C kiracınızda not ettiğiniz gizli anahtarı depolayın. Aşağıdaki yönergeler için dizini Azure AD B2C kiracınızla birlikte kullanın.

- Azure Portal’ında oturum açın.

- Portal araç çubuğunda Dizinler + abonelikler'i seçin.

- Portal ayarları, Dizinler + abonelikler sayfasındaki Dizin adı listesinde Azure AD B2C dizininizi bulun.

- Değiştir'i seçin.

- Azure portal sol üst köşesinde Tüm hizmetler'i seçin

- Azure AD B2C'yi arayın ve seçin.

- Genel Bakış sayfasında Kimlik Deneyimi Çerçevesi'ni seçin.

- İlke Anahtarları'nı seçin.

- Add (Ekle) seçeneğini belirleyin.

- Seçenekler için El ile'yi seçin.

- İlke anahtarı için bir ilke Adı girin. Örneğin,

BlokSecAppSecret. Ön ekB2C_1A_anahtar adına eklenir. - Gizli dizi alanına not ettiğiniz gizli diziyi girin.

- Anahtar kullanımı için İmza'yı seçin.

- Oluştur’u seçin.

BlokSec'i kimlik sağlayıcısı olarak yapılandırma

Kullanıcıların BlokSec merkezi olmayan kimliği kullanarak oturum açmasını sağlamak için BlokSec'i talep sağlayıcısı olarak tanımlayın. Bu eylem, Azure AD B2C'nin onunla bir uç nokta üzerinden iletişim kurmasını sağlar. Azure AD B2C, kullanıcıların kimlik doğrulamasını parmak izi veya yüz taraması gibi biyometri kullanarak doğrulamak için uç nokta taleplerini kullanır.

BlokSec'i talep sağlayıcısı olarak tanımlamak için ilke uzantısı dosyasındaki ClaimsProvider öğesine ekleyin.

TrustFrameworkExtensions.xmluygulamasını açın.ClaimsProviders öğesini bulun. Öğesi görünmüyorsa, kök öğesinin altına ekleyin.

Yeni bir ClaimsProvider eklemek için:

<ClaimsProvider> <Domain>bloksec</Domain> <DisplayName>BlokSec</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="BlokSec-OpenIdConnect"> <DisplayName>BlokSec</DisplayName> <Description>Login with your BlokSec decentriled identity</Description> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="METADATA">https://api.bloksec.io/oidc/.well-known/openid-configuration</Item> <!-- Update the Client ID below to the BlokSec Application ID --> <Item Key="client_id">00000000-0000-0000-0000-000000000000</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid profile email</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> <Item Key="UsePolicyInRedirectUri">false</Item> <Item Key="DiscoverMetadataByTokenIssuer">true</Item> <Item Key="ValidTokenIssuerPrefixes">https://api.bloksec.io/oidc</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_BlokSecAppSecret" /> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>uygulama kaydından uygulama kimliğine client_id ayarlayın.

Kaydet’i seçin.

Kullanıcı yolculuğu ekleme

Kimlik sağlayıcısı ayarlandıysa ancak herhangi bir oturum açma sayfasında ayarlanmadıysa aşağıdaki yönergeleri kullanın. Özel bir kullanıcı yolculuğunuz yoksa, şablon kullanıcı yolculuğunu kopyalayın.

- Başlangıç paketinden dosyayı açın

TrustFrameworkBase.xml. - Id=

SignUpOrSignIniçeren UserJourneys öğesinin içeriğini bulun ve kopyalayın. TrustFrameworkExtensions.xmluygulamasını açın.- UserJourneys öğesini bulun. Öğe görünmüyorsa bir tane ekleyin.

- UserJourneys öğesinin alt öğesi olarak kopyaladığınız UserJourney öğesinin içeriğini yapıştırın.

- Kullanıcı yolculuğu kimliğini yeniden adlandırın. Örneğin, ID=

CustomSignUpSignIn.

Kimlik sağlayıcısını kullanıcı yolculuğuna ekleme

Kullanıcı yolculuğunuz varsa, yeni kimlik sağlayıcısını ekleyin. Önce bir oturum açma düğmesi ekleyin, ardından bunu oluşturduğunuz teknik profil olan bir eyleme bağlayın.

- Kullanıcı yolculuğunda, Type= veya Type

ClaimsProviderSelection=CombinedSignInAndSignUpiçeren düzenleme adımı öğesini bulun. Bu genellikle ilk düzenleme adımıdır. ClaimsProviderSelections öğesi, kullanıcı oturum açma için kimlik sağlayıcılarının listesini içerir. Öğelerin sırası, kullanıcının gördüğü oturum açma düğmelerinin sırasını denetler. - ClaimsProviderSelection XML öğesi ekleyin.

- TargetClaimsExchangeId değerini kolay bir ad olarak ayarlayın.

- Sonraki düzenleme adımında ClaimsExchange öğesi ekleyin.

- Kimliği hedef talep değişim kimliğinin değerine ayarlayın.

- TechnicalProfileReferenceId değerini oluşturduğunuz teknik profilin kimliğine güncelleştirin.

Aşağıdaki XML, kimlik sağlayıcısıyla ilk iki kullanıcı yolculuğu düzenleme adımını gösterir:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="BlokSecExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="BlokSecExchange" TechnicalProfileReferenceId="BlokSec-OpenIdConnect" />

</ClaimsExchanges>

</OrchestrationStep>

Bağlı olan taraf ilkesini yapılandırma

Bağlı olan taraf ilkesi, örneğin SignUpSignIn.xml, B2C'nin yürüttüğü Azure AD kullanıcı yolculuğunu belirtir.

- Bağlı olan taraf içinde DefaultUserJourney öğesini bulun.

- ReferenceId değerini, kimlik sağlayıcısını eklediğiniz kullanıcı yolculuğu kimliğiyle eşleşecek şekilde güncelleştirin.

Aşağıdaki örnekte, kullanıcı yolculuğu için CustomSignUpOrSignIn ReferenceId değeri olarak CustomSignUpOrSignInayarlanmıştır.

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Özel ilkeyi karşıya yükleme

Aşağıdaki yönergeler için dizini Azure AD B2C kiracınızla birlikte kullanın.

- Azure Portal’ında oturum açın.

- Portal araç çubuğunda Dizinler + abonelikler'i seçin.

- Portal ayarları, Dizinler + abonelikler sayfasındaki Dizin adı listesinde Azure AD B2C dizininizi bulun

- Değiştir'i seçin.

- Azure portal Azure AD B2C'yi arayın ve seçin.

- İlkeler'in altında Kimlik Deneyimi Çerçevesi'ne tıklayın.

- Özel İlkeyi Karşıya Yükle'yi seçin.

- Değiştirdiğiniz iki ilke dosyasını aşağıdaki sırayla karşıya yükleyin:

- Uzantı ilkesi, örneğin

TrustFrameworkExtensions.xml - Bağlı olan taraf ilkesi, örneğin

SignUpSignIn.xml

Özel ilkeyi test edin

- Bağlı olan taraf ilkenizi seçin, örneğin

B2C_1A_signup_signin. - Uygulama için kaydettiğiniz bir web uygulamasını seçin.

- Yanıt URL'si olarak

https://jwt.msgörünür. - Şimdi çalıştır'ı seçin.

- Kaydolma veya oturum açma sayfasında Google hesabıyla oturum açmak için Google'ı seçin.

- Tarayıcı adresine

https://jwt.msyönlendirilir. Azure AD B2C tarafından döndürülen belirteç içeriğine bakın.

Daha fazla bilgi edinin: Öğretici: Azure Active Directory B2C'de web uygulaması kaydetme