Öğretici: Azure Active Directory B2C ve F5 BIG-IP ile uygulamalar için güvenli karma erişimi etkinleştirme

Azure Active Directory B2C'yi (Azure AD B2C) F5 BIG-IP Erişim İlkesi Yöneticisi (APM) ile tümleştirmeyi öğrenin. Azure AD B2C ön kimlik doğrulaması, Koşullu Erişim (CA) ve çoklu oturum açma (SSO) ile eski uygulamaları BIG-IP güvenliği aracılığıyla güvenli bir şekilde İnternet'te kullanıma açabilirsiniz. F5 Inc. bilgi işlem, depolama ve ağ kaynakları dahil olmak üzere bağlı hizmetlerin teslimi, güvenliği, performansı ve kullanılabilirliğine odaklanır. Donanım, modüler yazılım ve buluta hazır sanal gereç çözümleri sağlar.

F5 BIG-IP Uygulama Teslim Denetleyicisi'ni (ADC) özel ağlar ve internet arasında güvenli bir ağ geçidi olarak dağıtın. Uygulama düzeyinde inceleme ve özelleştirilebilir erişim denetimleri için özellikler vardır. Ters ara sunucu olarak dağıtılırsa, APM tarafından yönetilen bir federasyon kimlik erişim katmanıyla iş uygulamalarına güvenli karma erişimi etkinleştirmek için BIG-IP kullanın.

f5.com kaynaklarına gidin ve şu teknik incelemelere gidin: Microsoft Entra Kimliği aracılığıyla Tüm Uygulamalarınıza Güvenli Erişimi Kolayca Yapılandırma

Önkoşullar

Başlamak için gerekli olanlar:

- Bir Azure aboneliği

- Hesabınız yoksa ücretsiz bir Azure hesabı edinin

- Azure aboneliğine bağlı bir Azure AD B2C kiracısı

- Azure'da BIG-IP veya dağıtılmış bir BIG-IP Sanal Ortamı (VE) deneme sürümü

- Aşağıdaki F5 BIG-IP lisanslarından herhangi biri:

- F5 BIG-IP® En iyi paket

- F5 BIG-IP Erişim İlkesi Yöneticisi™ tek başına lisansı

- BIG-IP F5 BIG-IP Local Traffic Manager™ (LTM) üzerinde F5 BIG-IP® Erişim İlkesi Yöneticisi™ eklenti lisansı

- 90 günlük BIG-IP tam özellik deneme lisansı

- Test için üst bilgi tabanlı bir web uygulaması veya IIS uygulaması

- HTTPS üzerinden hizmet yayımlamak veya test sırasında varsayılanı kullanmak için SSL sertifikası

- Bkz. SSL profili

Senaryo açıklaması

Aşağıdaki senaryo üst bilgi tabanlıdır, ancak Kerberos SSO'ya ulaşmak için bu yöntemleri kullanabilirsiniz.

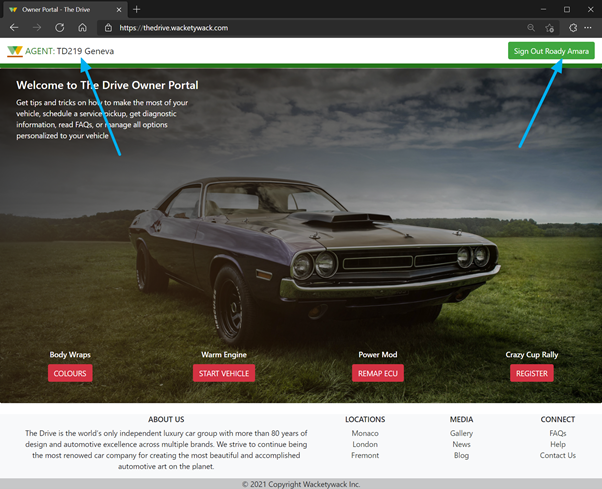

Bu senaryo için iç uygulama için erişim, eski bir aracı sisteminden HTTP yetkilendirme üst bilgilerini almaya dayanır. Satış temsilcileri ilgili içerik alanlarına yönlendirilebilir. Hizmetin daha geniş bir tüketici tabanına genişletilmesi gerekir. Uygulama, tüketici kimlik doğrulaması seçenekleri için yükseltilir veya değiştirilir.

İdeal olarak, uygulama yükseltmesi modern bir kontrol düzlemi ile doğrudan yönetimi ve idareyi destekler. Bununla birlikte, modernleştirmeye yönelik zaman ve çaba maliyetleri ve olası kapalı kalma süresini ortaya çıkartır. Bunun yerine, genel İnternet ile iç Azure sanal ağı (VNet) arasında bir BIG-IP Virtual Edition (VE) dağıtarak Azure AD B2C ile erişim geçidi oluşturun. Uygulamanın önündeki BIG-IP, Azure AD B2C ön kimlik doğrulaması ve üst bilgi tabanlı SSO ile hizmetin yer paylaşımını etkinleştirerek uygulama güvenliği duruşunu geliştirir.

Güvenli karma erişim çözümü aşağıdaki bileşenlere sahiptir:

- Uygulama - Azure AD B2C ve BIG-IP güvenli karma erişim ile korunan arka uç hizmeti

- Azure AD B2C - BIG-IP APM'ye kullanıcı kimlik bilgilerini, çok faktörlü kimlik doğrulamasını ve SSO'ları doğrulayan kimlik sağlayıcısı (IdP) ve OpenID Connect (OIDC) yetkilendirme sunucusu

- BIG-IP - Uygulama için ters ara sunucu. BIG-IP APM, üst bilgi tabanlı SSO'nun arka uç hizmetine atanmasından önce kimlik doğrulamasını OIDC yetkilendirme sunucusuna devreden OIDC istemcisidir.

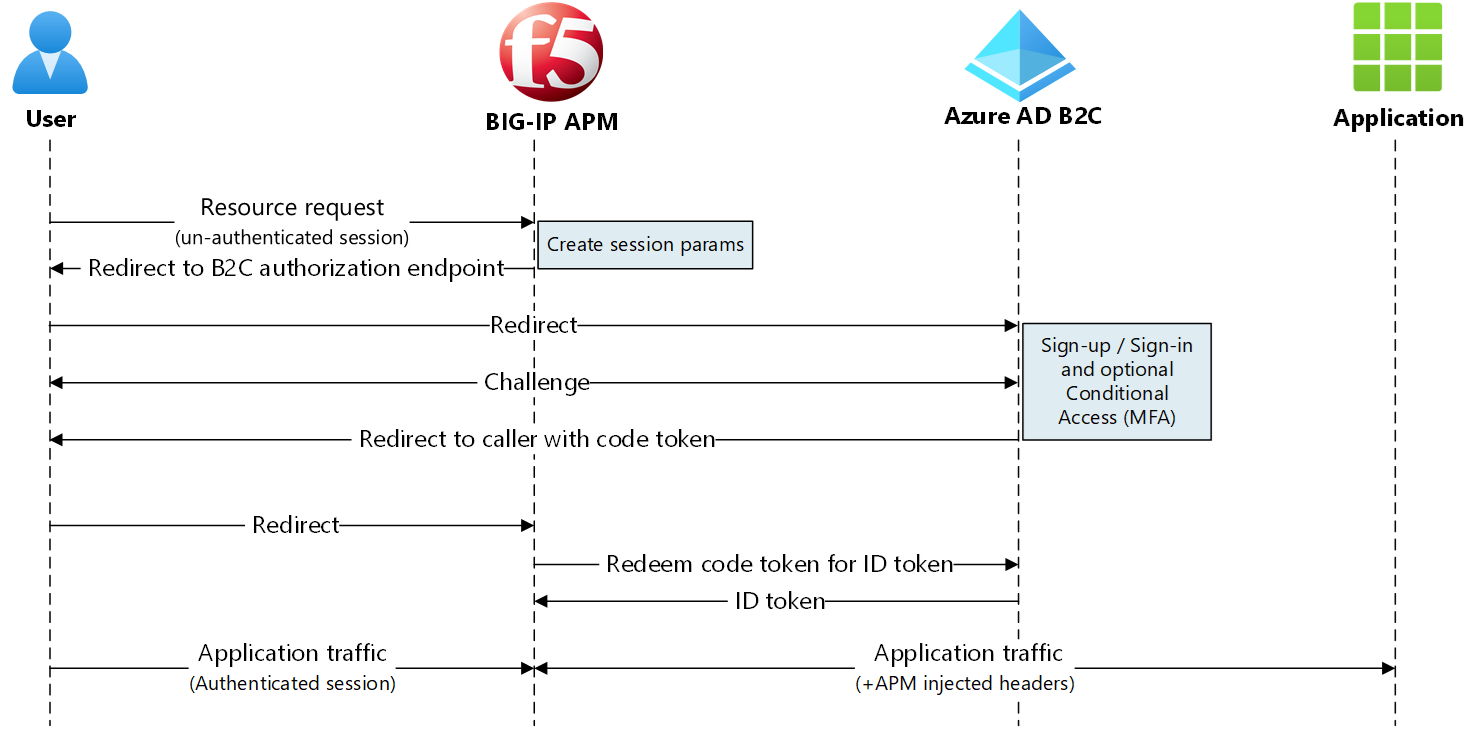

Aşağıdaki diyagramda bu senaryo için hizmet sağlayıcısı (SP) tarafından başlatılan akış gösterilmektedir.

- Kullanıcı uygulama uç noktasına bağlanır. BIG-IP, hizmet sağlayıcısıdır.

- BIG-IP APM OIDC istemcisi, kullanıcıyı Azure AD B2C kiracı uç noktası olan OIDC yetkilendirme sunucusuna yönlendirir

- Azure AD B2C kiracısı kullanıcının kimliğini önceden doğrular ve Koşullu Erişim ilkelerini uygular

- Azure AD B2C kullanıcıyı yetkilendirme koduyla sp'ye yeniden yönlendirir

- OIDC istemcisi yetkilendirme sunucusundan kimlik belirteci için yetkilendirme kodunu değiştirmesini ister

- BIG-IP APM kullanıcı erişimi verir ve uygulamaya iletilen istemci isteğine HTTP üst bilgilerini ekler

B2C yapılandırmasını Azure AD

Azure AD B2C kimlik doğrulamasıyla BIG-IP'yi etkinleştirmek için kullanıcı akışı veya özel ilke içeren bir Azure AD B2C kiracısı kullanın.

Bkz. Öğretici: Azure AD B2C'de kullanıcı akışları ve özel ilkeler oluşturma

Özel öznitelikleri oluşturma

Azure AD B2C kullanıcı nesnelerinden, federasyon IdP'lerinden, API bağlayıcılarından veya kullanıcı kaydolmasından özel öznitelikler alın. Uygulamaya giden belirteçe öznitelikleri ekleyin.

Eski uygulamalar belirli öznitelikler beklediği için bunları kullanıcı akışınıza ekleyin. Bunları uygulamanızın gerektirdiği özniteliklerle değiştirebilirsiniz. Ya da yönergeleri kullanarak bir test uygulaması ayarliyorsanız üst bilgileri kullanın.

- Azure portal Genel Yönetici olarak oturum açın.

- Sol bölmede Kullanıcı öznitelikleri'ni seçin.

- Ekle'yi seçerek iki özel öznitelik oluşturun.

- Aracı Kimliği için Dize Veri Türü'nü seçin.

- Aracı Coğrafi Olarak Dize Veri Türü'nü seçin.

Kullanıcı akışına öznitelik ekleme

- Sol taraftaki menüde İlkeler>Kullanıcı akışları'na gidin.

- İlkenizi seçin, örneğin B2C_1_SignupSignin.

- Kullanıcı öznitelikleri’ni seçin.

- Her iki özel özniteliği de ekleyin.

- Görünen Ad özniteliğini ekleyin. Bu öznitelikler, kullanıcı kaydolma sırasında toplanır.

- Uygulama talepleri’ni seçin.

- Her iki özel özniteliği de ekleyin.

- Görünen Adı ekleyin. Bu öznitelikler BIG-IP'ye gider.

- Kullanıcı akışını çalıştır'ı seçin.

- Kullanıcı akışı menüsünde, sol gezinti çubuğunda tanımlı öznitelik istemlerini doğrulayın.

Daha fazla bilgi edinin: Öğretici: Azure AD B2C'de kullanıcı akışları ve özel ilkeler oluşturma

B2C federasyonu Azure AD

Big-IP'yi federasyona alın ve karşılıklı güven için B2C'yi Azure AD. BIG-IP'yi Azure AD B2C kiracısında OIDC uygulaması olarak kaydedin.

- Portalda Uygulama kayıtları>Yeni kayıt'ı seçin.

- HeaderApp1 gibi bir uygulama Adı girin.

- Desteklenen hesaptürleri'nin altında Herhangi bir kimlik sağlayıcısındaki veya kuruluş dizinindeki hesaplar 'ı seçin (kullanıcı akışlarıyla kullanıcıların kimliğini doğrulamak için).

- Yeniden Yönlendirme URI'si'nin altında Web'i seçin.

- Korumalı hizmet genel FQDN'sine girin.

- Yolu girin.

- Kalan seçimleri bırakın.

- Kaydet’i seçin.

- Sertifika gizli dizileri&>+ Yeni istemci gizli dizisi'ne gidin.

- Açıklayıcı bir ad girin

- BIG-IP tarafından kullanılan gizli dizi için bir TTL girin.

- BIG-IP yapılandırması için İstemci Gizli Dizisi'ne dikkat edin.

Yeniden yönlendirme URI'si BIG-IP uç noktasıdır. Kimlik doğrulamasından sonra yetkilendirme sunucusu (Azure AD B2C) kullanıcıları uç noktaya gönderir.

Daha fazla bilgi edinin: Öğretici: Azure AD B2C için Azure AD B2C'de web uygulaması kaydetme.

BIG-IP yapılandırması

BIG-IP yapılandırması için Destekli Yapılandırma v.7/8 kullanın. İş akışı çerçevesi topolojilere erişmek için uyarlanmıştır ve hızlı web hizmeti yayımlamayı gerçekleştirir.

Destekli Yapılandırma sürümü

- Sürümü onaylamak için bir yönetici hesabıyla BIG-IP web yapılandırmasında oturum açın.

- Erişim>Destekli Yapılandırma'ya gidin.

- Sürüm sağ üst köşede görünür.

Destekli Yapılandırma'yı yükseltmek için K85454683 için my.f5.com: BIG-IP sisteminde F5 BIG-IP Destekli Yapılandırmayı Yükseltme bölümüne gidin.

SSL profilleri

TLS üzerinden istemci tarafı trafiğin güvenliğini sağlamak için istemci SSL profiliyle yapılandırılmış BIG-IP kullanın. Uygulamanızın genel kullanıma yönelik URL'si tarafından kullanılan etki alanı adıyla eşleşen bir sertifikayı içeri aktarın. Genel sertifika yetkilisi kullanmanızı öneririz, ancak test için BIG-IP otomatik olarak imzalanan sertifikaları kullanabilirsiniz.

BIG-IP VE'ye sertifika eklemek ve yönetmek için BIG-IP Sistemi için techdocs.f5.com: SSL Yönetimi'ne gidin.

Destekli Yapılandırma

- Dağıtım sihirbazını başlatmak için web yapılandırmasında Access>Destekli Yapılandırma'ya gidin.

- OAuth İstemcisi ve Kaynak Sunucusu olarakFederasyon> F5'i seçin.

- Bu senaryonun akış özetini inceleyin.

- İleri’yi seçin.

- Sihirbaz başlatılır.

OAuth özellikleri

Aşağıdaki bölümlerde, BIG-IP APM ile Azure AD B2C kiracısı olan OAuth yetkilendirme sunucusu arasında federasyonu etkinleştirmek için özellikleri tanımlayın. OAuth, BIG-IP yapılandırması boyunca adlandırılır. Çözüm, OAuth 2.0 protokolünde bir kimlik katmanı olan OIDC'yi kullanır. OIDC istemcileri kullanıcı kimliğini doğrular ve diğer profil bilgilerini alır.

Yapılandırma adı

Yapılandırma görünen adı, Destekli Yapılandırma'daki dağıtım yapılandırmalarını ayırt etmek için yardımcı olur. Adı değiştiremezsiniz ve yalnızca Destekli Yapılandırma görünümünde görünür.

Mode

BIG-IP APM bir OIDC istemcisi olduğundan İstemci seçeneğini belirleyin.

DNS çözümleyicisi

Belirtilen hedef, Azure AD B2C uç noktalarının genel IP adreslerini çözümlemelidir. Bir genel DNS çözümleyicisi seçin veya yeni bir çözümleyici oluşturun.

Sağlayıcı ayarları

Azure AD B2C'yi OAuth2 IdP olarak yapılandırın. Destekli Yapılandırma'nın Azure AD B2C şablonu vardır, ancak belirli kapsamlar içermez.

Yeni bir sağlayıcı ekleyin ve yapılandırın:

OAuth genel özellikleri

| Özellikler | Description |

|---|---|

| OAuth sağlayıcı türü | Özel |

| OAuth sağlayıcısını seçin | Yeni oluşturma veya OAuth sağlayıcısı kullanma |

| Name | B2C IdP için görünen ad. Bu ad kullanıcılara oturum açma sırasında sağlayıcı seçeneği olarak görünür |

| Belirteç türü | JSON web belirteci |

OAuth ilke ayarları

| Özellikler | Description |

|---|---|

| Kapsam | Boş bırakın. Kullanıcı oturum açma için OpenID kapsamı otomatik olarak eklenir |

| Verme türü | Yetkilendirme kodu |

| OpenID Connect'i etkinleştirme | APM OAuth istemcisini OIDC moduna alma seçeneğini belirleyin |

| Akış türü | Yetkilendirme kodu |

OAuth sağlayıcı ayarları

Aşağıdaki OpenID URI'si, sertifika geçişi imzalama gibi IdP bilgilerini bulmak için OIDC istemcileri tarafından kullanılan meta veri uç noktasını ifade eder.

- Azure AD B2C kiracınız için meta veri uç noktasını bulun. Uygulama kayıtları>Endpoints'e gitmek.

- Azure AD B2C OpenID Connect meta veri belgesi URI'sini kopyalayın. Örneğin,

https://wacketywackb2c .b2clogin.com/<tenantname>.onmicrosoft.com/<policyname>/v2.0/.well-known/openid-configuration. - URI'yi özelliklerinizle

https://<tenantname>.b2clogin.com/WacketywackB2C.onmicrosoft.com/B2C_1_SignUpIn/v2.0/.well-known/openid-configurationgüncelleştirin. - URI'yi tarayıcıya yapıştırın.

- Azure AD B2C kiracınız için OIDC meta verilerini görüntüleyin.

| Özellik | Açıklama |

|---|---|

| Hedef kitle | Azure AD B2C kiracısında BIG-IP'yi temsil eden uygulama istemci kimliği |

| Kimlik doğrulama URI'si | B2C OIDC meta verilerinizdeki yetkilendirme uç noktası |

| Belirteç URI'si | Azure AD B2C meta verilerinizdeki belirteç uç noktası |

| Userinfo istek URI'si | Boş bırakın. Azure AD B2C bu özelliği desteklemiyor |

| OpenID URI'sı | Oluşturduğunuz OpenID URI meta veri uç noktası |

| Süresi dolan sertifika doğrulamayı yoksay | İşaretlemeden bırakın |

| Otomatik olarak imzalanan JWK yapılandırma sertifikasına izin ver | İşaretli |

| Güvenilen CA paketi | Varsayılan F5 güvenilen yetkililerini kullanmak için ca-bundle.crt dosyasını seçin |

| Bulma aralığı | BIG-IP'nin güncelleştirmeler için Azure AD B2C kiracınızı sorgulaması için bir aralık sağlayın. AGC sürüm 16.1 0.0.19'daki minimum aralık 5 dakikadır. |

OAuth sunucu ayarları

Azure AD B2C kiracınız olan OIDC yetkilendirme sunucusu için.

| Özellik | Açıklamalar |

|---|---|

| İstemci Kimliği | Azure AD B2C kiracısında BIG-IP'yi temsil eden uygulama İstemci Kimliği |

| İstemci Gizli Anahtarı | Uygulama İstemci Gizli Anahtarı |

| İstemci-sunucu SSL profili | APM'nin TLS üzerinden Azure AD B2C IdP ile iletişim kurduğundan emin olmak için bir SSL profili ayarlayın. Varsayılan sunucuları seçinl. |

OAuth isteği ayarları

BIG-IP, önceden yapılandırılmış istek kümesinde B2C isteklerini Azure AD gerektirir. Ancak istekler hatalı biçimlendirilmiş ve önemli parametreler eksik. Bu nedenle bunları el ile oluşturduk.

Belirteç isteği: Etkin

| Özellik | Açıklama |

|---|---|

| OAuth isteği'ni seçin | Yeni oluştur |

| HTTP yöntemi | POST |

| Üst bilgileri etkinleştirme | İşaretlemeyin |

| Parametreleri etkinleştirme | İşaretli |

| Parametre | Parametre adı | Parametre değeri |

|---|---|---|

| client_id | client_id | Yok |

| Nonce | Nonce | Yok |

| redirect_uri | redirect_uri | Yok |

| scope | scope | Yok |

| response_type | response_type | Yok |

| client_secret | client_secret | Yok |

| özel | grant_type | authorization_code |

Kimlik doğrulama yeniden yönlendirme isteği: Etkin

| Özellik | Açıklama |

|---|---|

| OAuth isteği'ni seçin | Yeni oluştur |

| HTTP yöntemi | GET |

| İstem türü | Hiçbiri |

| Üst bilgileri etkinleştirme | İşaretlemeyin |

| Parametreleri etkinleştirme | İşaretli |

| Parametre | Parametre adı | Parametre değeri |

|---|---|---|

| client_id | client_id | Yok |

| redirect_uri | redirect_uri | Yok |

| response_type | response_type | Yok |

| scope | scope | Yok |

| Nonce | Nonce | Yok |

Belirteç yenileme isteği: Devre dışı Gerektiğinde etkinleştirebilir ve yapılandırabilirsiniz.

OpenID UserInfo isteği: Devre dışı Genel Azure AD B2C kiracılarında desteklenmez.

Sanal sunucu özellikleri

Güvenli karma erişimle korunan arka uç hizmetine yönelik dış istemci isteklerini kesmek için bir BIG-IP sanal sunucusu oluşturun. Sanal sunucuya, uygulamayı temsil eden BIG-IP hizmet uç noktası için genel DNS kaydına eşlenmiş bir IP atayın. Varsa bir sanal sunucu kullanın, aksi takdirde aşağıdaki özellikleri sağlayın.

| Özellik | Açıklama |

|---|---|

| Hedef adres | Arka uç uygulaması için BIG-IP hizmet uç noktası haline gelen özel veya genel IP |

| Hizmet bağlantı noktası | HTTPS |

| Yeniden yönlendirme bağlantı noktasını etkinleştirme | Kullanıcıların http'den https'ye otomatik olarak yeniden yönlendirilmesini sağlamak için öğesini seçin |

| Yeniden yönlendirme bağlantı noktası | HTTP |

| İstemci SSL profili | Önceden tanımlanmış clientssl profili SSL sertifikanızı içeren profille değiştirin. Varsayılan profille test edebilirsiniz. ancak büyük olasılıkla bir tarayıcı uyarısına neden olur. |

Havuz özellikleri

Arka uç hizmetleri, sanal sunucuların gelen trafiği yönlendirdiği bir veya daha fazla uygulama sunucusuyla BIG-IP'de havuz olarak görünür. Bir havuz seçin, aksi takdirde yeni bir havuz oluşturun.

| Özellik | Açıklama |

|---|---|

| Yük dengeleme yöntemi | Hepsini Bir Kez Deneme'yi seçin |

| Havuz sunucusu | Arka uç uygulamasının iç IP adresi |

| Bağlantı noktası | Arka uç uygulamasının hizmet bağlantı noktası |

Not

BIG-IP'nin havuz sunucusu adresinin görüş hattına sahip olduğundan emin olun.

SSO ayarları

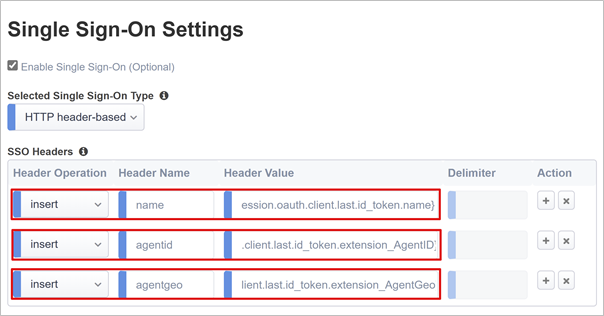

BIG-IP, SSO seçeneklerini destekler, ancak OAuth istemci modunda Destekli Yapılandırma Kerberos veya HTTP Üst Bilgileri ile sınırlıdır. SSO'yı etkinleştirin ve tanımlı gelen öznitelikleri giden üst bilgilerle eşlemek üzere APM için aşağıdaki bilgileri kullanın.

| Özellik | Açıklama |

|---|---|

| Üst Bilgi İşlemi | Ekle |

| Üst Bilgi Adı | name |

| Üst Bilgi Değeri | %{session.oauth.client.last.id_token.name} |

| Üst Bilgi İşlemi | Ekle |

| Üst Bilgi Adı | agentid |

| Üst Bilgi Değeri | %{session.oauth.client.last.id_token.extension_AgentGeo} |

Not

Küme ayraçlarındaki APM oturum değişkenleri büyük/küçük harfe duyarlıdır. Azure AD B2C öznitelik adı AgentID olarak gönderildiğinde agentid girilmesi öznitelik eşleme hatasına neden olur. Öznitelikleri küçük harfle tanımlayın. Azure AD B2C'de kullanıcı akışı portaldaki öznitelik adını kullanarak kullanıcıdan daha fazla öznitelik ister. Bu nedenle, küçük harf yerine cümle büyük/küçük harf kullanın.

Özelleştirme özellikleri

Kullanıcıların APM erişim ilkesi akışında gördüğü ekranların dilini ve görünümünü özelleştirin. Ekran iletilerini ve istemlerini düzenleyin, ekran düzenlerini, renkleri, resimleri değiştirin ve resim yazılarını, açıklamaları ve iletileri yerelleştirin.

Form Üst Bilgisi metin alanında dizeyi F5 Networks istediğiniz adla değiştirin.

Oturum yönetimi özellikleri

Oturumları sonlandıran veya devam etmelerine izin veren koşulları tanımlamak için BIG-IP oturum yönetimi ayarlarını kullanın. Kullanıcılar, IP adresleri ve hata sayfaları için sınırlar ayarlayın. Oturumları güvenli bir şekilde sonlandırarak yetkisiz erişim risklerini azaltan tekli oturumu kapatma (SLO) uygulamasını öneririz.

Ayarları dağıtma

Ayarları işlemek için Dağıt'ı seçin ve uygulamaya BIG-IP ve APM nesneleri oluşturarak güvenli karma erişim sağlayın. Uygulama, Koşullu Erişim'de hedef kaynak olarak görünür. Daha fazla güvenlik için uygulamaya doğrudan erişimi engelleyerek BIG-IP üzerinden bir yol zorunlu tutma.

Daha fazla bilgi edinin: Azure AD B2C için Kimlik Koruması ve Koşullu Erişim

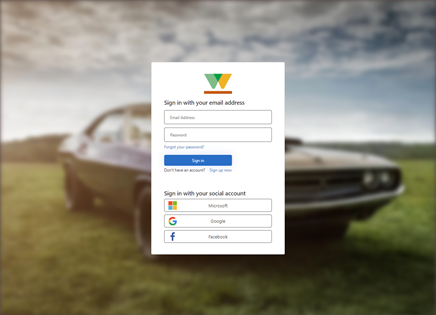

Oturum açma kayıt akışını test etme

- Kullanıcı olarak uygulamanın dış URL'sine gidin.

- BIG-IP'nin OAuth istemcisi oturum açma sayfası görüntülenir.

- Yetkilendirme kodu verme işlemini kullanarak oturum açın. Bu adımı kaldırmak için Ek yapılandırmalar bölümüne bakın.

- kaydolun ve Azure AD B2C kiracınızda kimlik doğrulaması.

Aşağıdaki resimler, kullanıcı oturum açma iletişim kutusu ve oturum açma hoş geldiniz sayfasıdır.

Daha fazla güvenlik için uygulamaya doğrudan erişimi engelleyerek BIG-IP üzerinden bir yol zorunlu tutma.

Ek yapılandırmalar

Çoklu oturum kapatma (SLO)

Azure AD B2C, kimlik sağlayıcısını (IdP) ve uygulama oturum kapatmayı destekler. Bkz. Çoklu oturum kapatma.

SLO'ya ulaşmak için uygulamanızın oturum kapatma işlevini etkinleştirerek Azure AD B2C oturumu kapatma uç noktasını çağırın. Ardından Azure AD B2C, BIG-IP'ye son bir yeniden yönlendirme oluşturur. Bu eylem, kullanıcı uygulaması APM oturumunun sonlandırılmasını sağlar.

Alternatif bir SLO işlemi, uygulamalar Oturumu kapat düğmesini seçerken BIG-IP'nin isteği dinlemesini sağlamaktır. İsteği algılayarak Azure AD B2C oturumu kapatma uç noktasına çağrır. Bu yaklaşım uygulamada değişiklik yapmayı önlemektedir.

BIG-IP iRules hakkında daha fazla bilgi edinmek için K42052145 için support.f5.com: URI'ye başvurulan dosya adına göre otomatik oturum sonlandırmayı yapılandırma (oturumu kapatma) bölümüne gidin.

Not

Yaklaşımdan bağımsız olarak, Azure AD B2C kiracısının APM oturum kapatma uç noktasını tanıdığından emin olun.

- PortaldaBildirimiYönet'e> gidin.

logoutUrlözelliğini bulun. Null değerini okur.- APM oturum kapatma sonrası URI'sini ekleyin:

https://<mysite.com>/my.logout.php3

Not

<mysite.com> üst bilgi tabanlı uygulamanızın BIG-IP FQDN'sini oluşturur.

İyileştirilmiş oturum açma akışı

Kullanıcı oturum açma deneyimini geliştirmek için, ön kimlik doğrulamasından önce görüntülenen OAuth kullanıcı oturum açma istemini Microsoft Entra.

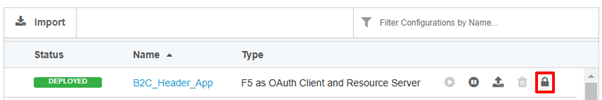

Access>Destekli Yapılandırma'ya gidin.

Satırın sağ ucunda asma kilit simgesini seçin.

Üst bilgi tabanlı uygulama katı yapılandırmanın kilidini açar.

Katı yapılandırmanın kilidinin açılması, sihirbaz kullanıcı arabiriminde değişiklik yapılmasını önler. BIG-IP nesneleri uygulamanın yayımlanan örneğiyle ilişkilendirilir ve doğrudan yönetim için açıktır.

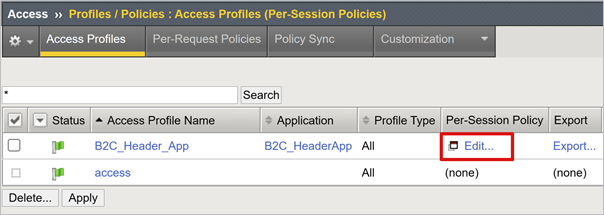

Erişim>Profilleri/İlkeleri>Erişim Profilleri (Oturum Başına İlkeler)'e gidin.

Uygulama ilkesi nesnesi için Oturum başına İlke sütununda Düzenle'yi seçin.

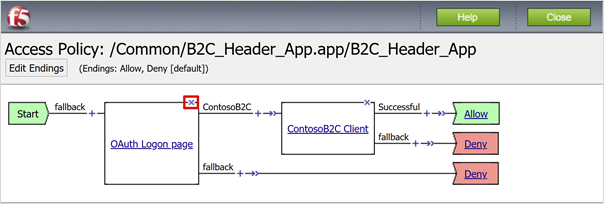

OAuth Oturum Açma Sayfası ilke nesnesini silmek için X'i seçin.

İstemde, önceki düğüme bağlanın.

Sol üst köşede Erişim İlkesi Uygula'yı seçin.

Görsel düzenleyici sekmesini kapatın.

Uygulamaya bağlanmayı denediğinizde Azure AD B2C oturum açma sayfası görüntülenir.

Not

Katı modu yeniden etkinleştirir ve bir yapılandırma dağıtırsanız, Destekli Yapılandırma kullanıcı arabirimi dışında gerçekleştirilen ayarların üzerine yazılır. Üretim hizmetleri için yapılandırma nesnelerini el ile oluşturarak bu senaryoya uygulayın.

Sorun giderme

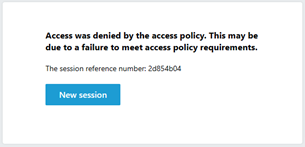

Korumalı uygulamaya erişim engellenmişse aşağıdaki sorun giderme kılavuzunu kullanın.

Günlük ayrıntısı

BIG-IP günlükleri, kimlik doğrulaması ve SSO sorunlarını yalıtmaya yönelik bilgilere sahiptir. Günlük ayrıntı düzeyini artırın.

- Erişim İlkesine>Genel Bakış>Olay Günlükleri>Ayarları'na gidin.

- Yayımlanan uygulamanızın satırını ve ardındanErişim Sistemi GünlükleriniDüzenle'yi> seçin.

- SSO listesinden Hata Ayıkla'yı seçin.

- Tamam’ı seçin.

- Günlükleri gözden geçirmeden önce sorununuzu yeniden oluşturun.

Tamamlandığında, önceki ayarları geri alın.

BIG-IP hata iletisi

B2C kimlik doğrulamasından Azure AD sonra BIG-IP hata iletisi görürseniz, sorun Microsoft Entra kimliğinden BIG-IP'ye kadar olan SSO ile ilgili olabilir.

- Access'eGenel Bakış>Access>raporları'na gidin.

- Raporu son bir saat için çalıştırma

- İpuçları için günlükleri gözden geçirin.

- Oturum değişkenlerini görüntüle bağlantısını seçin.

- APM'nin beklenen Microsoft Entra taleplerini alıp almadığını belirleyin.

BIG-IP hata iletisi yok

BIG-IP hata iletisi görünmüyorsa, sorun arka uç isteğiyle veya BIG-IP'den uygulamaya SSO ile ilgili olabilir.

- Erişim İlkesine>Genel Bakış>Etkin Oturumlar'a gidin.

- Etkin oturumunuzun bağlantısını seçin.

- Değişkenleri Görüntüle bağlantısını seçin.

- Özellikle BIG-IP APM yanlış oturum öznitelikleri alırsa kök nedeni belirlemek için gözden geçirin.

- Özniteliklerin üst bilgi olarak alınıp alınmadığını anlamanıza yardımcı olması için uygulama günlüklerini kullanın.

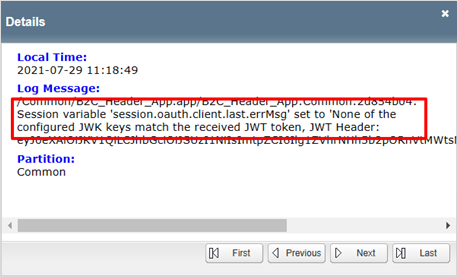

Destekli Yapılandırma v8 bilinen sorunu

Destekli Yapılandırma v8 kullanılıyorsa, B2C kimlik doğrulaması başarılı Azure AD sonra bilinen bir sorun aşağıdaki hatayı oluşturur. Sorun AGC'nin dağıtım sırasında Otomatik JWT ayarını etkinleştirmemesi olabilir. APM geçerli belirteç imzalama anahtarlarını alamıyor. F5 mühendisliği kök nedeni araştırıyor.

Aynı erişim günlüğü ayrıntıları sağlar.

Ayarı el ile etkinleştirme

- Access>Destekli Yapılandırma'ya gidin.

- Üst bilgi tabanlı uygulamanızın satırının sağ ucunda asma kilit öğesini seçin.

- Access>Federasyon>OAuth İstemcisi/Kaynak Sunucusu>Sağlayıcıları'na gidin.

- Azure AD B2C yapılandırmanız için sağlayıcıyı seçin.

- Otomatik JWT Kullan kutusunu işaretleyin.

- Bul'a tıklayın.

- Kaydet’i seçin.

- Anahtar (JWT) alanında OpenID URI meta verilerinden belirteç imzalama sertifika anahtarı kimliği (KID) bulunur.

- Sol üst köşede Erişim İlkesi Uygula'yı seçin.

- Uygula’yı seçin.

Daha fazla bilgi için OAuth istemcisi ve kaynak sunucusu için techdocs.f5.com sorun giderme ipuçlarına gidin

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin